满足备忘录 22-09 的多重身份验证要求

了解如何在实施零信任原则时将 Microsoft Entra ID 用作集中式标识管理系统。 请参阅美国管理与预算办公室 (OMB) 针对行政部门和机构负责人的 M 22-09 备忘录。

备忘录要求员工使用企业管理的标识来访问应用程序,并要求多重身份验证保护这些员工免受复杂的联机攻击(例如网络钓鱼)。 这种攻击方法通过链接到不真实的站点,来尝试获取和泄露凭据。

多重身份验证可防止未经授权地访问帐户和数据。 备忘录要求多重身份验证与防网络钓鱼方法一起使用:这种身份验证流程旨在检测和防止向伪装成合法系统的网站或应用程序泄露身份验证机密和输出。 因此,要确定哪些多重身份验证方法符合防网络钓鱼的要求。

防网络钓鱼方法

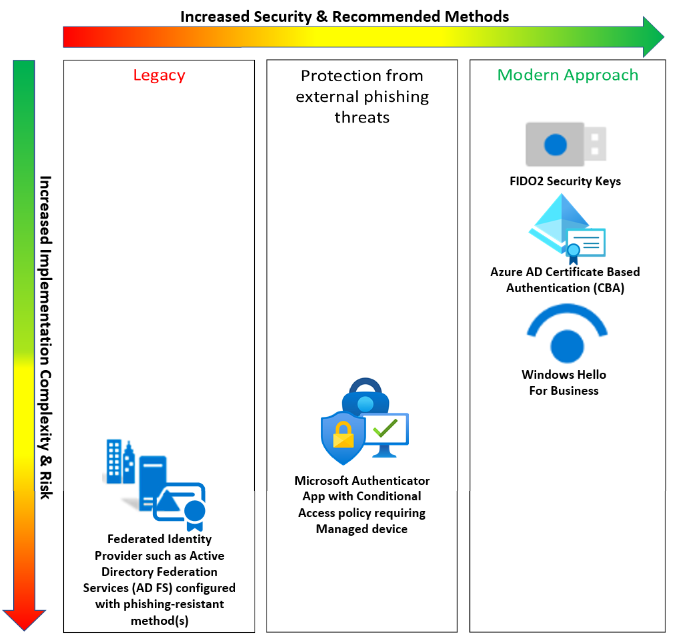

某些联邦机构部署了新式凭据,例如 FIDO2 安全密钥或 Windows Hello 企业版。 许多人正在评估使用证书 Microsoft Entra 身份验证。

了解详细信息:

一些机构正在对其身份验证凭据进行现代化改造。 有多种选项可用于通过 Microsoft Entra ID 满足防网络钓鱼多重身份验证要求。 Microsoft 建议采用与机构能力匹配的防网络钓鱼多重身份验证方法。 思考一下防网络钓鱼多重身份验证现在可以如何改善整体网络安全状况。 答案是实现新式凭据。 但是,如果最快的途径不是采用新式方法,请采取行动,开始迈向采用新式方法的旅程。

新式方法

- 根据美国网络安全和基础设施安全局 (CISA) 的说法,FIDO2 安全密钥是多重身份验证的黄金标准

- 请参阅Microsoft Entra ID,FIDO2 安全密钥的无密码身份验证选项

- 请转到 cisa.gov,查看 More than a Password(不仅仅是密码)

- 不依赖于联合标识提供者的 Microsoft Entra 证书身份验证。

- 此解决方案包括智能卡实现:通用访问卡 (CAC)、个人身份验证 (PIV)、用于移动设备或安全密钥的派生 PIV 凭据

- 请参阅 Microsoft Entra 基于证书的身份验证概述

- Windows Hello 企业版具有防网络钓鱼多重身份验证

防止外部网络钓鱼

Microsoft Authenticator 和条件访问策略强制实施托管设备:Microsoft Entra 混合联接设备或标记为合规的设备。 在访问受 Microsoft Entra ID 保护的应用程序的设备上安装 Microsoft Authenticator。

了解详细信息:Microsoft Entra ID 中的身份验证方法 - Microsoft Authenticator 应用

重要

为了满足防网络钓鱼要求,请仅管理访问受保护应用程序的设备。 可使用 Microsoft Authenticator 的用户在条件访问策略的范围内,该策略要求使用受管理设备进行访问。 条件访问策略阻止访问 Microsoft Intune Enrollment 云应用。 可使用 Microsoft Authenticator 的用户在此条件访问策略的范围内。 使用相同的组来允许条件访问策略中的 Microsoft Authenticator 身份验证,以确保启用身份验证方法的用户在这两个策略的涵盖范围内。 此条件访问策略可防止来自恶意外部参与者的最重要的网络钓鱼威胁途径。 它还可防止恶意参与者对 Microsoft Authenticator 发动网络钓鱼来注册凭据,或者加入设备并将其注册到 Intune,从而将其标记为合规。

了解详细信息:

- 规划 Microsoft Entra 混合联接实现,或

- 如何规划 Microsoft Entra 联接实现

- 另请参阅常见条件访问策略:要求所有用户使用合规设备、Microsoft Entra 混合联接设备或多重身份验证

注意

Microsoft Authenticator 不防网络钓鱼。 配置条件访问策略,要求受管理设备免受外部网络钓鱼威胁。

旧的

联合标识提供者 (IdP),例如配置有防网络钓鱼方法的 Active Directory 联合身份验证服务 (AD FS)。 虽然机构通过联合 IdP 实现了网络钓鱼防护,但这增加了成本、复杂性和风险。 Microsoft 鼓励利用 Microsoft Entra ID 和 IdP 的安全优势来消除联合 IdP 的相关风险

了解详细信息:

有关防网络钓鱼方法的注意事项

你当前的设备功能、用户角色和其他要求可能决定了多重身份验证方法。 例如,支持 USB-C 的 FIDO2 安全密钥需要具有 USB-C 端口的设备。 评估防网络钓鱼多重身份验证时,请考虑以下信息:

- 可支持的设备类型和功能:展台、笔记本电脑、移动电话、生物识别读取器、USB、蓝牙和近场通信设备

- 组织用户角色:一线工作人员、拥有公司硬件与不拥有公司硬件的远程工作者、具有特权访问权限的管理员以及企业间来宾用户

- 逻辑:分发、配置和注册多重身份验证方法,例如 FIDO2 安全密钥、智能卡、政府提供的设备或带有 TPM 芯片的 Windows 设备

-

验证器保证级别的美国联邦信息处理标准 (FIPS) 140 验证:某些 FIDO 安全密钥在 NIST SP 800-63B 规定的 AAL3 级别进行 FIPS 140 验证

- 请参阅验证器保证级别

- 请参阅 使用 Microsoft Entra ID 实现 NIST 验证器保证级别 3

- 请转到 nist.gov,查看 NIST Special Publication 800-63B, Digital Identity Guidelines(NIST 特别出版物 800-63B - 数字标识指南)

有关防网络钓鱼多重身份验证的实现注意事项

请查看下面各部分,了解对于应用程序和虚拟设备登录场景实现防网络钓鱼方法的支持。

来自各种客户端的应用程序登录场景

下表根据用于登录应用程序的设备类型,详细说明了防网络钓鱼多重身份验证场景的可用性:

| 设备 | AD FS 作为联合 IDP,带有证书身份验证 | Microsoft Entra 证书身份验证 | FIDO2 安全密钥 | Windows Hello 企业版 | 具有强制实现 Microsoft Entra 混合联接或合规设备的条件访问策略的 Microsoft Authenticator |

|---|---|---|---|---|---|

| Windows 设备 |

|

|

|

|

|

| iOS 移动设备 |

|

|

不适用 | 不适用 |

|

| Android 移动设备 |

|

|

不适用 | 不适用 |

|

| macOS 设备 |

|

|

Edge/Chrome | 不适用 |

|

了解详细信息:浏览器对 FIDO2 无密码身份验证的支持

需要集成的虚拟设备登录场景

为了强制实现防网络钓鱼多重身份验证,可能需要集成。 对访问应用程序和设备的用户强制实施多重身份验证。 对于 5 种防网络钓鱼多重身份验证类型,使用相同的功能来访问以下设备类型:

| 目标系统 | 集成操作 |

|---|---|

| Azure Linux 虚拟机 (VM) | 启用 Linux VM 进行 Microsoft Entra 登录 |

| Azure Windows VM | 启用 Windows VM 进行 Microsoft Entra 登录 |

| Azure 虚拟桌面 | 启用适用于 Microsoft Entra 登录的 Azure 虚拟桌面 |

| 托管在本地或其他云中的 VM | 在 VM 上启用 Azure Arc,然后启用 Microsoft Entra 登录。 当前以个人预览版的形式向 Linux 提供。 我们计划对托管在这些环境中的 Windows VM 提供支持。 |

| 非 Microsoft 虚拟桌面解决方案 | 将虚拟桌面解决方案作为应用集成在 Microsoft Entra ID 中 |

强制实施防网络钓鱼多重身份验证

使用条件访问对租户中的用户强制实施多重身份验证。 通过添加跨租户访问策略,可对外部用户强制执行它。

了解详细信息:概述:使用 Microsoft Entra 外部 ID 进行跨租户访问

跨机构强制执行

采用 Microsoft Entra B2B 协作来满足促进集成的要求:

- 限制用户访问的其他 Microsoft 租户

- 允许访问你不必在租户中管理的用户,但强制实施多重身份验证和其他访问要求

请详细了解:B2B 协作概述

对访问组织资源的合作伙伴和外部用户强制实施多重身份验证。 这种操作在机构间协作场景中很常见。 使用 Microsoft Entra 跨租户访问策略来为访问应用程序和资源的外部用户配置多重身份验证。

在跨租户访问策略中配置信任设置,以信任来宾用户租户使用的多重身份验证方法。 避免让用户向租户注册多重身份验证方法。 在每个组织的基础上启用这些策略。 可以确定用户主租户中的多重身份验证方法,并确定这些方法是否满足网络钓鱼防护要求。

密码策略

备忘录要求组织更改无效的密码策略,例如轮换的复杂密码。 强制实施内容包括取消对特殊字符和数字的要求、采用基于时间的密码轮换策略。 转而请考虑以下选项:

- 密码保护,用来强制执行 Microsoft 维护的弱密码通用列表

- 此外,包含自定义受禁密码

- 请参阅 使用 Microsoft Entra 密码保护来消除错误密码

- 自助式密码重置,使用户能够根据需要重置密码,例如在帐户恢复后

- Microsoft Entra ID 保护,针对有关凭据泄露的警报

- 什么是风险?

虽然备忘录并未具体说明哪些策略与密码一起使用,但请考虑 NIST 800-63B 中的标准。

请查看 NIST Special Publication 800-63B, Digital Identity Guidelines(NIST 特别出版物 800-63B - 数字标识指南)。