Microsoft Entra 权限管理的快速入门指南

欢迎使用 Microsoft Entra 权限管理快速入门指南。

权限管理是一种云基础结构权利管理 (CIEM) 解决方案,用于全面了解分配给所有标识的权限。 这些标识包括 Microsoft Azure、Amazon Web Services (AWS) 和 Google Cloud Platform (GCP) 中跨多云基础结构的超特权工作负载以及用户标识、操作和资源。 权限管理通过检测、自动调整大小以及持续监视未使用的权限和过多的权限,帮助组织有效地保护和管理云权限。

通过本快速入门指南,你将设置多云环境、配置数据收集并启用权限访问,以确保你的云标识受到管理且安全。

先决条件

在开始之前,你需要以下工具的访问权限,以进行加入过程:

- 对具有 Azure CLI 的本地 BASH shell 或使用 BASH 环境的 Azure Cloud Shell(包含 Azure CLI)的访问权限。

- 对 AWS、Azure 和 GCP 控制台的访问权限。

- AWS 和 GCP 加入需要用户具有权限管理管理员角色分配,才能在 Microsoft Entra 租户中创建新应用注册。

步骤 1:设置权限管理

若要启用权限管理,必须拥有 Microsoft Entra 租户(例如 Microsoft Entra 管理中心)。

- 如果有 Azure 帐户,则会自动获得 Microsoft Entra 管理中心租户。

- 如果还没有帐户,请在 entra.microsoft.com 创建一个免费帐户。

如果满足上述条件,请继续执行以下步骤:

步骤 2:加入多云环境

到目前为止,你:

- 已在 Microsoft Entra 管理中心租户中被分配了“权限管理管理员”角色。

- 已购买许可证或激活权限管理的 45 天免费试用版。

- 已成功启动权限管理。

现在,你将了解权限管理中控制器和数据收集模式的角色和设置。

设置控制器

借助控制器,你可以确定在权限管理中向用户授予的访问权限级别。

在加入期间启用控制器会向权限管理授予管理员访问权限或读取和写入访问权限,因此用户可以调整权限并直接通过权限管理进行修正(而不是转到 AWS、Azure 或 GCP 控制台)。

在加入期间禁用控制器或从不启用控制器,将授予权限管理用户对环境的只读访问权限。

注意

如果在加入期间未启用控制器,可以选择在加入完成后启用它。 若要在加入后的权限管理中设置控制器,请参阅在加入后启用或禁用控制器。 对于 AWS 环境,控制器一旦启用就无法禁用。

若要在加入期间设置控制器设置,请执行以下操作:

- 选择“启用”,授予对权限管理的读取和写入访问权限。

- 选择“禁用”,授予对权限管理的只读访问权限。

配置数据收集

在权限管理中收集数据有三种模式可供选择。

自动(推荐):权限管理会自动发现、加入和监视所有当前和将来的订阅。

手动:为权限管理手动输入单个订阅,以执行发现、加入和监视操作。 每个数据收集最多可以输入 100 个订阅。

选择:权限管理会自动发现所有当前订阅。 发现后,选择要加入和监视的订阅。

注意

若要使用“自动”或“选择”模式,必须在配置数据收集时启用控制器。

配置数据收集:

- 在“权限管理”中,导航到数据收集器页。

- 选择云环境:AWS、Azure 或 GCP。

- 单击“创建配置”。

注意

数据收集过程需要一些时间,在大多数情况下大约每隔 4-5 小时进行一次。 时间范围取决于你拥有的授权系统的规模以及可用于收集的数据量。

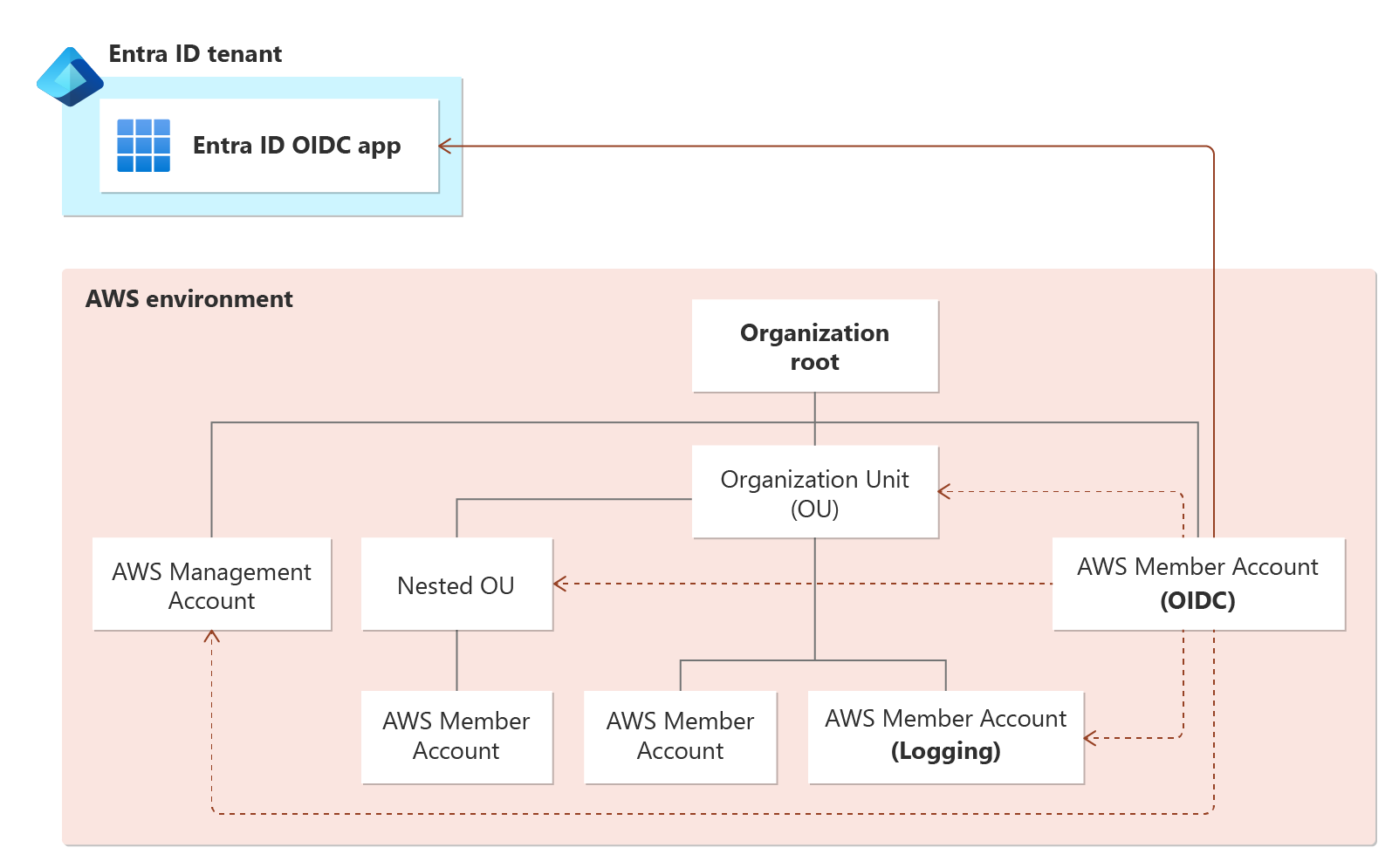

加入 Amazon Web Services (AWS)

由于权限管理托管在 Microsoft Entra 上,因此需要采取更多步骤来加入 AWS 环境。

若要将 AWS 连接到权限管理,必须在已启用权限管理的 Microsoft Entra 管理中心租户中创建 Microsoft Entra 应用程序。 此 Microsoft Entra 应用程序用于设置与 AWS 环境的 OIDC 连接。

OpenID Connect (OIDC) 是基于 OAuth 2.0 系列规范的交互式身份验证协议。

先决条件

用户必须具有权限管理管理员角色分配才能在 Microsoft Entra ID 中创建新的应用注册。

以下帐户的帐户 ID 和角色:

- AWS OIDC 帐户:你指定的用于通过 OIDC IdP 创建和托管 OIDC 连接的 AWS 成员帐户

- AWS 日志记录帐户(可选,但建议使用)

- AWS 管理帐户(可选,但建议使用)

- 由权限管理监视和管理的 AWS 成员帐户(适用于手动模式)

若要使用“自动”或“选择”数据收集模式,必须连接 AWS 管理帐户。

在此步骤中,可以通过输入 AWS CloudTrail 活动日志(可在 AWS Trails 上找到)中的 S3 存储桶的名称来启用控制器。

若要加入 AWS 环境并配置数据收集,请参阅加入 Amazon Web Services (AWS) 帐户。

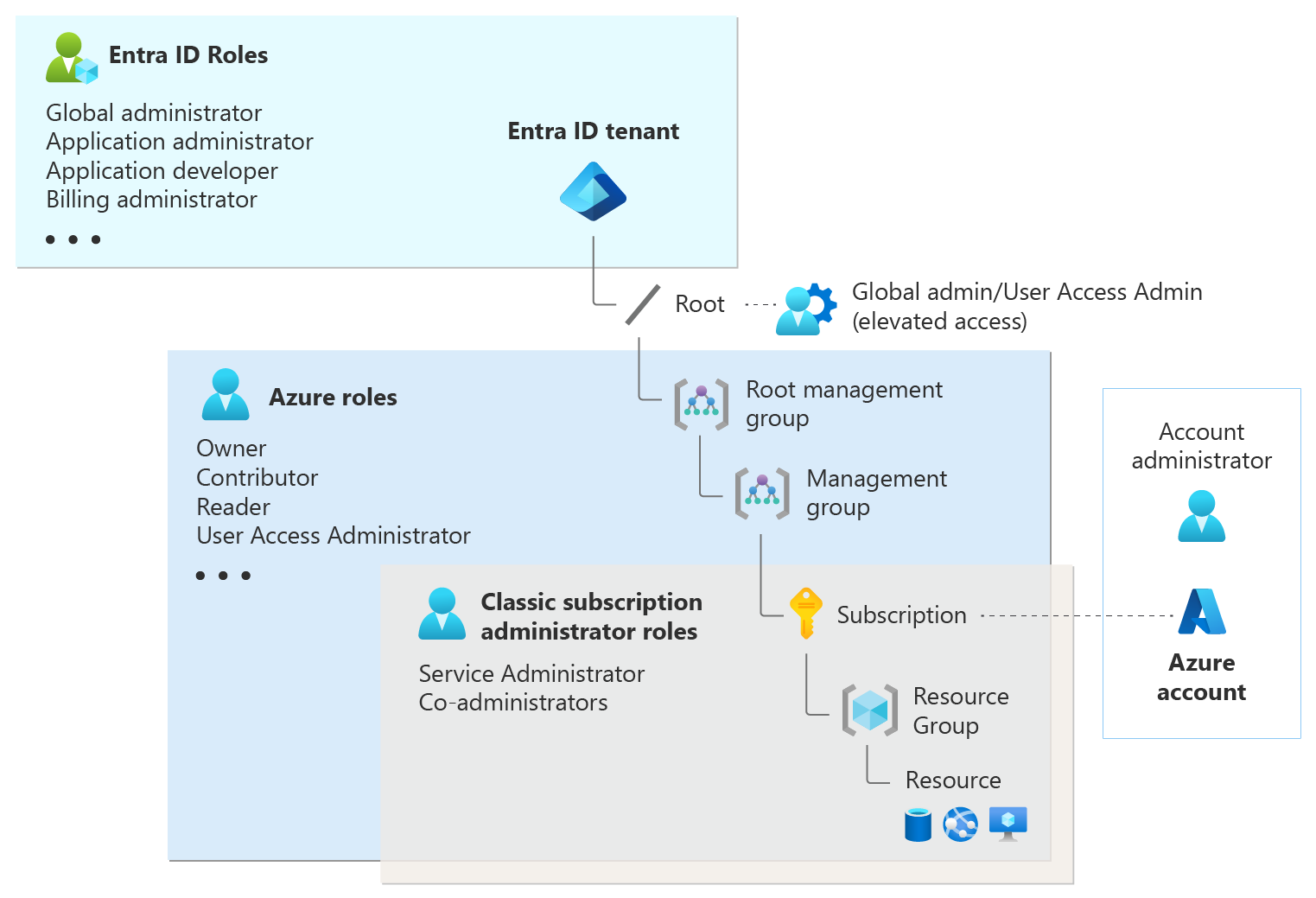

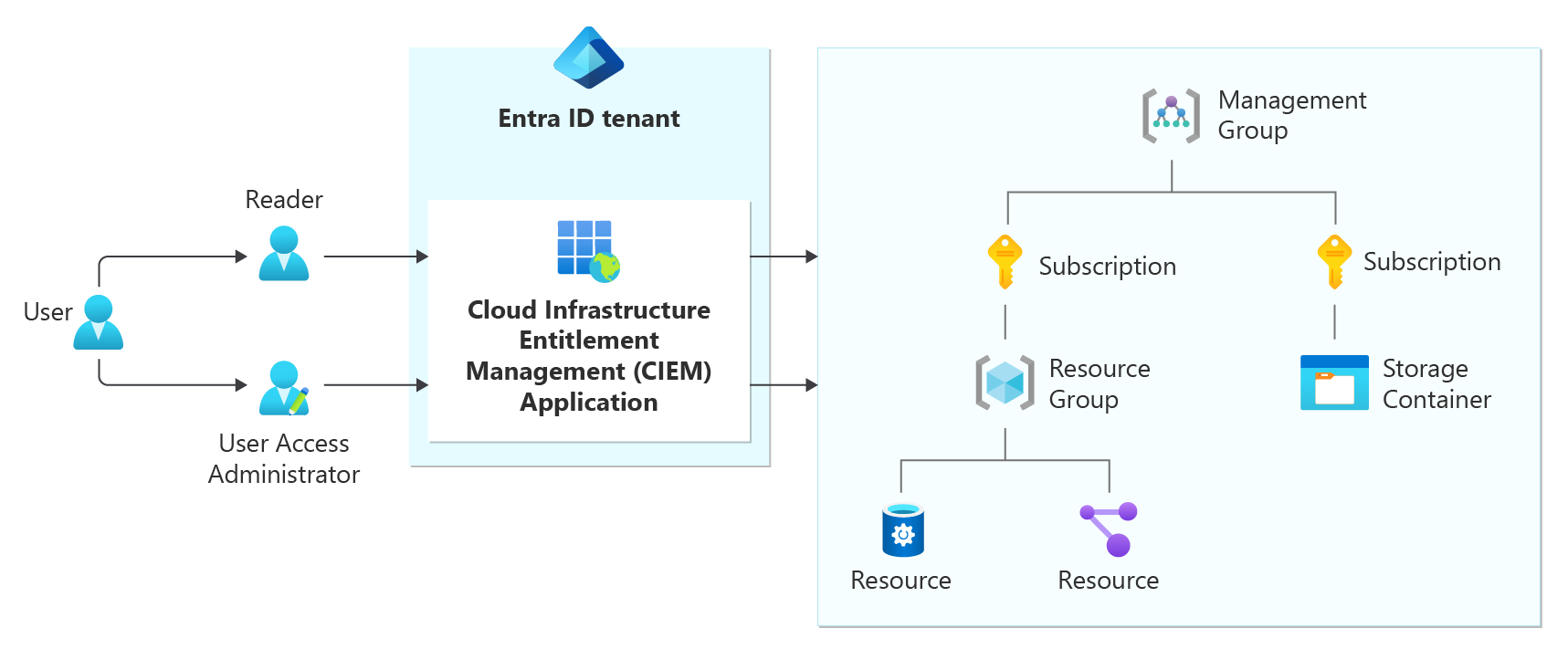

加入 Microsoft Azure

在 Microsoft Entra 租户中启用权限管理后,已创建 CIEM 企业应用程序。 若要加入 Azure 环境,请向此应用程序授予权限管理权限。

在已启用权限管理的 Microsoft Entra 租户中,找到云基础设施权利管理 (CIEM) 企业应用程序。

向 CIEM 应用程序分配“读取者”角色,以允许权限管理读取环境中的 Microsoft Entra 订阅。

先决条件

在订阅或管理组范围内具有

Microsoft.Authorization/roleAssignments/write权限的用户,可以将角色分配给 CIEM 应用程序。若要使用“自动”或“选择”数据收集模式,必须在管理组范围内分配“读取者”角色。

若要启用控制器,必须向 CIEM 应用程序分配“用户访问管理员”角色。

若要加入 Azure 环境并配置数据收集,请参阅加入 Microsoft Azure 订阅。

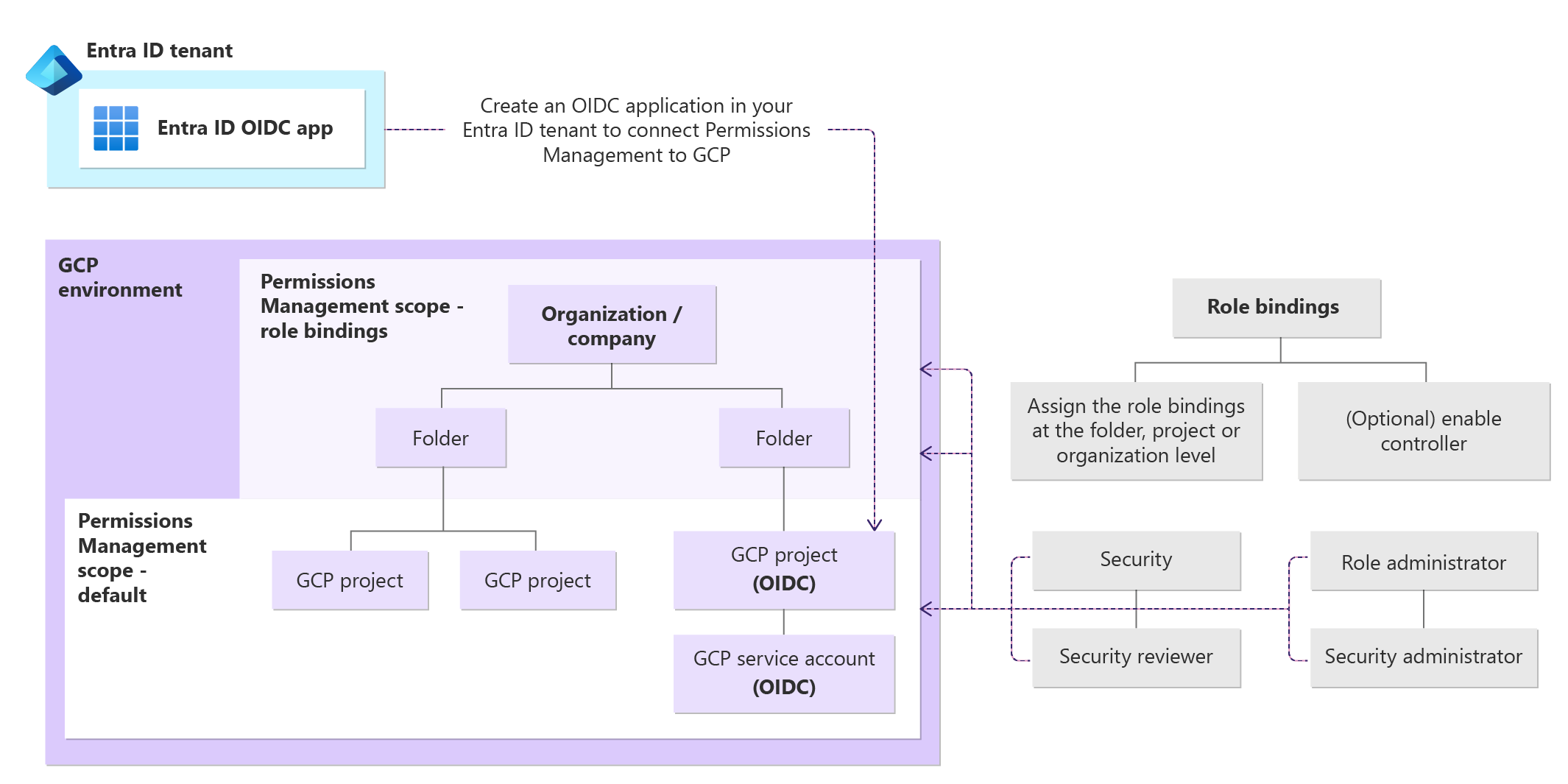

加入 Google Cloud Platform (GCP)

由于权限管理托管在 Microsoft Azure 上,因此需要执行其他步骤来加入 GCP 环境。

若要将 GCP 连接到权限管理,必须在已启用权限管理的 Microsoft Entra 租户中创建 Microsoft Entra 管理中心应用程序。 此 Microsoft Entra 管理中心应用程序用于设置与 GCP 环境的 OIDC 连接。

OpenID Connect (OIDC) 是基于 OAuth 2.0 系列规范的交互式身份验证协议。

先决条件

AWS 和 GCP 加入需要能够在 Microsoft Entra 中创建新应用注册(为促进 OIDC 连接)的用户。

以下项目的 ID 详细信息:

- GCP OIDC 项目:由你指定通过 OIDC IdP 创建和托管 OIDC 连接的 GCP 项目。

- 项目编号和项目 ID

- GCP OIDC 工作负载标识

- 池 ID、池提供程序 ID

- GCP OIDC 服务帐户

- G-suite IdP 机密名称和 G-suite IdP 用户电子邮件(可选)

- 要加入的 GCP 项目的 ID(可选,适用于手动模式)

在组织、文件夹或项目级别向 GCP 服务帐户分配“观看者”和“安全审阅者”角色,以授予权限管理对 GCP 环境的读取访问权限。

在此步骤中,可以通过在组织、文件夹或项目级别向 GCP 服务帐户分配“角色管理员”和“安全管理员”角色来启用控制器模式。

注意

权限管理默认范围在项目级别。

若要加入 GCP 环境并配置数据收集,请参阅加入 GCP 项目。

总结

恭喜! 你已完成为环境配置数据收集,数据收集过程已开始。 数据收集过程需要一些时间,大多数情况下约 4-5 小时。 时间范围取决于已加入的授权系统数量以及可用于收集的数据量。

权限管理 UI 中的状态列显示你处于哪个数据收集步骤。

- 挂起:权限管理尚未开始检测或加入。

- 发现:权限管理正在检测授权系统。

- 正在进行:权限管理已完成对授权系统的检测,并且正在加入。

- 加入:数据收集已完成,所有检测到的授权系统都已加入权限管理。

注意

当数据收集过程继续进行时,你可以开始在权限管理中设置用户和组。

后续步骤

参考: