将 Microsoft Entra 单一登录与 Maverics Orchestrator SAML Connector 集成

Strata 的 Maverics Orchestrator 提供了一种简单方法,可以将本地应用程序与 Microsoft Entra ID 集成,以进行身份验证和访问控制。 对于当前依赖于标头、cookie 和其他专有身份验证方法的应用,Maverics Orchestrator 可以实现身份验证和授权的现代化。 可将 Maverics Orchestrator 实例部署在本地或云中。

本混合访问教程演示如何迁移当前受旧版 Web 访问管理产品保护的本地 Web 应用程序,从而使用 Microsoft Entra ID 进行身份验证和访问控制。 下面是基本步骤:

- 设置 Maverics Orchestrator

- 代理应用程序

- 在 Microsoft Entra ID 中注册企业应用程序

- 通过 Microsoft Entra ID 进行身份验证并授权访问应用程序

- 添加标头以实现无缝应用程序访问

- 使用多个应用程序

先决条件

- Microsoft Entra ID 订阅。 如果没有订阅,可以获取一个免费帐户。

- Maverics Identity Orchestrator 平台帐户。 在 maverics.strata.io 注册。

- 至少一个使用基于标头的身份验证的应用程序。 在我们的示例中,我们将针对一个名为 Sonar 的应用程序进行处理,该应用程序将可于

https://localhost:8443访问。

步骤 1:设置 Maverics Orchestrator

在 maverics.strata.io 注册 Maverics 帐户后,请使用名为“入门:评估环境”的学习中心教程。 本教程逐步介绍了如何创建评估环境、下载业务流程协调程序以及在计算机上安装业务流程协调程序。

步骤 2:使用食谱将 Microsoft Entra ID 扩展到应用

接下来,使用学习中心教程,将 Microsoft Entra ID 扩展到旧版非标准应用。 本教程提供了一个 .json 方案,用于自动配置标识构造、基于标头的应用程序和部分完整的用户流。

步骤 3:在 Microsoft Entra ID 中注册企业应用程序

现在,将在 Microsoft Entra ID 中创建一个新的企业应用程序,用于对最终用户进行身份验证。

注意

利用 Microsoft Entra ID 功能(如条件访问)时,必须为每个本地应用程序创建企业应用程序。 这可允许按应用进行条件访问、按应用进行风险评估、按应用分配权限等。通常,Microsoft Entra ID 中的企业应用程序映射到 Maverics 中的 Azure 连接器。

在 Microsoft Entra ID 租户中,转到企业应用程序,单击“新建应用程序”,然后在 Microsoft Entra ID 库中搜索 Maverics Identity Orchestrator SAML Connector,然后选择它。

在 Maverics Identity Orchestrator SAML Connector 的“属性”窗格上,将“需要进行用户分配?”设置为“否”,使该应用程序可用于目录中的所有用户。

在 Maverics Identity Orchestrator SAML Connector 的“概述”窗格上,选择“设置单一登录”,然后选择“SAML”。

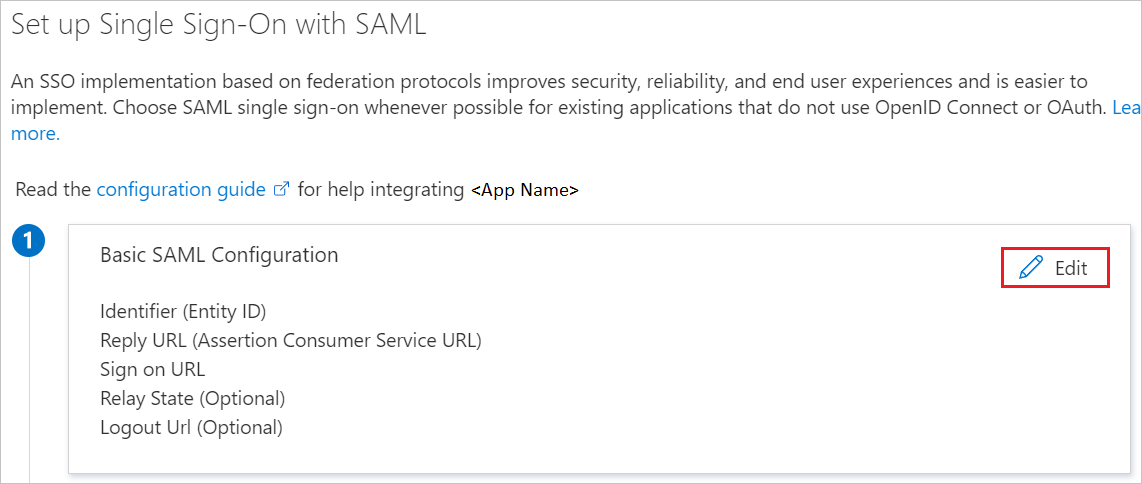

在 Maverics Identity Orchestrator SAML Connector 的“基于 SAML 的登录”窗格上,通过选择“编辑”(铅笔图标)按钮来编辑“基本 SAML 配置”。

输入

https://sonar.maverics.com的“实体 ID”。 实体 ID 在租户的所有应用中必须唯一,它可以是任意值。 在下一部分中为 Azure 连接器定义samlEntityID字段时,我们会使用此值。输入

https://sonar.maverics.com/acs的“回复 URL”。 在下一部分中为 Azure 连接器定义samlConsumerServiceURL字段时,我们会使用此值。输入

https://sonar.maverics.com/的“登录 URL”。 Maverics 不会使用此字段,但在 Microsoft Entra ID 中是必填的,以使用户能够通过 Microsoft Entra ID“我的应用”门户来访问应用程序。选择“保存”。

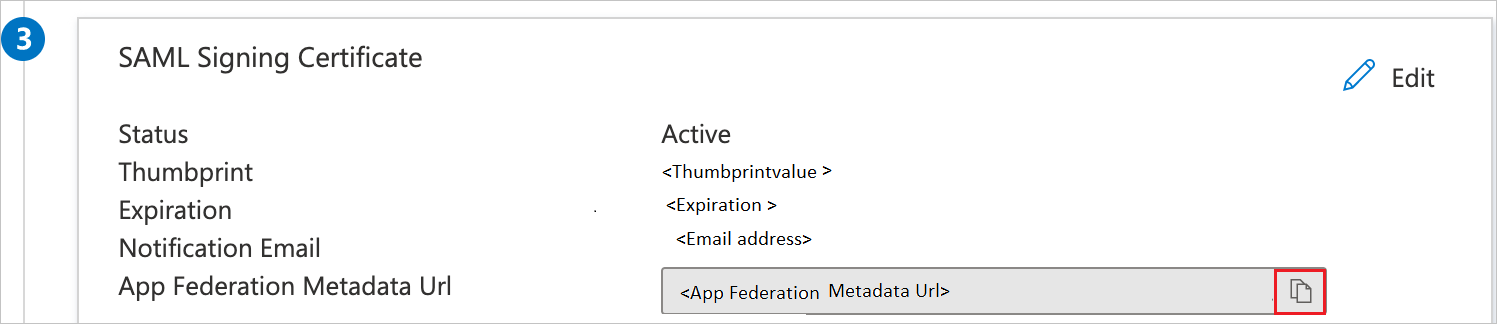

在“SAML 签名证书”部分中,选择“复制”按钮以复制“应用联合元数据 URL”,然后将其保存到计算机中。

步骤 4:通过 Microsoft Entra ID 进行身份验证并授权访问应用程序

继续学习中心主题的步骤 4,将 Microsoft Entra ID 扩展到旧版非标准应用以在 Maverics 中编辑用户流。 这些步骤将引导你完成将标头添加到上游应用程序并部署用户流的过程。

部署用户流后,若要确认身份验证是否按预期工作,请通过 Maverics 代理向应用程序资源发出请求。 受保护应用程序现在应正在接收请求标头。

如果应用程序需要不同的标头,则可以随意编辑标头键。 作为 SAML 流的一部分从 Microsoft Entra ID 返回的所有声明都可以在标头中使用。 例如,可以包含另一个标头 secondary_email: azureSonarApp.email,其中 azureSonarApp 是连接器名称,email 是从 Microsoft Entra ID 返回的声明。

高级方案

标识迁移

容忍不了陈旧的 web 访问管理工具,但又无法在不进行大规模密码重置的情况下迁移用户? Maverics Orchestrator 通过使用 migrationgateways 支持标识迁移。

Web 服务器模块

不想通过 Maverics Orchestrator 修改网络和代理流量? 没问题,可以将 Maverics Orchestrator 与 web 服务器模块配对,以提供相同的解决方案,无需代理。

总结

此时已经安装了 Maverics Orchestrator,在 Microsoft Entra ID 中创建并配置了企业应用程序,并配置了 Orchestrator 以在需要身份验证和强制实施策略的同时代理到受保护应用程序。 若要了解有关如何将 Maverics Orchestrator 用于分布式标识管理用例的详细信息,请联系 Strata。