教程:Microsoft Entra 与 AppBlade 的集成

本教程介绍如何将 AppBlade 与 Microsoft Entra ID 相集成。 将 AppBlade 与 Microsoft Entra ID 相集成可提供以下优势:

- 可以在 Microsoft Entra ID 中控制谁有权访问 AppBlade。

- 可让用户使用其 Microsoft Entra 帐户自动登录到 AppBlade(单一登录)。

- 可以在一个集中位置管理帐户。

如果要了解有关 SaaS 应用与 Microsoft Entra ID 集成的更多详细信息,请参阅 Microsoft Entra ID 的应用程序访问与单一登录是什么。 如果没有 Azure 订阅,可以在开始前创建一个免费帐户。

先决条件

若要配置 Microsoft Entra 与 AppBlade 的集成,需要以下项:

- 一个 Microsoft Entra 订阅。 如果没有 Microsoft Entra 环境,可以在此处获取一个月的试用版

- 已启用 AppBlade 单一登录的订阅

方案描述

在本教程中,你将在测试环境中配置并测试 Microsoft Entra 单一登录。

- AppBlade 支持 SP 发起的 SSO

- AppBlade 支持实时用户预配

从库中添加 AppBlade

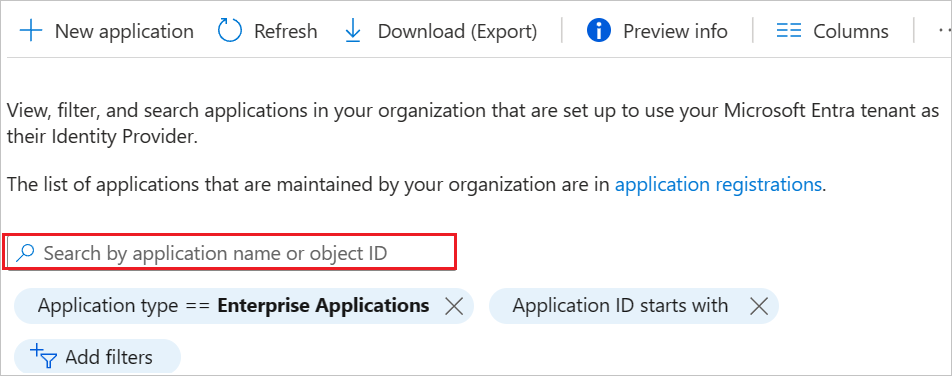

若要配置 AppBlade 与 Microsoft Entra ID 的集成,需要从库中将 AppBlade 添加到托管 SaaS 应用列表。

若要从库中添加 AppBlade,请执行以下步骤:

至少以云应用程序管理员身份登录到 Microsoft Entra 管理中心。

浏览至“标识”>“应用程序”>“企业应用程序”>“新建应用程序”。

在“从图库添加”部分,输入 AppBlade,在结果面板中选择 AppBlade,然后点击“添加”按钮添加该应用程序。

配置并测试 Microsoft Entra 单一登录

在本部分中,基于一个名为“Britta Simon”的测试用户使用 AppBlade 配置和测试 Microsoft Entra 单一登录。 若要运行单一登录,需要在 Microsoft Entra 用户与 AppBlade 相关用户之间建立链接关系。

若要配置和测试 AppBlade 的 Microsoft Entra 单一登录,需要完成以下构建基块:

- 配置 Microsoft Entra 单一登录 - 使用户能够使用此功能。

- 配置 AppBlade 单一登录 - 在应用程序端配置单一登录设置。

- 创建 Microsoft Entra 测试用户 - 使用 Britta Simon 测试 Microsoft Entra 单一登录。

- 分配 Microsoft Entra 测试用户 - 使 Britta Simon 能够使用 Microsoft Entra 单一登录。

- 创建 AppBlade 测试用户 - 在 AppBlade 中创建 Britta Simon 的对应用户,并将其关联到其在 Microsoft Entra 中的表示形式。

- 测试单一登录 - 验证配置是否正常工作。

配置 Microsoft Entra 单一登录

在本部分,你将启用 Microsoft Entra 单一登录。

若要配置 AppBlade 的 Microsoft Entra 单一登录,请执行以下步骤:

至少以云应用程序管理员身份登录到 Microsoft Entra 管理中心。

浏览到“标识”>“应用程序”>“企业应用程序”>“AppBlade”应用程序集成页,选择“单一登录”。

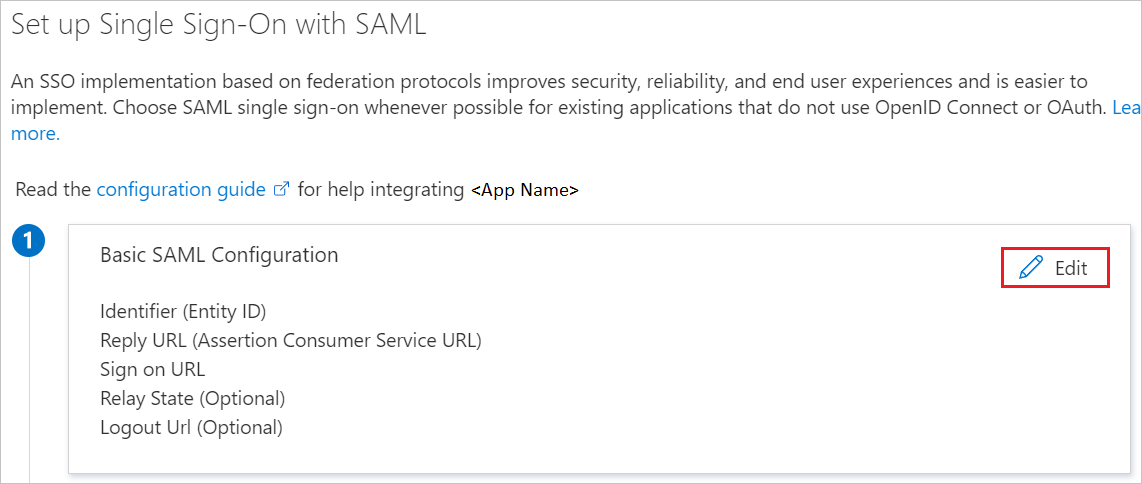

在“选择单一登录方法”对话框中,选择“SAML/WS-Fed”模式以启用单一登录。

在“使用 SAML 设置单一登录”页上,单击“编辑”图标以打开“基本 SAML 配置”对话框 。

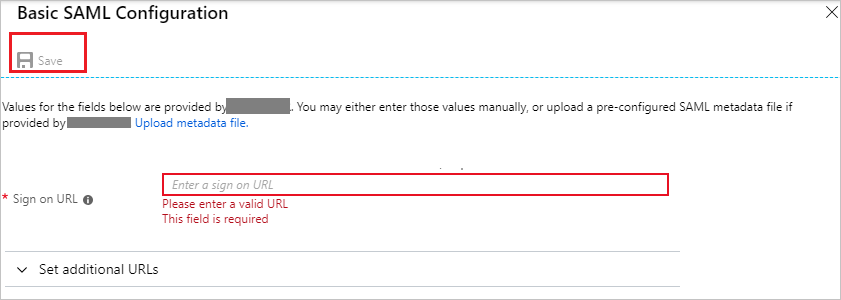

在“基本 SAML 配置” 部分中,按照以下步骤操作:

在“登录 URL” 文本框中,使用以下模式键入 URL:

https://<companyname>.appblade.com/saml/<tenantid>。注意

此值不是真实值。 请使用实际登录 URL 更新此值。 若要获取此值,请与 AppBlade 客户端支持团队联系。 还可参考“基本 SAML 配置”部分中显示的模式。

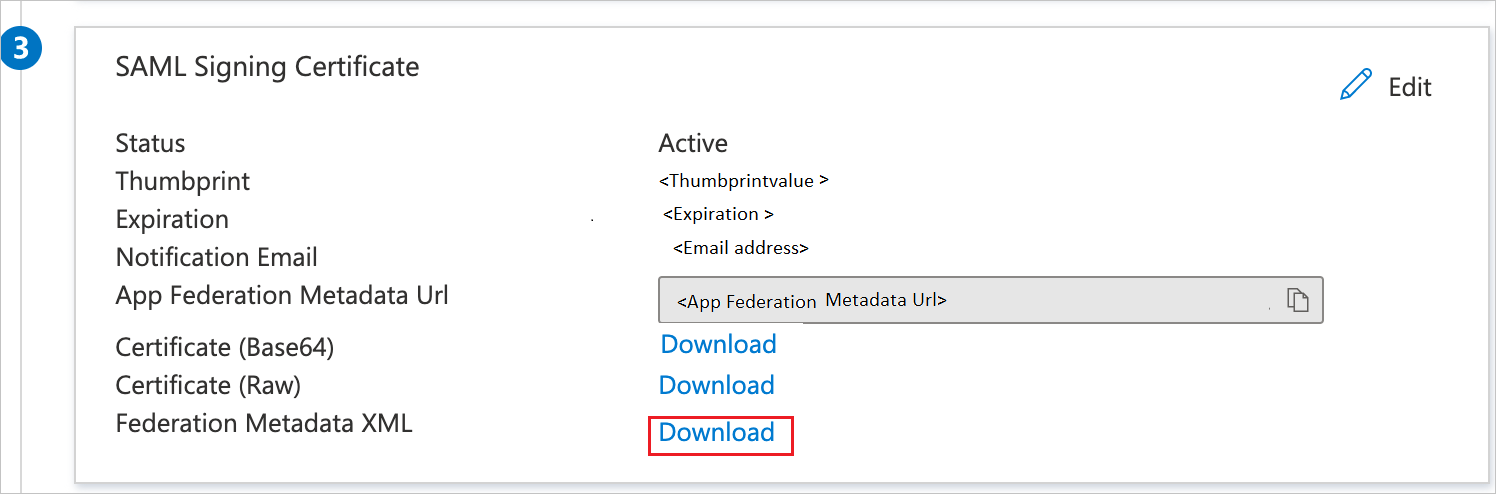

在“使用 SAML 设置单一登录”页的“SAML 签名证书”部分,单击“下载”以根据要求下载从给定选项提供的“联合元数据 XML”并将其保存在计算机上 。

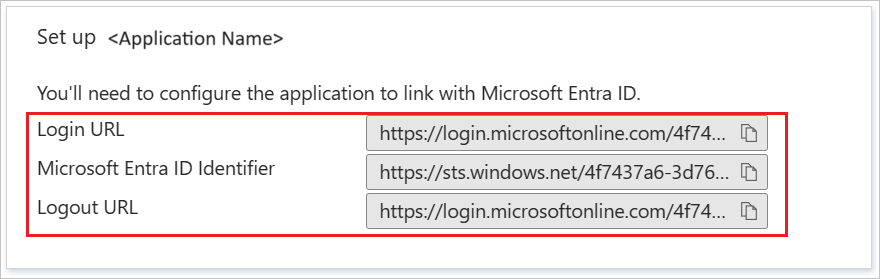

在“设置 AppBlade”部分,根据要求复制相应的 URL。

a. 登录 URL

b. Microsoft Entra 标识符

c. 注销 URL

配置 AppBlade 单一登录

若要在 AppBlade 端配置单一登录,需要将下载的“联合元数据 XML”以及从应用程序配置复制的相应 URL 发送给 AppBlade 支持团队。 另外,请要求他们将“SSO 颁发者 URL”配置为 https://appblade.com/saml。 要使单一登录正常工作,此设置是必需的。

创建 Microsoft Entra 测试用户

本部分的目标是创建名为 Britta Simon 的测试用户。

- 至少以用户管理员身份登录到 Microsoft Entra 管理中心。

- 浏览到“标识”>“用户”>“所有用户”。

- 选择屏幕顶部的“新建用户”>“创建新用户”。

- 在“用户”属性中执行以下步骤:

- 在“显示名称”字段中输入

B.Simon。 - 在“用户主体名称”字段中,输入 username@companydomain.extension。 例如

B.Simon@contoso.com。 - 选中“显示密码”复选框,然后记下“密码”框中显示的值。

- 选择“查看 + 创建”。

- 在“显示名称”字段中输入

- 选择“创建”。

分配 Microsoft Entra 测试用户

在本部分中,通过授予 Britta Simon 访问 AppBlade 的访问权限,以支持其使用 Azure 单一登录。

至少以云应用程序管理员身份登录到 Microsoft Entra 管理中心。

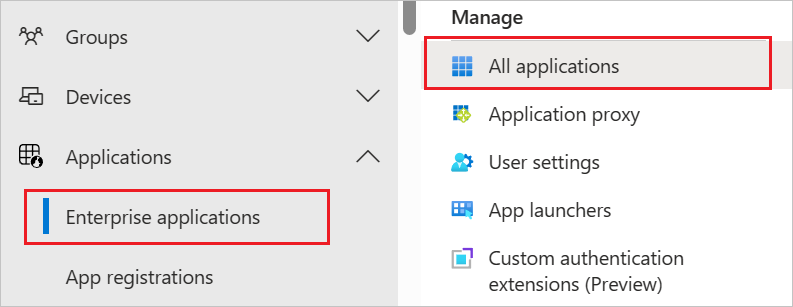

浏览到“标识”>“应用程序”>“企业应用程序”>“AppBlade”。

在应用程序列表中,选择“AppBlade”。

在应用的概述页面中,选择“用户和组”。

选择“添加用户/组”,然后在“添加分配”对话框中选择“用户和组” 。

- 在“用户和组”对话框中,从“用户”列表中选择“B.Simon”,然后单击屏幕底部的“选择”按钮。

- 如果你希望将某角色分配给用户,可以从“选择角色”下拉列表中选择该角色。 如果尚未为此应用设置任何角色,你将看到选择了“默认访问权限”角色。

- 在“添加分配”对话框中,单击“分配”按钮。

创建 AppBlade 测试用户

本部分的目的是在 AppBlade 中创建名为“Britta Simon”的用户。 AppBlade 支持在默认情况下启用的实时预配。 请确保在 AppBlade 中配置域名,以便进行用户预配。 在此之后,只能进行实时用户预配。

如果用户电子邮件地址结尾的域与通过 AppBlade 为你的帐户配置的域相同,则此用户会自动作为成员加入该帐户,并且具有你所指定的某个权限级别,即“基本”(基本用户只能安装应用程序)、“团队成员”(此用户可以上传新应用版本并管理项目)或“管理员”(拥有帐户的完整管理员权限)。 通常会先选择“基本”权限级别,然后以管理员身份登录,手动提升用户的权限(AppBlade 需提前配置基于电子邮件的管理员登录名,或者需在登录后代表客户提升用户的权限)。

此部分不存在任何操作项。 如果用户尚不存在,则在尝试访问 AppBlade 期间会创建一个新用户。

注意

如果需要手动创建用户,则需要联系 AppBlade 支持团队。

测试单一登录

本部分需使用访问面板测试 Microsoft Entra 单一登录配置。

在访问面板中单击“AppBlade”磁贴时,应会自动登录到设置了 SSO 的 AppBlade。 有关访问面板的详细信息,请参阅 Introduction to the Access Panel(访问面板简介)。