什么是 Microsoft Entra 建议?

跟踪租户中的所有设置和资源可能会让人不知所措。 Microsoft Entra 建议功能可帮助监视租户的状态,你无需自己执行此操作。 这些建议有助于确保租户处于安全和正常运行状态,同时有助于最大限度地发挥 Microsoft Entra ID 中可用功能的价值。

Microsoft Entra 建议现在包括标识安全分数建议。 这些建议提供有关租户安全性的类似见解。 有关详细信息,请参阅什么是标识保护分数。

所有这些 Microsoft Entra 建议提供个性化的见解和可行的指导,可以:

- 帮助你找到实施 Microsoft Entra 相关功能最佳做法的机会。

- 改善 Microsoft Entra 租户的状态。

- 针对方案优化配置。

本文将概述如何使用 Microsoft Entra 建议。

它是如何工作的?

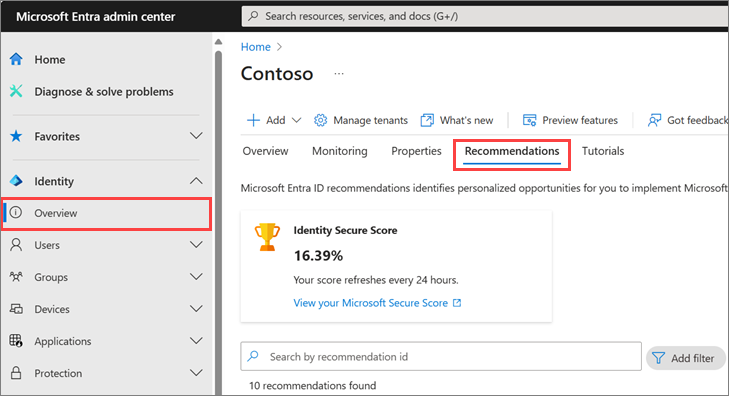

Microsoft Entra ID 每日都会分析租户的配置。 在此分析期间,Microsoft Entra ID 会将租户的配置与安全最佳做法和建议数据进行比较。 如果将某个建议标记为适用于你的租户,则该建议会显示在 Microsoft Entra 标识“概述”区域的“建议”部分。

每个建议包含说明、处理建议的价值摘要以及分步操作计划。 如果适用,则会列出与建议关联的受影响资源,以便你对每个受影响的区域进行处理。 如果建议没有任何关联的资源,则受影响的资源类型为租户级别,因此分步操作计划会影响整个租户,而不仅仅是特定的资源。

建议概述表

下表中列出的建议目前在公共预览版或正式版中提供,涵盖了建议所涉及的资源类型及其他信息。 公共预览版中的建议的许可证要求可能会发生更改。 该表提供了有关需要单独指导的这些建议的可用文档的链接。

| 建议 | 受影响的资源 | 可用性 | 身份安全评分 | 电子邮件通知的目标角色 |

|---|---|---|---|---|

| AAD Connect 已弃用 | 房客 | 预览 | 不 | 混合标识管理员 |

| 将每用户 MFA 转换为条件访问 MFA | 用户 | 正式发布 | 不 | 安全管理员 |

| 指定多个全局管理员 | 用户 | 正式发布 | 是的 | 全局管理员 |

| 不允许用户同意不可靠的应用程序 | 房客 | 预览 | 是的 | 全局管理员 |

| 请勿让密码过期 | 房客 | 预览 | 是的 | 全局管理员 |

| 如果混合则启用密码哈希同步 | 房客 | 正式发布 | 是的 | 混合标识管理员 |

| 启用阻止旧式身份验证的策略 | 用户 | 正式发布 | 是的 | 条件访问管理员、安全管理员 |

| 启用自助服务密码重置 | 用户 | 预览 | 是的 | 身份验证策略管理员 |

| 确保所有用户都可以完成多重身份验证 | 用户 | 预览 | 是的 | 条件访问管理员、安全管理员 |

| 应用程序中生存期较长的凭据 | 应用程序 | 预览 | 不 | 全局管理员 |

| 将应用程序从 AD FS 迁移到 Microsoft Entra ID | 应用程序 | 正式发布 | 不 | 应用程序管理员、身份验证管理员混合标识管理员 |

| 将应用程序从停用的 Azure AD Graph API 迁移到 Microsoft Graph | 应用程序 | 预览 | 不 | 应用程序管理员 |

| 从 ADAL 迁移到 MSAL | 应用程序 | 正式发布 | 不 | 应用程序管理员 |

| 从 MFA 服务器迁移到 Microsoft Entra MFA | 房客 | 正式发布 | 不 | 全局管理员 |

| 将服务主体从即将停用的 Azure AD Graph API 迁移到 Microsoft Graph | 应用程序 | 预览 | 不 | 应用程序管理员 |

| 迁移到 Microsoft Authenticator | 用户 | 预览 | 不 | 全局管理员 |

| 最大限度地减少来自已知设备的 MFA 提示 | 用户 | 正式发布 | 不 | 全局管理员 |

| 使用登录风险策略保护所有用户 | 用户 | 正式发布 | 是的 | 条件访问管理员、安全管理员 |

| 使用用户风险策略保护所有用户 | 用户 | 正式发布 | 是的 | 条件访问管理员、安全管理员 |

| 使用 Insider Risk 条件访问策略保护租户 | 用户 | 正式发布 | 是的 | 条件访问管理员、安全管理员 |

| 移除应用程序过度授权的权限 | 应用程序 | 预览 | 不 | 全局管理员 |

| 删除未使用的应用程序 | 应用程序 | 预览 | 不 | 应用程序管理员 |

| 从应用程序删除未使用的凭据 | 应用程序 | 预览 | 不 | 应用程序管理员 |

| 在应用配置中删除未使用的重定向 URI | 应用程序 | 预览 | 不 | 应用程序管理员 |

| 续订即将过期的应用程序凭据 | 应用程序 | 预览 | 不 | 应用程序管理员 |

| 续订即将过期的服务主体凭据 | 应用程序 | 预览 | 不 | 应用程序管理员 |

| 要求对管理员角色执行 MFA | 用户 | 正式发布 | 是的 | 条件访问管理员、安全管理员 |

| 使用访问评审来评审非活动用户 | 用户 | 预览 | 不 | Identity Governance 管理员 |

| 使用自动用户和组预配来保护和治理应用 | 应用程序 | 预览 | 不 | 应用程序管理员、IT 治理管理员 |

| 更新配置不正确的多租户应用程序登录受众 | 应用程序 | 预览 | 现在 | 应用程序管理员 |

| 使用最小特权管理角色 | 用户 | 预览 | 是的 | 特权角色管理员 |

| 验证应用发布者 | 应用程序 | 预览 | 不 | 全局管理员 |

Microsoft Entra 仅显示适用于你的租户的建议,因此可能不会列出所有受支持的建议。

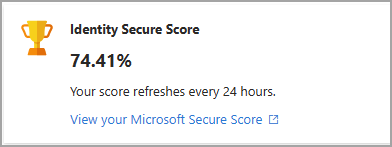

身份安全评分

显示在页面顶部的标识安全功能分数是租户运行状况的数字表示形式。 适用于标识安全功能分数的建议在页面底部的表中提供单独的分数。 可以使用“安全”筛选器卡筛选建议列表,仅筛选出标识安全分数建议。 标识安全功能分数建议包括安全分数,该分数根据多个安全因素计算出总体分数。

这些分数加起来生成您的身份安全分数。 有关详细信息,请参阅什么是标识保护分数。

Microsoft Entra 建议是否与 Azure 顾问相关?

Microsoft Entra 建议功能是 Azure 顾问的特定于 Microsoft Entra 的实现,它是一个个性化的云顾问,可帮助你遵循最佳做法来优化 Azure 部署。 Azure 顾问可分析资源配置和数据使用情况,以建议有助于提高 Azure 资源的经济效益、性能、可靠性和安全性的解决方案。

Microsoft Entra 建议使用类似的数据来支持你推行和管理 Microsoft 针对 Microsoft Entra 租户的最佳做法,使你的租户处于安全和正常的运行状态。 Microsoft Entra 建议功能可让你全面了解租户的安全性、运行状况和使用情况。

电子邮件通知(预览版)

Microsoft Entra 建议现在会在生成新建议时生成电子邮件通知。 这一新的预览功能会针对每项建议向一组预定角色发送电子邮件。 例如,与租户应用程序的运行状况关联的建议将发送给具有应用程序管理员角色的用户。

如果组织使用 Privileged Identity Management (PIM),则必须将收件人升级为指示的角色才能接收电子邮件通知。 如果没有人主动分配到该角色,则不会发送电子邮件。 出于此原因,我们建议定期检查建议,以确保了解任何新建议。