表示 Microsoft Entra ID 中的 AD FS 安全策略:映射和示例

本文介绍如何在移动应用身份验证时将授权和多重身份验证规则从 AD FS 映射到 Microsoft Entra ID。 了解如何满足应用所有者的安全要求,并同时通过每个规则的映射简化应用迁移过程。

将应用身份验证移动到 Microsoft Entra ID 时,创建从现有安全策略到 Azure AD 中可用的等效或备用变量的映射。 确保可在满足应用所有者要求的安全标准的情况下完成这些映射,这样可使应用迁移的其余部分更加容易。

对于每个规则示例,我们将展示规则在 AD FS 中的形式、AD FS 规则语言等效代码以及它映射到 Microsoft Entra ID 的方式。

映射授权规则

下面是 AD FS 中各种类型的授权规则的示例,说明了如何将它们映射到 Microsoft Entra ID。

示例 1:允许所有用户访问

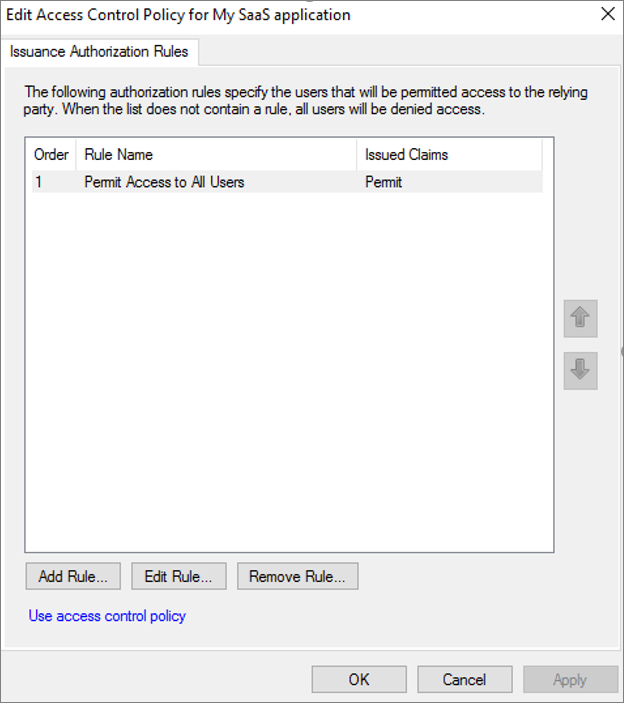

AD FS 中的“允许所有用户访问”:

这将通过以下方式之一映射到 Microsoft Entra ID:

将“需要分配”设置为“否”。

注意

将“是否需要分配”设置为“是”,需要将用户分配到应用程序以获得访问权限。 如果设置为“否”,所有用户都具有访问权限。 此开关不会控制用户在“我的应用”体验中看到的内容。

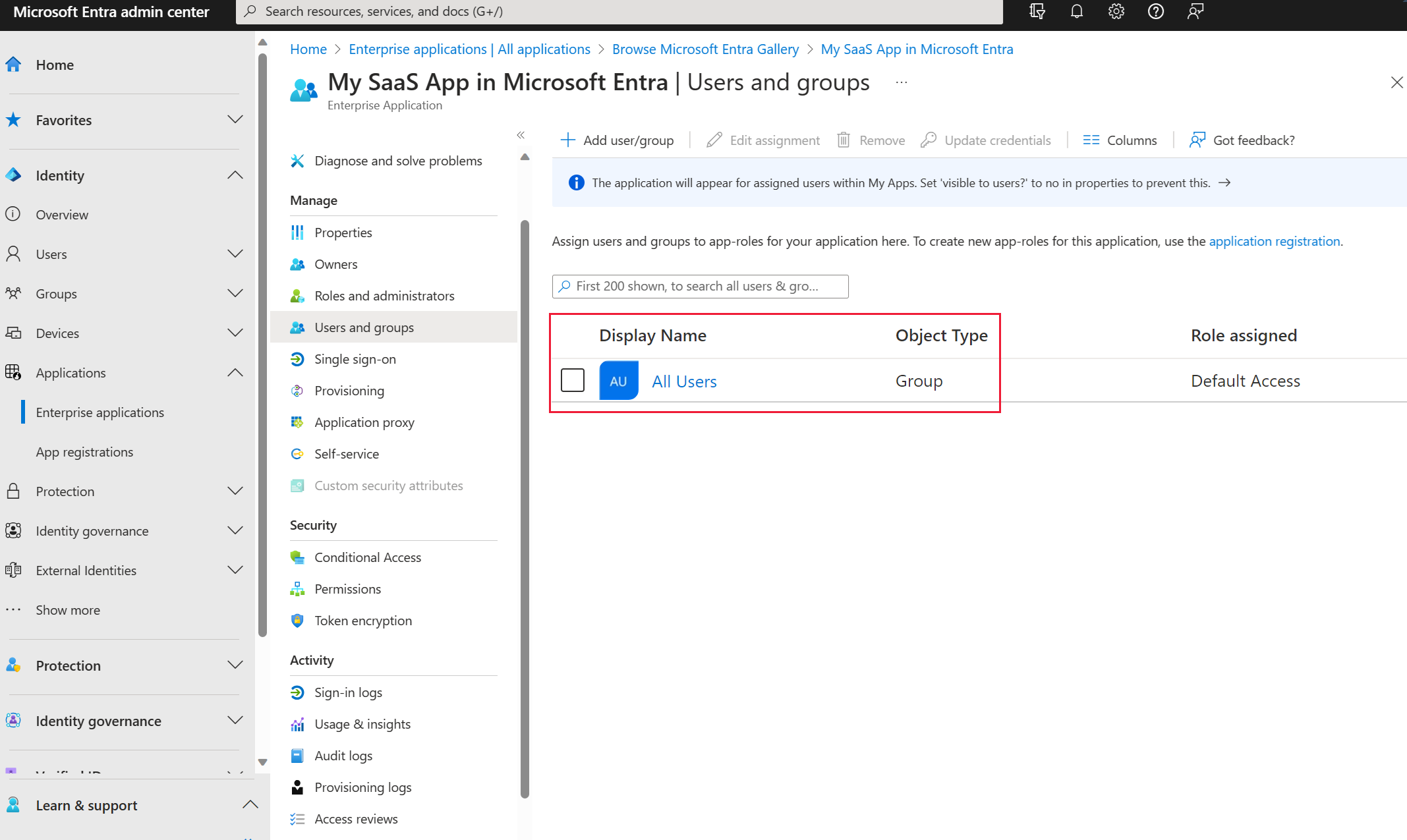

在“用户和组”选项卡中,将应用程序分配给“所有用户”自动组 。 必须在 Microsoft Entra 租户中启用动态组,才能使用默认的“所有用户”组。

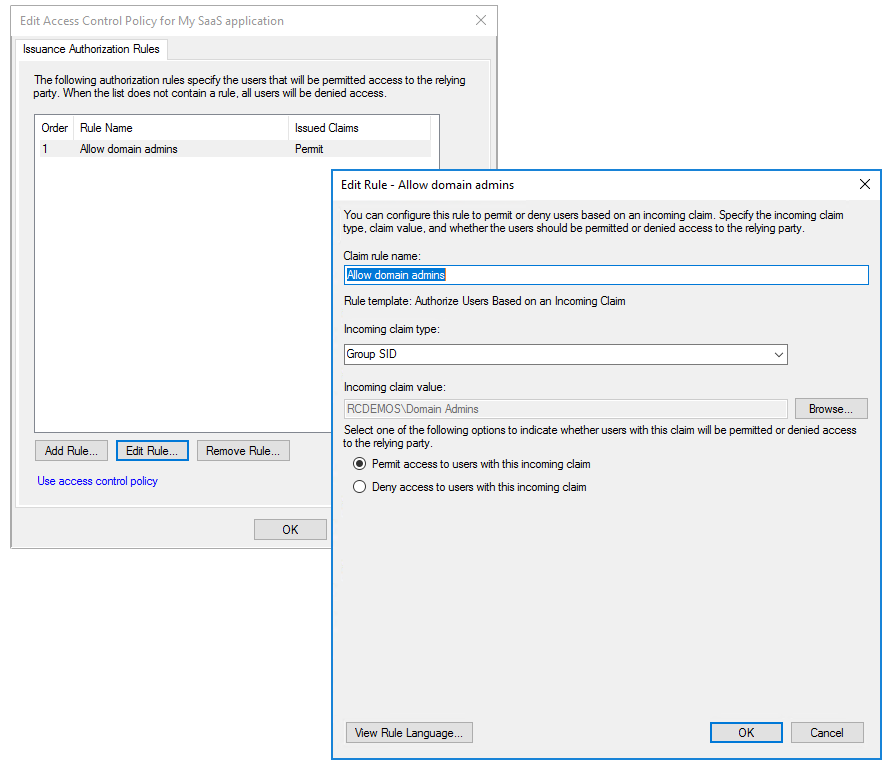

示例 2:显式允许组

AD FS 中的显式组授权:

将此规则映射到 Microsoft Entra ID:

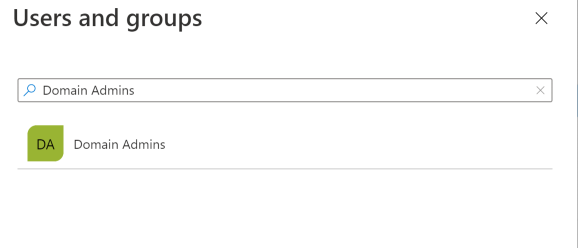

在 Microsoft Entra 管理中心中,创建一个与 AD FS 中的一组用户相对应的用户组。

向组分配应用权限:

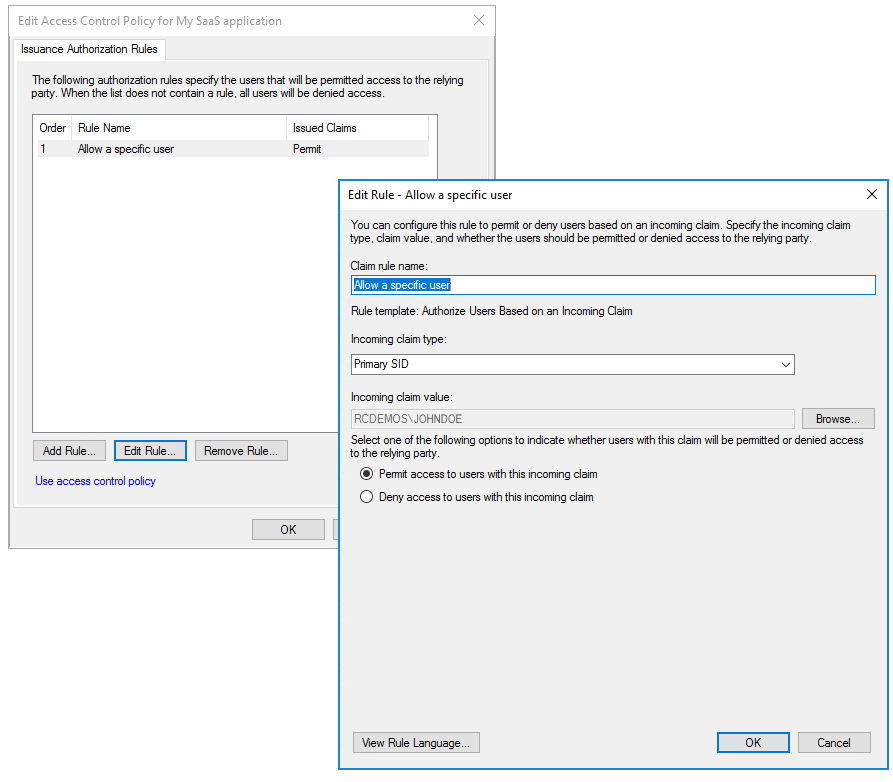

示例 3:向特定用户授权

AD FS 中的显式用户授权:

将此规则映射到 Microsoft Entra ID:

在 Microsoft Entra 管理中心中,通过应用的“添加分配”选项卡向应用添加一个用户,如下所示:

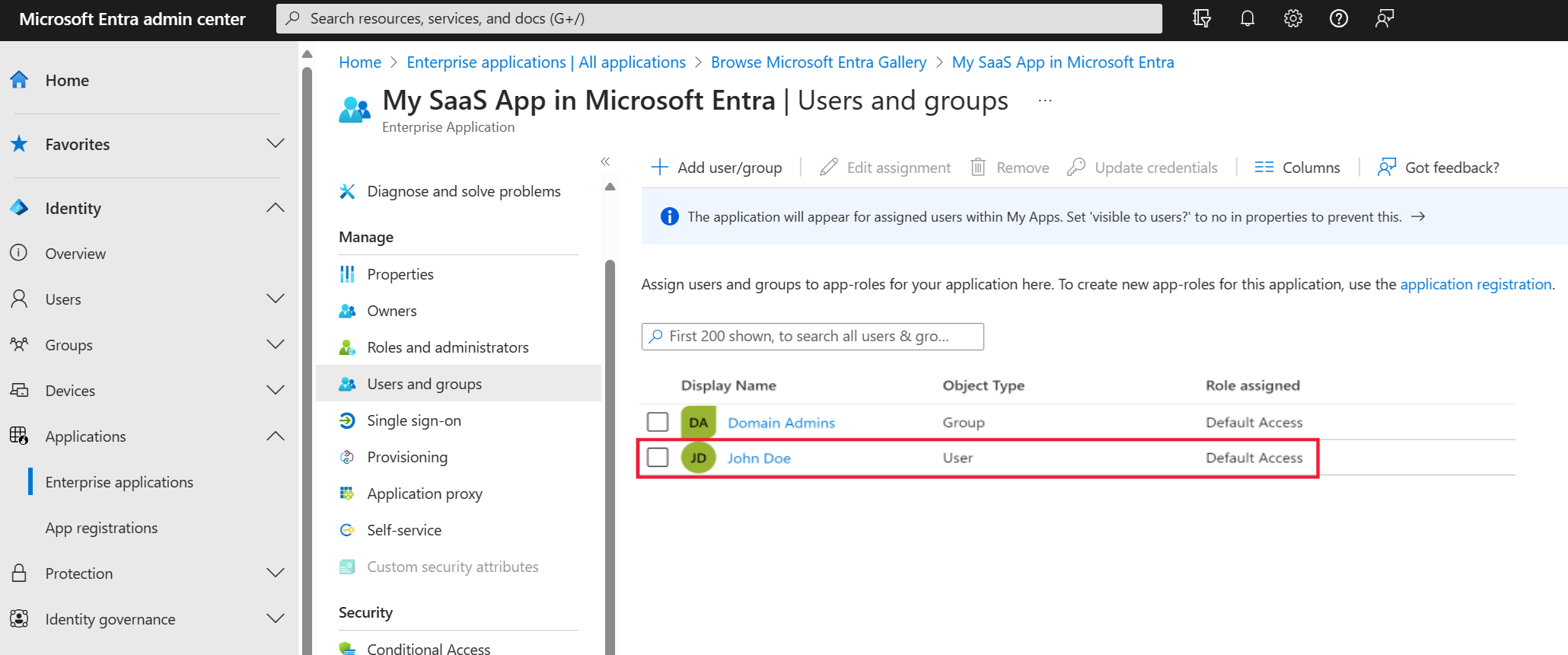

映射多重身份验证规则

多重身份验证 (MFA) 和 AD FS 的本地部署在迁移后仍然有效,因为已与 AD FS 进行了联合身份验证。 不过,请考虑迁移到 Azure 的内置 MFA 功能,这些功能与 Microsoft Entra 的条件访问策略相关联。

下面是 AD FS 中各种 MFA 规则类型的示例,说明了如何根据不同条件将它们映射到 Microsoft Entra ID。

AD FS 中的 MFA 规则设置:

示例 1:基于用户/组强制执行 MFA

用户/组选择器是一项规则,该规则使你可以在每个组(组 SID)或每个用户(主 SID)的基础上强制执行 MFA。 除了用户/组分配以外,AD FS MFA 配置 UI 中的所有其他复选框都可以作为在强制执行用户/组规则后评估的附加规则。

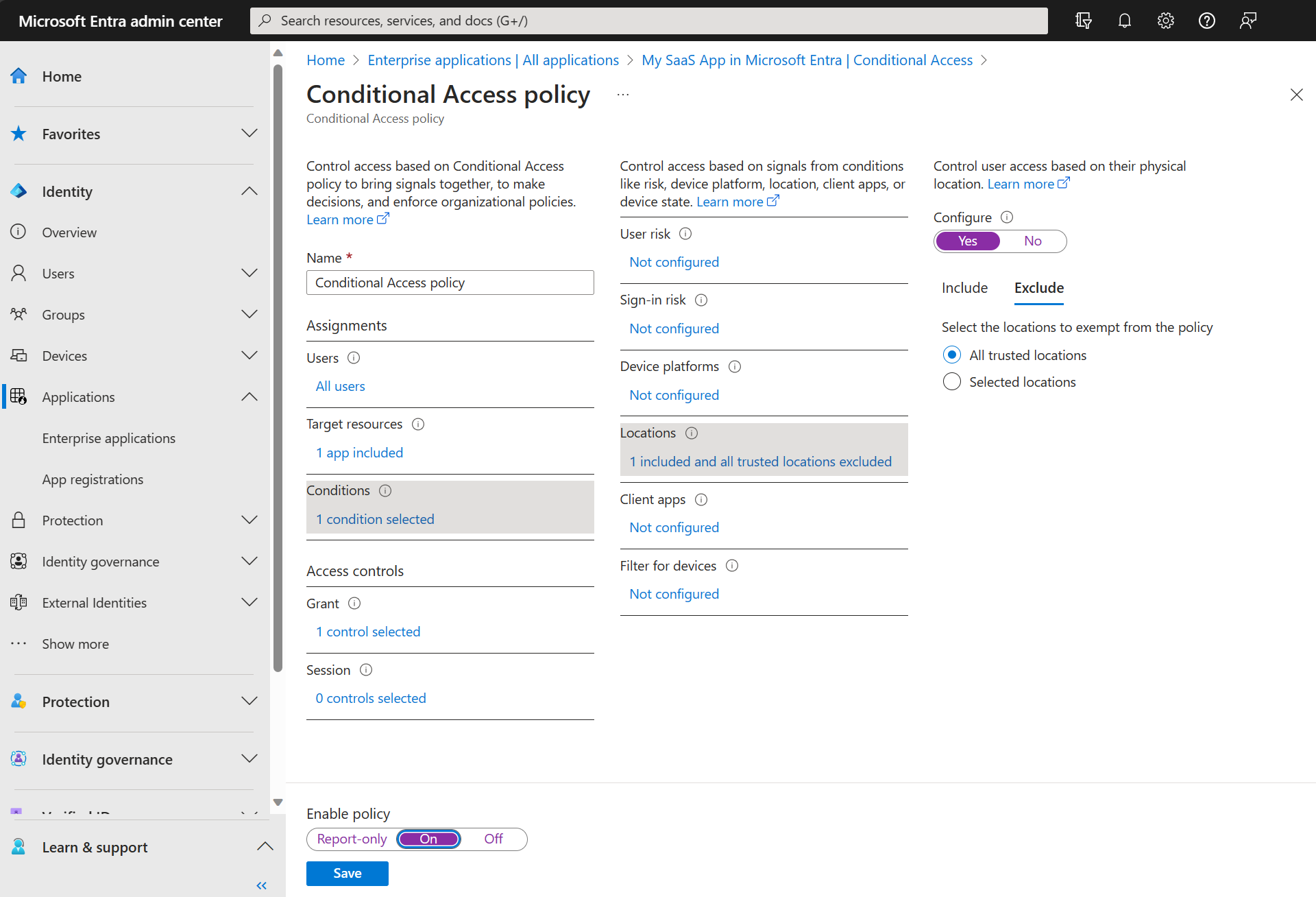

示例 2:对未注册的设备强制执行 MFA

在 Microsoft Entra 中为未注册的设备指定 MFA 规则:

常见条件访问策略:要求所有用户使用合规设备、已加入 Microsoft Entra 混合域的设备或多重身份验证

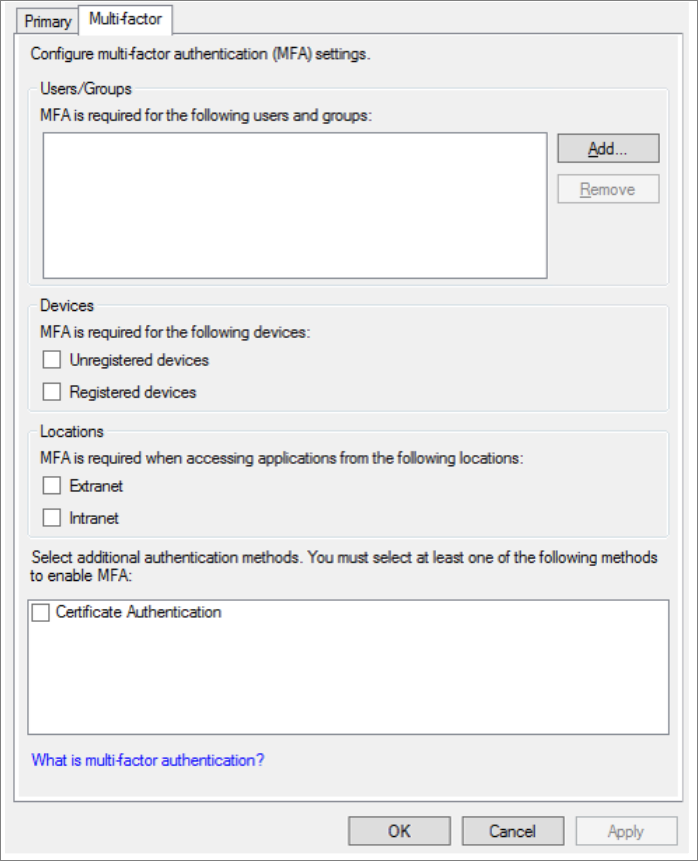

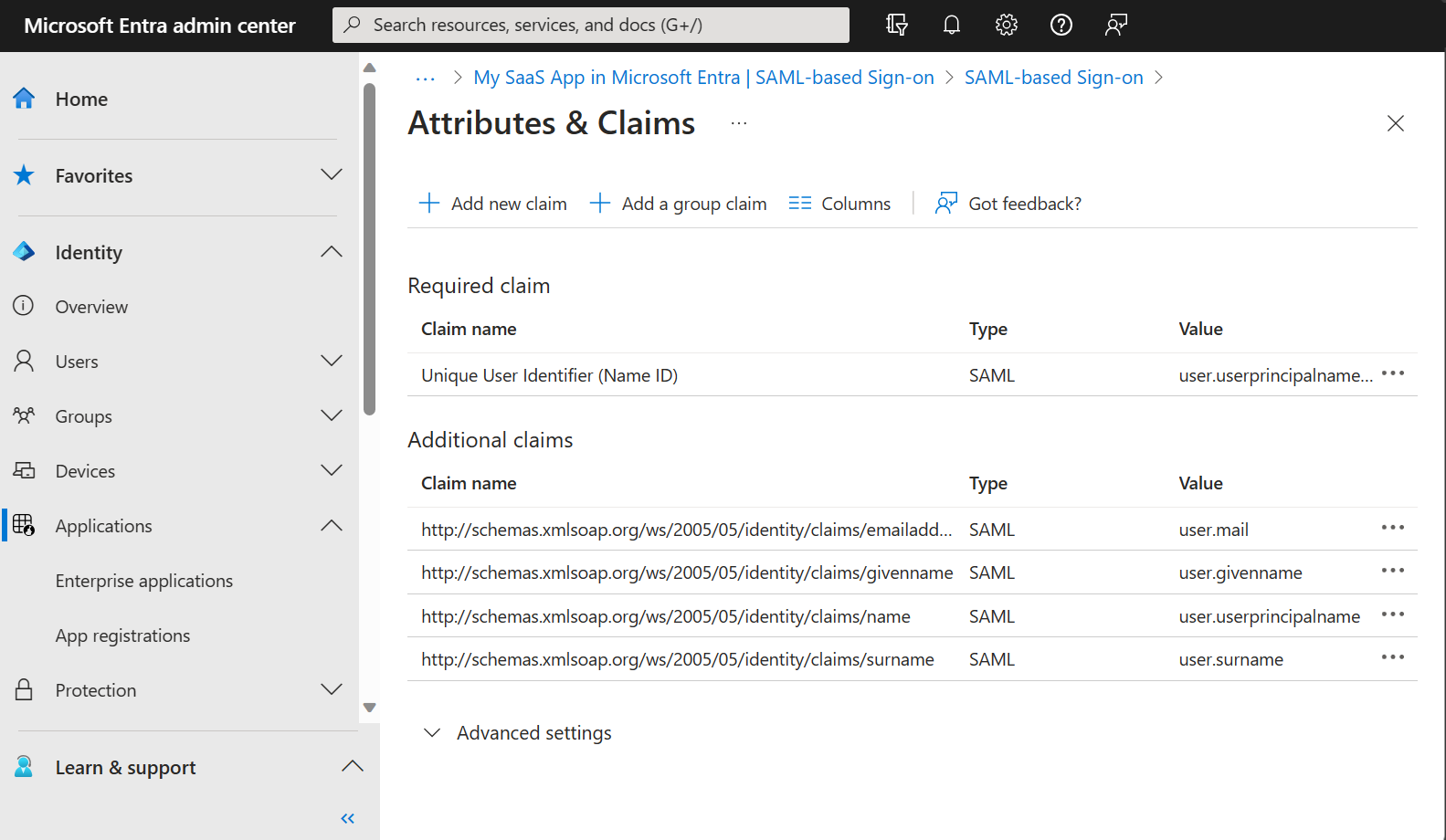

映射“以声明方式发出属性”规则

AD FS 中的“以声明方式发出属性”规则:

将规则映射到 Microsoft Entra ID:

在 Microsoft Entra 管理中心中,选择“企业应用程序”,然后选择“单一登录”以查看基于 SAML 的登录配置:

选择“编辑”(已突出显示)以修改属性:

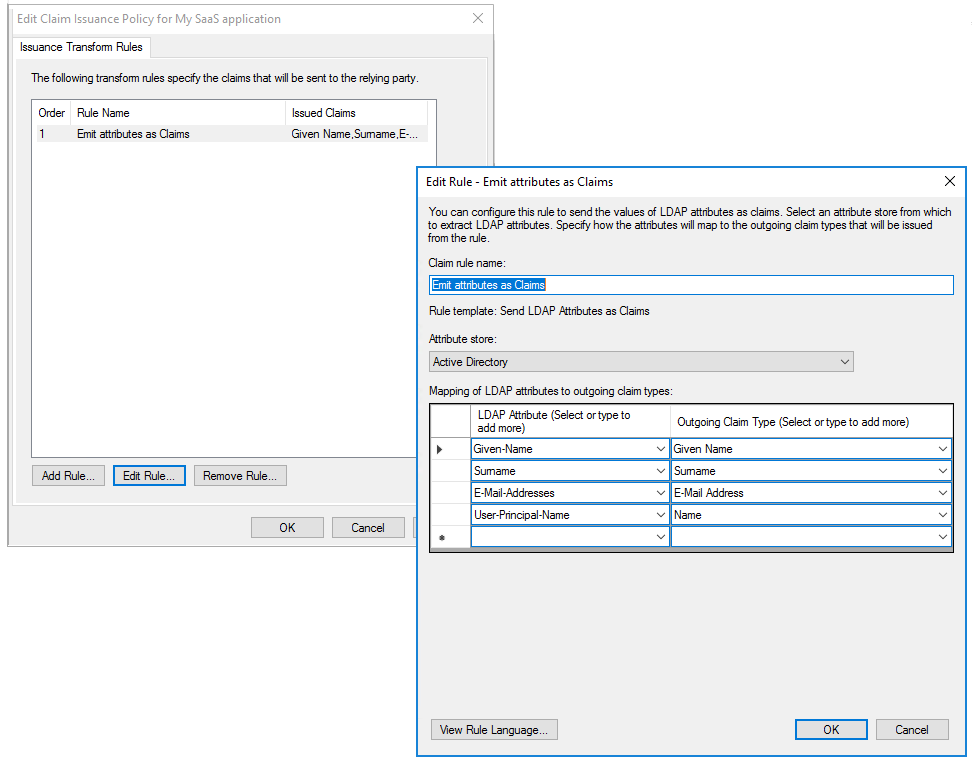

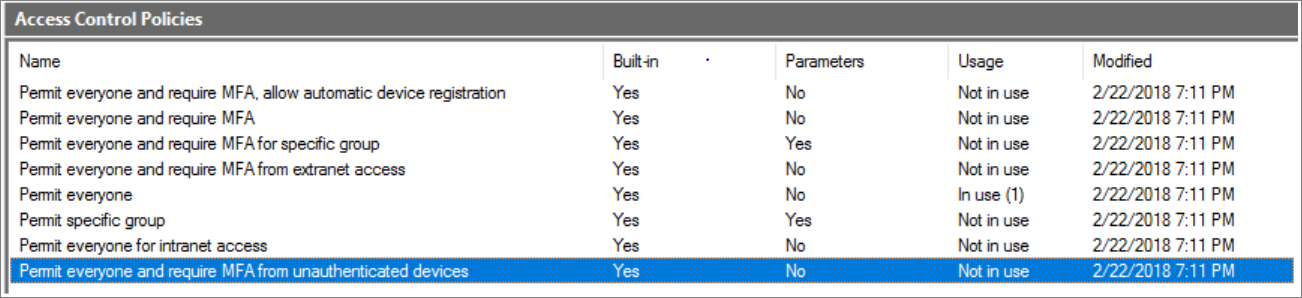

映射内置的访问控制策略

AD FS 2016 中的内置访问控制策略:

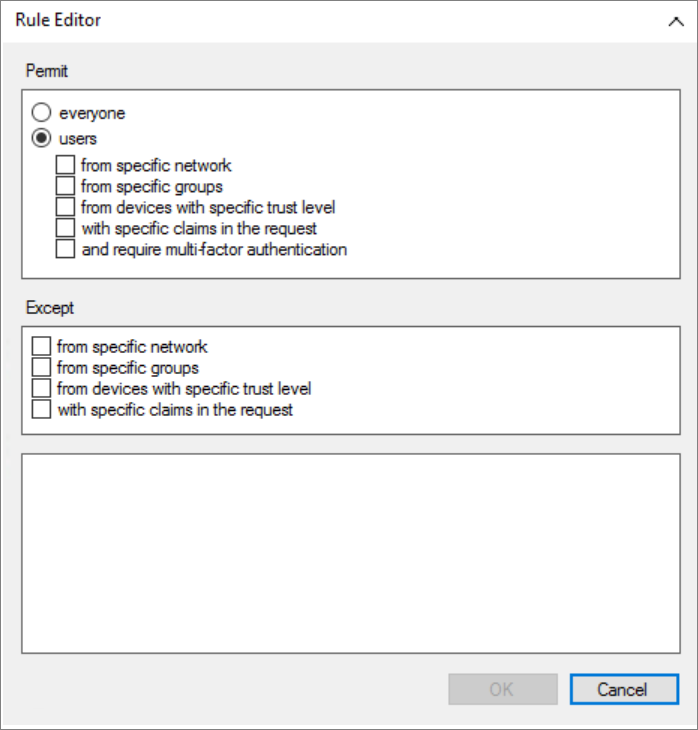

若要在 Microsoft Entra ID 中实施内置策略,请使用新的条件访问策略并配置访问控制,或使用 AD FS 2016 中的自定义策略设计器来配置访问控制策略。 “规则编辑器”包含详尽的“允许”和“排除”选项列表,有助于你进行各种排列。

在下表中,我们列出了一些有用的“允许”和“排除”选项,并说明了如何将它们映射到 Microsoft Entra ID。

| 选项 | 如何在 Microsoft Entra ID 中配置“允许”选项? | 如何在 Microsoft Entra ID 中配置“排除”选项? |

|---|---|---|

| 来自特定网络 | 映射到 Microsoft Entra 中的命名位置 | 使用受信任位置的“排除”选项 |

| 来自特定组 | 设置用户/组分配 | 使用“用户和组”中的“排除”选项 |

| 来自具有特定信任级别的设备 | 在“分配”->“条件”下的“设备状态”控件中设置此项 | 使用“设备状态”条件下的“排除”选项并包括“所有设备” |

| 在请求中具有特定声明 | 此设置不可迁移 | 此设置不可迁移 |

下面举例说明了如何在 Microsoft Entra 管理中心中对受信任位置配置“排除”选项:

将用户从 AD FS 转换为 Microsoft Entra ID

在 Microsoft Entra ID 中同步 AD FS 组

映射授权规则时,向 AD FS 进行身份验证的应用可能会使用 Active Directory 组获取权限。 在这种情况下,请在迁移应用程序之前使用 Microsoft Entra Connect 将这些组与 Microsoft Entra ID 同步。 确保在迁移之前验证这些组和成员身份,以便在迁移应用程序时可将访问权限授予相同的用户。

有关详细信息,请参阅使用从 Active Directory 同步的组属性的先决条件。

设置用户自行预配

有些 SaaS 应用程序支持在用户首次登录到应用程序时即时预配用户。 在 Microsoft Entra ID 中,应用预配是指在用户需要访问的云 (SaaS) 应用程序中自动创建用户标识和角色。 迁移的用户在 SaaS 应用程序中已有一个帐户。 迁移后添加的任何新用户需要进行预配。 在应用程序迁移后测试 SaaS 应用预配。

同步 Microsoft Entra ID 中的外部用户

可通过以下两种方式在 AD FS 中设置现有的外部用户:

- 组织中拥有本地帐户的外部用户 - 你按照内部用户帐户的工作方式继续使用这些帐户。 尽管这些外部用户帐户的电子邮件可能指向外部,但它们在你的组织中具有主体名称。

随着迁移的进行,你可以将这些用户迁移为使用自己的公司标识(如果此类标识可用),从而利用 Microsoft Entra B2B 提供的优势。 这可以简化这些用户的登录过程,因为他们通常使用自己的公司登录名登录。 你的组织的管理也更容易,因为无需管理外部用户的帐户。

- 联合外部标识 - 如果你当前与外部组织联合,则可采用以下几种方法:

- 在 Microsoft Entra 管理中心中添加 Microsoft Entra B2B 协作用户。 你可以主动将 B2B 协作邀请从 Microsoft Entra 管理门户发送到合作伙伴组织,让各个成员继续使用他们所用的应用和资产。

- 创建自助式 B2B 注册工作流,该工作流使用 B2B 邀请 API 为合作伙伴组织中的各个用户生成请求。

无论现有的外部用户是如何配置的,他们都有可能拥有与其帐户关联的权限(无论是组成员身份还是特定权限)。 评估这些权限是否需要迁移或清理。

在用户迁移到外部标识后,组织中表示外部用户的帐户需要禁用。 应与业务合作伙伴讨论迁移过程,因为他们与你的资源的连接可能会中断。

后续步骤

- 请阅读将应用程序身份验证迁移到 Microsoft Entra ID。

- 设置条件访问和 MFA。

- 尝试使用循序渐进的代码示例:面向开发人员的 AD FS 到 Microsoft Entra 的应用程序迁移 playbook。