阶段 2:对应用分类并规划试点

对应用的迁移进行分类是一项重要的实践。 并非每个应用都需要同时进行迁移和转换。 收集每个应用的相关信息后,可合理安排哪些应用应该首先进行迁移,哪些应用可能需要更多的时间。

对范围内的应用进行分类

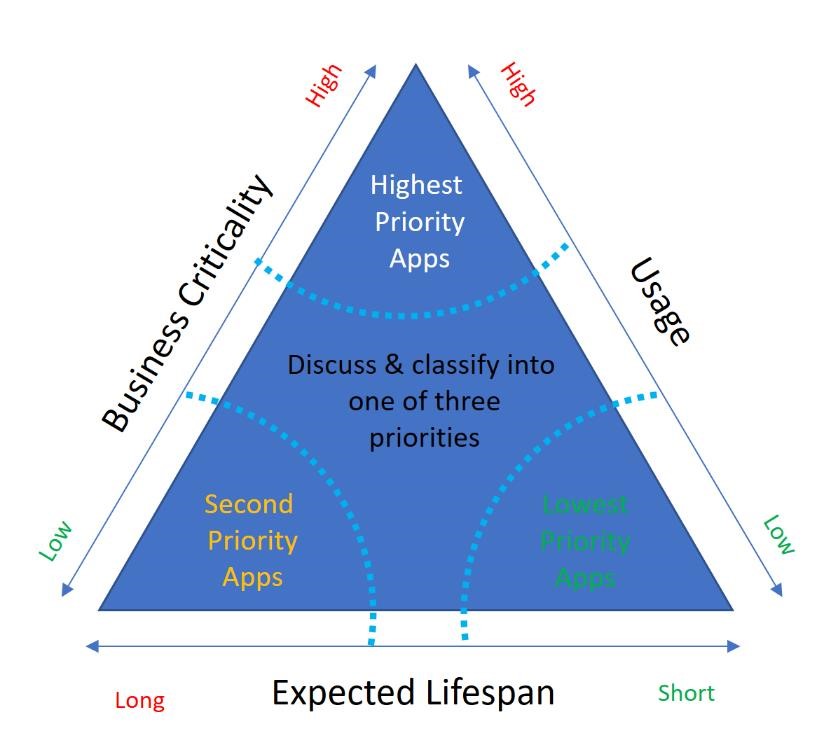

对于这方面,一种思考方式是沿着业务关键性、使用情况和生命周期的轴线进行思考,每个轴线都依赖于多个因素。

业务关键性

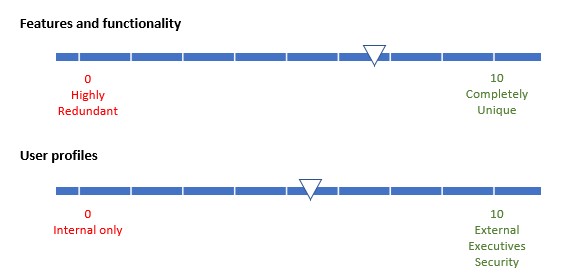

业务关键性对于每个业务都有不同的维度,但是你应该考虑的两个度量值是“特性和功能”以及“用户配置文件”。 为具有独特功能的应用分配一个比具有冗余或过时功能的应用更高的分值。

使用情况

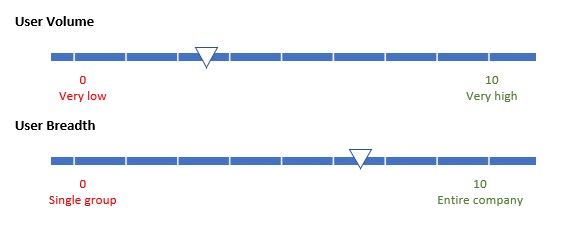

使用率高的应用程序应该比使用率低的应用程序获得更大的值。 为外部用户、执行用户或安全团队用户的应用分配更大的值。 对于迁移组合中的每个应用,请完成这些评估。

确定了业务关键性和使用情况的值后,你就可以确定应用程序生命周期,并创建一个优先级矩阵。 此图显示了矩阵。

注意

该视频介绍了迁移过程的第 1 阶段和第 2 阶段。

确定要迁移的应用的优先级

可根据组织的需求,选择从优先级最低的应用或优先级最高的应用开始应用迁移。

如果你可能没有使用 Microsoft Entra ID 和标识服务的经验,请考虑首先将优先级最低的应用移动到 Microsoft Entra。 此选项将最大程度地减少业务影响,并且你可以积聚继续操作的动力。 成功移动了这些应用并获得了利益干系人的信任后,可继续迁移其他应用。

如果没有明确的优先级,你应考虑先移动 Microsoft Entra 库中的应用,并支持多个标识提供者,因为它们更易于集成。 这些应用很可能是组织中优先级最高的应用。 为了帮助将 SaaS 应用程序与 Microsoft Entra ID 集成,我们提供一系列教程用于演示配置。

当应用迁移存在截止日期时,这些优先级最高的应用桶将承担主要工作负载。 你最终可选择优先级较低的应用,因为即使你已经更改了截止日期,它们也不会改变成本。

除了此分类之外,根据迁移的紧迫性,你应发布一个迁移计划,在此计划内,应用所有者必须参与迁移他们的应用。 在此过程结束时,你应该有一个列表,其中列出了按优先级排列的桶中所有要迁移的应用程序。

记录应用

首先,从收集应用程序的关键详细信息开始。 应用程序发现工作表可帮助你快速做出迁移决策,并立即向业务部门提出建议。

对制定迁移决策非常重要的信息包括:

- 应用名称 - 对于该业务,此应用的名称是什么?

- 应用类型 - 是否为第三方 SaaS 应用? 自定义业务线 Web 应用? 还是 API?

- 业务关键性 - 它的关键性高吗? 低? 还是介于两者之间?

- 用户访问量 - 是否每个人都能访问此应用,还是只是少数人员能访问?

- 用户访问类型:谁需要访问应用程序 - 员工、业务合作伙伴、客户或所有人?

- 计划生命周期 - 可用性有多长? 不到六个月? 超过两年?

- 当前标识提供者 - 此应用的主要 IdP 是什么? AD FS、Active Directory 或 Ping Federate?

- 安全要求 - 应用程序是否需要 MFA,还是要求用户在公司网络上访问应用程序?

- 身份验证方法 - 应用是否使用开放标准进行身份验证?

- 是否计划更新应用代码 - 应用是处于计划开发中还是正在积极开发中?

- 是否计划将应用保留在本地 - 是否要在数据中心长期保留应用?

- 应用是否依赖于其他应用或 API - 应用当前是否调用其他应用或 API?

- 应用是否在 Microsoft Entra 库中 - 应用当前是否已与 Microsoft Entra 库集成?

稍后将对你有所帮助,但你不需要立即做出迁移决策,包括:

- 应用 URL - 用户转到何处访问应用?

- 应用程序徽标:如果将应用程序迁移到不在 Microsoft Entra 应用库中的 Microsoft Entra ID,建议提供描述性徽标

- 应用说明 - 应用功能的简要说明是什么?

- 应用所有者 - 在该业务中,谁是应用的主要 POC?

- 常规注释或备注 - 有关应用或业务所有权的任何其他常规信息

对应用程序进行了分类并记录了详细信息后,请确保要使业务所有者认可你的计划迁移策略。

应用程序用户

Microsoft Entra ID 支持的应用和资源主要有两类用户:

内部:在标识提供者内拥有帐户的员工、承包商和供应商。 相对于其他员工,对于经理或领导,这一类别可能需要使用不同的规则进行进一步的调整。

外部:通过 Microsoft Entra B2B 协作,在正常业务过程中与你的组织交互的销售商、供应商、分销商或其他业务合作伙伴。

你可以为这些用户定义组,并以不同方式填充这些组。 可选择管理员必须手动将成员添加到组中,或者可启用自助式动态成员资格组。 可使用动态成员资格组建立规则,根据指定的条件自动将成员添加到组。

外部用户也可以引用客户。 Azure AD B2C(一个独立的产品)支持客户身份验证。 但是,它不在本文的介绍范围之内。

规划试点

为试点选择的应用应该代表你的组织的关键标识和安全要求,并且你必须得到应用程序所有者的明确认可。 试点通常在单独的测试环境中运行。

请勿忘了你的外部合作伙伴。 确保他们参与到迁移计划和测试中。 最后,确保在出现中断问题时,他们可以联系你的支持人员。

对限制进行规划

虽然有些应用可以轻松迁移,但由于多个服务器或实例,其他应用可能需要更长时间。 例如,由于自定义登录页,SharePoint 迁移可能需要更长时间。

许多 SaaS 应用供应商可能不提供自助方法来重新配置应用程序,并且可能会因更改 SSO 连接而收费。 请与他们核实并为限制做好规划。

应用所有者批准

使用广泛的业务关键应用程序可能需要一组试点用户在试点阶段测试该应用。 在预生产环境或试点环境中测试应用后,请确保应用业务所有者在迁移应用之前认可性能。 还应确保所有用户在迁移至生产时使用 Microsoft Entra ID 进行身份验证。

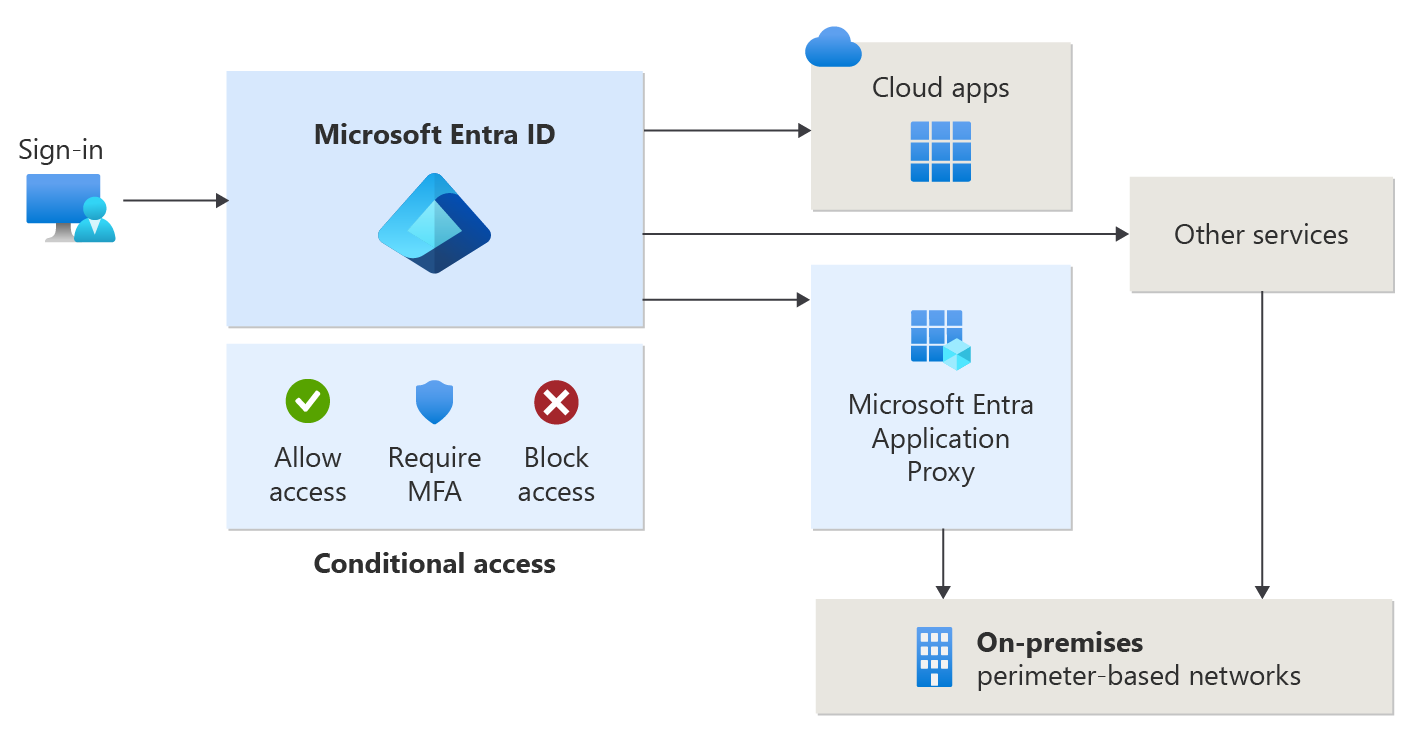

规划安全状况

在开始迁移过程之前,请花时间充分考虑你希望为企业标识系统提供的安全状况。 这方面需要收集以下宝贵的信息集:要访问你的应用程序和数据的标识、设备和位置。

标识和数据

大多数组织对标识和数据保护有特定的要求,这些要求因行业分部和组织内的工作职能而异。 请参阅标识和设备访问配置,了解我们的建议。 建议包含前述的一系列条件访问策略和相关功能。

可使用此信息来保护对与 Microsoft Entra ID 集成的所有服务的访问。 这些建议与 Microsoft 安全功能分数和 Microsoft Entra ID 中的标识分数相一致。 评分有助于:

- 客观衡量标识安全状况

- 规划标识安全改进

- 审查改进措施的成败

Microsoft 安全功能分数还会帮助你实施保护标识基础结构的五个步骤。 使用本指南作为组织的起点,调整策略以满足组织的特定要求。

用于访问数据的设备/位置

用户用于访问应用的设备和位置也很重要。 物理连接到公司网络的设备更安全。 通过 VPN 来自网络外部的连接可能需要仔细检查。

考虑到资源、用户和设备的这些方面,可选择使用 Microsoft Entra 条件访问功能。 条件访问超出了用户权限。 这取决于以下因素的组合:

- 用户或组的标识

- 用户连接到的网络

- 用户正在使用的设备和应用程序

- 用户尝试访问的数据的敏感度。

授予用户的访问权限可适应这一组范围更广的条件。

退出条件

若你完成了以下操作,则你在此阶段获得了成功:

完整记录了要迁移的应用

根据业务关键性、使用量和生命周期对应用进行了优先排序

选择了代表试点要求的应用

业务所有者认同你的优先排序和策略

了解你的安全状况需求以及实现它们的方式