教程:在 Cloudflare Access 中配置条件访问策略

使用条件访问时,管理员在 Microsoft Entra ID 中对应用程序和用户强制实施所需策略。 条件访问会统合标识驱动的信号,以便做出决策并强制实施组织策略。 Cloudflare Access 创建对自承载、软件即服务 (SaaS) 或非 Web 应用程序的访问。

详细了解:什么是条件访问?

先决条件

- Microsoft Entra 订阅

- 如果没有,获取一个 Azure 免费帐户

- 链接到 Microsoft Entra 订阅的 Microsoft Entra 租户

- 以下角色之一:云应用程序管理员或应用程序管理员。

- Microsoft Entra 订阅中配置的用户

- 一个 Cloudflare 帐户

- 转到

dash.cloudflare.com以开始使用 Cloudflare

- 转到

方案体系结构

- Microsoft Entra ID - 用于验证用户凭据和条件访问的标识提供者 (IdP)

- 应用程序 - 为 IdP 集成而创建

- Cloudflare Access - 提供对应用程序的访问权限

设置标识提供者

转到 developers.cloudflare.com,将 Microsoft Entra ID 设置为 IdP。

注意

建议将 IdP 集成命名为相对于目标应用程序的名称。 例如,Microsoft Entra ID - 客户管理门户。

配置条件访问

至少以云应用程序管理员身份登录到 Microsoft Entra 管理中心。

浏览到“标识”“应用程序”>“应用注册”“所有应用程序”

然后,选择创建的应用程序。

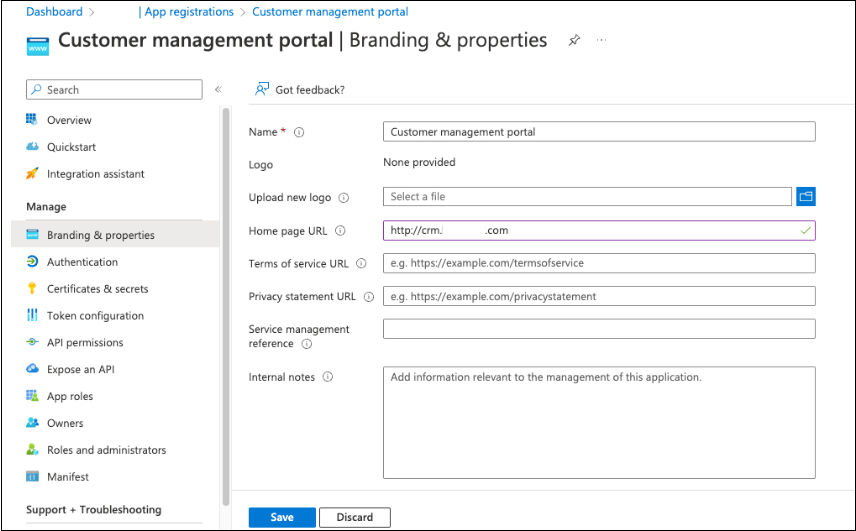

转到“品牌和属性”。

对于“主页 URL”,请输入应用程序主机名。

浏览到“标识”>“应用程序”>“企业应用程序”>“所有应用程序”。

选择自己的应用程序。

选择“属性”。

对于“对用户可见”,选择“是”。 此操作使应用能够显示在应用启动器和“我的应用”中。

在“安全性”下,选择“条件访问” 。

请参阅生成条件访问策略。

为应用程序创建并启用其他策略。

创建 Cloudflare Access 应用程序

对 Cloudflare Access 应用程序强制实施条件访问策略。

转到

dash.cloudflare.com以登录到 Cloudflare。在“零信任”中,转到“访问”。

选择“应用程序”。

请参阅添加自承载应用程序。

在“应用程序域”中,输入受保护的应用程序目标 URL。

对于“标识提供者”,请选择 IdP 集成。

创建访问策略。 请参阅访问策略和以下示例。

注意

如果其他应用程序需要相同的条件访问策略,请对其重复使用 IdP 集成。 例如,基线 IdP 与要求多重身份验证的条件访问策略和新式身份验证客户端集成。 如果应用程序需要特定的条件访问策略,请为该应用程序设置专用 IdP 实例。