排查使用条件访问时的登录问题

可以参考本文中的信息,使用错误消息和 Microsoft Entra 登录日志来排查与条件访问相关的意外登录结果。

选择“所有”后果

条件访问框架提供了极大的配置灵活性。 不过,极大的灵活性也意味着应先仔细检查每个配置策略,然后才能发布,以免产生不良后果。 在这种情况下,应该特别注意影响完整集的任务,例如所有用户/组/云应用。

组织应避免以下配置:

对于所有用户、所有资源:

- 阻止访问 - 此配置将阻止整个组织访问。

- 需要标记为合规的设备 - 对于尚未注册其设备的用户,此策略将阻止所有访问权限(包括对 Intune 门户的访问权限)。 如果是不具有注册设备的管理员,则此策略会阻止你返回更改策略。

- 需要已建立混合 Microsoft Entra 域联接的设备 - 如果组织中的用户不具有已建立混合 Microsoft Entra 域联接的设备,此阻止访问权限的策略还可能会阻止所有这些用户的访问。

- 需要应用保护策略 - 如果没有 Intune 策略,此阻止访问权限的策略还可能会阻止组织中所有用户的访问权限。 如果你是管理员,没有设置了 Intune 应用保护策略的客户端应用程序,则此策略会阻止你返回到 Intune 和 Azure 之类的门户。

对于所有用户、所有资源、所有设备平台:

- 阻止访问 - 此配置将阻止整个组织访问。

条件访问登录中断

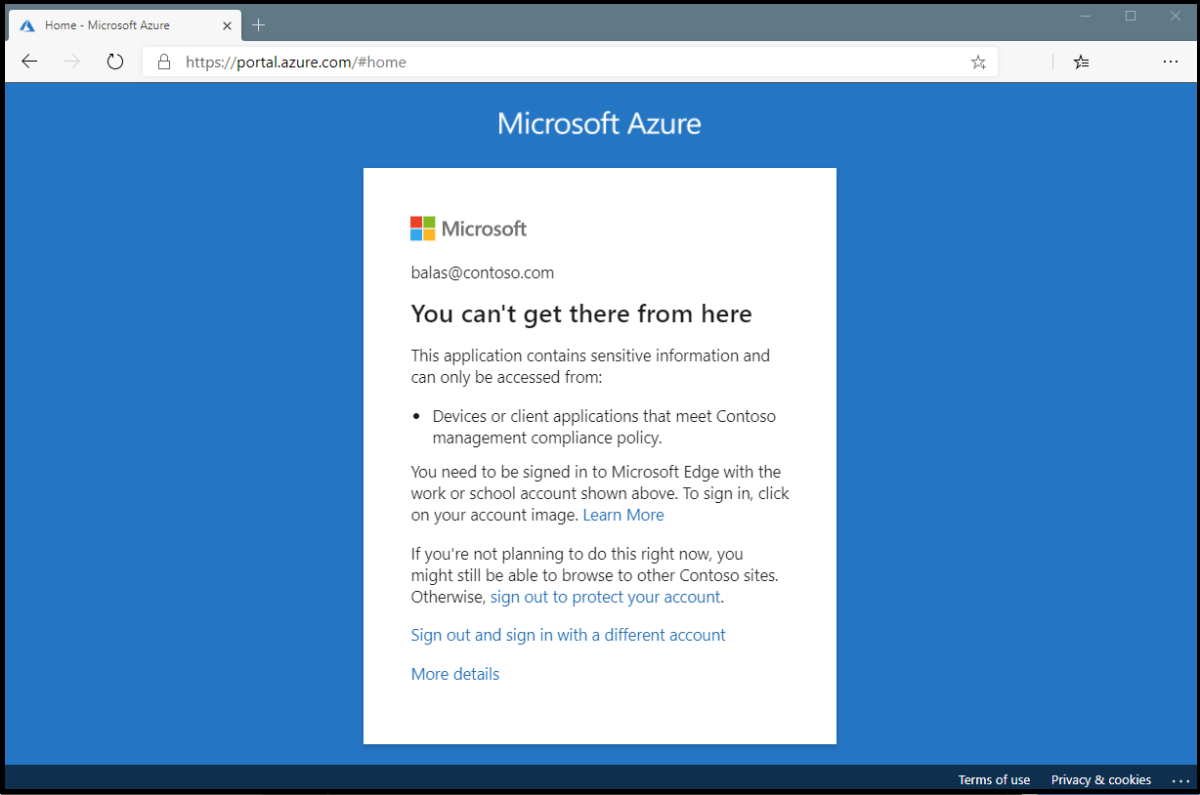

第一种方法是查看显示的错误消息。 对于使用 Web 浏览器登录时出现的问题,错误页面本身会包含详细信息。 此信息本身可能会描述具体的问题,并可能会建议解决方法。

出现上述错误时,消息会指出只能从符合公司移动设备管理策略的设备或客户端应用程序访问该应用程序。 在这种情况下,应用程序和设备不符合该策略。

Microsoft Entra 登录事件

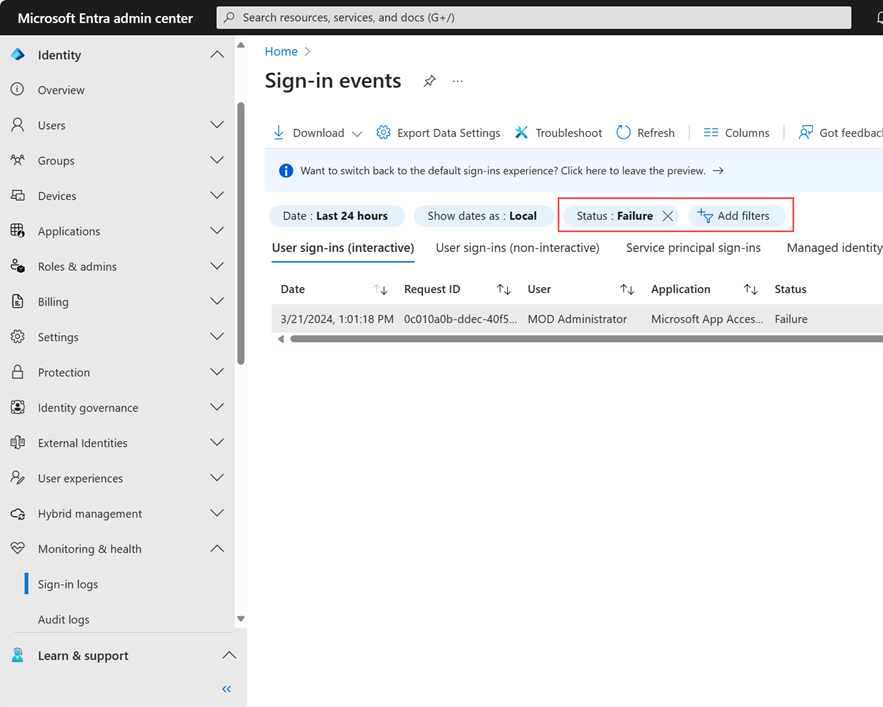

获取有关登录中断的详细信息的第二种方法是查看 Microsoft Entra 登录事件,以确定应用了哪个(或哪些)条件访问策略,以及为何应用这个(这些)策略。

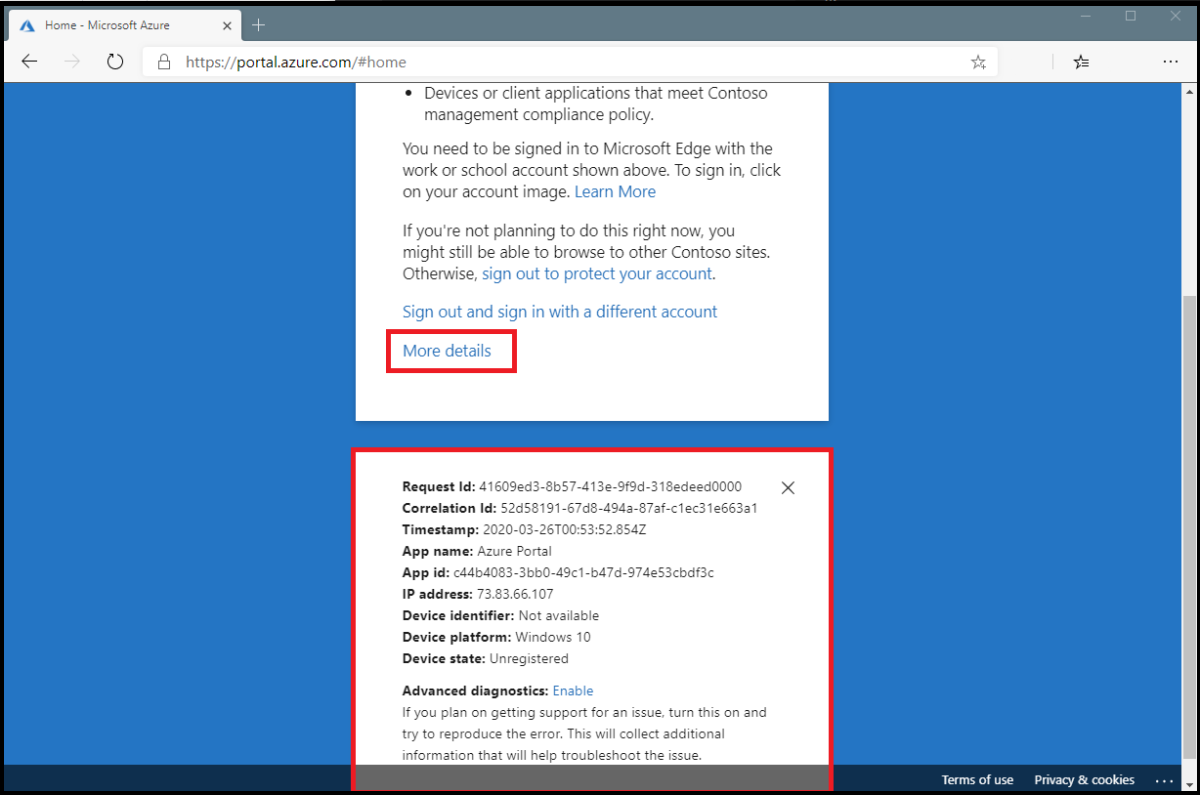

在初始错误页面中单击“更多详细信息”可以找到有关问题的详细信息。 单击“更多详细信息”会显示故障排除信息,在 Microsoft Entra 登录事件中搜索用户看到的特定失败事件时,或者在向 Microsoft 提出支持事件时,这些信息非常有用。

若要查明已应用哪个(或哪些)条件访问策略,以及为何应用这个(这些)策略,请执行以下操作。

最低以条件访问管理员身份登录到 Microsoft Entra 管理中心。

浏览到“标识”>“监视和运行状况”>“登录日志”。

找到要查看的登录事件。 添加或删除筛选器和列,以筛选掉不必要的信息。

- 通过添加筛选器来缩小范围,如下所示:

- 想要调查的特定事件时,请添加“关联 ID”。

- 要查看策略失败和成功事件,请选择“条件访问”。 限定筛选器的范围,以便仅显示失败事件来限制结果。

- 要查看与特定用户相关的信息,请添加“用户名”。

- 添加已限定到相关时间范围的“日期”。

- 通过添加筛选器来缩小范围,如下所示:

找到与用户登录失败对应的登录事件后,选择“条件访问”选项卡。“条件访问”选项卡将显示导致登录中断的特定策略。

- “故障排除和支持”选项卡中的信息可能会明确地解释登录失败的原因,例如,设备不满足合规性要求。

- 若要进一步调查,请单击“策略名称”向下钻取到策略的配置。 单击“策略名称”显示所选策略的策略配置用户界面,供你进行查看和编辑。

- 在登录事件的“基本信息”、“位置”、“设备信息”、“身份验证详细信息”和“其他详细信息”选项卡中,也提供了用于评估条件访问策略的客户端用户和设备详细信息。

策略未按预期方式工作

选择登录事件中策略右侧的省略号将显示策略详细信息。 此选项让管理员能进一步了解策略应用成功或失败的原因。

左侧提供登录时收集的详细信息,右侧提供的详细信息介绍这些详细信息是否满足所应用的条件访问策略的要求。 仅当满足所有条件时,或者所有条件都未配置时,条件访问策略才适用。

如果事件中的信息不足以让你了解登录结果或调整策略来获取所需结果,可以使用登录诊断工具。 可以在“基本信息”>“故障排除事件”下找到登录诊断。 有关登录诊断的详细信息,请参阅什么是 Microsoft Entra ID 中的登录诊断一文。 还可以使用 What If 工具对条件访问策略进行故障排除。

如果需要提交支持事件,请在事件提交详细信息中提供请求 ID 以及登录事件的时间和日期。 Microsoft 支持人员通过此信息找到你所关注的特定事件。

常见条件访问错误代码

| 登录错误代码 | 错误字符串 |

|---|---|

| 53000 | DeviceNotCompliant |

| 53001 | DeviceNotDomainJoined |

| 53002 | ApplicationUsedIsNotAnApprovedApp |

| 53003 | BlockedByConditionalAccess |

| 53004 | ProofUpBlockedDueToRisk |

有关错误代码的详细信息,请参阅文章 Microsoft Entra 身份验证和授权错误代码。 列表中的错误代码带有前缀 AADSTS,后跟浏览器中显示的代码,例如 AADSTS53002。

服务依赖项

在某些特定情况下,用户会被阻止,因为存在依赖于条件访问策略阻止的资源的云应用。

若要确定服务依赖项,请在登录日志中查找登录调用的应用程序和资源。 在以下屏幕截图中,调用的应用程序是 Azure 门户,但调用的资源是 Azure 服务管理 API。 若要适当地针对此场景,所有应用程序和资源应该在条件访问策略中以类似的方式组合。

如果被锁禁该如何操作

如果你因为条件访问策略中的设置不正确而被锁禁,请执行以下操作:

- 检查组织中是否有其他管理员尚未被阻止。 具有访问权限的管理员可以禁用影响你登录的策略。

- 如果组织中没有管理员可以更新策略,请提交支持请求。 Microsoft 支持人员可以审核并在确认后更新妨碍访问的条件访问策略。