条件访问:应用程序筛选器

目前,条件访问策略可应用于所有应用或个人应用。 有大量应用的组织可能会发现此过程难以跨多个条件访问策略进行管理。

应用程序筛选器适用于条件访问,组织通过该功能可以使用自定义属性标记服务主体。 然后将这些自定义属性添加到其条件访问策略。 应用程序筛选器在令牌颁发运行时进行评估,常见问题是应用是在运行时还是配置时分配的。

在本文中,你将创建自定义属性集,为应用程序分配自定义安全属性,并创建条件访问策略来保护应用程序。

分配角色

自定义安全属性对安全比较敏感,只能由委托的用户进行管理。 应将以下一个或多个角色分配给管理或报告这些属性的用户。

| 角色名称 | 说明 |

|---|---|

| 属性分配管理员 | 将自定义安全属性键和值分配给受支持的 Microsoft Entra 对象。 |

| 属性分配读取者 | 读取受支持的 Microsoft Entra 对象的自定义安全属性键和值。 |

| 属性定义管理员 | 定义和管理自定义安全属性的定义。 |

| 属性定义读取者 | 读取自定义安全属性的定义。 |

将适当的角色分配给在目录范围内管理或报告这些属性的用户。 有关详细步骤,请参阅分配 Microsoft Entra 角色。

重要

默认情况下,全局管理员和其他管理员角色无权读取、定义或分配自定义安全属性。

创建自定义安全属性

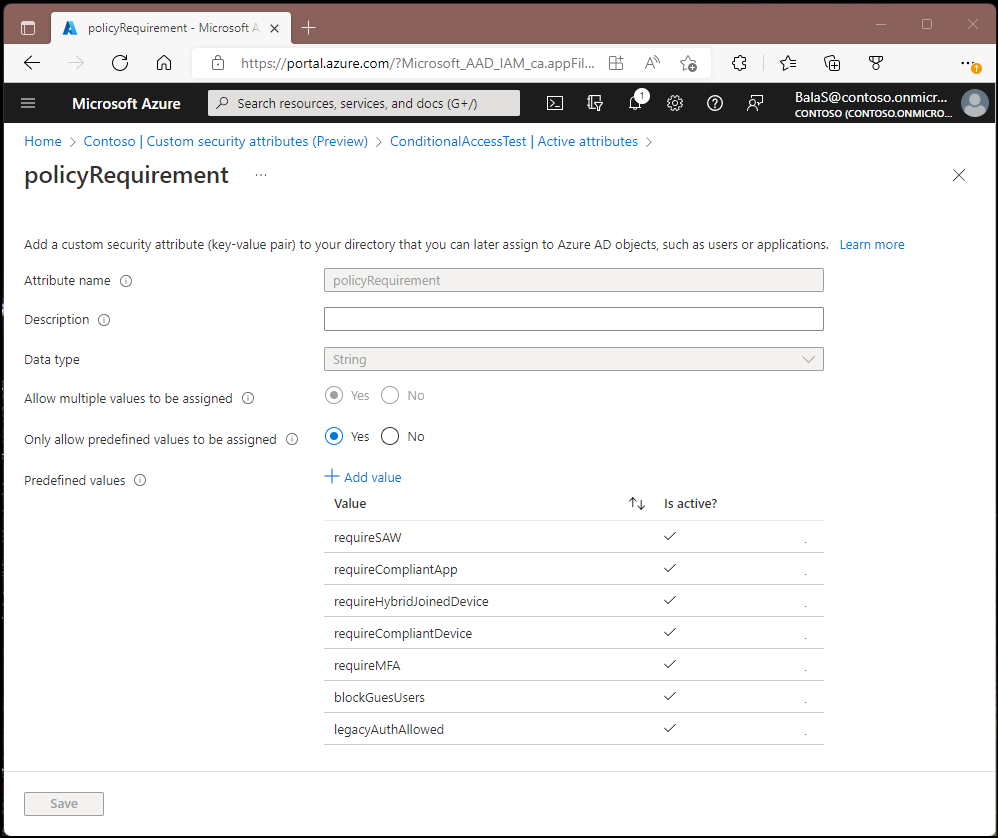

按照文章中的说明,在 Microsoft Entra ID 中添加或停用自定义安全属性,以添加以下属性集和新属性。

- 创建名为 ConditionalAccessTest 的属性集。

- 创建名为 policyRequirement 的新属性,该属性允许分配多个值,但仅允许分配预定义值。 我们添加以下预定义值:

- legacyAuthAllowed

- blockGuestUsers

- requireMFA

- requireCompliantDevice

- requireHybridJoinedDevice

- requireCompliantApp

注意

条件访问应用程序筛选器仅适用于“string”类型的自定义安全属性。 自定义安全属性支持创建布尔数据类型,但条件访问策略仅支持“字符串”。

创建条件访问策略

- 至少以条件访问管理员或属性定义读者身份登录到 Microsoft Entra 管理中心。

- 浏览到“保护”>“条件访问”。

- 选择“新策略” 。

- 为策略指定名称。 建议组织为其策略的名称创建有意义的标准。

- 在“分配”下,选择“用户或工作负载标识” 。

- 在“包括”下,选择“所有用户”。

- 在“排除”下选择“用户和组”,然后选择组织的紧急访问帐户或不受限帐户。

- 选择“完成”。

- 在“目标资源”下,选择以下选项:

- 选择此策略将什么应用于“云应用”。

- 包括“选择资源”。

- 选择“编辑筛选器”。

- 将“配置”设置为“是”。

- 选择之前创建的名为 policyRequirement 的属性。

- 将“运算符”设置为“包含”。

- 将“值”设置为“requireMFA”。

- 选择“完成”。

- 在“访问控制”“授予”下,依次选择“"授予访问权限”、“需要多重身份验证”和“选择”。

- 确认设置,然后将“启用策略”设置为“仅限报告”。

- 选择“创建”,以便创建启用策略所需的项目。

在管理员使用仅限报告模式确认你的设置后,他们可以将“启用策略”开关从“仅限报告”移至“启用”。

配置自定义属性

步骤 1:设置示例应用程序

如果已有一个使用服务主体的测试应用程序,则可以跳过此步骤。

设置示例应用程序,演示作业或 Windows 服务如何使用应用程序标识而不是用户标识运行。 按照快速入门:使用控制台应用的标识获取令牌并调用 Microsoft Graph API 一文中的说明创建此应用程序。

步骤 2:将自定义安全属性分配给应用程序

如果租户中没有列出服务主体,则无法将其作为目标。 Office 365 套件是此类服务主体的示例。

- 以至少是条件访问管理员~/identity/role-based-access-control/permissions-reference.md#conditional-access-administrator) 和属性分配管理员的身份登录到 Microsoft Entra 管理中心。

- 浏览到“标识”>“应用程序”>“企业应用程序”。

- 选择要对其应用自定义安全属性的服务主体。

- 在“管理”“自定义安全属性”下,选择“添加分配”>。

- 在“属性集”下,选择“ConditionalAccessTest”。

- 在“属性名称”下,选择“policyRequirement”。

- 在“已分配的值”下,选择“添加值”,从列表中选择“requireMFA”,然后选择“完成”。

- 选择“保存”。

步骤 3:测试策略

以应用策略的用户身份登录,并测试访问应用程序时是否需要 MFA。

其他方案

- 阻止旧式身份验证

- 阻止对应用程序的外部访问

- 需要合规设备或 Intune 应用保护策略

- 对特定应用程序强制实施登录频率控制

- 要求特定应用程序提供特权访问工作站

- 要求对高风险用户和特定应用程序执行会话控制