使用 Microsoft Entra ID 的通行密钥 (FIDO2) 身份验证矩阵

Microsoft Entra ID 允许使用通行密钥 (FIDO2) 进行多重无密码身份验证。 本文介绍哪些本机应用程序、Web 浏览器和操作系统支持结合使用 Microsoft Entra ID 和通行密钥进行登录。

若要使 FIDO2 安全密钥能够解锁 Windows 设备,请参阅使用 Microsoft Entra ID 启用 WINDOWS 10 和 11 设备的 FIDO2 安全密钥登录。

注意

Microsoft Entra ID 目前支持存储在 FIDO2 安全密钥和 Microsoft Authenticator 中的设备绑定通行密钥。 Microsoft 致力于使用通行密钥保护客户和用户。 我们正在投资为工作帐户构建同步通行密钥和设备绑定通行密钥。

以下部分介绍在具有 Microsoft Entra ID 的 Web 浏览器中对 passkey (FIDO2) 身份验证的支持。

| 操作系统 | Chrome | Edge | Firefox | Safari |

|---|---|---|---|---|

| Windows | ✅ | ✅ | ✅ | 不适用 |

| macOS | ✅ | ✅ | ✅ | ✅ |

| ChromeOS | ✅ | 不适用 | 不适用 | 不适用 |

| Linux | ✅ | ✅ | ✅ | 不适用 |

| iOS | ✅ | ✅ | ✅ | ✅ |

| Android | ✅ | ✅ | ❌ | 不适用 |

每个平台的注意事项

Windows

- 使用安全密钥登录需要以下项之一:

- Windows 10 版本 1903 或更高版本。

- 基于 Chromium 的 Microsoft Edge

- Chrome 76 或更高版本

- Firefox 66 或更高版本

macOS

- 使用通行密钥登录需要 macOS Catalina 11.1 或更高版本以及 Safari 14 或更高版本,因为 Microsoft Entra ID 需要用户验证以进行多重身份验证。

- Apple 不支持在 macOS 上使用近场通信(NFC)和蓝牙低能(BLE)安全密钥技术。

- 新安全密钥注册在这些 macOS 浏览器上不起作用,因为它们不提示设置生物识别或 PIN。

- 对于 macOS 上的 Safari,请参阅在注册三个以上通行密钥时登录。

ChromeOS

- Google 不支持在 ChromeOS 上使用 NFC 和 BLE 安全密钥。

- ChromeOS 或 Chrome 浏览器不支持安全密钥注册。

Linux

- 在 Linux 上的 Firefox 中,尚不支持在 Microsoft Authenticator 中使用通行密钥登录。

iOS

- 使用通行密钥登录需要 iOS 14.3 或更高版本,因为 Microsoft Entra ID 需要用户验证以进行多重身份验证。

- Apple 在 iOS 上不支持 BLE 安全密钥。

- 在 iOS 系统中,Apple 不支持配备 FIPS 140-3 认证安全密钥的 NFC。

- 新安全密钥注册在 iOS 浏览器上不起作用,因为它们不提示设置生物识别或 PIN。

- 请参阅在注册三个以上通行密钥时登录。

Android

- 使用通行密钥登录需要 Google Play Services 21 或更高版本,因为 Microsoft Entra ID 需要用户验证以进行多重身份验证。

- Google 不支持在 Android 上使用 BLE 安全密钥。

- 在 Android 上,尚不支持使用 Microsoft Entra ID 注册安全密钥。

- Android 上的 Firefox 不支持使用通行密钥登录。

已知问题

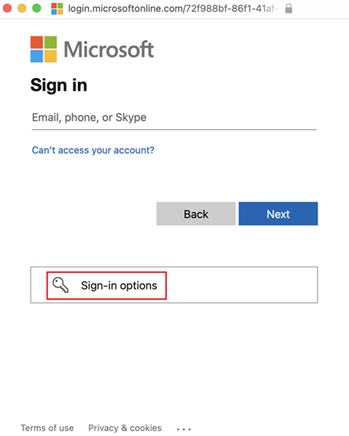

在注册三个以上通行密钥时登录

如果注册了三个以上的通行密钥,则可能无法在 iOS 或者 macOS 上的 Safari 上使用通行密钥登录。 如果有三个以上的通行密钥,一种变通方法是单击“登录选项”,然后无需输入用户名即可登录。