基于风险的访问策略

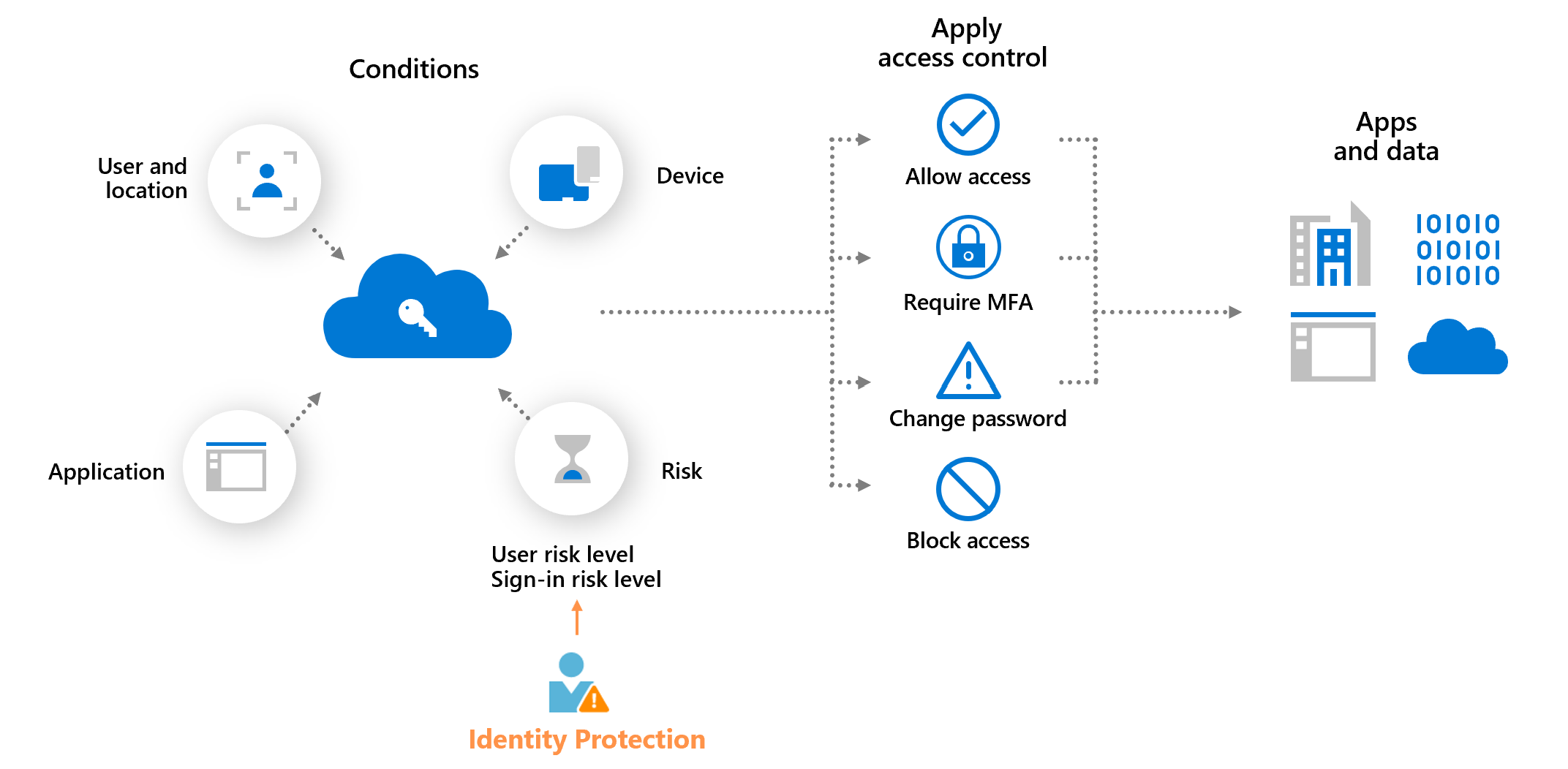

当检测到登录操作或用户面临风险时,可以应用访问控制策略来保护组织。 此类策略称为“基于风险的策略”。

Microsoft Entra 条件访问提供了两种由 Microsoft Entra ID 保护信号提供支持的风险条件:登录风险和用户风险。 组织可以通过配置这两种风险条件并选择一种访问控制方法来创建基于风险的条件访问策略。 在每次登录期间,ID 保护都会将检测到的风险级别发送到条件访问,如果满足策略条件,则将应用基于风险的策略。

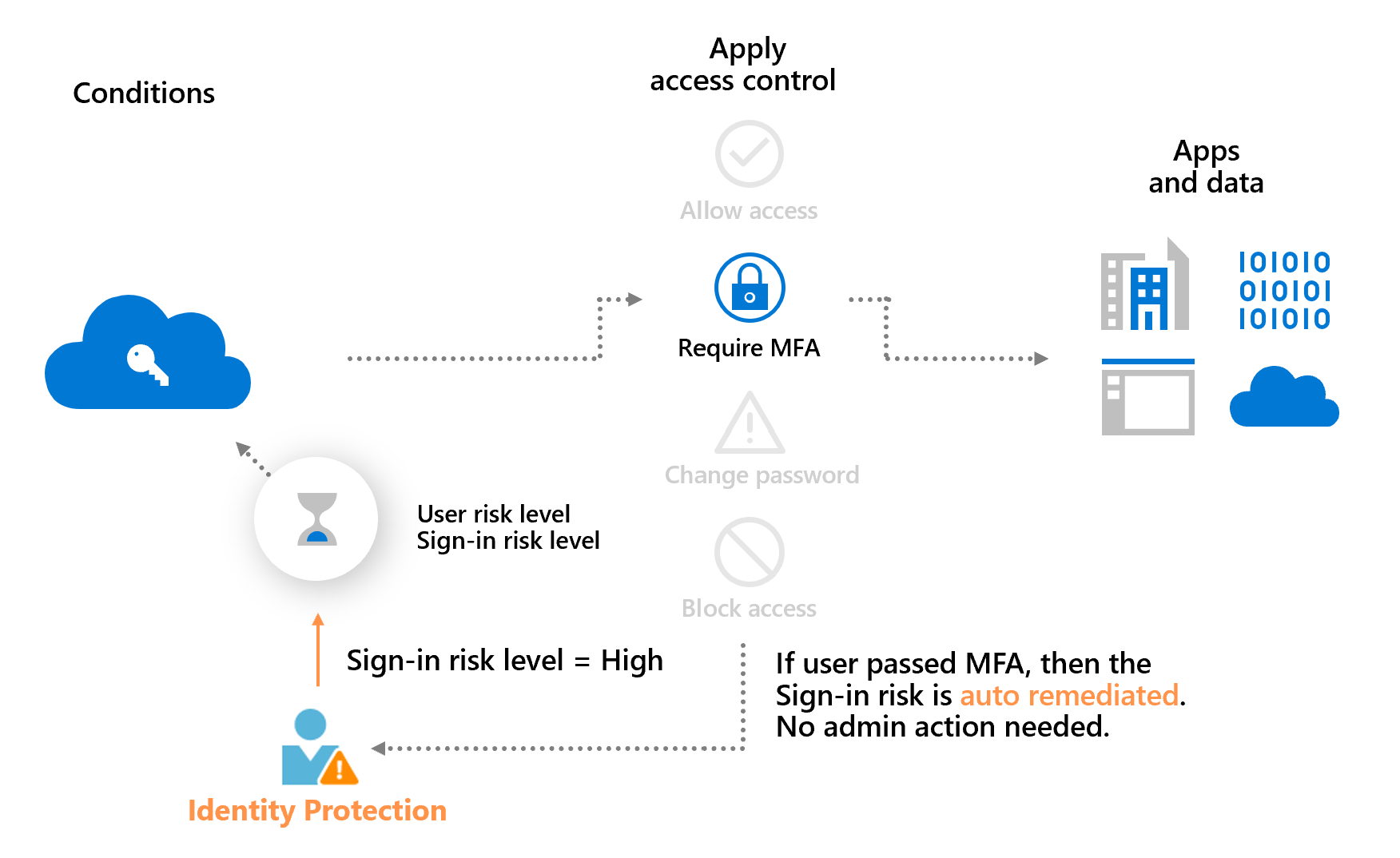

当登录风险级别为中等或较高时,你可能要求进行多重身份验证,用户只有在达到该级别时才会收到提示。

之前的示例还演示了基于风险的策略的主要优点:“自动风险修正”。 当用户成功完成所需的访问控制(如安全密码更改)时,将修正其风险。 该登录会话和用户帐户不会面临风险,管理员无需执行任何操作。

允许用户使用此过程进行自我修正将显著减少管理员的风险调查和修正工作,同时保护组织免受安全威胁。 有关风险修正的详细信息,请参阅修正风险和解除阻止用户一文。

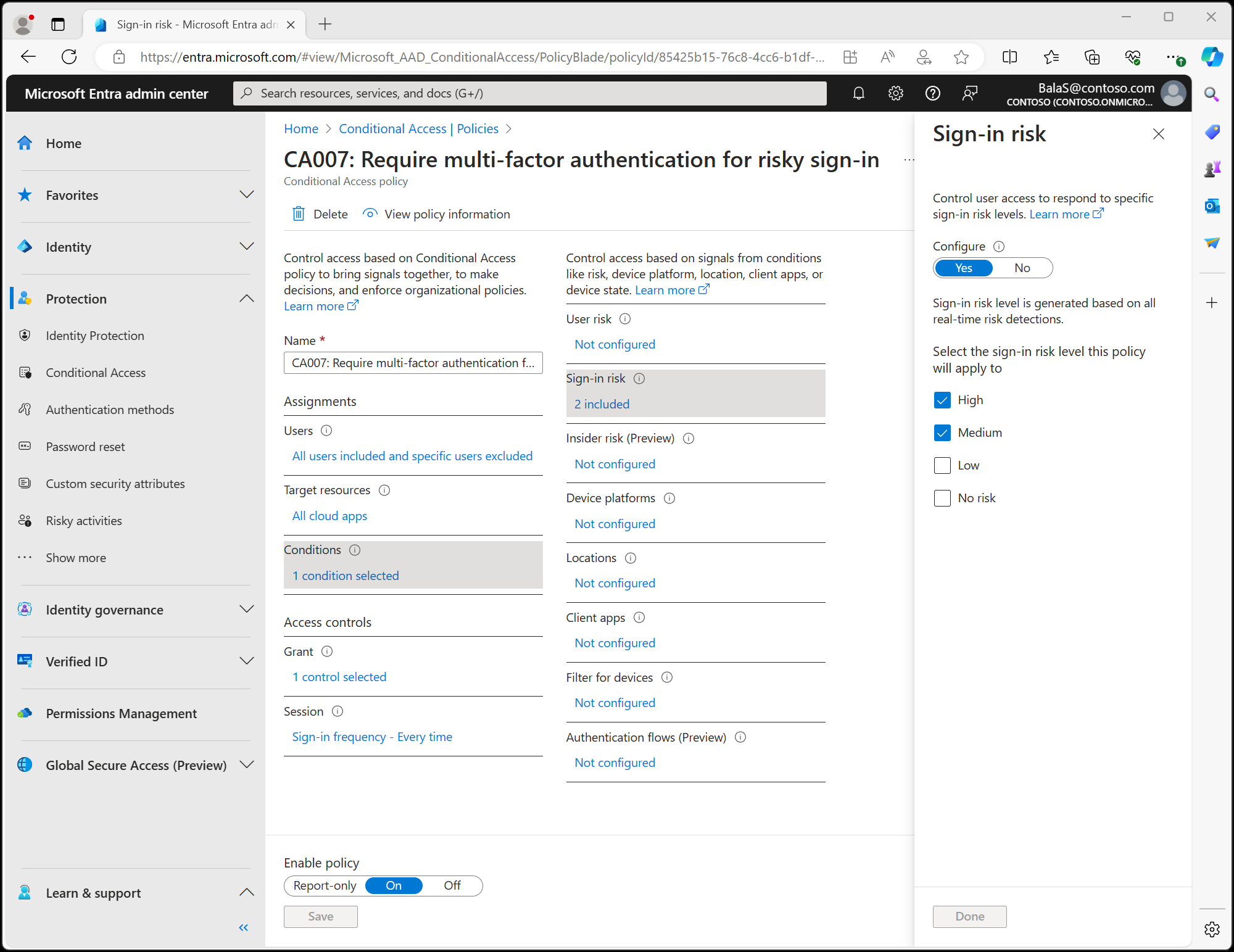

基于登录风险的条件访问策略

在每次登录期间,ID 保护都会实时分析数百个信号,并计算登录风险级别,该级别表示给定身份验证请求未获授权的概率。 随后系统会将此风险级别发送给条件访问,其中将评估组织已配置的策略。 管理员可以配置基于登录风险的条件访问策略,以基于登录风险强制实施访问控制,包括以下要求:

- 阻止访问

- 允许访问

- 要求多重身份验证

如果在登录时检测到风险,用户可以执行所需的访问控制(例如多重身份验证)来自我修正和关闭有风险的登录事件,以防止给管理员带来不必要的干扰。

注意

用户必须预先注册了 Microsoft Entra 多重身份验证,然后才能触发登录风险策略。

基于用户风险的条件访问策略

ID 保护将分析有关用户帐户的信号,并根据用户被盗用的概率计算风险分数。 如果用户的登录行为存在风险或其凭据遭到泄露,ID 保护将使用这些信号来计算用户风险级别。 管理员可以配置基于用户风险的条件访问策略,以基于用户风险强制实施访问控制,包括以下要求:

- 阻止访问。

- 允许访问,但需要安全密码更改。

安全密码更改将修正用户风险并关闭有风险的用户事件,以防给管理员带来不必要的干扰。

将 ID 保护风险策略改为条件访问

如果在 ID 保护(以前为标识保护)中启用了旧版用户风险策略或登录风险策略,则应将其迁移到条件访问。

警告

Microsoft Entra ID 保护中配置的旧版风险策略将于 2026 年 10 月 1 日停用。

在条件访问中配置风险策略可提供多种优势,包括能够:

- 在一个位置管理访问策略。

- 使用仅报告模式和图形 API。

- 强制实施登录频率,以要求每次重新进行身份验证。

- 提供精细访问控制,将风险与其他条件(如位置)组合在一起。

- 通过应用针对不同用户组或风险级别的多个基于风险的策略来增强安全性。

- 改进诊断体验,在登录日志中详细说明应用了哪些基于风险的策略。

- 支持备份身份验证系统。

Microsoft Entra 多重身份验证注册策略

ID 保护可帮助组织推出 Microsoft Entra 多重身份验证,该验证使用的策略要求在登录时进行注册。 启用此策略可更好地确保组织中的新用户在第一天就注册 MFA。 在 ID 保护中,多重身份验证是针对风险事件的一种自我修正方法。 用户可通过自动修正自行采取措施来减少支持人员呼叫量。

有关 Microsoft Entra 多重身份验证的详细信息,请参阅工作原理:Microsoft Entra 多重身份验证一文。