使用基于服务的身份验证批量部署移动应用

注意

Azure Active Directory 现在是 Microsoft Entra ID。 了解更多信息

重要提示

基于服务的身份验证方法(例如证书和客户端密码)现已弃用。 我们强烈建议您改用基于用户的身份验证(例如设备代码流)进行身份验证。 有关如何针对基于用户的身份验证批量部署 Warehouse Management 移动应用的详细信息,请参阅使用基于用户的身份验证批量部署移动应用。

当您有许多设备需要管理时,Warehouse Management 的自动部署和配置比手动部署更加高效。 实现此自动化的一种方法是使用移动设备管理 (MDM) 解决方案,例如 Microsoft Intune。 有关如何使用 Intune 添加应用的一般信息,请参阅向 Microsoft Intune 添加应用。

本文介绍如何使用 Microsoft Intune 来使用基于服务的身份验证批量部署 Warehouse Management 移动应用。

先决条件

若要使用 MDM 解决方案部署 Warehouse Management 移动应用和相关身份验证证书,您必须拥有以下可用资源:

- Warehouse Management 移动应用版本 2.0.41.0 或更高版本(此版本号适用于所有移动平台。)

- 您将支持的每个移动平台的有效商店帐户(Microsoft 帐户、Google 帐户和/或 Apple ID)

- Microsoft Entra ID( Microsoft Entra ID Premium P2 许可证)

- Microsoft Endpoint Manager 管理中心 (Intune 网站)

- 安装在专用 Windows PC 上的 Microsoft Intune 证书连接器

- PowerShell

- Visual Studio 2022

您还必须拥有以下资源,将按照本文中的说明进行设置:

- 用于基于证书的身份验证(CBA)的 PFX 证书

- Warehouse Management 应用的连接设置 JavaScript 对象表示法(JSON)文件

- 用于 Microsoft Endpoint Manager 管理中心的 PFXImport 工具

设置源文件以进行分发

每个 MDM 解决方案都提供多种方法来获取交付给终端设备的应用。 例如,解决方案可能使用本地存储的二进制文件或从应用商店提取二进制文件。 首选方法是使用应用商店,因为它很简单并且提供了最方便的方法来接收更新。

以下小节提供了显示如何设置 Intune 以从不同应用商店提取应用的示例。

设置 Intune 以从 Google Play 提取应用

按照以下步骤设置 Intune 以从 Google Play 提取 Warehouse Management 移动应用。

- 登录到 Microsoft Endpoint Manager 管理中心。

- 转到应用 > Android。

- 在 Android 应用页面的工具栏上,选择添加。

- 在选择应用类型对话框的应用类型字段中,选择托管的 Google Play 应用。 然后选择选择。

- 在托管的 Google Play 页面上,如果您是首次设置 Google Play,系统会提示您登录到 Google Play。 使用您的 Google 帐户登录。

- 在搜索字段中,输入 Warehouse Management。 然后选择搜索。

- 找到 Warehouse Management 应用后,选择审核。

- 在审核设置对话框中,选择一个选项以指定当新版本的应用请求比当前版本更多的权限时应如何处理更新。 我们建议您选择当应用请求新权限时保持审核选项。 完成后,选择完成以继续。

- 选择同步。

- 您将返回到 Android 应用页面。 在工具栏上,选择刷新以刷新应用程序的列表。 然后,在该列表中,选择 Warehouse Management。

- 在 Warehouse Management 页面的属性选项卡上,选择分配标题旁边的编辑链接。

- 在编辑应用程序页面的分配选项卡上,添加 Warehouse Management 应用应该提供和/或请求的用户组和/或设备。 有关如何使用设置的信息,请参阅使用 Microsoft Intune 将应用分配到组。

- 完成后,选择查看 + 保存。

- 在查看 + 保存选项卡上,查看您的设置。 如果它们看起来正确,请选择保存以保存它们。

设置 Intune 以从 Microsoft Store 提取应用

按照以下步骤设置 Intune 以从 Microsoft Store 提取 Warehouse Management 移动应用。

- 登录到 Microsoft Endpoint Manager 管理中心。

- 转到应用 > Windows。

- 在工具栏上,选择添加。

- 在选择应用类型对话框的应用类型字段中,选择 Microsoft Store 应用(新)。 然后选择选择。

- 在添加应用页面的应用信息选项卡上,选择搜索 Microsoft Store 应用(新)链接。

- 在搜索 Microsoft Store 应用(新)对话框中,在搜索字段中,输入 Warehouse Management。

- 找到 Warehouse Management 应用后,选择它,然后选择选择。

- 应用信息选项卡现在显示有关 Warehouse Management 应用的信息。 选择下一步继续。

- 在分配选项卡上,添加 Warehouse Management 应用应该提供和/或请求的用户组和/或设备。 有关如何使用设置的信息,请参阅使用 Microsoft Intune 将应用分配到组。

- 完成后,选择下一步以继续。

- 在查看 + 保存选项卡上,查看您的设置。 如果它们看起来正确,请选择创建以保存它们。

设置 Intune 以从 Apple App Store 提取应用

按照以下步骤设置 Intune 以从 Apple App Store 提取 Warehouse Management 移动应用。

- 登录到 Microsoft Endpoint Manager 管理中心。

- 转到设备 > iOS/iPadOS。

- 在 iOS/iPad 注册选项卡上,选择 Apple MDM 推送证书磁贴。

- 在配置 MDM 推送证书对话框中,按照屏幕上的说明创建并上传所需的 Apple MDM 推送证书。 有关此步骤的详细信息,请参阅获取 Apple MDM 推送证书。

- 转到应用 > iOS/iPadOS。

- 在工具栏上,选择添加。

- 在选择应用类型对话框的应用类型字段中,选择 iOS 商店应用。 然后选择选择。

- 在添加应用页面的应用信息选项卡上,选择搜索 App Store 链接。

- 在搜索 App Store 对话框中,在搜索字段中,输入 Warehouse Management。 然后,在搜索字段旁边的下拉列表中,选择您所在的国家或地区。

- 找到 Warehouse Management 应用后,选择它,然后选择选择。

- 应用信息选项卡现在显示有关 Warehouse Management 应用的信息。 选择下一步继续。

- 在分配选项卡上,添加 Warehouse Management 应用应该提供和/或请求的用户组和/或设备。 有关如何使用设置的信息,请参阅使用 Microsoft Intune 将应用分配到组。

- 完成后,选择下一步以继续。

- 在查看 + 保存选项卡上,查看您的设置。 如果它们看起来正确,请选择创建以保存它们。

管理连接配置

Warehouse Management 移动应用(版本 2.0.41.0 及更高版本)允许您通过 MDM 解决方案将连接设置导入为托管配置。 在所有平台中共享相同的 ConnectionsJson 配置键。

以下小节提供显示如何设置 Intune 以为每个受支持的移动平台提供托管配置的示例。 有关详细信息,请参阅适用于 Microsoft Intune 的应用程序配置策略。

创建连接 JSON 文件

作为设置所有移动平台的托管配置的先决条件,您必须创建连接 JSON 文件,如创建连接设置文件或 QR 码中所述。 此文件使移动应用能够连接到您的 Dynamics 365 Supply Chain Management 环境并使用该环境进行身份验证。

提示

如果您的 JSON 文件包含多个连接,应将其中一个连接设置为默认连接(通过将其 IsDefaultConnection 参数设置为 true)。 如果未设置默认连接,应用将提示用户在可用选项中手动选择初始连接。

设置 Intune 以支持 Android 设备的托管配置

按照以下步骤设置 Intune 以支持 Android 设备的托管配置。

- 登录到 Microsoft Endpoint Manager 管理中心。

- 转到应用 > 应用程序配置策略。

- 在应用程序配置策略页面的工具栏上,选择添加 > 受管理设备。

- 在创建应用程序配置策略页面的基本选项卡上,设置以下字段:

- 名称 - 输入策略的名称。

- 平台 –选择 Android 企业。

- 配置文件类型 –选择应用配置文件应用于的设备配置文件类型。

- 目标应用 - 选择 选择应用 链接。 在关联应用对话框中,在列表中选择 Warehouse Management 应用,然后选择确定以应用设置并关闭对话框。

- 选择下一步继续。

- 在设置选项卡的权限部分中,选择添加。

- 在添加权限对话框中,选中相机、外部存储(读取)和外部存储(写入)的复选框。 然后,选择确定以关闭对话框并将这些权限添加到设置选项卡。

- 在刚刚添加的每个权限的权限状态字段中,选择自动授权。

- 在配置设置部分的配置设置格式字段中,选择使用配置设计器。

- 在配置设置部分中,选择添加。

- 在对话框中,选中 ConnectionsJson 的复选框。 然后,选择确定关闭对话框。

- 将向设置选项卡的配置设置部分的网格中添加一个新行。配置键字段设置为 ConnectionsJason。 在值类型字段中,选择字符串。 然后,在配置值字段中,粘贴您在创建连接 JSON 文件部分中创建的 JSON 文件的全部内容。

- 选择下一步继续。

- 在分配选项卡上,添加配置策略应该应用到的用户组和/或设备。 有关如何使用这些设置的信息,请参阅为托管 Android 企业设备添加应用程序配置策略。

- 完成后,选择下一步以继续。

- 在查看 + 保存选项卡上,查看您的设置。 如果它们看起来正确,请选择创建以保存它们。

设置 Intune 以支持 Windows 设备的托管配置

按照以下步骤设置 Intune 以支持 Windows 设备的托管配置。

- 登录到 Microsoft Endpoint Manager 管理中心。

- 转到设备 > Windows。

- 在 Windows 设备页面的配置文件选项卡上,在工具栏上,选择创建配置文件。

- 在创建配置文件对话框中,设置以下字段:

- 平台 –选择 Windows 10 及更高版本。

- 配置文件类型 - 选择 模板。

- 模板名称 - 选择 自定义。

- 选择创建以应用设置并关闭对话框。

- 在自定义页面的基本选项卡上,输入配置文件的名称,然后选择下一步以继续。

- 在配置设置选项卡上,选择添加。

- 在添加行对话框中,设置以下字段:

名称 - 输入新行的名称。

说明 - 输入新行的简短描述。

OMA-URI –输入以下值:

./User/Vendor/MSFT/EnterpriseModernAppManagement/AppManagement/AppStore/Microsoft.WarehouseManagement\_8wekyb3d8bbwe/AppSettingPolicy/ConnectionsJson数据类型 –选择 字符串。

配置值 - 粘贴您在创建连接 JSON 文件 部分中 创建的 JSON 文件的全部内容。

- 选择保存以应用设置并关闭对话框。

- 选择下一步继续。

- 在分配选项卡上,添加配置文件应该应用到的用户组和/或设备。

- 完成后,选择下一步以继续。

- 在适用性规则选项卡上,您可以限制配置文件应用到的设备集。 若要将配置文件应用到所有符合条件的 Windows 设备,请将字段保留为空。 有关如何使用这些设置的详细信息,请参阅在 Microsoft Intune 中创建设备配置文件。

- 完成后,选择下一步以继续。

- 在查看 + 保存选项卡上,查看您的设置。 如果它们看起来正确,请选择创建以保存它们。

设置 Intune 以支持 iOS 设备的托管配置

按照以下步骤设置 Intune 以支持 iOS 设备的托管配置。

- 登录到 Microsoft Endpoint Manager 管理中心。

- 转到应用 > 应用程序配置策略。

- 在应用程序配置策略页面的工具栏上,选择添加 > 受管理设备。

- 在创建应用程序配置策略页面的基本选项卡上,设置以下字段:

- 名称 –输入应用配置文件的名称。

- 平台 –选择 iOS/iPadOS。

- 配置文件类型 - 选择配置文件应用于的设备配置文件类型。

- 目标应用 - 选择 选择应用 链接。 在关联应用对话框中,在列表中选择 Warehouse Management 应用,然后选择确定以应用设置并关闭对话框。

- 选择下一步继续。

- 在设置选项卡的配置设置格式字段中,选择使用配置设计器。

- 在页面底部的网格中,为第一行设置以下字段:

- 配置键 - 输入 ConnectionsJson。

- 值类型 –选择 字符串。

- 配置值 - 粘贴您在创建连接 JSON 文件 部分中 创建的 JSON 文件的全部内容。

- 选择下一步继续。

- 在分配选项卡上,添加配置策略应该应用到的用户组和/或设备。 有关如何使用这些设置的信息,请参阅为托管 iOS/iPadOS 设备添加应用程序配置策略。

- 完成后,选择下一步以继续。

- 在查看 + 保存选项卡上,查看您的设置。 如果它们看起来正确,请选择创建以保存它们。

设置基于证书的身份验证

CBA 广泛用于安全、有效的身份验证。 在大规模部署场景中,它具有优势,因为它提供安全访问以及将证书部署到终端设备的简单性。 因此,它有助于降低安全漏洞的风险,这可能是大规模部署中的一个重要问题。

若要使用 Warehouse Management 移动应用,您必须在每个设备存储一个证书。 如果您使用 Intune 管理设备,请参阅在 Microsoft Intune 中将证书用于身份验证以获取说明和详细信息。

目标是将具有在 ConnectionsJson 文件中指定的指纹的个人信息交换 (PFX) 证书传输到每个目标设备。 为了实现此目标,该解决方案使用导入的公钥加密标准 (PKCS) 证书配置文件,从而可以跨设备传递相同的证书。

创建并导入证书

以下小节将指导您完成创建所需证书,设置所需工具以及将证书导入到 Microsoft Intune 的证书连接器的流程。

创建自签名 PFX 证书

通过 Windows Server 证书颁发机构(请参阅安装证书颁发机构)或使用 PowerShell(请参阅 New-SelfSignedCertificate)获取自签名 PFX 证书(.pfx 文件)。 无论来源如何,当导出证书时,请务必包含私钥并通过密码保护它。

在 Microsoft Entra ID 中为 PFXImport PowerShell 创建应用注册

按照以下步骤在 Microsoft Entra ID 中为 PFXImport PowerShell 创建应用注册。

- 登录到 Azure。

- 从主页页面中,转到管理 Microsoft Entra ID。

- 在导航窗格中,选择应用注册。

- 在工具栏上,选择新建注册。

- 在注册应用程序页面上,设置以下字段:

- 名称 - 输入名称。

- 支持的帐户类型 - 指定谁可以使用新应用程序。

- 重定向 URI - 暂时将此字段留空。

- 选择注册。

- 将打开新应用注册。 在证书和密码选项卡上,在客户端密码选项卡上,选择新建客户端密码。

- 在添加客户端密码对话框中,选择满足您的需求的到期日期,然后选择添加。

- 证书和密码选项卡现在显示有关新客户端密码的详细信息。 这些详细信息将仅显示一次,并在页面重新加载时隐藏。 因此,您现在必须复制它们。 复制 Value 值,并将其粘贴到文本文件中。 稍后,当您设置证书连接器计算机时,将需要此值。

- 在身份验证选项卡上,选择添加平台。

- 在配置平台对话框中,选择移动和桌面应用程序磁贴。

- 在配置桌面 + 设备对话框中,选中您要使用的每个重定向 URL 的复选框。 (您可能可以选中所有这些复选框。)然后选择配置。

- 在概述选项卡上,复制应用程序(客户端) ID 和目录(租户) ID 值,并将它们粘贴到您之前粘贴客户端密钥值的文本文件中。 稍后,当您设置证书连接器计算机时,将需要全部这三个值。

下载并生成 PFXImport 项目

PFXImport 项目由 PowerShell cmdlet 组成,可帮助您将 PFX 证书导入到 Intune 中。 您可以修改和调整这些 cmdlet 以适合您的工作流。 有关详细信息,请参阅在 Intune 中签署和加密电子邮件的 S/MIME 概述。

按照以下步骤下载并生成 PFXImport 项目。

转到 GitHub 上的 PFXImport PowerShell 项目,然后下载该项目。

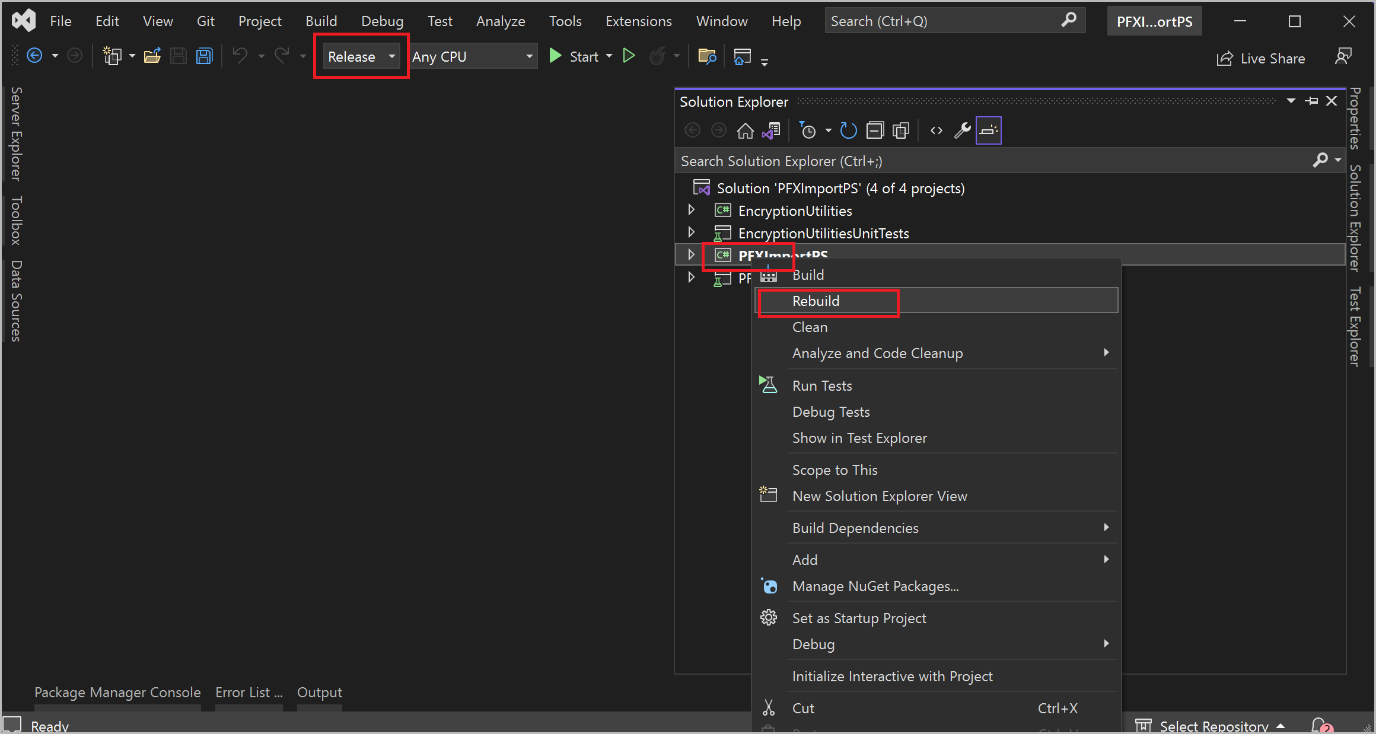

打开 Visual Studio 2022,然后打开从 GitHub 下载的 PFXImportPS.sln 文件。 切换到发布模式,然后生成(或重新生成)项目。 有关详细信息,请参阅通过 Intune 配置和使用导入的 PKCS 证书。

为证书连接器设置专用计算机

按照以下步骤设置专用证书连接器计算机

登录到您指定运行适用于 Microsoft Intune 的证书连接器的计算机。

将您在创建自签名 PFX 证书部分中创建的自签名 PFX 证书复制到证书连接器计算机。

将您在下载并生成 PFXImport 项目部分中生成的 PFXImport 项目二进制文件复制到证书连接器计算机,然后将它们保存在以下文件夹中:

~\Intune-Resource-Access-develop\src\PFXImportPowershell\PFXImportPS\bin\Release

在 Release 文件夹中,打开 IntunePfxImport.psd1 文件,然后编辑以下变量的值:

- ClientId –从 Azure 应用注册中将值设置为客户端 ID。

- ClientSecret –将值设置为 Azure 应用注册中的客户端密码。

- TenantId –将值设置为 Azure 应用注册中的租户 ID。 如果您使用客户端密码,则需要此变量。

登录到 Microsoft Endpoint Manager 管理中心。

转到租户管理 > 连接器和令牌。

在证书连接器选项卡的工具栏上,选择添加。

在安装证书连接器对话框中,选择证书连接器链接以下载 IntuneCertificateConnector.exe 文件。 此文件是证书连接器的安装程序。

将 IntuneCertificateConnector.exe 文件传输到指定的证书连接器计算机。 然后运行该文件,并按照屏幕上的说明操作。 在安装流程中,请务必选中 PKCS 导入证书复选框。

以管理员用户身份登录到您的 Microsoft Entra ID 帐户。 如果证书连接器已成功安装,Endpoint Manager 页面上将有一个绿色复选标记。 有关详细信息,请参阅安装适用于 Microsoft Intune 的证书连接器。

将您的 PFX 证书导入到证书连接器中

按照以下步骤在证书连接器计算机上导入 PFX 证书,以便可以将证书分发给用户。

登录到您指定运行适用于 Microsoft Intune 的证书连接器的计算机。

以管理员身份运行 PowerShell 终端。

在终端中,导航到 PFXImportPowershell 发布文件夹,该文件夹应位于以下路径:

~\Intune-Resource-Access-develop\src\PFXImportPowershell\PFXImportPS\bin\Release

按照此顺序运行以下命令。

Import-Module .\\IntunePfxImport.psd1Set-IntuneAuthenticationToken -AdminUserName "<AdminUserName>"Add-IntuneKspKey -ProviderName "Microsoft Software Key Storage Provider" -KeyName "PFXEncryptionKey"$SecureFilePassword = ConvertTo-SecureString -String "<PFXCertificatePassword>" -AsPlainText -Force$UserPFXObject = New-IntuneUserPfxCertificate -PathToPfxFile "<PFXCertificatePathAndFile>" $SecureFilePassword "<EndUserName>" "Microsoft Software Key Storage Provider" "PFXEncryptionKey" "smimeEncryption"Import-IntuneUserPfxCertificate -CertificateList $UserPFXObject

以下是对命令中占位符的说明:

- <AdminUserName> –管理员用户的用户名(通常是电子邮件地址)。

- <PFXCertificatePassword> –PFX 文件的密码。

- <PFXCertificatePathAndFile> –PFX 文件的完整文件夹路径(包括驱动器号)和文件名。

- <EndUserName> –系统将向其传递证书的用户的用户名(通常是电子邮件地址)。

若要将证书传递给更多用户,请为每个其他用户重复第五条和第六条命令,并包含用户的登录信息。

运行以下命令以验证结果。

Get-IntuneUserPfxCertificate -UserList "<EndUserName>"

有关详细信息,请转到 GitHub 上的 PFXImport PowerShell 项目。

若要对此设置进行故障排除,请按照以下步骤使用 Windows 事件查看器查看 CertificateConnectors 日志。

- 打开 Windows 开始菜单,在搜索表单中输入事件查看器,然后在结果列表中选择事件查看器应用。

- 在事件查看器导航面板中选择以下项目:应用程序和服务日志 > Microsoft > Intune > CertificateConnectors > 操作。

- 查看显示的事件。 选择一个事件以查看相关详细信息。

创建配置文件以将证书推送到终端设备

配置文件使 Microsoft Endpoint Manager 能够将证书和其他设置推送到组织中的设备。 (有关详细信息,请参阅在 Microsoft Intune 中创建设备配置文件。)

注意

遗憾的是,适用于 iOS 的 Warehouse Management 移动应用当前无法接受通过 Intune 传递的证书。 因此,您必须手动将证书传输到 iOS 设备(例如,通过 iCloud),然后使用 Warehouse Management 应用导入它们。 如果您仅支持 iOS 设备,则可以跳过以下过程。

按照以下步骤为您将支持的每个移动平台创建配置文件。 (该流程在所有平台上都几乎相同。)

- 登录到 Microsoft Endpoint Manager 管理中心。

- 在导航中,选择设备,然后选择要设置的平台(Windows、iOS/iPadOS 或 Android)。

- 在配置文件选项卡的工具栏上,选择创建配置文件。

- 在创建配置文件对话框中,所需的设置取决于您选择的平台。

- Windows –将“平台 ”字段设置为 Windows 10 及更高版本,将“配置文件类型 ”字段设置为 模板”,然后选择名为 PKCS 导入证书”的模板。

- iOS/iPadOS –将 配置文件类型 ”字段设置为 模板”,然后选择名为 PKCS 导入证书”的模板。

- Android –将“平台 ”字段设置为 Android 企业”,并将“ 配置文件类型 ”字段设置为 PKCS 导入的证书”。

- 选择创建以创建配置文件,然后关闭对话框。

- 在 PKCS 导入证书页面的基本选项卡上,输入证书的名称和描述。

- 选择下一步继续。

- 在配置设置选项卡上,设置以下字段:

- 预期目的 –选择 S/MIME 加密。

- 密钥存储提供程序(KSP) –如果您要为 Windows 平台创建配置文件,请选择 注册到软件 KSP。 此设置不适用于其他平台。

- 选择下一步继续。

- 在分配选项卡上,选择当前配置文件应该应用到的用户组和/或设备。

- 完成后,选择下一步以继续。

- 在查看 + 保存选项卡上,查看您的设置。 如果它们看起来正确,请选择创建以创建证书。

验证证书是否已分发

完全配置证书系统并创建所需的配置文件后,您可以查看配置文件的执行情况并验证证书是否已按预期分发。 按照以下步骤在 Microsoft Endpoint Manager 管理中心中监控配置文件的性能。

- 登录到 Microsoft Endpoint Manager 管理中心。

- 转到设备 > 配置文件。

- 在配置文件页面上,选择要验证的配置文件。

- 将打开所选配置文件的详细信息。 从这里,您可以概览有多少台设备已收到证书、是否发生任何错误以及其他详细信息。

验证证书是否正确分发的另一种方法是检查终端设备。 您可以根据设备类型按照以下步骤之一检查证书:

- 对于 Android 设备: 您可以安装“我的证书 等应用程序来查看已安装的证书。 若要访问从 Intune 分发的证书,我的证书应用本身也必须由 Intune 安装,并且必须使用相同的工作配置文件。

- 对于 Windows 设备: 打开 Windows 开始 ”菜单,在搜索窗体中输入 管理用户证书”,然后在结果列表中选择 管理用户证书 ”以打开证书管理器。 在证书管理器中,在导航窗格中展开证书 - 当前用户 > 个人 > 证书,以查看您的证书并确认预期证书是否已到达。

使用 Intune 注册设备

您想要使用 Intune 管理的每台设备都必须在系统中注册。 注册涉及使用 Intune 注册并应用组织策略以获取安全性。 公司门户应用可在多台设备上访问,并且可用于注册设备,具体取决于设备类型和平台。 注册计划提供对工作或学校资源的访问。

Android 和 iOS 设备

若要注册 Android 或 iOS 设备,请在其上安装 Intune 公司门户应用。 然后,本地用户必须使用其公司帐户登录到公司门户应用。

Windows 设备

有多种方式来注册 Windows 设备。 例如,您可以在其上安装 Intune 公司门户应用。 有关如何设置公司门户应用以及如何使用其他可用选项的信息,请参阅在 Intune 中注册 Windows 10/11 设备。