使用项目

Microsoft Defender 威胁智能 (Defender TI) 允许你开发私人个人或团队项目,以组织 (调查) 的 IOC 的兴趣指标和入侵指标。 项目包含所有关联项目的列表以及保留名称、说明、协作者和监视配置文件的详细历史记录。

在 Microsoft Defender 门户中的 Intel 资源管理器中搜索 IP 地址、域或主机时,如果该指示器列在有权访问的项目内,则可以转到“项目”选项卡,导航到项目的详细信息,了解有关指示器的更多上下文,然后再查看其他数据集以获取详细信息。 还可以转到威胁情报> Intel 项目,在 Defender 门户中查看专用团队项目。

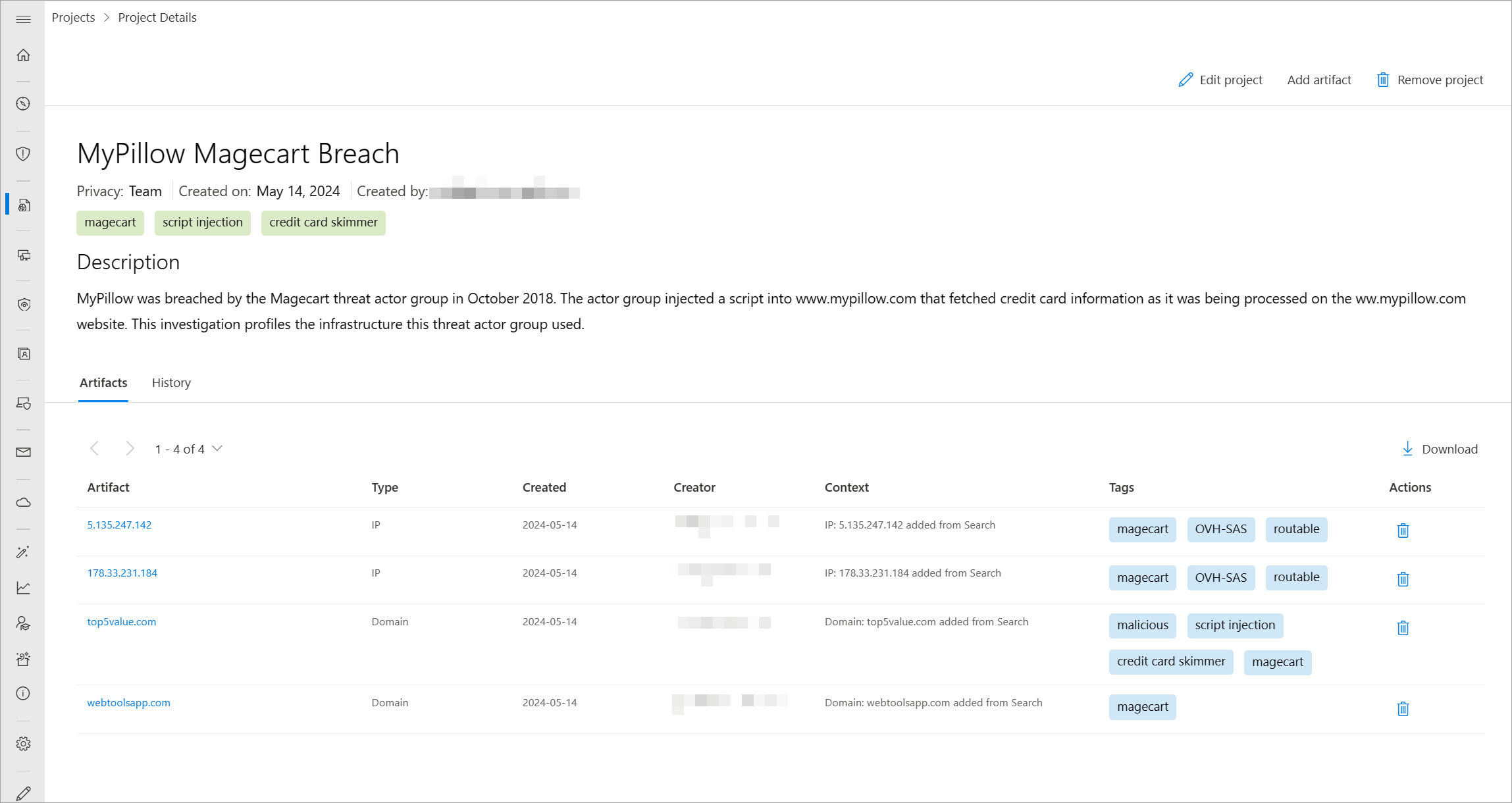

访问项目的详细信息会显示所有关联项目的列表,以及保留前面描述的所有上下文的详细历史记录。 你和组织中的其他用户不再需要花时间来回通信。 可以在 Defender TI 中构建威胁参与者配置文件,该配置文件可用作一组“活生生的”指标。 发现或查找新信息时,可以将其添加到该项目。

Defender TI 平台允许你开发多种项目类型,用于从调查中组织感兴趣的指标和 IOC。

项目所有者可以使用 Defender TI 高级许可证) 添加 Azure 租户中列出的协作者 (用户,然后他们可以像项目所有者一样对项目进行任何更改。 但是,协作者无法删除项目。 协作者可以在 Intel 项目页的“ 共享项目 ”选项卡中查看与他们共享的项目。

还可以通过选择“ 下载 ”图标来下载项目中的项目。 此功能是威胁搜寻团队利用调查发现来阻止 IOC 或在其安全信息和事件管理 (SIEM) 应用程序中构建更多检测规则的好方法。

问题项目可能有助于解答:

我的一个团队成员是否创建了包含此指标的团队项目?

- 如果是这样,则此团队成员捕获了哪些其他相关 IOC,以及它们包含哪些说明和标记来描述调查类型?

此团队成员上次编辑项目是什么时候?

先决条件

Microsoft Entra ID 或个人 Microsoft 帐户。 登录或创建帐户

Defender TI 高级许可证。

注意

没有 Defender TI 高级许可证的用户仍然可以访问我们的免费 Defender TI 产品/服务。

在 Microsoft Defender 门户中打开 Defender TI Intel 项目页

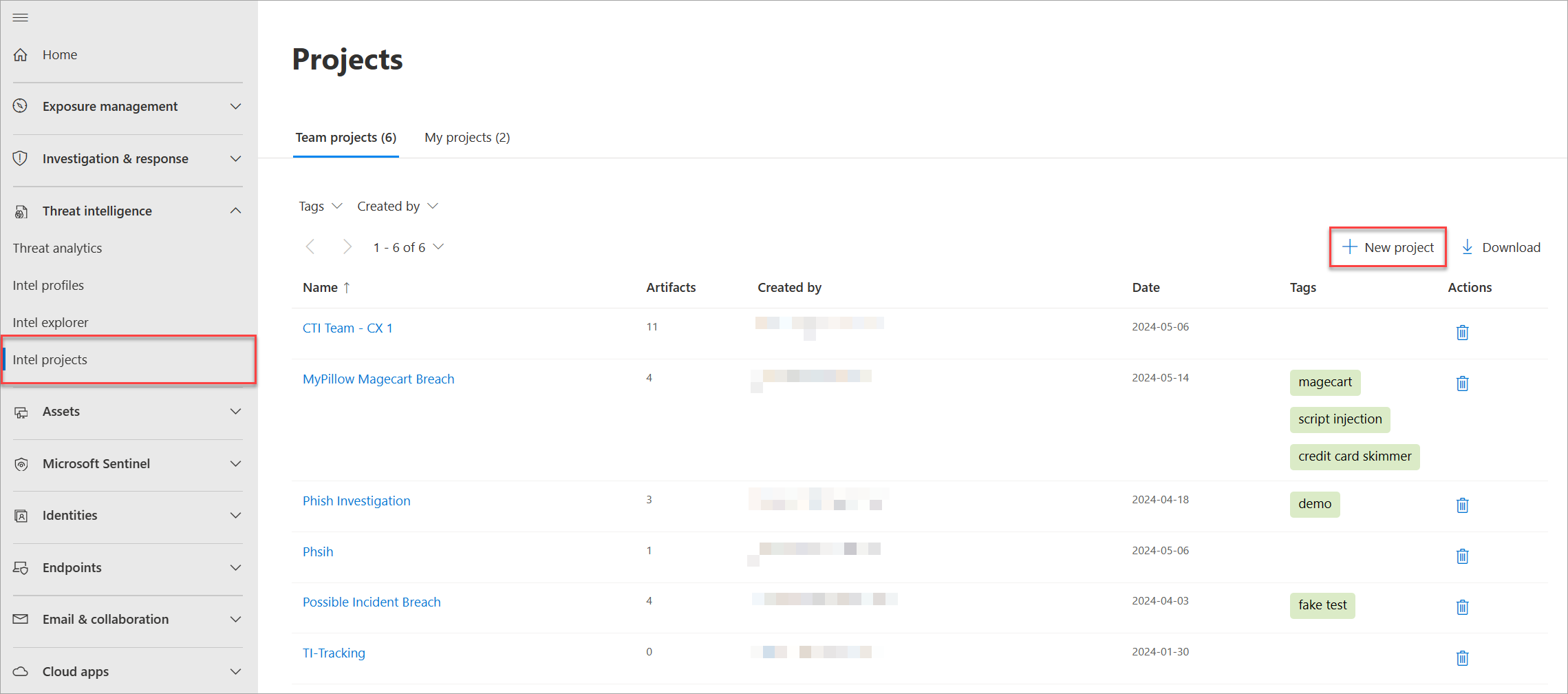

“Intel 项目”页显示租户中其他 Defender TI 用户拥有或与你共享的项目。

- 访问Defender 门户并完成 Microsoft 身份验证过程。 详细了解 Defender 门户

- 导航到 “威胁情报>Intel 项目”。

创建项目

可以通过两种方式在 Defender 门户中创建项目:

若要从 “Intel 项目 ”页创建项目,请选择“ 新建项目”。

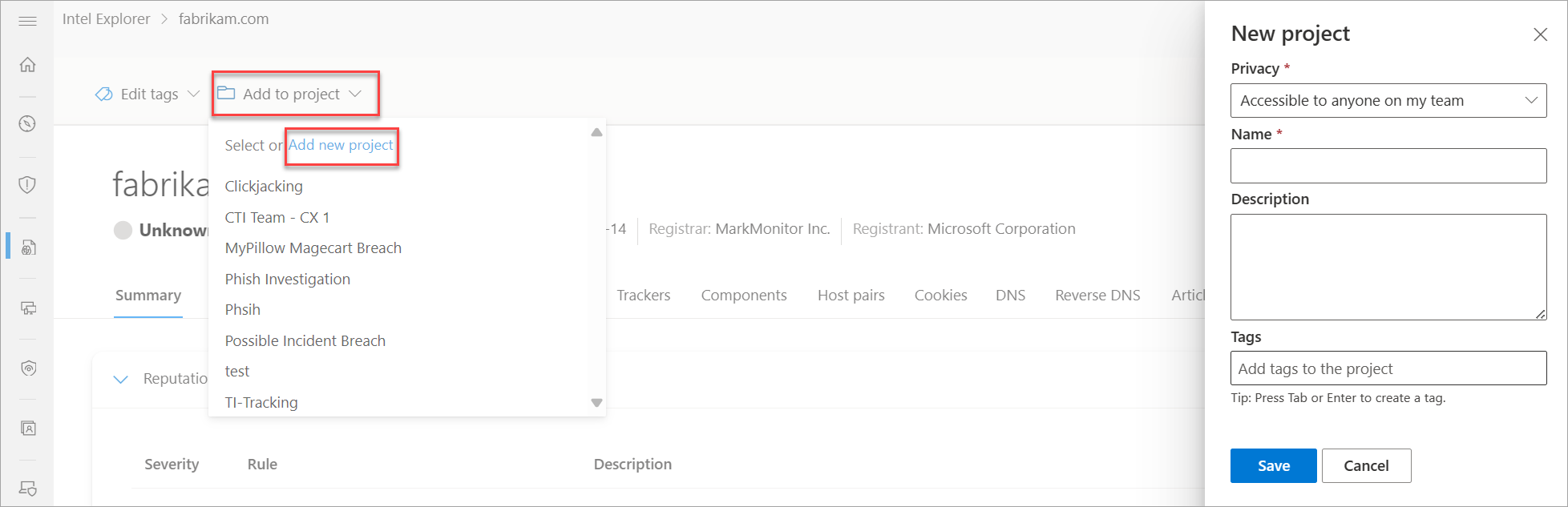

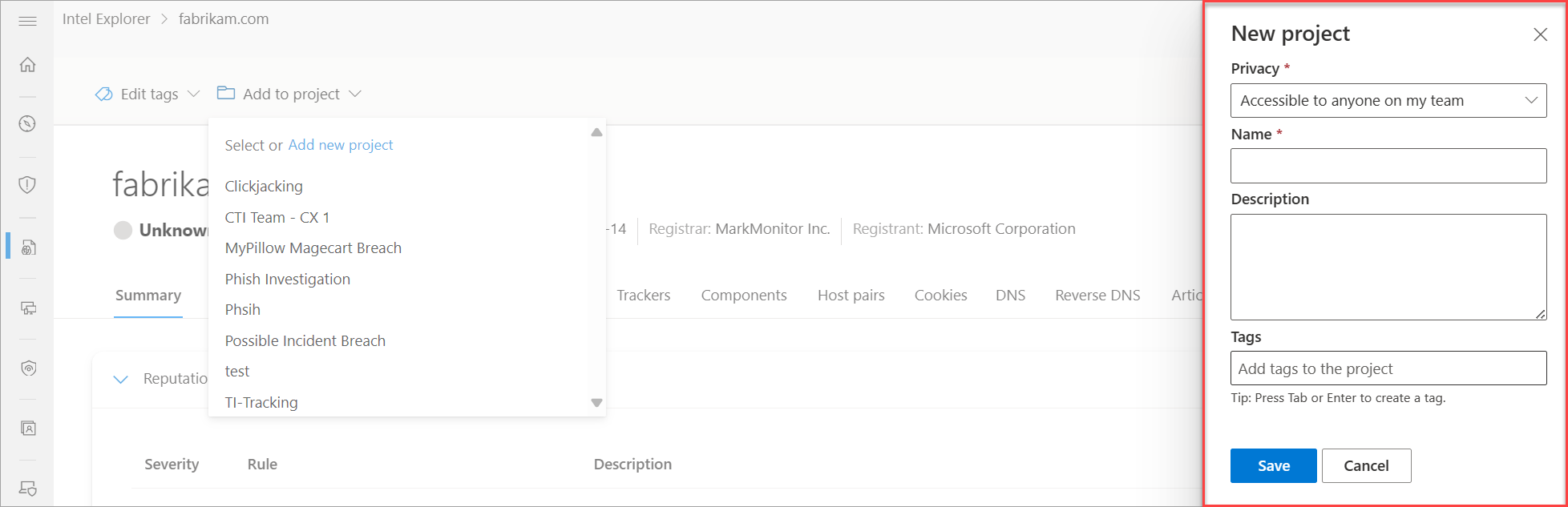

若要在 Intel 资源管理器 页中执行调查时创建新项目,请从 Intel 资源管理器搜索执行指示器搜索,然后在搜索结果中选择“ 添加到项目>添加新项目 ”。

在出现的 “新建项目 ”侧面板上,填写必填字段,然后选择“ 保存”。

管理项目

创建项目后,可以在 “Intel 项目 ”页中对其进行管理。 此页显示可以访问的所有项目,并提供基于项目属性的筛选机制。

默认情况下,“Intel 项目”页显示与租户中的所有 Defender TI 用户关联的团队项目。 可以选择仅查看创建的个人项目或与你共享参与的项目。

- 若要查看项目的详细信息,请选择项目的名称。

- 若要直接对项目进行更改,请选择项目页面右上角的“ 编辑 ”。 仅当项目具有足够的访问级别时,才能编辑项目。

- 若要在项目上手动添加项目,请选择项目页面右上角的“ 添加项目 ”。

- 若要删除项目,请选择“ 删除项目”。 只能删除你拥有的项目。

最佳做法

在使用 Defender TI 调查潜在威胁时,我们建议运行以下工作流,因为这些步骤使你能够在深入了解战术情报之前收集战略情报和运营情报。

在 Defender TI 中执行各种类型的搜索。 因此,在深入调查特定指标之前,必须以一种提供广泛结果的方式处理情报收集方法。 例如,如果在 Intel 资源管理器页中搜索某个 IP 地址,哪些文章与该 IP 地址相关联? 这些文章介绍了有关 IP 地址的哪些信息,在直接导航到该 IP 地址的“ 数据 ”选项卡进行数据集扩充时,你不会发现这些地址。 例如,是否将此 IP 地址标识为可能的命令和控制 (C2) 服务器? 谁是威胁参与者? 本文还列出了哪些其他相关 IOC, (TTP) 哪些策略、技术和过程是威胁参与者使用的,以及他们针对谁?

除了在 Defender TI 中执行各种类型的搜索外,还可以与他人协作进行调查。 也就是说,如果有多个人正在处理同一调查,建议创建项目、向项目添加与调查相关的指标,并向项目添加协作者。 这有助于减少分析同一 IOC 所花费的时间,并应能更快地观察到工作流。