在 Microsoft Defender 中使用 Microsoft Copilot 进行脚本分析

通过Microsoft Defender门户中Microsoft Security Copilot的 AI 支持的调查功能,安全团队可以加快对恶意或可疑脚本和命令行的分析速度。

本指南介绍脚本分析功能是什么及其工作原理,包括如何提供有关生成结果的反馈。

在开始之前了解

如果你不熟悉Security Copilot,应阅读以下文章来熟悉它:

最复杂和精密的攻击(例如,勒索软件)通过多种方式(包括使用脚本和 PowerShell 命令行)来规避检测。 此外,这些脚本通常经过模糊处理,这会增加检测和分析的复杂性。 安全操作团队需要快速分析脚本,以了解功能并应用适当的缓解措施,立即阻止攻击在网络中进一步发展。

脚本分析功能让安全团队能够在不使用外部工具的情况下检查脚本。 此功能还可以降低分析的复杂性,最大程度地减少挑战,并使安全团队能够快速评估脚本并将其识别为恶意或良性脚本。

Microsoft Defender 中的Security Copilot集成

Microsoft Defender门户中提供了脚本分析功能,供具有预配Security Copilot访问权限的客户使用。

脚本分析也可通过 Microsoft Defender XDR 插件在Security Copilot独立体验中使用。 详细了解 Security Copilot 中的预安装插件。

关键功能

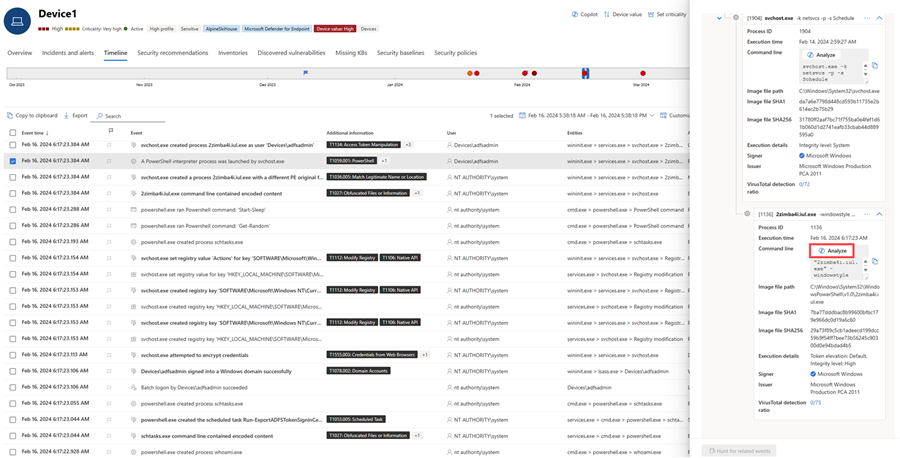

可以在事件页的事件图下方的攻击情景和设备时间线中访问脚本分析功能。

若要开始分析,请执行以下步骤:

打开事件页,然后在左窗格中选择项目,以打开事件图下方的攻击情景。 在攻击情景中,选择包含要分析的脚本或命令行的事件。 点击“分析”以开始分析。

或者,可以选择要在设备时间线视图中检查的事件。 在“文件详细信息”窗格中,选择“分析以运行脚本分析功能。

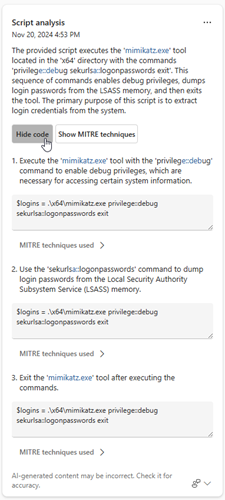

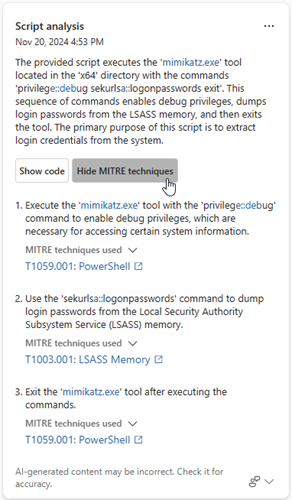

Copilot 运行脚本分析并在 Copilot 窗格中显示结果。 选择“显示代码”以展开脚本,或者选择“隐藏代码”以关闭扩展。

选择“ 显示 MITRE 技术 ”以查看与脚本关联的 MITRE ATT&CK 技术。 此信息可帮助你了解脚本使用的技术,以及它如何影响你的环境。 选择“ 隐藏 MITRE 技术 ”以关闭扩展。

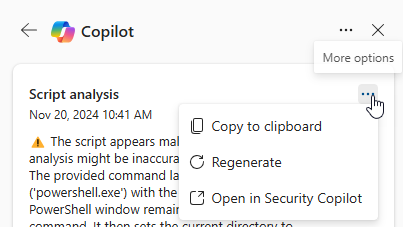

选择脚本分析右上角的“更多操作”省略号 (...) ,卡复制或重新生成结果,或在Security Copilot独立体验中查看结果。 选择“在 Security Copilot打开”将打开 Copilot 独立门户的新选项卡,可在其中输入提示并访问其他插件。

查看结果,使用信息来指导事件的调查和响应。

示例脚本分析提示

在Security Copilot独立门户中,可以使用以下提示标识和分析脚本:

- 在 Defender 事件 {incident ID} 中标识脚本。 这些是恶意脚本吗?

提示

在 Security Copilot 门户中分析脚本时,Microsoft建议在提示中包含“Defender”一词,以确保脚本分析功能提供结果。

提供反馈

Microsoft强烈建议你向 Copilot 提供反馈,因为它对于功能的持续改进至关重要。 可以选择反馈图标以提供有关结果的反馈  在脚本分析卡的末尾找到。

在脚本分析卡的末尾找到。

另请参阅

提示

想要了解更多信息? 请在我们的技术社区中与 Microsoft 安全社区互动:Microsoft Defender XDR 技术社区。