在Microsoft Defender门户中调查事件

Microsoft Defender门户将所有资产中的相关警报、资产、调查和证据呈现到事件中,让你全面了解攻击的整个范围。

在事件中,可以分析警报,了解它们的含义,并整理证据,以便制定有效的修正计划。

初始调查

在深入了解详细信息之前,请查看事件的属性和整个攻击故事。

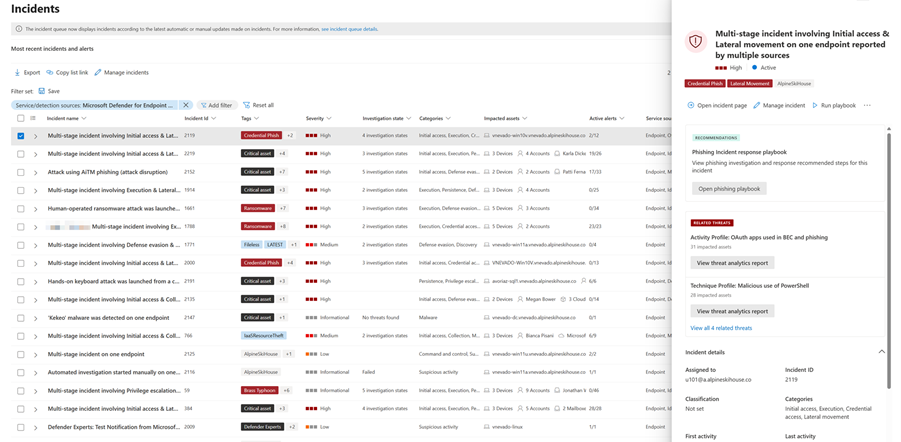

首先,可以从“检查标记”列中选择事件。 下面是一个示例。

执行此操作时,会打开一个摘要窗格,其中包含有关事件的关键信息,例如事件的详细信息、建议的操作和相关威胁。 下面是一个示例。

在此处,可以选择“ 打开事件”页。 这会打开事件的main页面,你可以在其中找到完整的攻击事件信息和警报、设备、用户、调查和证据选项卡。 还可以通过从事件队列中选择事件名称来打开事件的“main”页。

注意

对Microsoft Security Copilot具有预配访问权限的用户在打开事件时,将看到屏幕右侧的“Copilot”窗格。 Copilot 提供实时见解和建议,帮助你调查和响应事件。 有关详细信息,请参阅 Microsoft Defender 中的Microsoft Copilot。

攻击故事

攻击事件可帮助你快速查看、调查和修正攻击,同时在同一选项卡上查看攻击的完整故事。它还允许查看实体详细信息并采取修正操作,例如删除文件或隔离设备,而不会丢失上下文。

以下视频简要描述了攻击故事。

在攻击事件中,可以找到警报页和事件图。

事件警报页包含以下部分:

警报故事,其中包括:

- 发生了什么事

- Mailbox01 会使用新的数据库重新联机。

- 相关事件

右窗格中的警报属性 (状态、详细信息、说明和其他)

请注意,并非每个警报都将包含 警报情景 部分中列出的所有子部分。

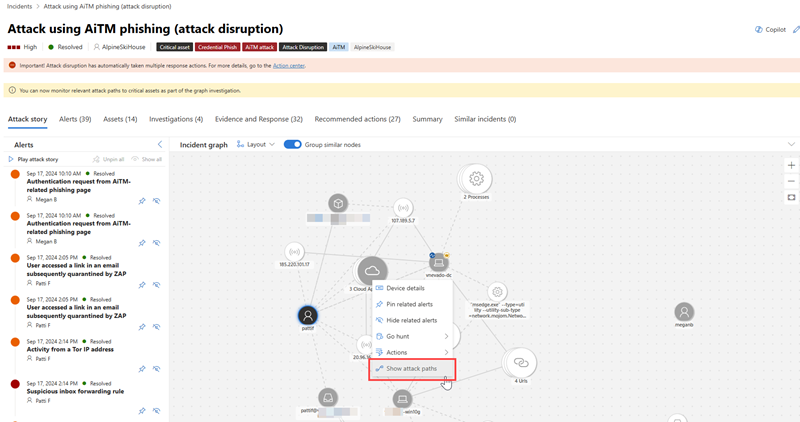

该图显示攻击的全部范围、攻击如何随时间推移在网络中传播、攻击的开始位置以及攻击者走得有多远。 它将属于攻击的不同可疑实体与其相关资产(例如用户、设备和邮箱)连接起来。

从图形中,可以:

播放随时间推移发生的警报和图形上的节点,以了解攻击的年表。

打开实体窗格,允许查看实体详细信息并执行修正操作,例如删除文件或隔离设备。

根据警报相关的实体突出显示警报。

搜寻设备、文件、IP 地址、URL、用户、电子邮件、邮箱或云资源的实体信息。

转到查寻

go 搜寻操作利用高级搜寻功能来查找有关实体的相关信息。 go 搜寻查询会检查相关架构表是否存在涉及你正在调查的特定实体的任何事件或警报。 可以选择任何选项来查找有关实体的相关信息:

- 查看所有可用查询 - 选项返回正在调查的实体类型的所有可用查询。

- 所有活动 – 查询返回与实体关联的所有活动,为你提供事件上下文的全面视图。

- 相关警报 – 查询搜索并返回涉及特定实体的所有安全警报,确保不会错过任何信息。

通过选择结果,然后选择“链接到事件”,可以将生成的日志或警报 链接到事件。

如果事件或相关警报是已设置的分析规则的结果,则还可以选择“ 运行查询 ”以查看其他相关结果。

重要

本文中的某些信息与预发行的产品有关,该产品在商业发布之前可能有重大修改。 Microsoft 对此处所提供的信息不作任何明示或默示的保证。

攻击路径

事件图还包含有关 攻击路径的信息。 这些路径允许安全分析师确定攻击者接下来可能针对的其他实体。 若要查看攻击路径,可以单击事件图中的实体,然后选择“ 显示攻击路径”。 攻击路径适用于具有 关键资产 标记的实体。

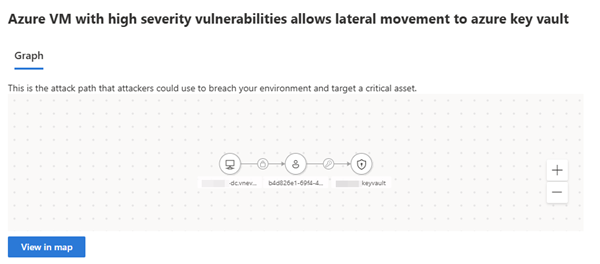

选择“ 显示攻击路径”后,将打开一个侧窗格,其中显示所选实体的攻击路径列表。 攻击路径以表格式显示,显示攻击路径名称、入口点、入口点类型、目标、目标类型、目标严重性。

从列表中选择攻击路径会显示攻击路径图,其中显示了从入口点到目标的攻击路径。 选择“ 查看地图 ”将打开一个新窗口来完整查看攻击路径。

注意

若要查看攻击路径的详细信息,必须在Microsoft Defender门户中具有读取访问权限,并且具有Microsoft 安全风险管理许可证。

若要查看统一安全操作平台中的攻击路径详细信息,需要Sentinel读取者角色。 若要创建新的攻击路径,需要安全管理员角色。

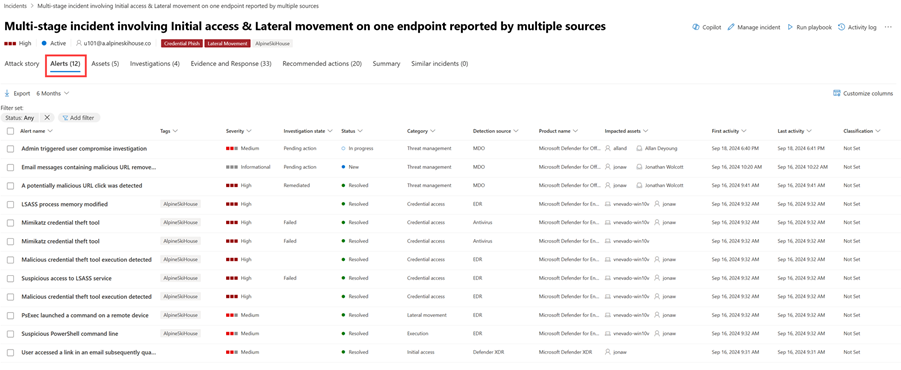

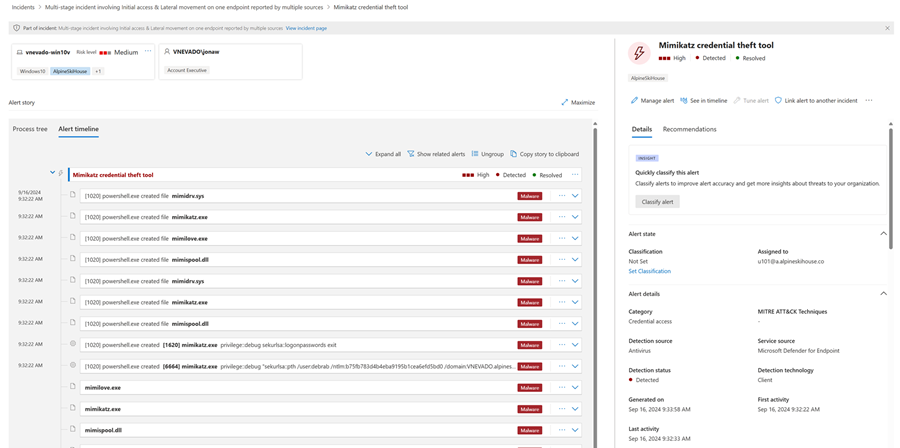

警报

在“ 警报 ”选项卡上,可以查看与事件相关的警报的警报队列以及有关事件的其他信息,如下所示:

- 警报的严重性。

- 警报中涉及的实体。

- 警报源 (Microsoft Defender for Identity、Microsoft Defender for Endpoint、Microsoft Defender for Office 365、Defender for Cloud Apps和应用治理加载项) 。

- 他们联系在一起的原因。

下面是一个示例。

默认情况下,警报按时间顺序排序,以便查看攻击随时间推移的方式。 在事件中选择警报时,Microsoft Defender XDR显示特定于整个事件的上下文的警报信息。

可以查看警报的事件、导致当前警报的其他触发警报,以及攻击涉及的所有受影响的实体和活动,包括设备、文件、用户、云应用和邮箱。

下面是一个示例。

了解如何在调查警报中使用警报队列和 警报页。

资产

使用新的“资产”选项卡,在一个位置轻松查看和管理所有 资产 。此统一视图包括设备、用户、邮箱和应用。

“资产”选项卡在其名称旁边显示资产的总数。 选择“资产”选项卡时,会显示不同类别的列表,其中包含该类别中的资产数。

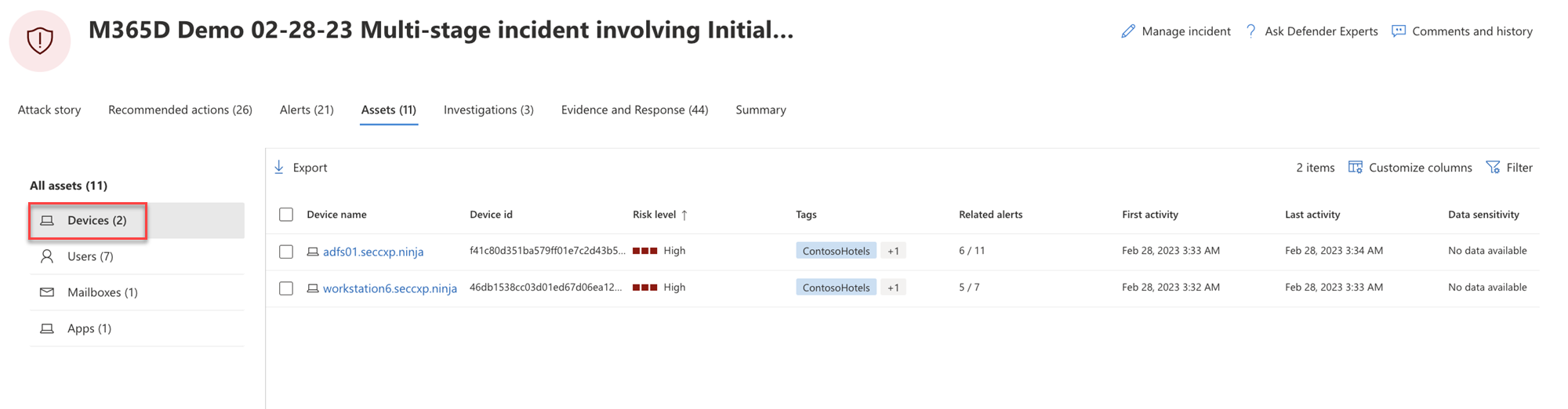

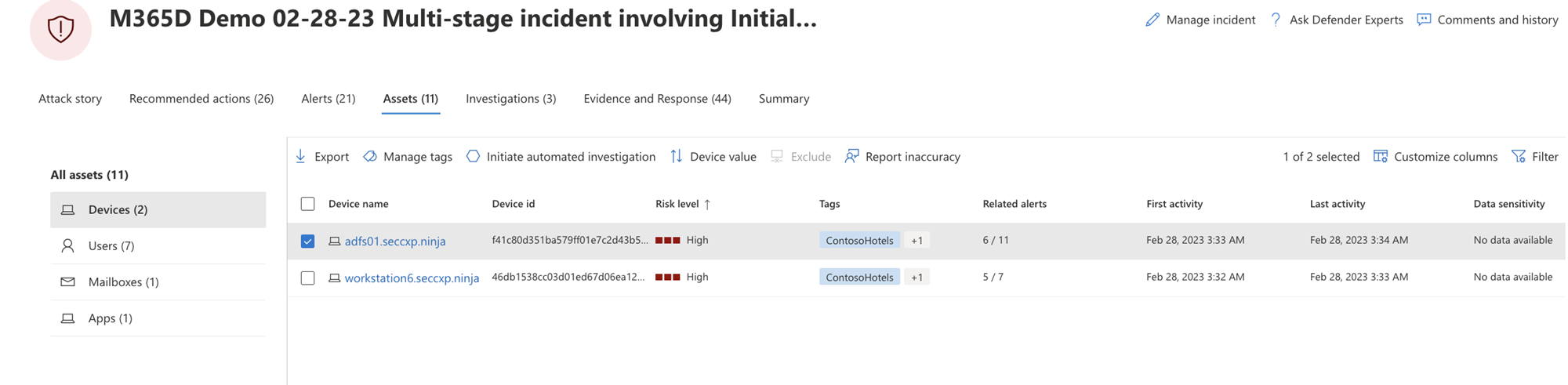

设备

“ 设备” 视图列出与事件相关的所有设备。 下面是一个示例。

从列表中选择设备将打开一个用于管理所选设备的栏。 可以快速导出、管理标记、启动自动调查等。

可以为设备选择检查标记,以查看设备、目录数据、活动警报和登录用户的详细信息。 选择设备名称以查看 Defender for Endpoint 设备清单中的设备详细信息。 下面是一个示例。

从设备页中,可以收集有关设备的其他信息,例如设备的所有警报、时间线和安全建议。 例如,在“时间线”选项卡中,可以滚动浏览设备时间线,并按时间顺序查看计算机上观察到的所有事件和行为,并穿插引发的警报。

用户

“ 用户” 视图列出已确定为事件一部分或与事件相关的所有用户。 下面是一个示例。

你可以为用户选择检查标记,以查看用户帐户威胁、暴露和联系信息的详细信息。 选择用户名以查看其他用户帐户详细信息。

了解如何在调查用户中查看其他用户信息和管理事件 的用户。

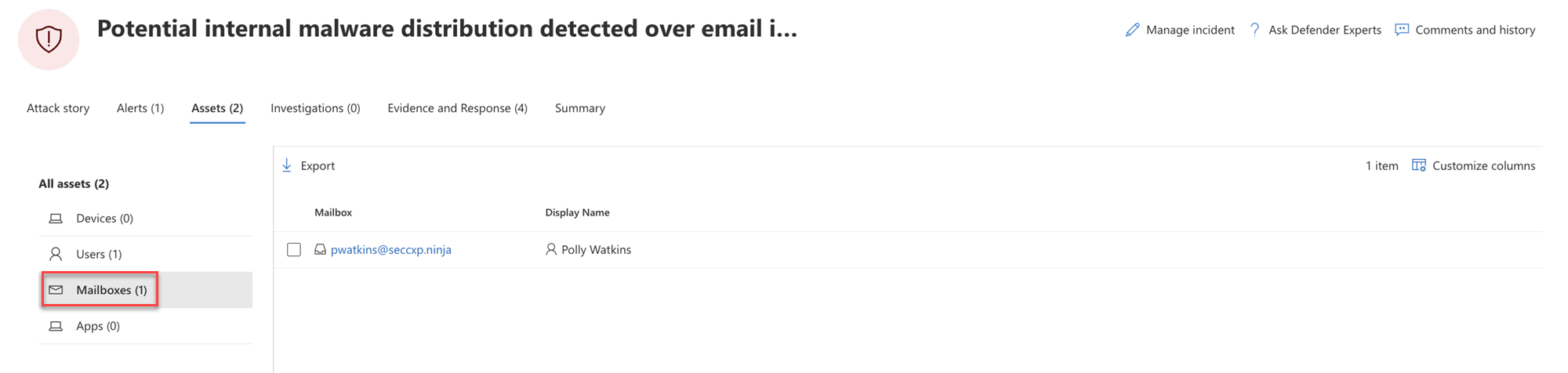

邮箱

“ 邮箱” 视图列出已确定为事件一部分或与事件相关的所有邮箱。 下面是一个示例。

可以选择邮箱的检查标记以查看活动警报的列表。 选择邮箱名称,在“资源管理器”页上查看Defender for Office 365的其他邮箱详细信息。

应用

“ 应用” 视图列出标识为事件一部分或与事件相关的所有应用。 下面是一个示例。

可以为应用选择检查标记,以查看活动警报的列表。 选择应用名称,在“资源管理器”页上查看Defender for Cloud Apps的其他详细信息。

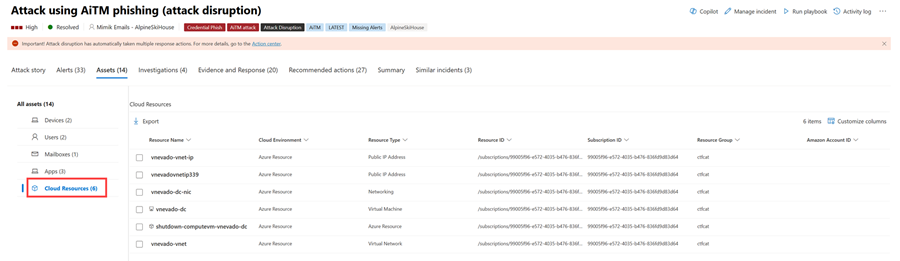

云资源

“ 云资源 ”视图列出标识为事件一部分或与事件相关的所有云资源。 下面是一个示例。

可以选择云资源的检查标记,以查看资源的详细信息和活动警报列表。 选择“打开云资源”页以查看其他详细信息,并在 Microsoft Defender for Cloud 中查看其完整详细信息。

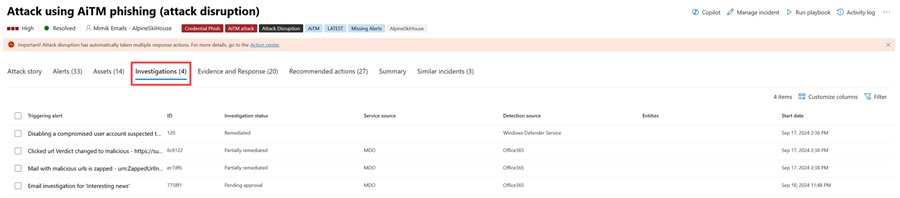

调查

“ 调查 ”选项卡列出了此事件中的警报触发的所有 自动调查 。 自动调查将执行修正操作或等待分析师批准操作,具体取决于将自动化调查配置为在 Defender for Endpoint 中运行的方式,并Defender for Office 365。

选择调查以导航到其详细信息页,获取有关调查和修正状态的完整信息。 如果在调查过程中有任何待审批的操作,它们将显示在“ 挂起的操作 ”选项卡中。在事件修正过程中采取措施。

还有一个 “调查图 ”选项卡,其中显示:

- 警报与组织中受影响的资产的连接。

- 哪些实体与哪些警报以及它们是攻击故事的一部分相关的。

- 事件的警报。

调查图通过将属于攻击的不同可疑实体与其相关资产(如用户、设备和邮箱)连接起来,帮助你快速了解攻击的全部范围。

有关详细信息,请参阅 Microsoft Defender XDR 中的自动调查和响应。

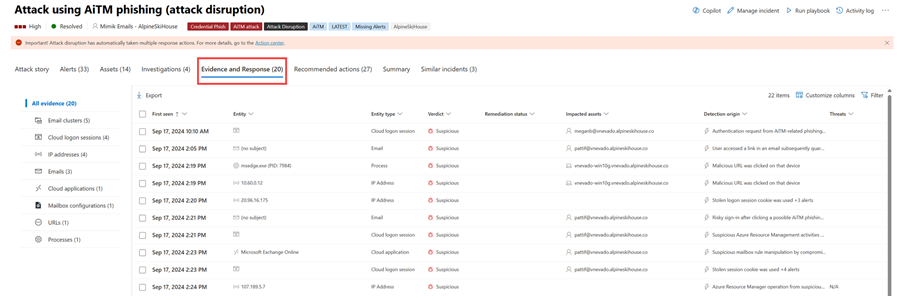

证据和响应

“ 证据和响应 ”选项卡显示事件警报中的所有受支持事件和可疑实体。 下面是一个示例。

Microsoft Defender XDR会在警报中自动调查所有事件支持的事件和可疑实体,为你提供有关重要电子邮件、文件、进程、服务、IP 地址等的信息。 这有助于快速检测和阻止事件中的潜在威胁。

每个分析的实体都标有“恶意”、“可疑”、“清理) ”和“修正状态” (判决。 这可帮助你了解整个事件的修正状态,以及可以采取哪些后续步骤。

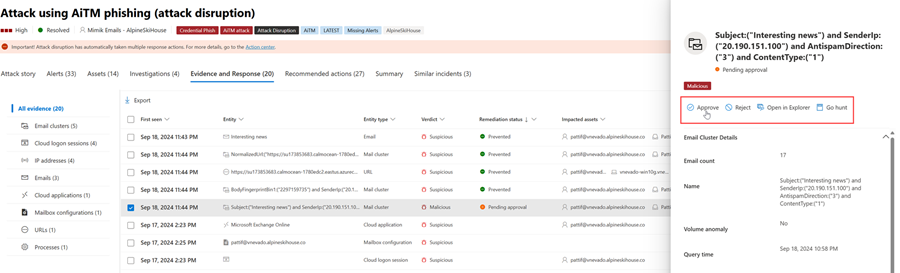

批准或拒绝修正操作

对于修正状态为 “待审批”的事件,可以批准或拒绝修正操作,在资源管理器中打开,或者从“证据和响应”选项卡中进行搜寻。下面是一个示例。

摘要

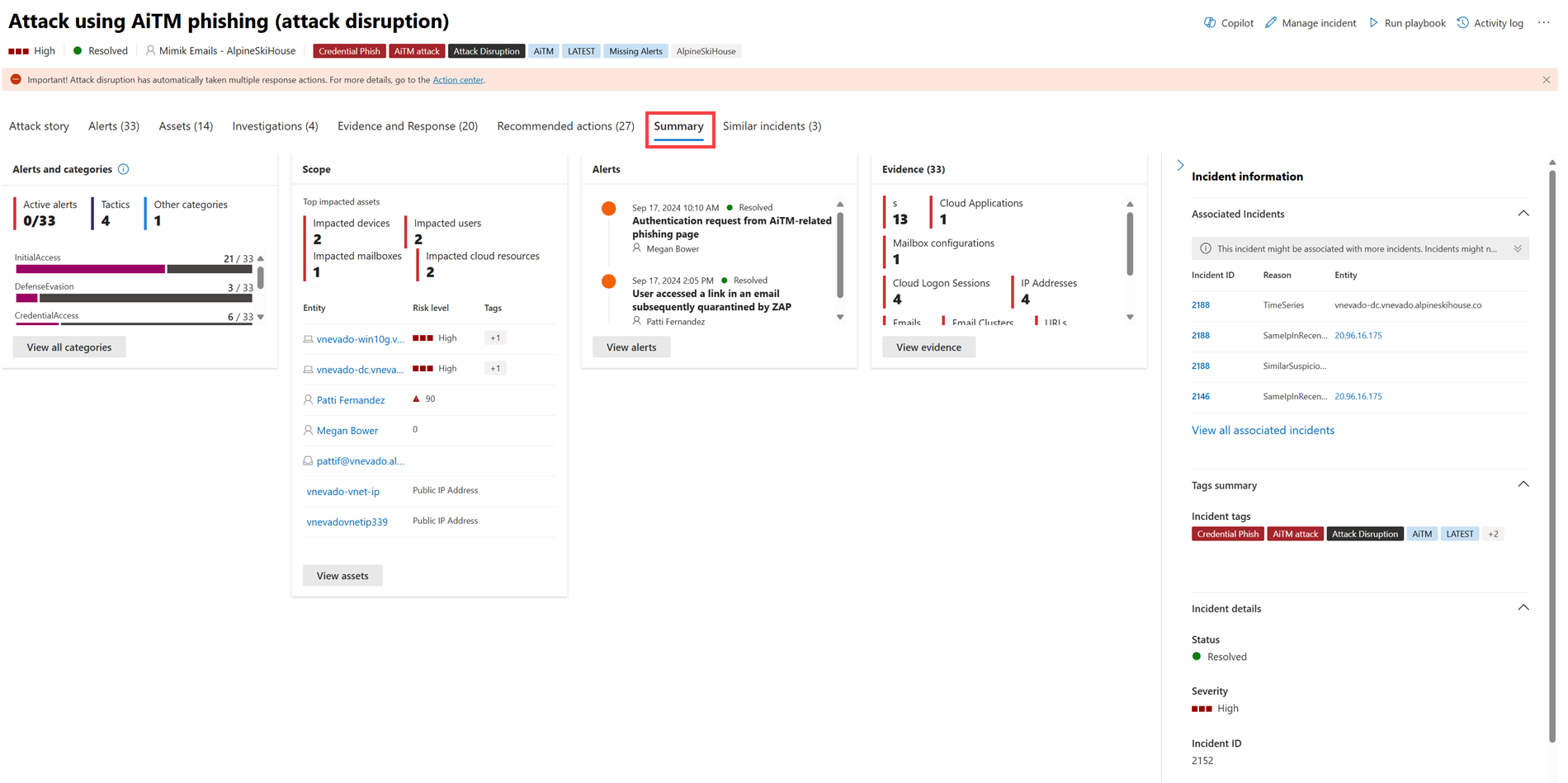

使用 “摘要 ”页评估事件的相对重要性,并快速访问关联的警报和受影响的实体。 “摘要”页提供快照一目了然地了解有关事件的首要事项。

信息按这些部分进行组织。

| 节 | 说明 |

|---|---|

| 警报和类别 | 针对杀伤链的攻击进度的视觉和数字视图。 与其他Microsoft安全产品一样,Microsoft Defender XDR与 MITRE ATT&CK™ 框架保持一致。 警报时间线显示警报发生的时间顺序,以及每个警报的状态和名称。 |

| 范围 | 显示受影响的设备、用户和邮箱的数量,并按风险级别和调查优先级顺序列出实体。 |

| 警报 | 显示事件中涉及的警报。 |

| 证据 | 显示受事件影响的实体数。 |

| 事件信息 | 显示事件的属性,例如标记、状态和严重性。 |

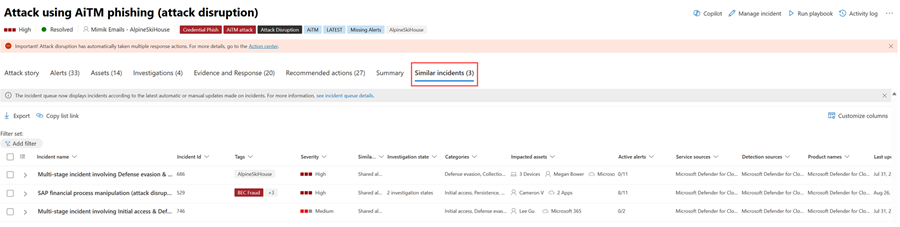

类似事件

某些事件可能在“类似事件”页上列出 类似的事件 。 本部分显示具有类似警报、实体和其他属性的事件。 这可以帮助你了解攻击的范围,并确定可能相关的其他事件。 下面是一个示例。

后续步骤

根据需要:

另请参阅

提示

想要了解更多信息? 请在我们的技术社区中与 Microsoft 安全社区互动:Microsoft Defender XDR 技术社区。