配置事件中心

适用于:

注意

使用 MS Graph 安全 API 试用我们的新 API。 有关详细信息,请查看: 使用 Microsoft Graph 安全 API - Microsoft Graph |Microsoft Learn。

了解如何配置事件中心,以便它可以从 Microsoft Defender XDR 引入事件。

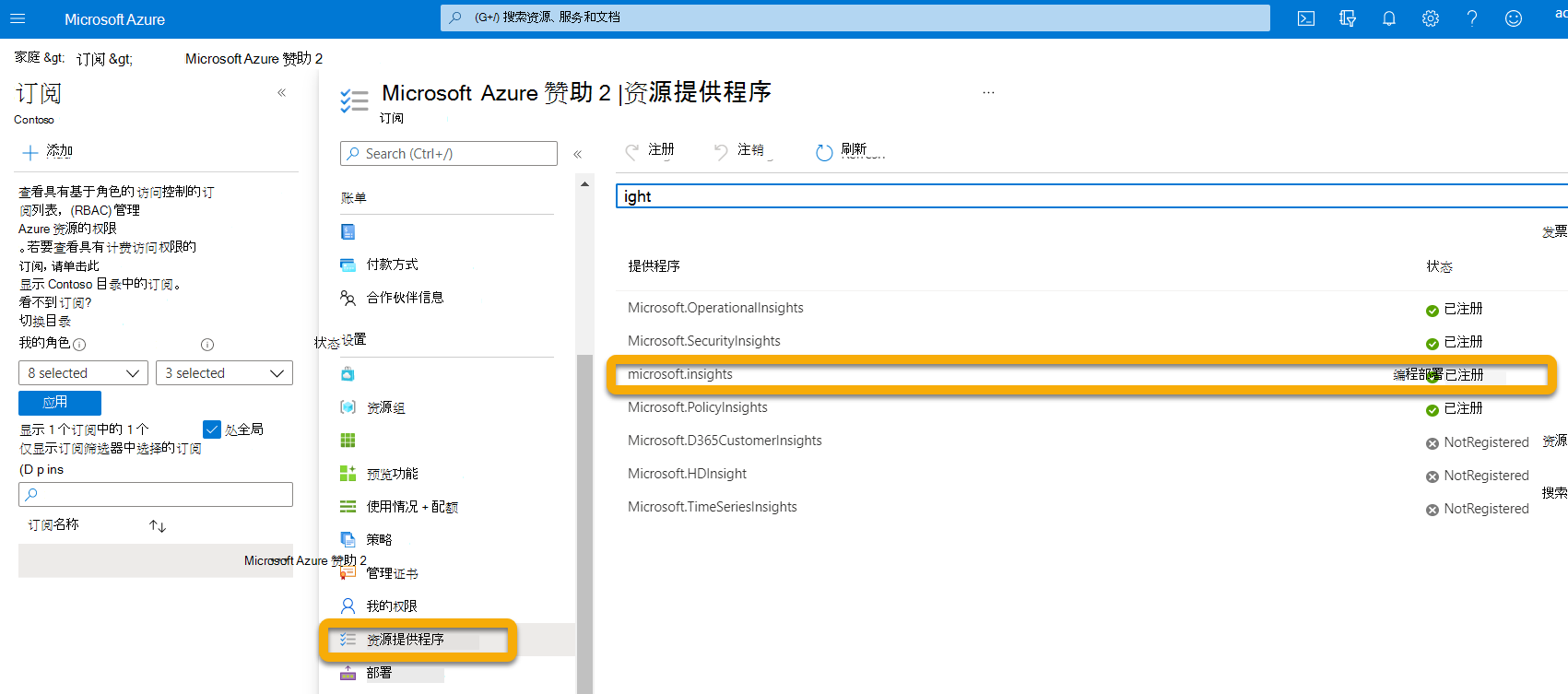

在事件中心订阅中设置所需的资源提供程序

- 登录 Azure 门户。

- 选择 “订阅>”{ 选择事件中心将部署到 }>资源提供程序的订阅。

- 验证 是否已注册 Microsoft.Insights 提供程序。 否则,请注册它。

设置Microsoft Entra 应用注册

注意

你必须具有管理员角色或Microsoft必须设置 Entra ID 以允许非管理员注册应用。 还必须具有所有者或用户访问管理员角色才能为服务主体分配角色。 有关详细信息,请参阅 在门户中创建Microsoft Entra 应用 & 服务主体 - Microsoft标识平台 |Microsoft文档。

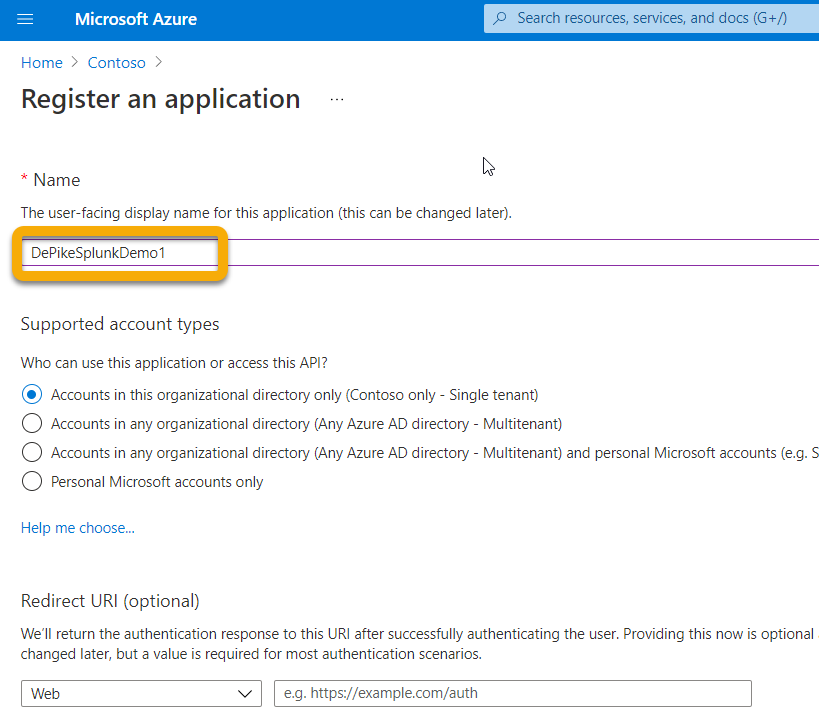

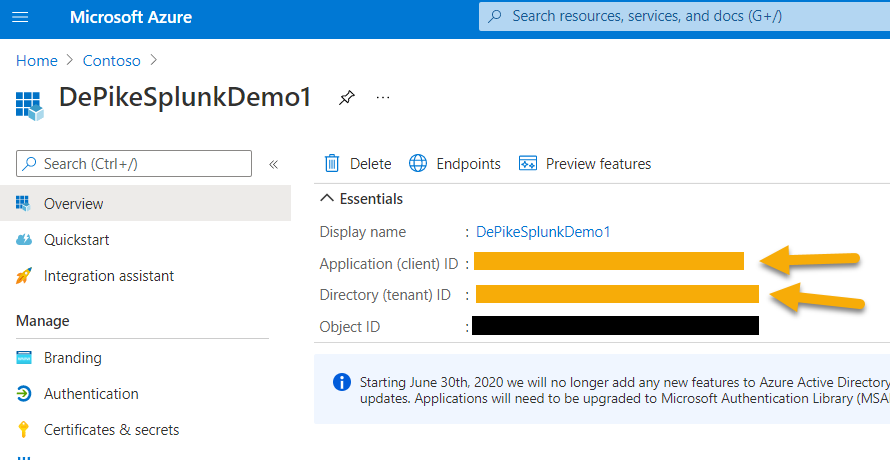

创建一个新的注册 (它本质上创建服务主体) Microsoft Entra ID>应用注册>新注册。

只需使用“名称” (“) 不需要重定向 URI 来填写表单。

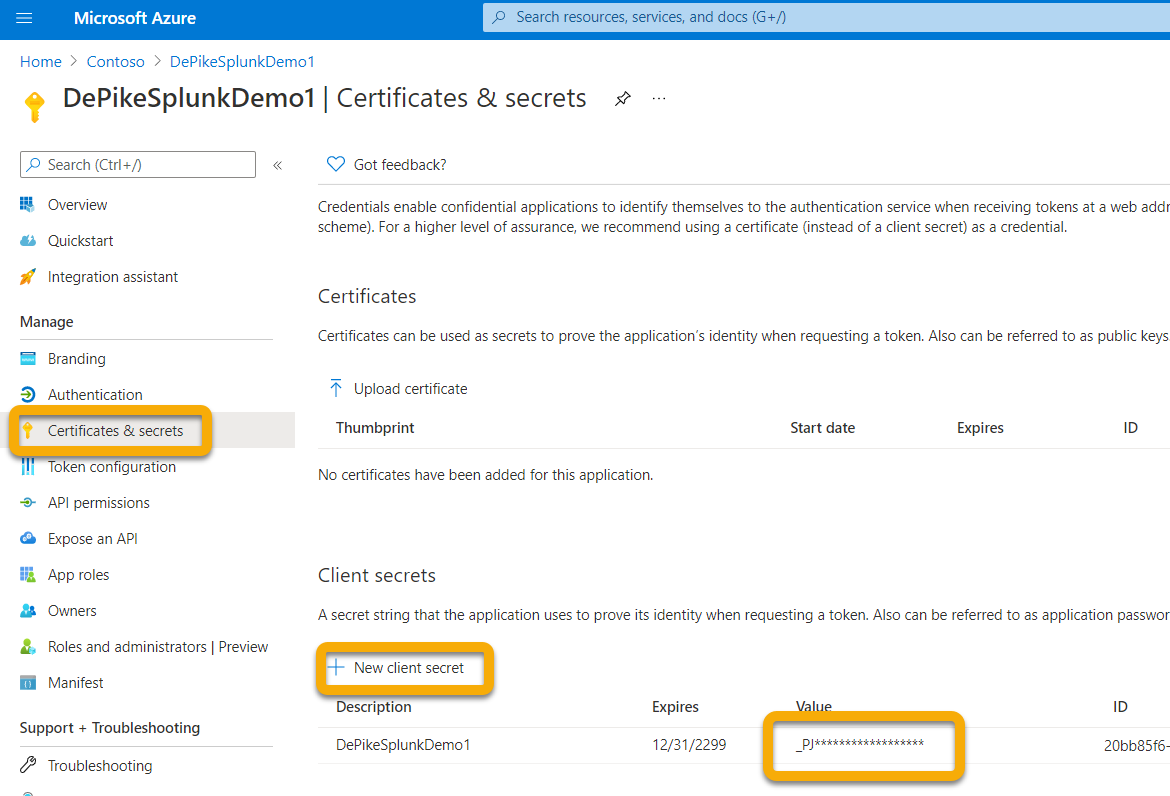

单击“证书 & 机密”新建客户端密码“创建机密>:

Microsoft Graph API 使用此客户端密码值对正在注册的应用程序进行身份验证。

警告

你将无法再次访问客户端密码,因此请务必保存它。

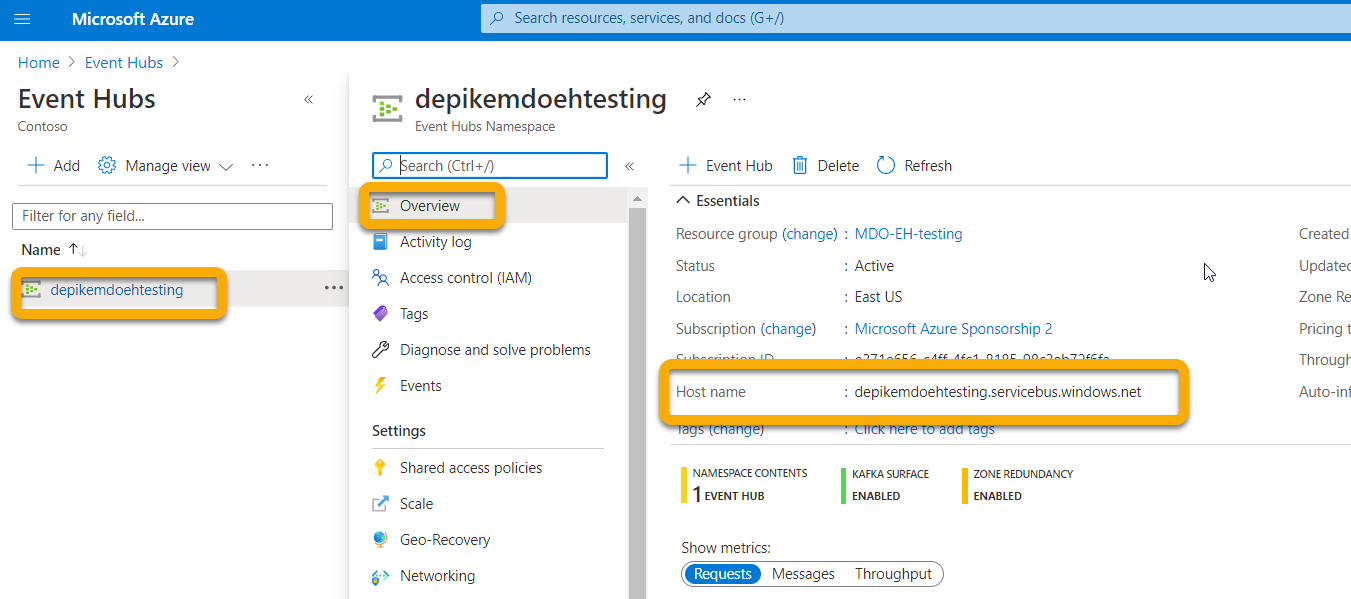

设置事件中心命名空间

创建事件中心命名空间:

转到“事件中心>添加”,选择定价层、吞吐量单位和自动膨胀 (需要标准定价,并在功能下) 适合预期负载。 有关详细信息,请参阅 定价 - 事件中心 |Microsoft Azure。

注意

可以使用现有的事件中心,但吞吐量和缩放是在命名空间级别设置的,因此建议将事件中心放在其自己的命名空间中。

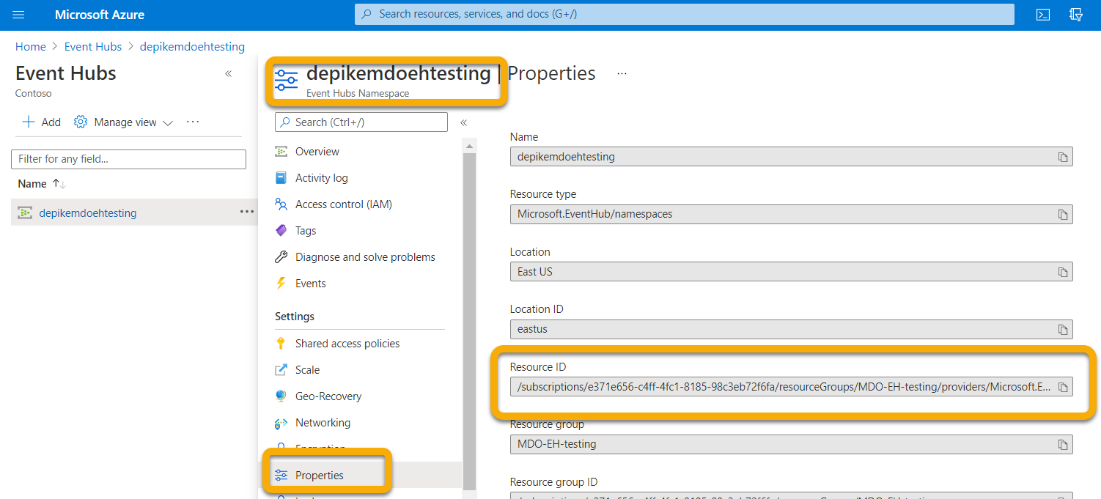

还需要此事件中心命名空间的资源 ID。 转到 Azure 事件中心命名空间页 > “属性”。 复制“资源 ID”下的文本,并记录在下面的 Microsoft 365 配置部分中使用。

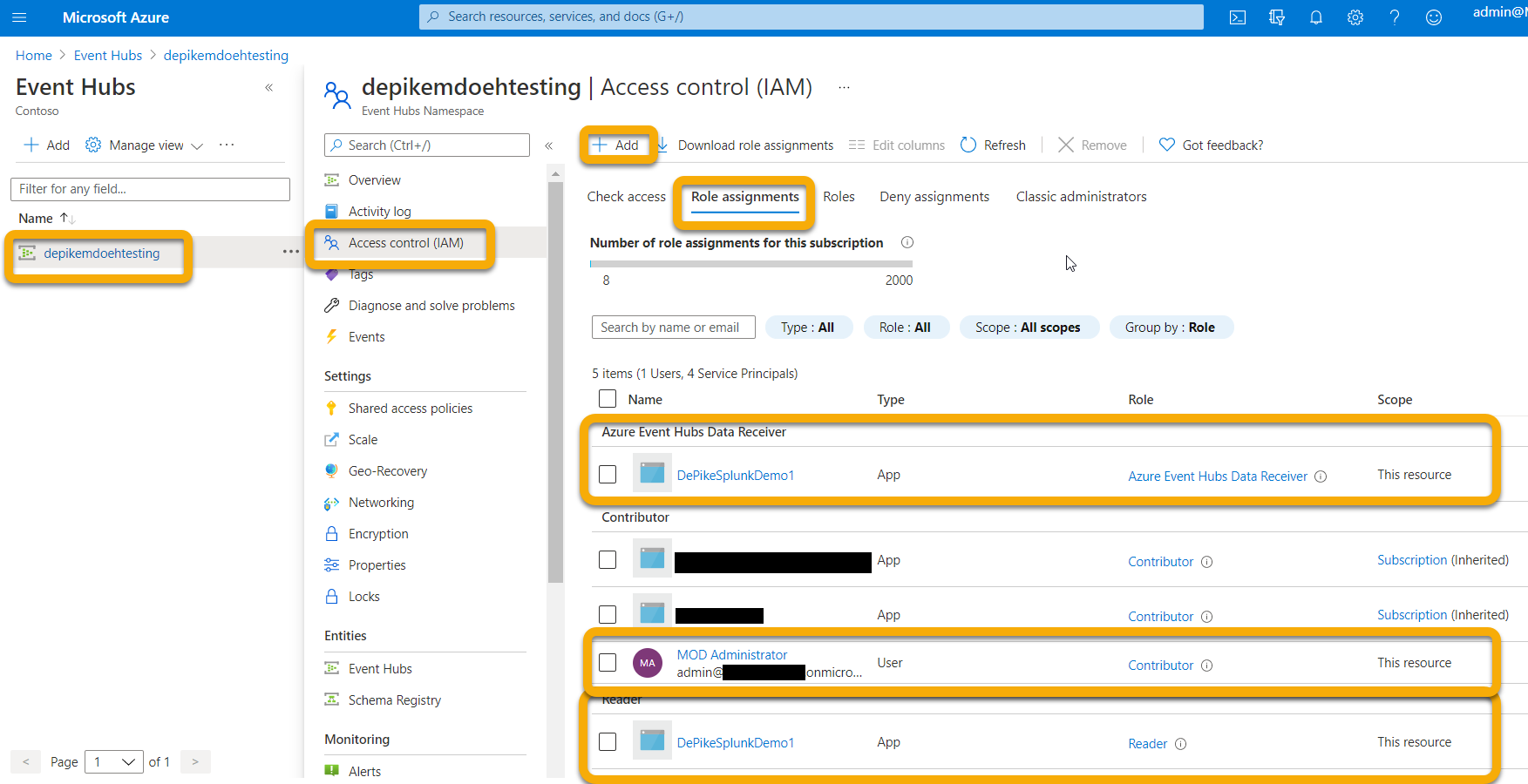

添加权限

需要向事件中心数据管理中涉及的实体添加对以下角色的权限:

- 参与者:与此角色相关的权限将添加到登录到 Microsoft Defender 门户的实体。

- 读取者和Azure 事件中心数据接收器:与这些角色相关的权限分配给已分配有 服务主体 角色并登录到 Microsoft Entra 应用程序的实体。

若要确保已添加这些角色,请执行以下步骤:

转到事件中心命名空间>访问控制 (IAM) >角色分配下添加和验证。

设置事件中心

选项 1:

可以在命名空间中创建事件 中心,选择 导出的所有事件类型 (表) 都将 写入此事件 中心。

选项 2:

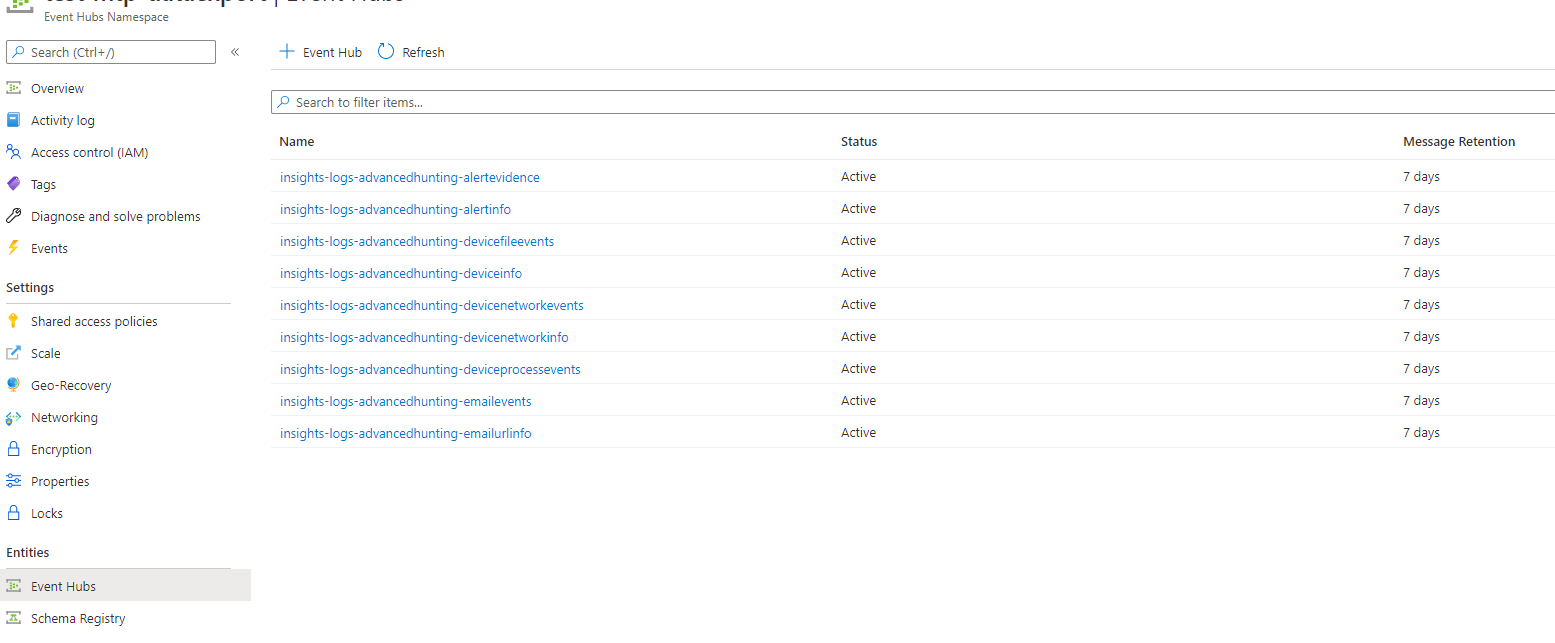

可以将每个表导出到事件中心命名空间中的不同事件中心, (每个事件类型) 一个事件中心,而不是将所有事件 (类型) 导出到一个事件中心。

在此选项中,Microsoft Defender XDR 将为你创建事件中心。

注意

如果使用的事件中心命名空间 不属于 事件中心群集,则由于每个事件中心命名空间的 Azure 限制为每个事件中心命名空间 10 个事件中心,因此最多只能选择 10 个事件类型 (表) 导出。

例如:

如果选择此选项,则可以跳到 配置 Microsoft Defender XDR 以发送电子邮件表 部分。

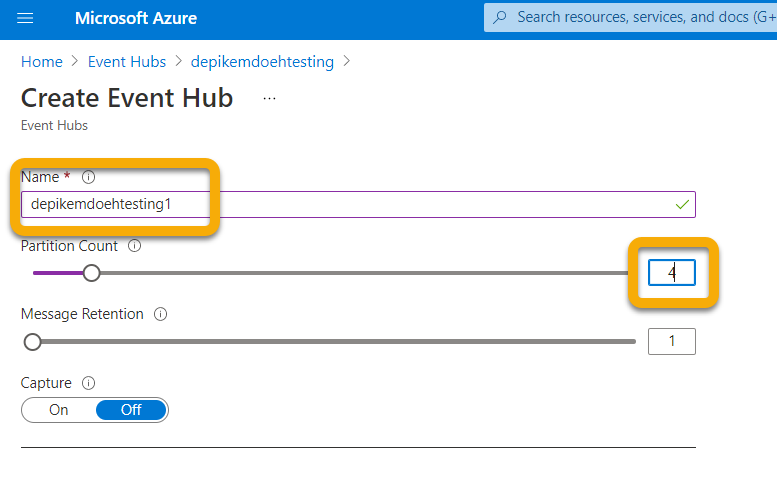

选择“事件中心+ 事件中心”>,在命名空间中创建事件中心。

分区计数允许通过并行度增加吞吐量,因此建议根据预期的负载增加此数字。 建议默认消息保留期和捕获值 1 和关闭。

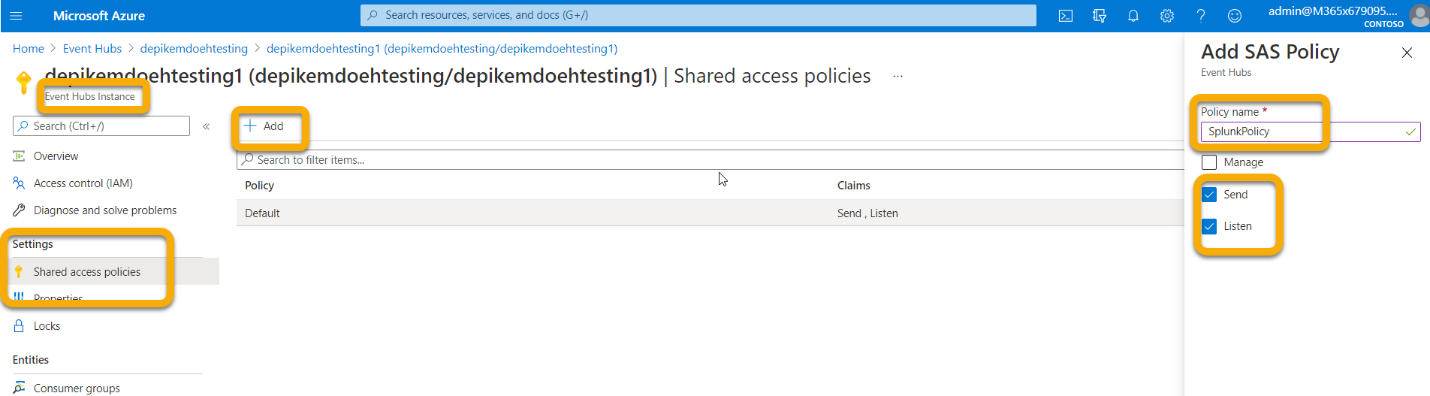

对于这些事件中心 (非命名空间) ,需要配置具有 Send、Listen 声明的共享访问策略。 单击 事件中心>共享访问策略>+ 添加 ,然后为其指定策略名称 (未在其他地方使用) ,并选中 “发送 和 侦听”。

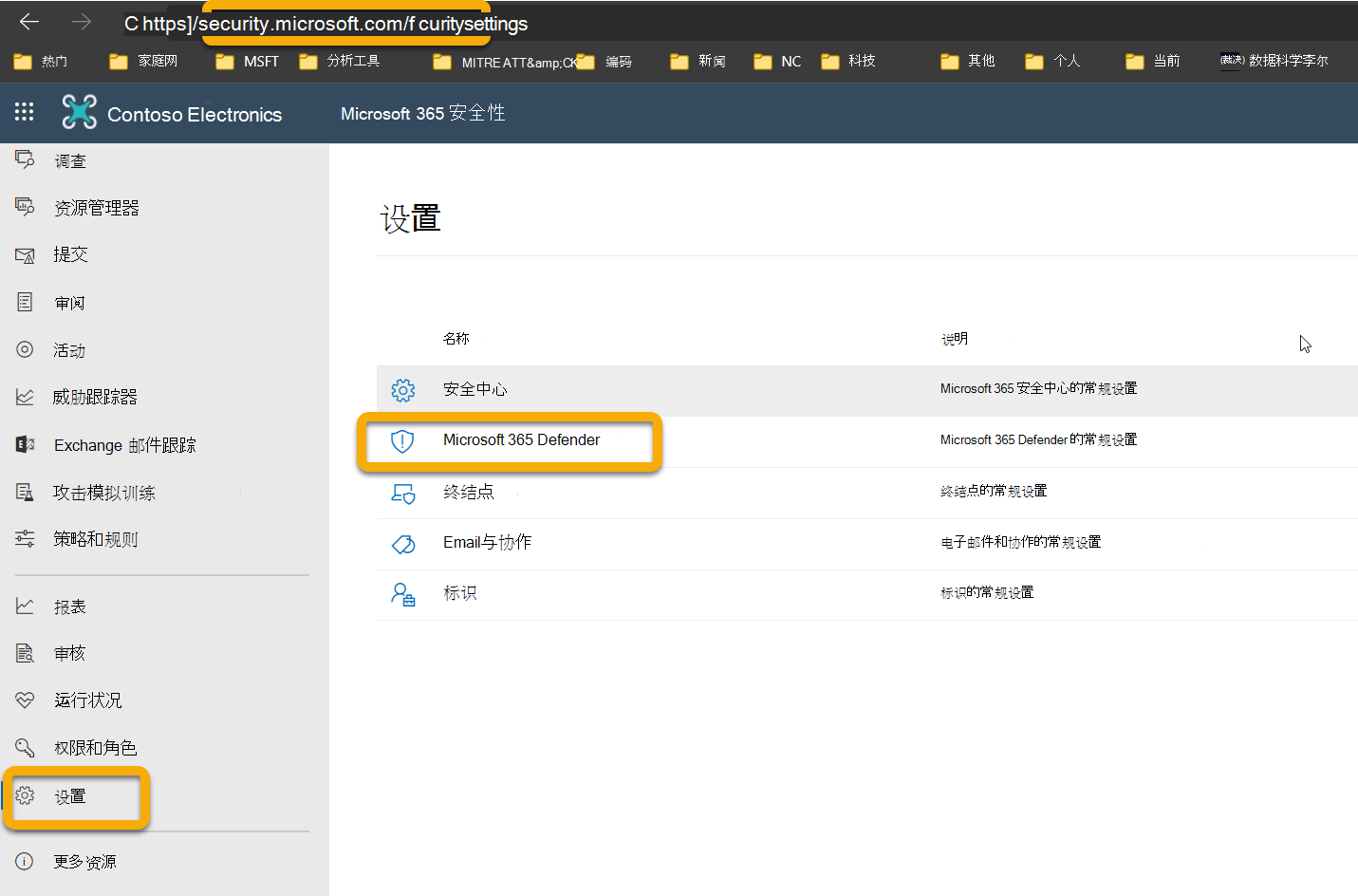

配置 Microsoft Defender XDR 以发送电子邮件表

设置 Microsoft Defender XDR 通过事件中心将电子邮件表发送到 Splunk

使用满足以下所有角色要求的帐户登录到 Microsoft Defender XDR :

单击“ 原始数据导出 > +添加”。

现在将使用上面记录的数据。

名称:此值是本地值,应是环境中有效的值。

将事件转发到事件中心:选中此复选框。

事件中心资源 ID:此值是设置事件中心时记录的事件中心命名空间资源 ID。

事件中心名称:如果在事件中心命名空间内创建了事件中心,请粘贴上面记录的事件中心名称。

如果选择让 Microsoft Defender XDR 创建每个事件类型的事件中心 (表) ,请将此字段留空。

事件类型:选择要转发到事件中心的高级搜寻表,然后转到自定义应用。 警报表来自 Microsoft Defender XDR,设备表来自 Microsoft Defender for Endpoint (EDR) ,电子邮件表来自 Microsoft Defender for Office 365。 电子邮件事件记录所有电子邮件事务。 还会记录 (安全链接) 、附件 (安全附件) 的 URL 以及 ZAP) (传递事件,并且可以加入 NetworkMessageId 字段中的电子邮件事件。

请确保单击“ 提交”。

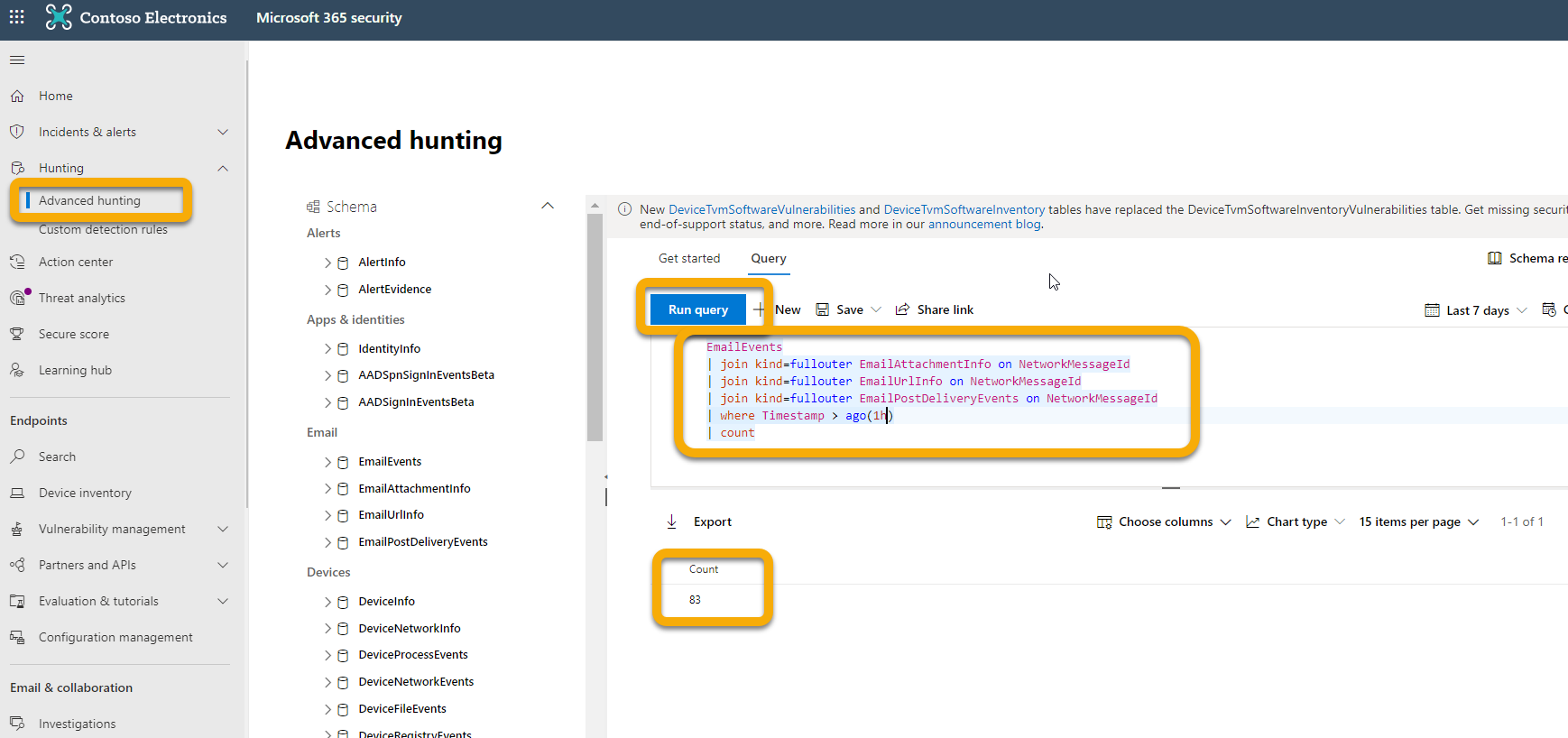

验证事件是否已导出到事件中心

可以通过运行基本的高级搜寻查询来验证事件是否已发送到事件中心。 选择“ 搜寻>高级搜寻>查询 ”并输入以下查询:

EmailEvents

|join kind=fullouter EmailAttachmentInfo on NetworkMessageId

|join kind=fullouter EmailUrlInfo on NetworkMessageId

|join kind=fullouter EmailPostDeliveryEvents on NetworkMessageId

|where Timestamp > ago(1h)

|count

此查询将显示过去一小时内收到的电子邮件数,这些电子邮件联接到所有其他表。 它还会显示你是否看到可以导出到事件中心的事件。 如果此计数显示 0,则不会看到任何数据流向事件中心。

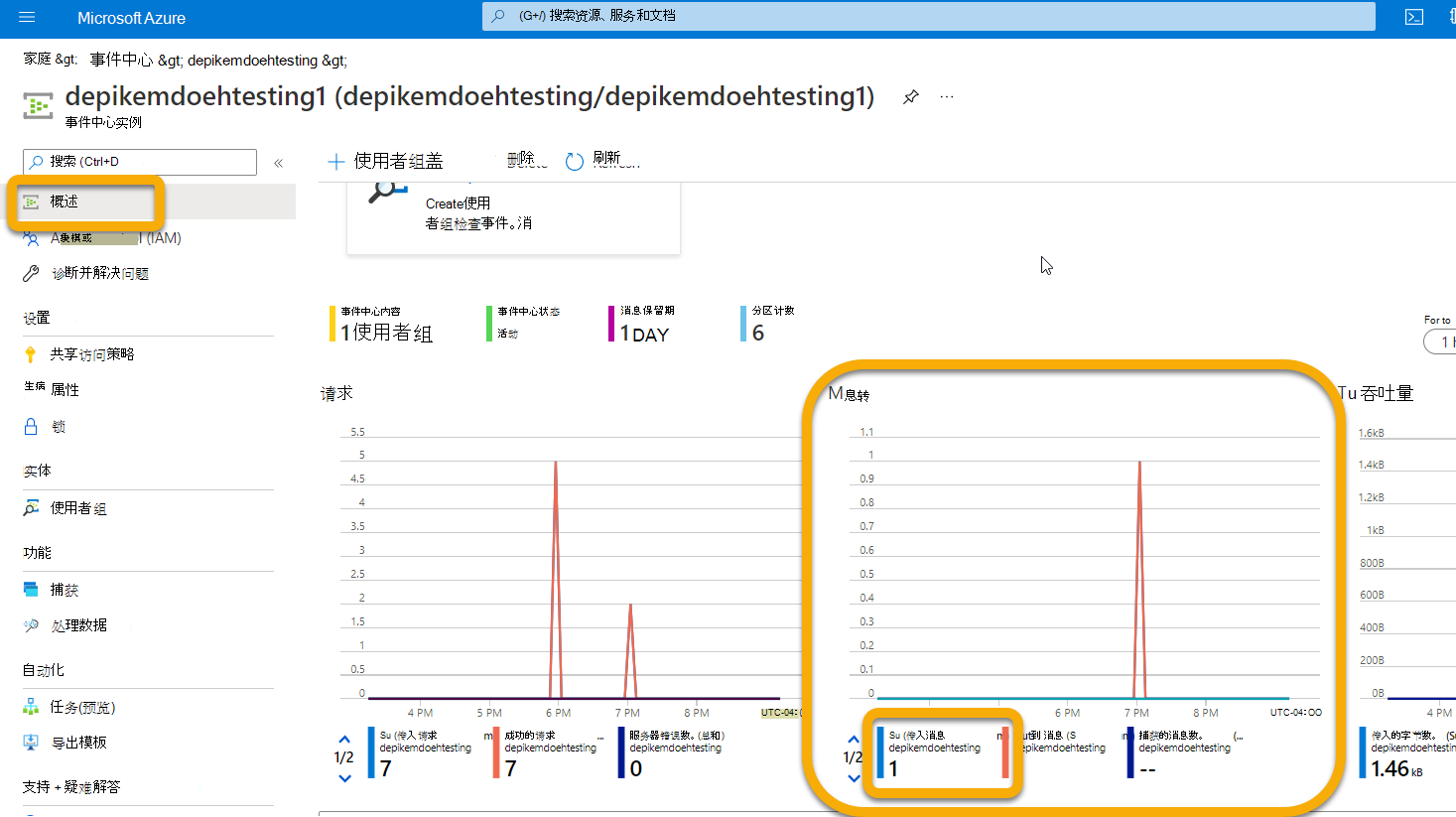

验证是否有要导出的数据后,可以查看“事件中心”页来验证消息是否传入。 此过程最多可能需要一个小时。

- 在 Azure 中,转到 “事件中心> ”单击 “命名空间>事件中心> ”单击 “事件中心”。

- 在 “概述”下,向下滚动,在“消息”图中,应会看到“传入消息”。 如果未看到任何结果,则自定义应用不会显示任何要引入的消息。

相关主题

使用 Microsoft Graph 安全 API - Microsoft Graph |Microsoft Learn

提示

想要了解更多信息? 在我们的技术社区:Microsoft Defender XDR 技术社区中与 Microsoft 安全社区互动。