使用高级搜寻查询结果

重要

本文中的某些信息与预发行的产品有关,该产品在商业发布之前可能有重大修改。 Microsoft 对此处所提供的信息不作任何明示或默示的保证。

虽然可以构造 高级搜寻 查询以返回精确信息,但也可以使用查询结果来进一步了解并调查特定的活动和指标。 可以对查询结果执行以下操作:

- 以表格或图表的形式查看结果

- 导出表和图表

- 向下钻取到详细的实体信息

- 直接从结果调整查询

以表或图表的形式查看查询结果

默认情况下,高级搜寻将查询结果显示为表格数据。 还可以显示与图表相同的数据。 高级搜寻支持以下视图:

| 视图类型 | 说明 |

|---|---|

| Table | 以表格格式显示查询结果 |

| 柱形图 | 将 x 轴上一系列唯一项呈现为垂直条,其高度表示另一个字段中的数值 |

| 饼图 | 呈现表示唯一项的分区馅饼。 每个饼图的大小表示另一个字段中的数值。 |

| 折线图 | 绘制一系列唯一项的数值并连接绘制的值 |

| 散点图 | 绘制一系列唯一项的数值 |

| 面积图 | 绘制一系列唯一项的数值,并填充绘制值下面的部分 |

| 堆积面积图 | 绘制一系列唯一项的数值,并将填充部分堆叠在绘制值下方 |

| 时间图 | 按线性时间刻度的计数绘制值 |

构造有效图表的查询

呈现图表时,高级搜寻会自动识别感兴趣的列和要聚合的数值。 若要获取有意义的图表,请构造查询以返回想要可视化的特定值。 下面是一些示例查询和生成的图表。

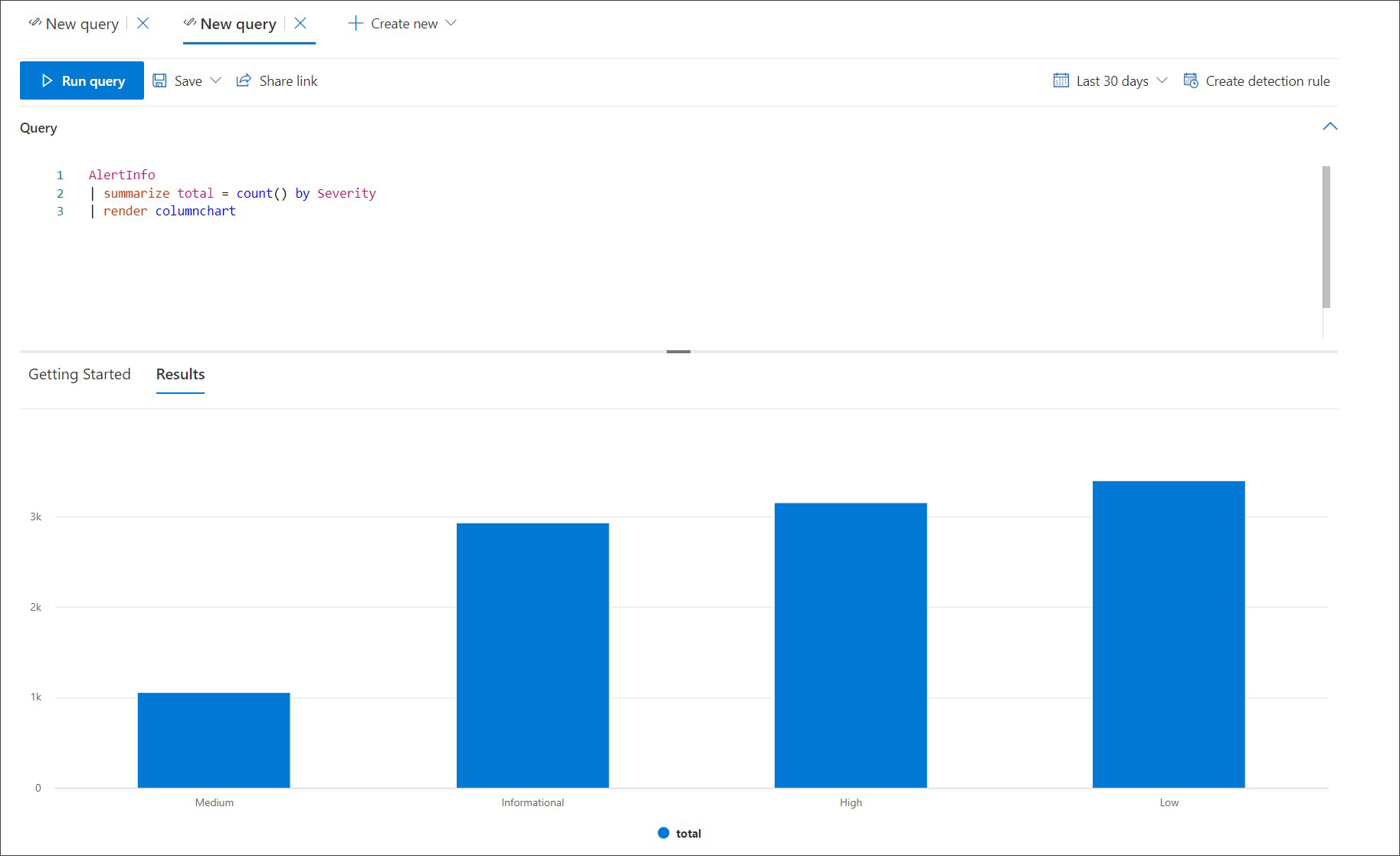

按严重性划分的警报

summarize使用 运算符获取要绘制图表的值的数值计数。 下面的查询使用 summarize 运算符按严重性获取警报数。

AlertInfo

| summarize Total = count() by Severity

呈现结果时,柱形图会将每个严重性值显示为单独的列:

AlertInfo

| summarize Total = count() by Severity

| render columnchart

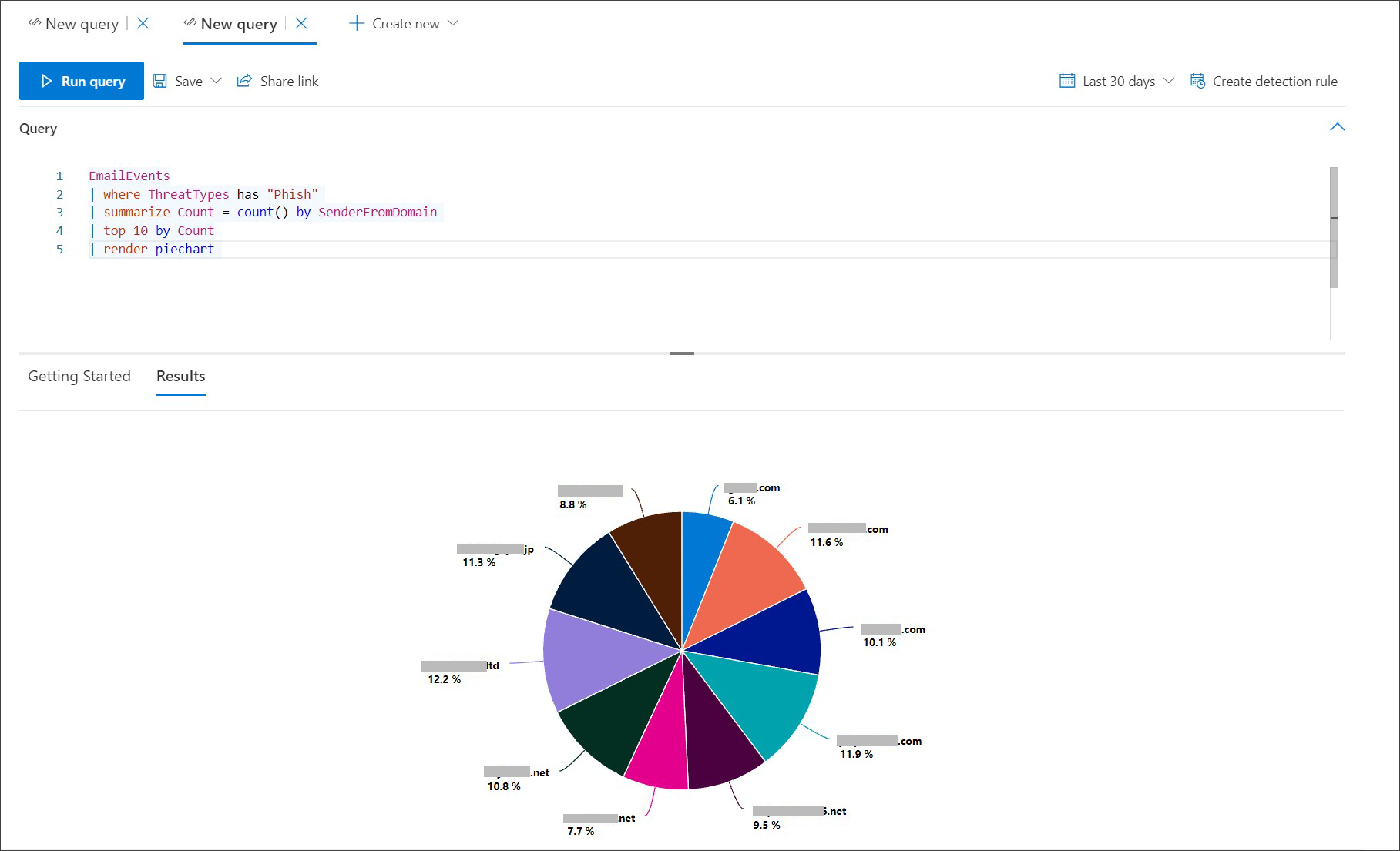

跨前十个发件人域的钓鱼电子邮件

如果要处理非有限值列表,则可以使用 Top 运算符仅绘制具有最多实例的值的图表。 例如,若要获取网络钓鱼电子邮件最多的前 10 个发件人域,请使用以下查询:

EmailEvents

| where ThreatTypes has "Phish"

| summarize Count = count() by SenderFromDomain

| top 10 by Count

使用饼图视图可有效地显示跨顶级域的分布:

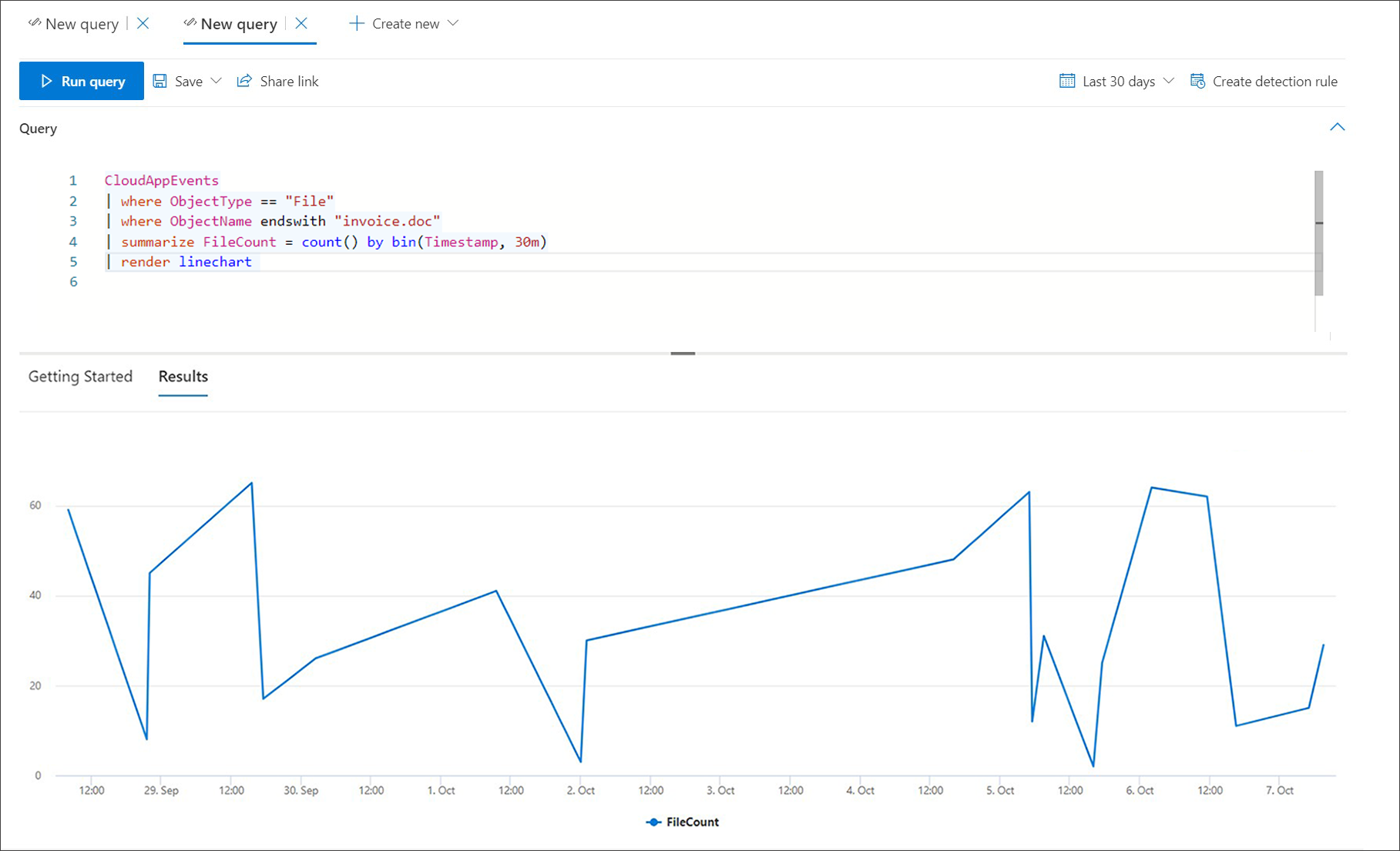

随时间推移的文件活动

summarize将 运算符与 函数结合使用bin(),可以检查随时间推移涉及特定指示器的事件。 下面的查询按 30 分钟的间隔对涉及该文件 invoice.doc 的事件进行计数,以显示与该文件相关的活动的峰值:

CloudAppEvents

| union DeviceFileEvents

| where FileName == "invoice.doc"

| summarize FileCount = count() by bin(Timestamp, 30m)

下面的折线图清楚地突出显示了涉及更多活动的 invoice.doc时间段:

导出表和图表

运行查询后,选择“ 导出 ”,将结果保存到本地文件。 所选视图确定如何导出结果:

- 表视图 - 查询结果以表格形式导出为Microsoft Excel 工作簿

- 任何图表 - 查询结果将导出为所呈现图表的 JPEG 图像

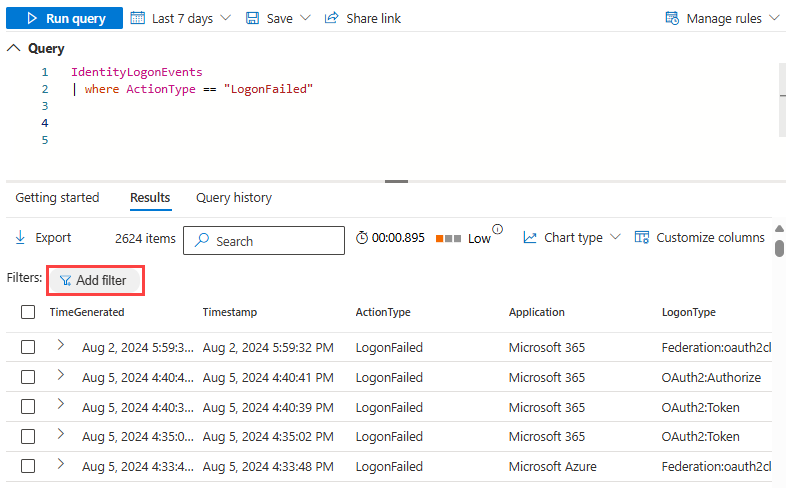

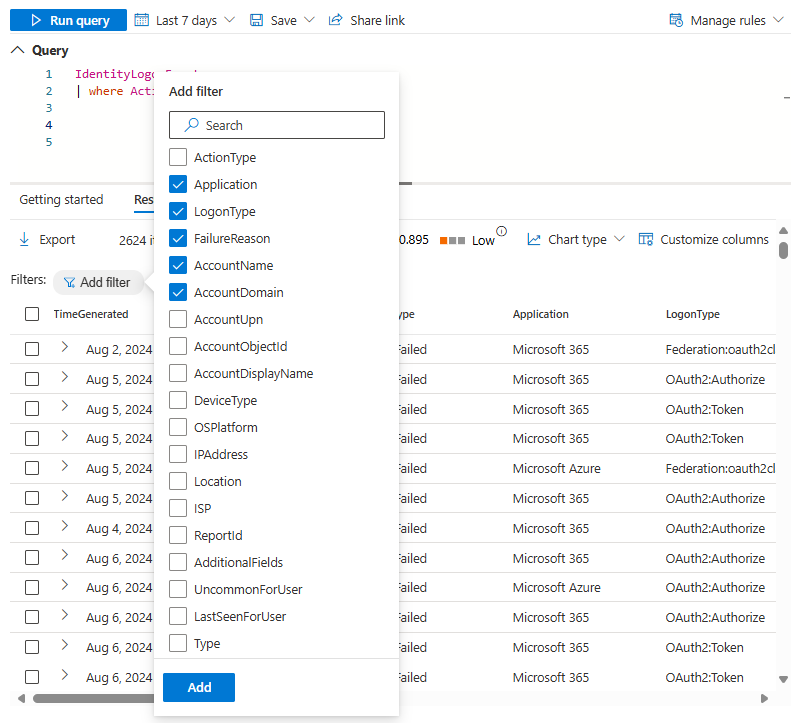

筛选结果

运行查询后,选择“ 筛选 ”以缩小结果范围。

若要添加筛选器,请通过选择一个或多个检查框来选择要筛选的数据。 然后,选择“添加”。

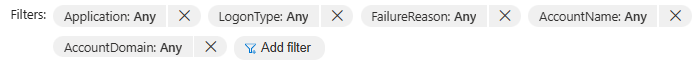

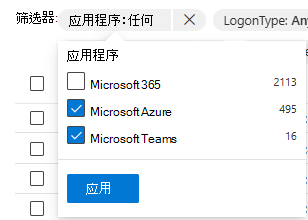

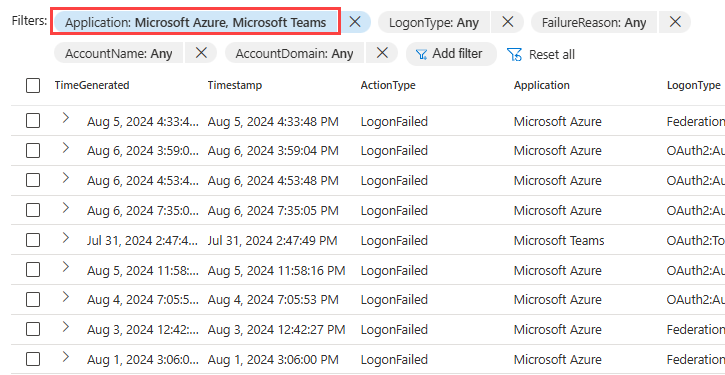

通过选择新添加的筛选器,可以将结果进一步缩小到特定数据。

这会打开一个下拉列表,其中显示了可以进一步使用的筛选器。 选择一个或多个检查框,然后选择“应用”。

通过选中“筛选器”部分,确认已添加所需的筛选器。

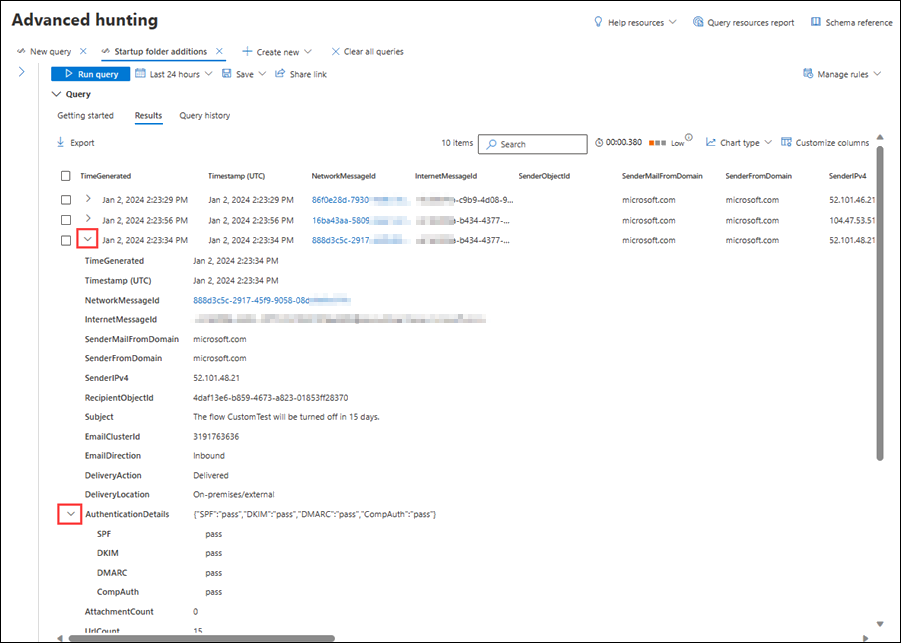

从查询结果向下钻取

还可以使用以下功能浏览结果:

- 通过选择每个结果左侧的下拉箭头展开结果

- 在适用的情况下,通过选择适用列名称左侧的下拉箭头来扩展 JSON 和数组格式的结果的详细信息,以增加可读性

- 打开侧窗格以查看记录的详细信息 (同时展开的行)

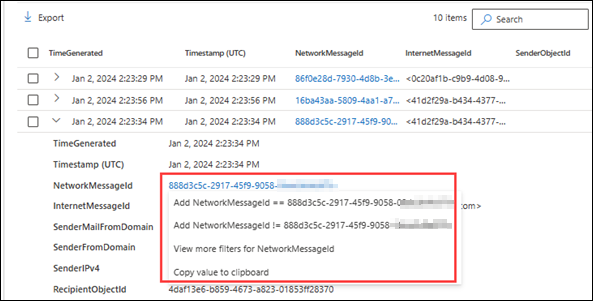

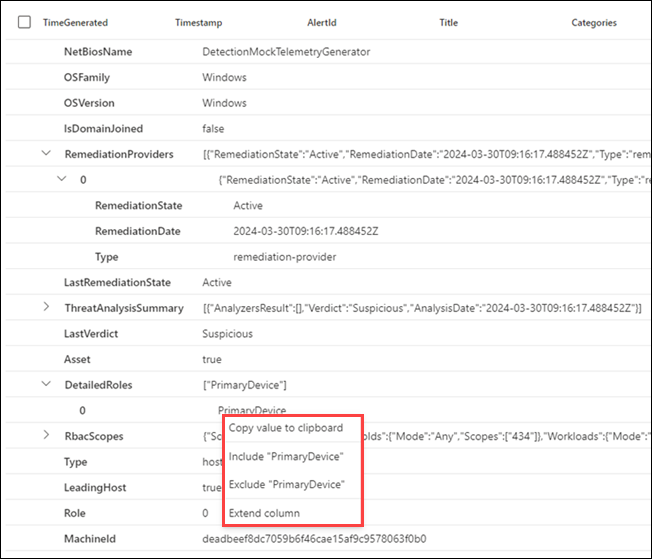

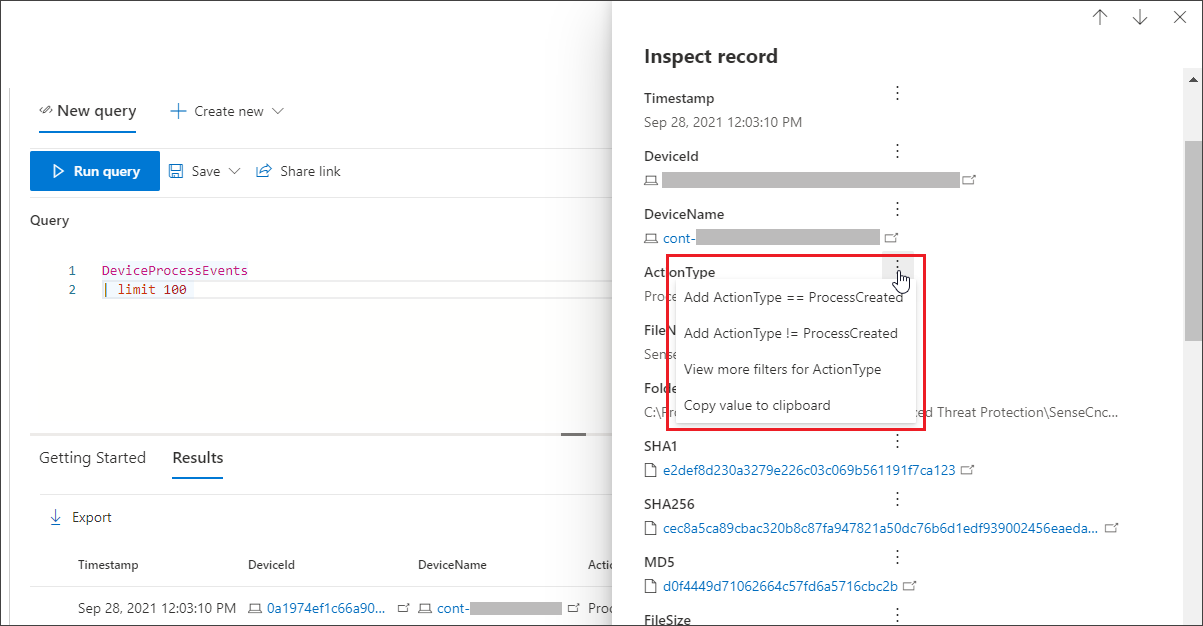

还可以右键单击行中的任何结果值,以便可以使用它向现有查询添加更多筛选器,或复制该值以供进一步调查使用。

此外,对于 JSON 和数组字段,可以右键单击并更新现有查询以包含或排除字段,或将字段扩展到新列。

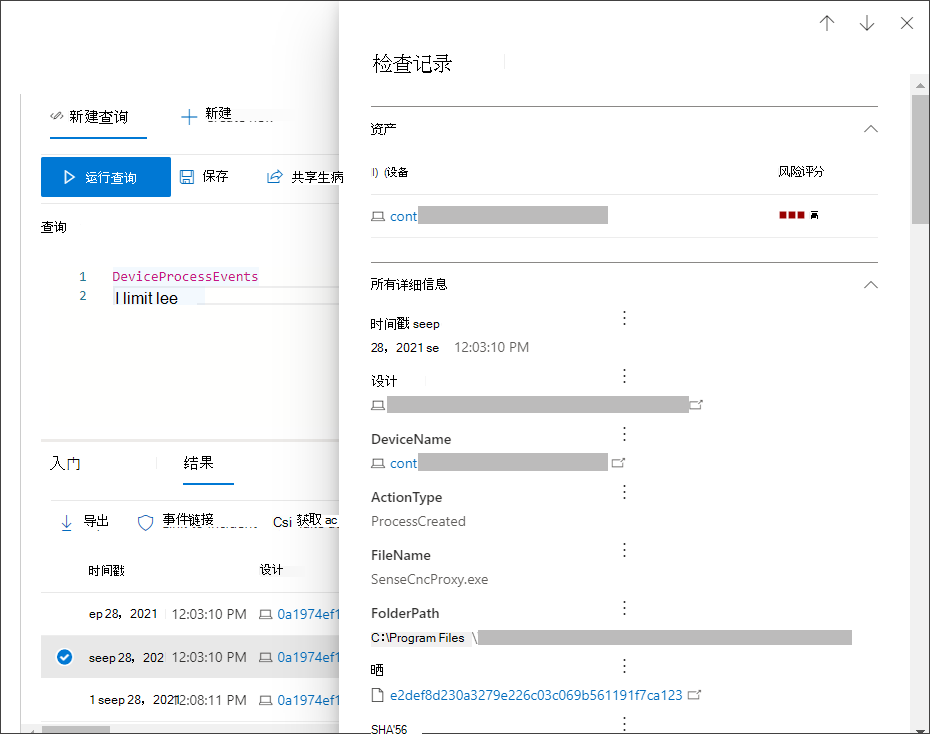

若要快速检查查询结果中的记录,请选择相应的行以打开 “检查记录 ”面板。 面板基于所选记录提供以下信息:

- 资产 -) 记录中找到 (邮箱、设备和用户的main资产的汇总视图,并扩充了可用信息,例如风险和暴露级别

- 所有详细信息 - 记录中列的所有值

若要在查询结果中查看有关特定实体(例如计算机、文件、用户、IP 地址或 URL)的详细信息,请选择实体标识符以打开该实体的详细配置文件页。

调整结果中的查询

在“ 检查记录 ”面板中,选择任意列右侧的三个点。 可以使用这些选项执行以下操作:

- 显式查找选定值 (

==) - 从查询中排除选定值 (

!=) - 获取用于将值添加到查询的更多高级运算符,例如

contains、starts with和ends with

将项目添加到收藏夹

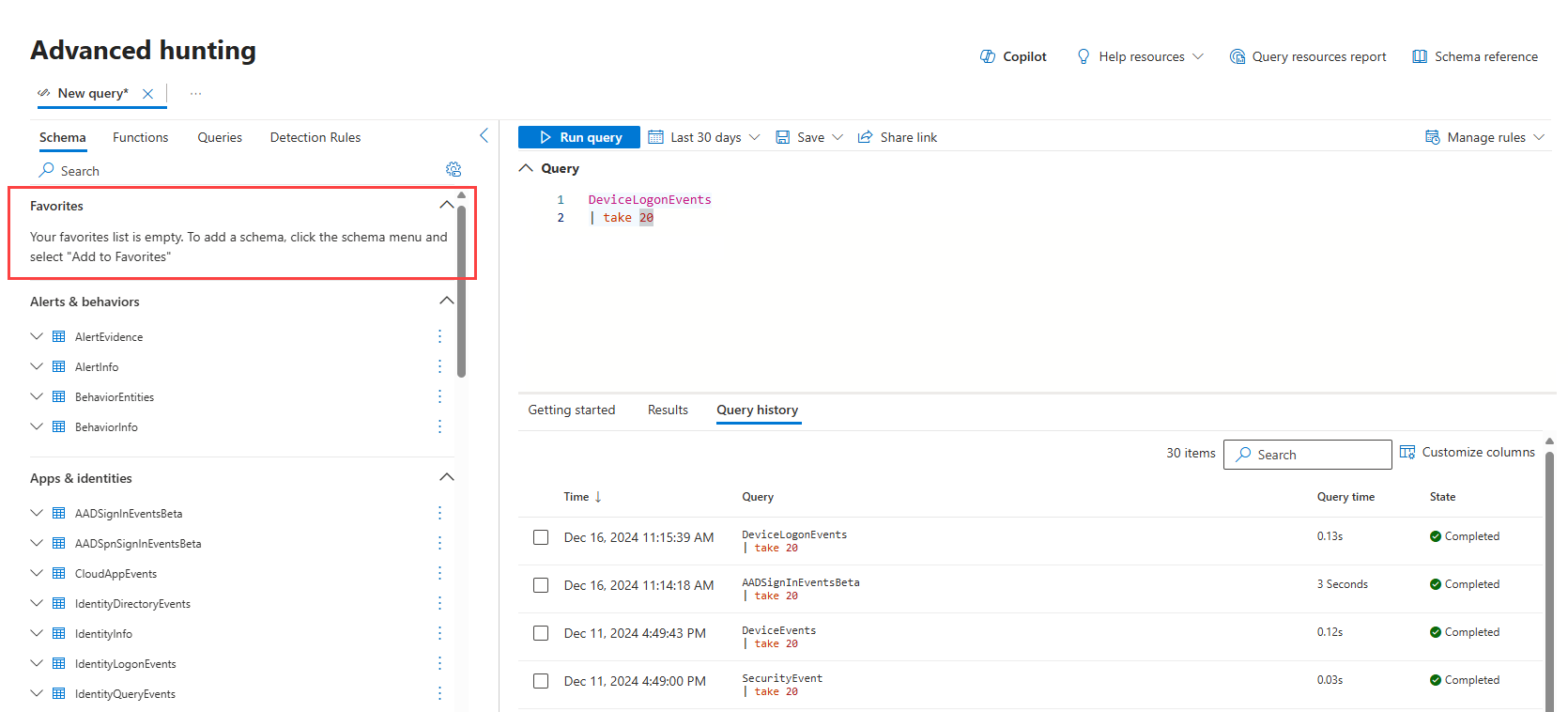

可以将常用架构、函数、查询和检测规则添加到高级搜寻页中每个选项卡的“收藏夹”部分,以便快速访问。

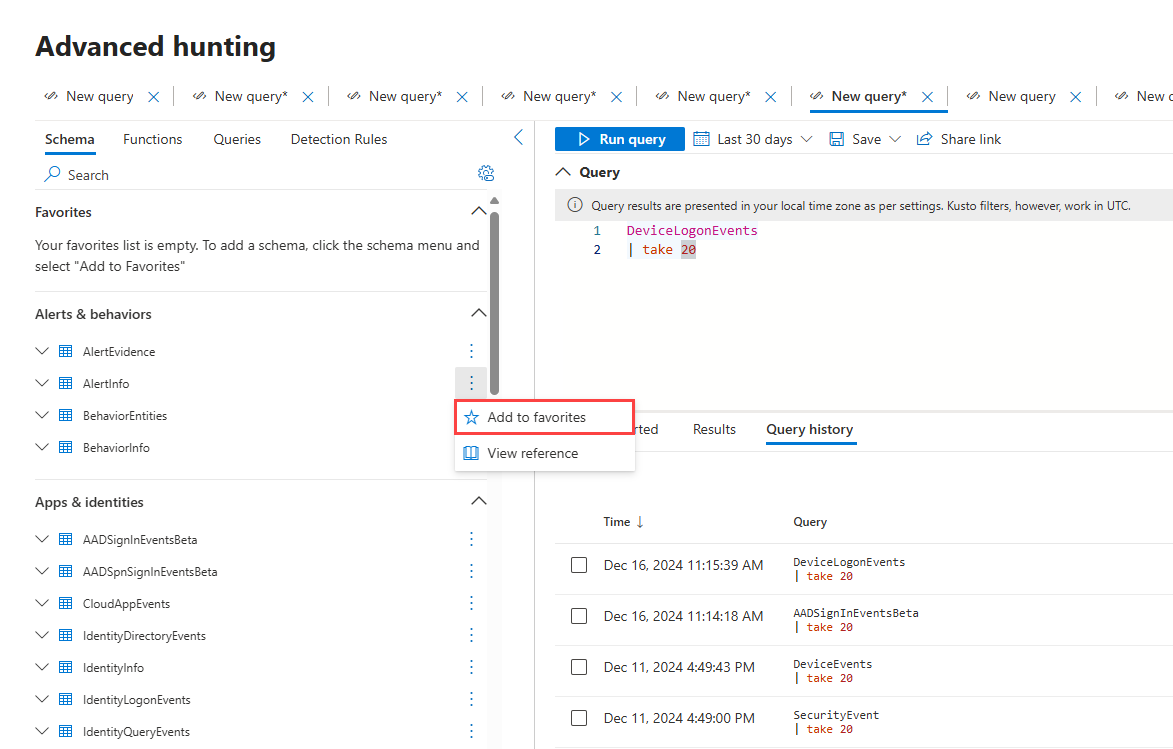

例如,若要添加到AlertInfo收藏夹,请转到“架构”选项卡,选择表右侧的三个点,然后选择“添加到收藏夹”。

此时会显示一条通知,通知你该项目已成功添加到收藏夹。

可以在每个选项卡下的“收藏夹”部分中为保存的函数、查询和自定义检测执行相同的操作, (函数、 查询和 检测规则) 。

注意

本文中的某些表可能在 Microsoft Defender for Endpoint 不可用。 启用Microsoft Defender XDR,以使用更多数据源搜寻威胁。 可以按照从 Microsoft Defender for Endpoint 迁移高级搜寻查询中的步骤,将高级搜寻工作流从 Microsoft Defender for Endpoint 移动到 Microsoft Defender XDR。

相关主题

提示

想要了解更多信息? 请在我们的技术社区中与 Microsoft 安全社区互动:Microsoft Defender XDR 技术社区。