安全基线评估

适用于:

注意

若要使用此功能,需要Microsoft Defender 漏洞管理独立版,或者如果你已经是计划 2 Microsoft Defender for Endpoint 客户,Defender 漏洞管理加载项。

安全基线评估有助于持续轻松地监视组织的安全基线符合性并实时识别更改,而无需运行永无止境的合规性扫描。

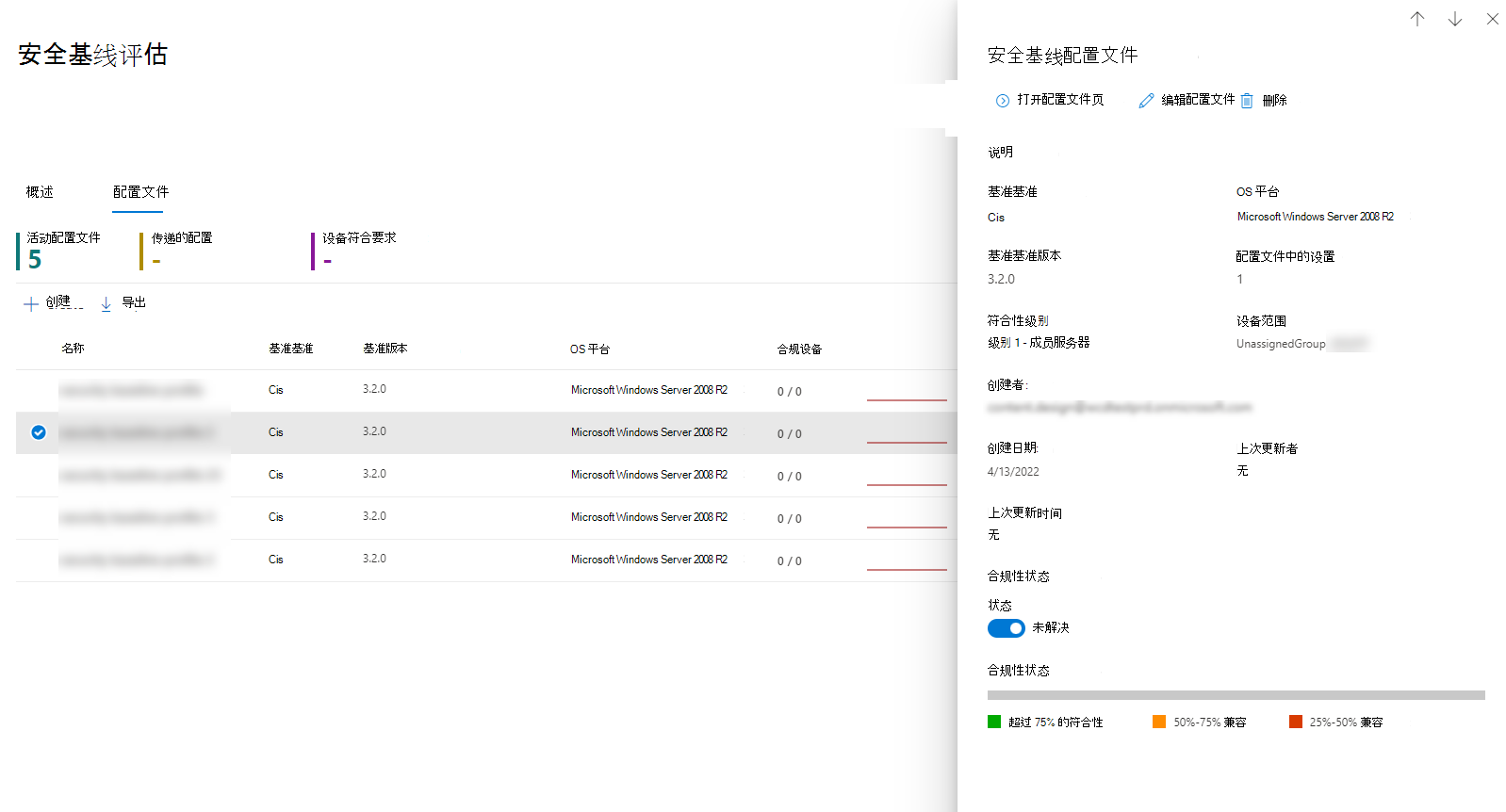

安全基线配置文件是一种自定义配置文件,可创建该配置文件,用于根据行业安全基准评估和监视组织中的终结点。 创建安全基线配置文件时,将创建一个模板,其中包含多个设备配置设置和要与之进行比较的基本基准。

安全基线支持 Internet 安全中心 (CIS) Windows 10、Windows 11 和 Windows Server 2008 R2 及更高版本的基准,以及 Windows 10 和 Windows Server 2019 (STIG) 基准的安全技术实施指南。

注意

基准目前仅支持组策略对象 (GPO) 配置,而不支持Microsoft Configuration Manager (Intune) 。

提示

你知道可以免费试用Microsoft Defender 漏洞管理中的所有功能吗? 了解如何 注册免费试用版。

注意

在 Windows Server 2012 R2 上启用 DFSS (动态公平共享计划) 时,不支持安全基线评估。

安全基线评估入门

转到 Microsoft Defender 门户中的漏洞管理>基线评估。

选择顶部的“ 配置文件 ”选项卡,然后选择“ 创建配置文件” 按钮。

输入安全基线配置文件的名称和说明,然后选择“ 下一步”。

在 “基线配置文件范围 ”页上,设置配置文件设置,例如软件、基本基准 (CIS 或 STIG) ,以及符合性级别,然后选择“ 下一步”。

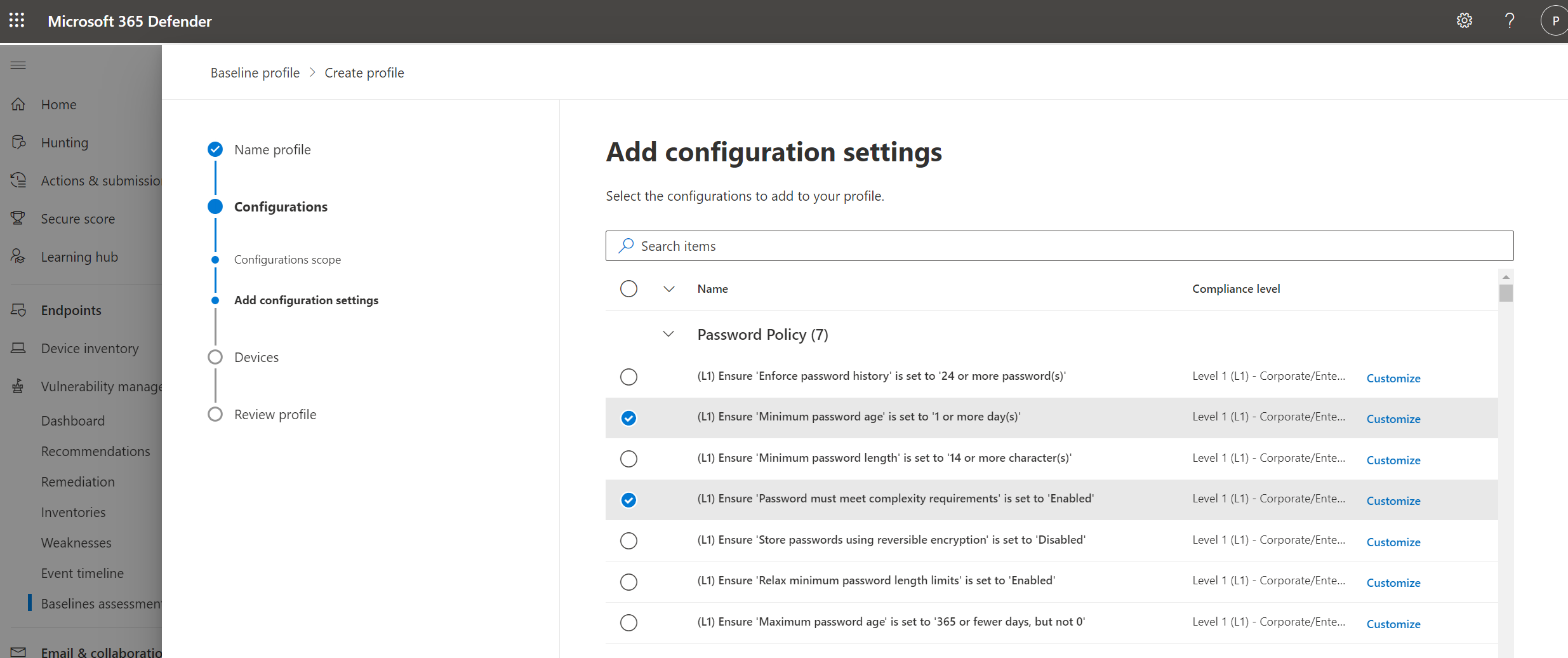

选择要包含在配置文件中的配置。

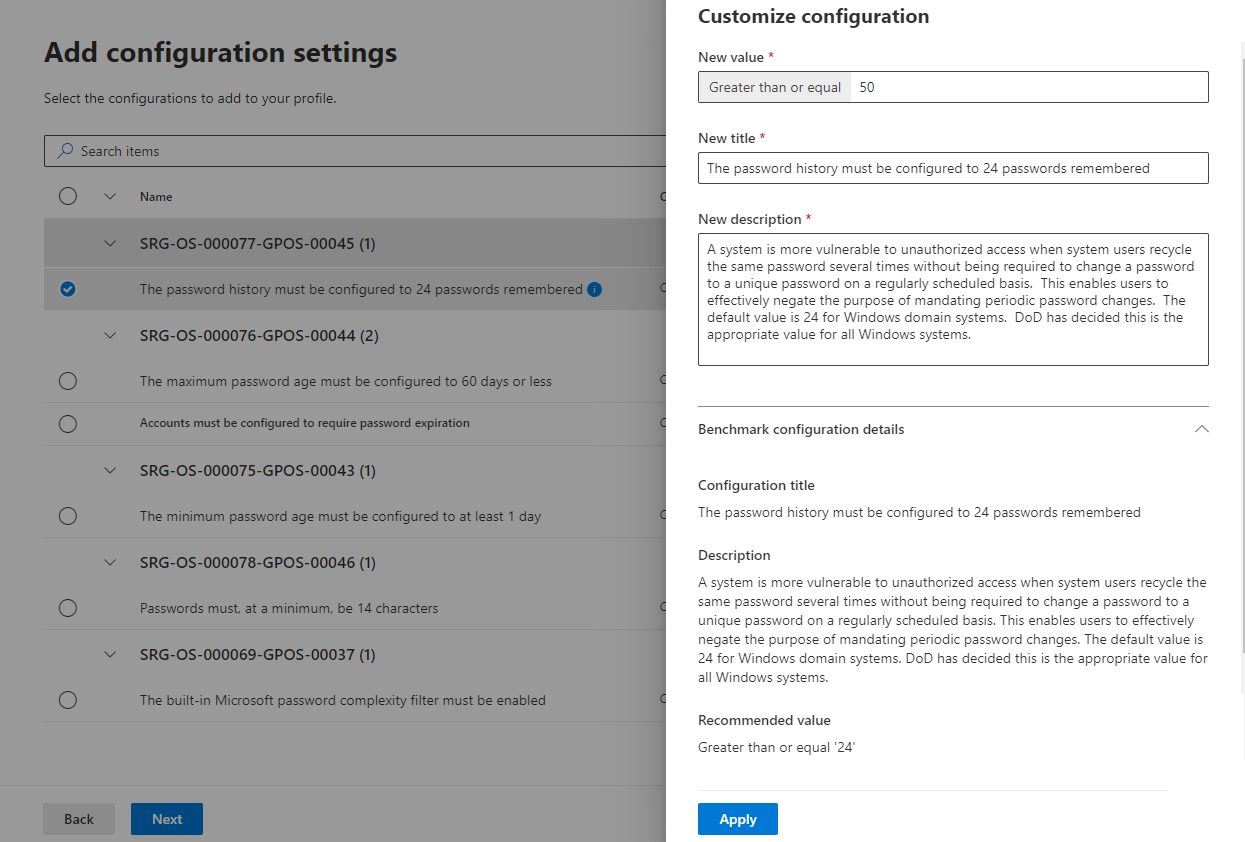

如果要更改组织的阈值配置值,请选择 “自定义 ”。

选择“ 下一步 ”,选择要包含在基线配置文件中的设备组和设备标记。 该配置文件将在将来自动应用于添加到这些组的设备。

选择“ 下一步 ”查看配置文件。

选择“ 提交 ”以创建个人资料。

在最后一页上,选择“ 查看配置文件”页 以查看评估结果。

注意

可以使用各种自定义项为同一操作系统创建多个配置文件。

自定义配置时,其旁边将显示一个图标,指示该配置已自定义且不再使用建议的值。 选择重置按钮以还原为建议的值。

需要注意的有用图标:

- 此配置以前已自定义。 如果选择“ 自定义”,则创建新配置文件时,将看到可供选择的可用变体。

- 此配置以前已自定义。 如果选择“ 自定义”,则创建新配置文件时,将看到可供选择的可用变体。

- 此配置已自定义,未使用默认值。

- 此配置已自定义,未使用默认值。

安全基线评估概述

在安全基线评估概述页上,可以查看设备符合性、配置文件符合性、故障排名靠前的设备和配置错误的顶级设备。

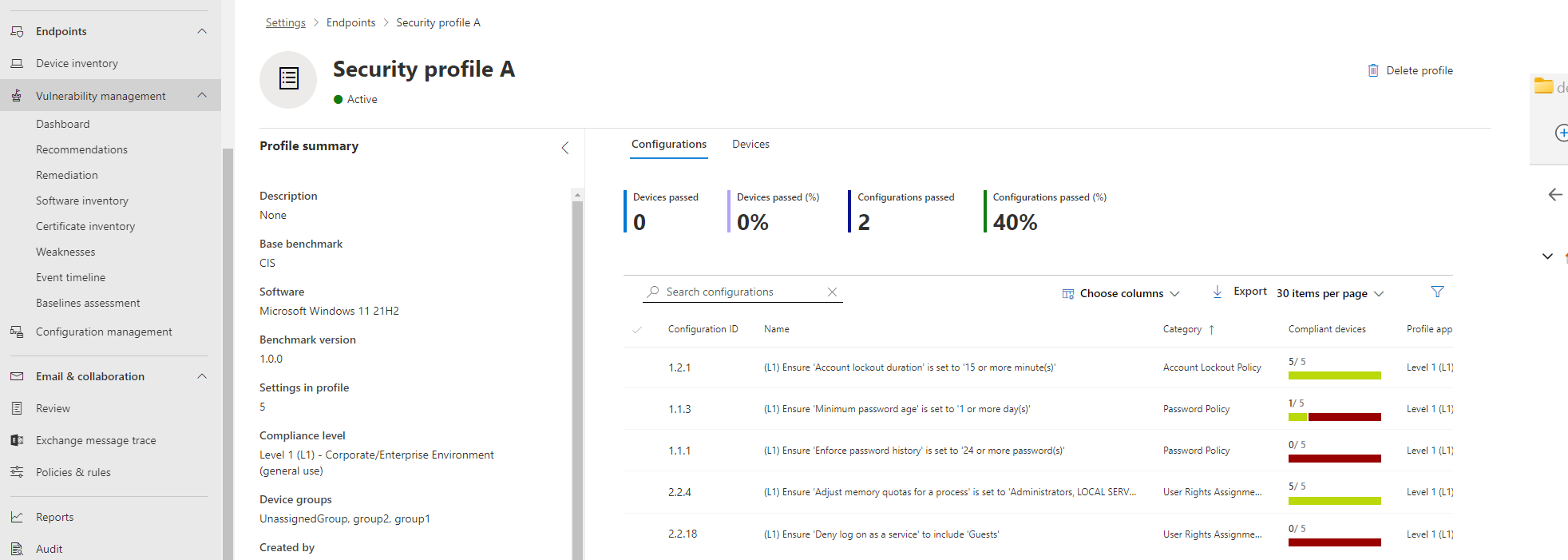

查看安全基线配置文件评估结果

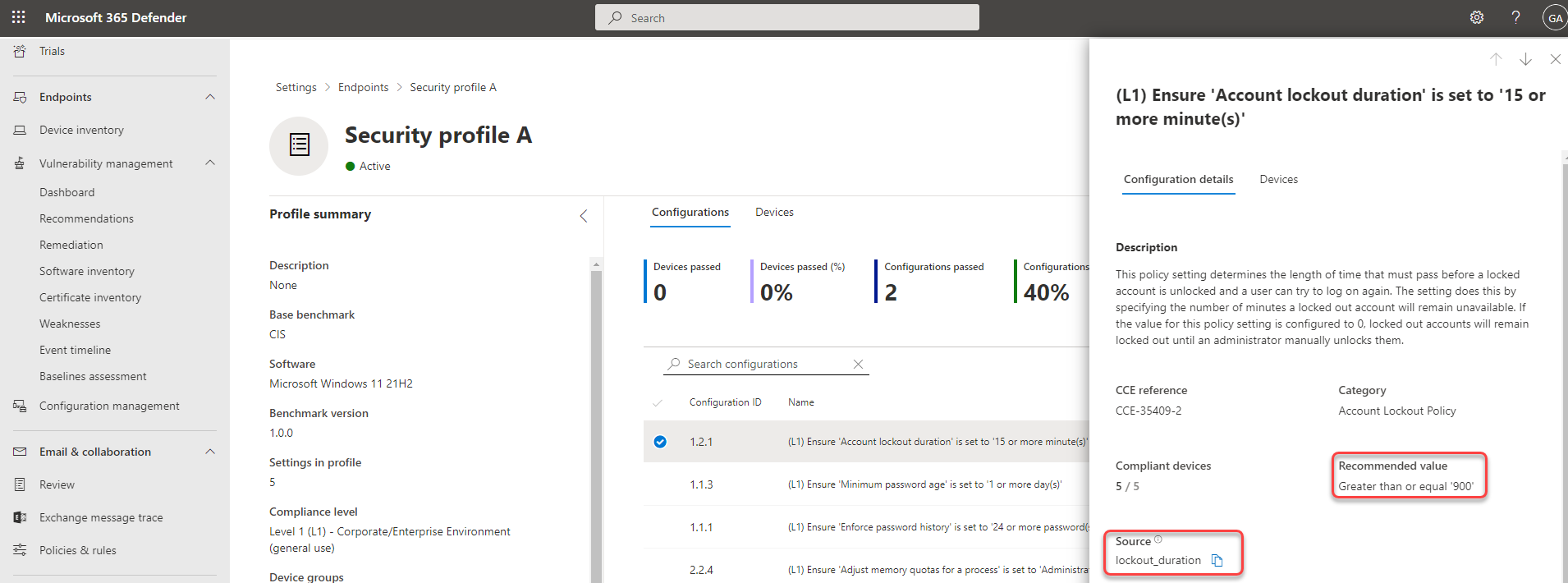

按配置查看

在“ 配置 ”选项卡中,可以查看配置列表并评估其报告的符合性状态。

通过选择列表中的配置,你将看到一个浮出控件,其中包含策略设置的详细信息,包括建议的值 (被视为合规) 设备的预期值范围,以及用于确定当前设备设置的源。

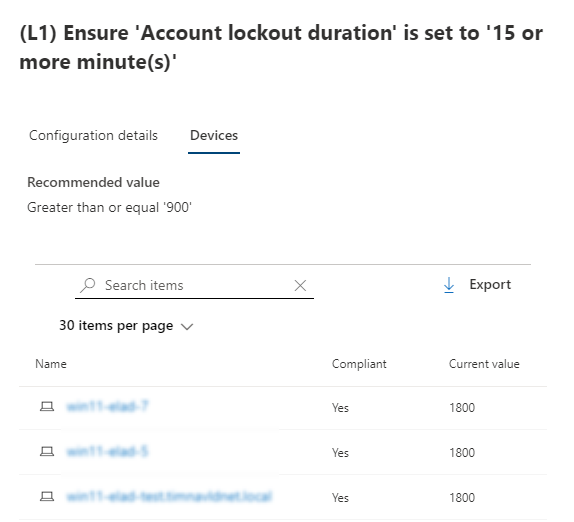

“ 设备 ”选项卡显示针对此特定配置的所有适用设备及其符合性状态的列表。 对于每个设备,可以使用检测到的当前值来了解它符合或不合规的原因。

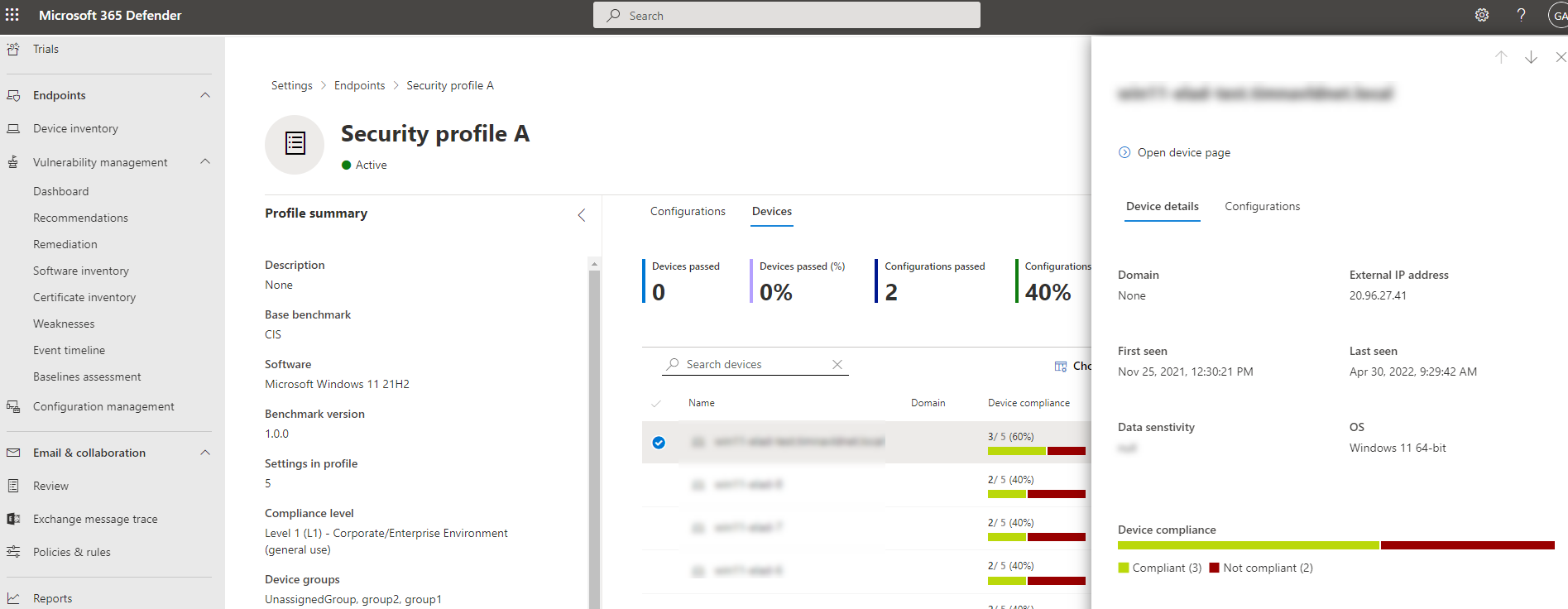

按设备查看

在“main设备”选项卡中,可以查看设备列表并评估其报告的符合性状态。

通过选择列表中的设备,你将看到一个包含其他详细信息的浮出控件。

选择“ 配置 ”选项卡,查看所有配置文件配置中此特定设备的符合性。

在设备侧面板顶部,选择“ 打开设备页” ,转到设备清单中的设备页面。 设备页显示“ 基线符合性 ”选项卡,该选项卡提供设备符合性的精细可见性。

通过选择列表中的配置,你将看到一个浮出控件,其中包含此设备上策略设置的符合性详细信息。

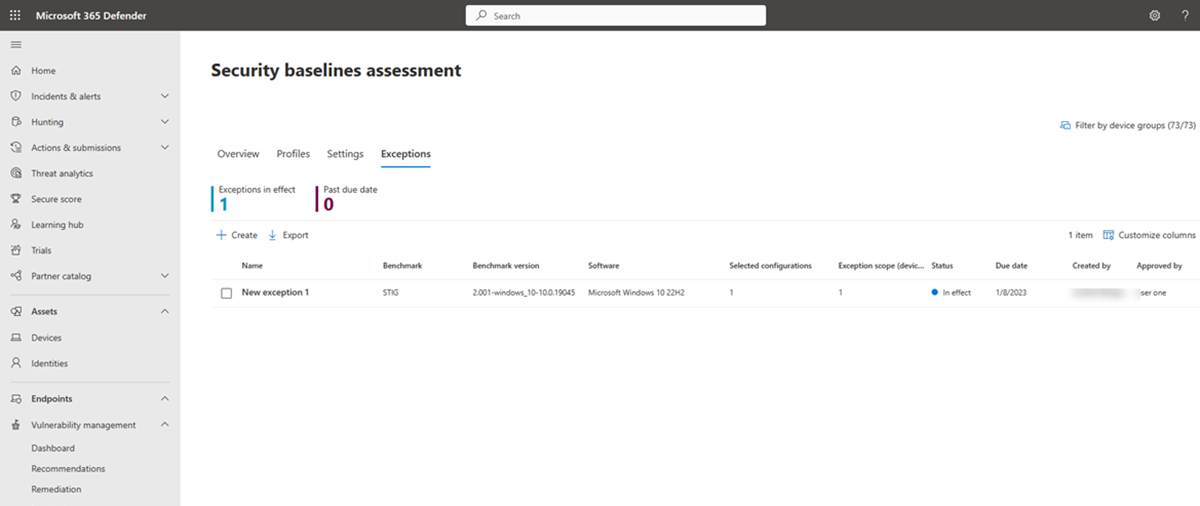

创建和管理异常

你可能不希望评估某些设备上的特定配置。 例如,设备可能受第三方控制,或者它可能已有备用缓解措施。 在这些情况下,可以添加例外以排除对设备上特定配置的评估。

将不针对基线配置文件中的指定配置评估异常中包含的设备。 这意味着它不会影响组织的指标和分数,并且可以帮助组织更清楚地了解其合规性。

若要查看异常::

- 转到 Microsoft Defender 门户中的漏洞管理>基线评估。

- 选择顶部的“ 例外 ”选项卡

若要添加新异常,请:

在“ 异常 ”选项卡上,选择“ 创建 ”按钮。

填写请求的详细信息,包括理由原因和持续时间。

选择 下一步。

在 “配置范围 ”页上,选择软件、基本基准和符合性级别,然后选择“ 下一步”。

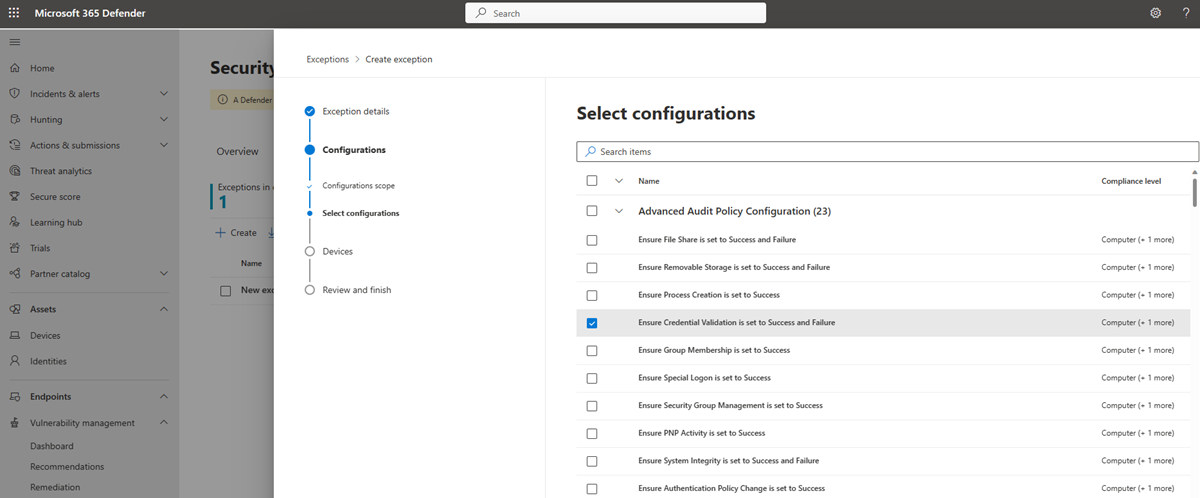

选择要添加到异常的配置。

选择“ 下一步 ”以选择要包含在异常中的设备。 此异常将自动应用于设备。

选择“ 下一步 ”查看异常。

选择“ 提交 ”以创建异常。

在最后一页上,选择“ 查看所有异常” 以返回到“异常”页。

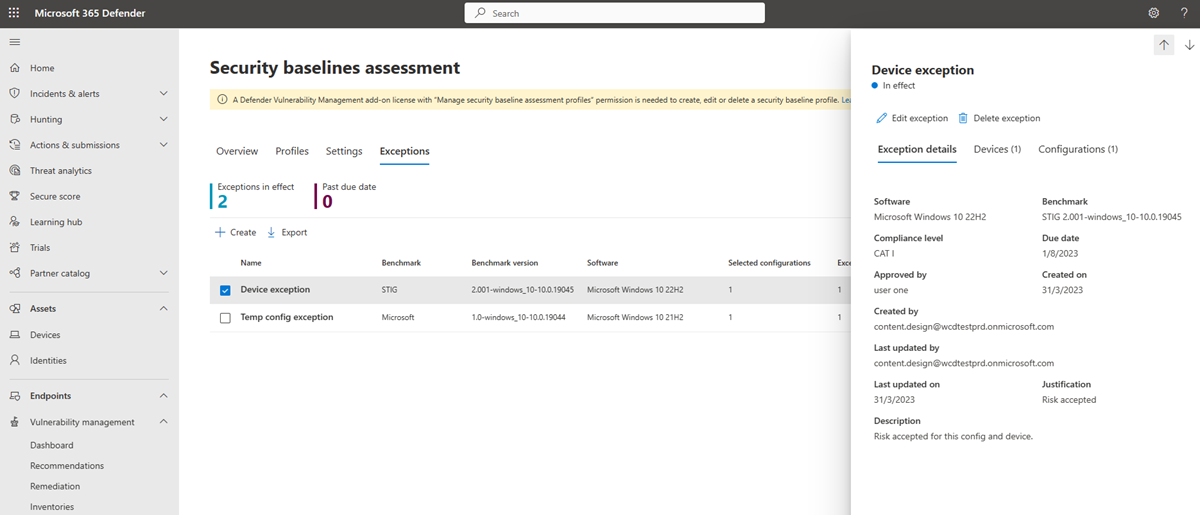

在 “异常 ”页中,选择任何异常以打开浮出控件窗格,可在其中查看状态、编辑或删除异常:

使用高级搜寻

可以对下表运行高级搜寻查询,以获取组织中安全基线的可见性:

- DeviceBaselineComplianceProfiles:提供有关已创建配置文件的详细信息。

- DeviceBaselineComplianceAssessment:设备符合性相关信息。

- DeviceBaselineComplianceAssessmentKB:CIS 和 STIG 基准测试的常规设置 (与任何设备) 无关。

数据收集的已知问题

我们知道已知问题会影响特定版本的 CIS、STIG 和Microsoft基准的数据收集。 在这些版本中运行测试时,这些问题可能会导致结果不准确或不完整。 这些问题正在积极处理中,并将在未来的更新中得到解决。

建议在运行评估时从基准配置文件中排除受影响的测试,以避免这些问题的影响。

如果下面未列出基准版本,并且遇到问题,请联系 Microsoft 支持部门,帮助我们进一步调查并帮助你解决问题。

以下 CIS、Microsoft 和 STIG 基准将受到影响:

顺式

- CIS 17.1.1

- CIS 17.2.1

- CIS 17.3.1 到 17.3.2

- CIS 17.5.1 到 17.5.6

- CIS 17.6.1 到 17.6.4

- CIS 17.7.1 到 17.7.5

- CIS 17.8.1

- CIS 17.9.1 到 17.9.5

CIS 检查添加项

- CIS 2.3.7.3 到 2.3.7.5

- CIS 2.3.10.1

- CIS 1.1.5

Microsoft检查

- Microsoft 2.1

- Microsoft 2.10

- Microsoft 2.12 到 2.30

- Microsoft 2.33 到 2.37

- Microsoft 2.40 到 2.50

- Microsoft 3.55

- Microsoft 3.57

- Microsoft 3.60

- Microsoft 3.72

Microsoft Windows 和 Windows Server 的证书存储检查

- MCS 1.1 for Windows 10 1909 (临时) 1.1.5

- MCS 2.0 for Windows 10 1909 (临时) 1.1.5

- MCS 1.1 for Windows 10 20H2 (临时) 1.1.5

- MCS 2.0 for Windows 10 20H2 (临时) 1.1.5

- MCS 2.0 for Windows 10 v21H2 1.1.5

- 适用于 Windows 10 v22H2 1.1.5 的 MCS 2.0

- 适用于 Windows 11 1.1.5 的 MCS 2.0

- MCS 2.0 for Windows 11 23H2 1.1.5

- MCS 2.0 for Windows Server 2022 1.1.5

- MCS 2.0 for Windows Server 2022 域控制器 1.1.5

- MCS 2.0 for Windows Server 2019 1.1.5

- MCS 2.0 for Windows Server 2019 域控制器 1.1.5

- 适用于 Windows Server 2016 1.1.5 的 MCS 2.0

- 适用于 Windows Server 2016 域控制器 1.1.5 的 MCS 2.0

- MCS 2.0 for Windows Server 2012_R2 1.1.5

- MCS 1.1 for Windows Server 2008_R2 (临时) 1.1.5

- MCS 2.0 for Windows Server 2022 域控制器 2.3.10.1

- MCS 2.0 for Windows Server 2019 域控制器 2.3.10.1

- MCS 2.0 for Windows Server 2016 域控制器 2.3.10.1

STIG 列表

- STIG SV-205678r569188

- STIG SV-220746r569187

- STIG SV-220754r569187

- STIG SV-220757r569187

- STIG SV-220760r569187

- STIG SV-220767r569187

- STIG SV-220768r569187

- STIG SV-220768r851975

- STIG SV-220775r569187

- STIG SV-220775r851978

- STIG SV-220786r569187

- STIG SV-220769r569187

- STIG SV-225273r569185

- STIG SV-225281r569185

- STIG SV-225284r569185

- STIG SV-225287r569185

- STIG SV-225292r569185

- STIG SV-225294r569185

- STIG SV-225294r852189

- STIG SV-225295r569185

- STIG SV-225302r569185

- STIG SV-225302r852194

- STIG SV-226092r569184

- STIG SV-226092r794343

- STIG SV-226099r569184

- STIG SV-226099r794279

- STIG SV-226102r569184

- STIG SV-226102r794335

- STIG SV-226107r569184

- STIG SV-226107r794336

- STIG SV-226110r569184

- STIG SV-226110r794366

- STIG SV-226117r569184

- STIG SV-226117r794356

- STIG SV-226117r852079

- STIG SV-226109r569184

- STIG SV-226109r794353

- STIG SV-226109r852074

- STIG SV-226063r569184

- STIG SV-226063r794292

- STIG SV-254271r848629

- STIG SV-224873r569186