Microsoft Defender for Office 365计划 2 对 Microsoft Teams 的支持

重要

本文中的某些信息与预发行的产品有关,该产品在商业发布之前可能有重大修改。 Microsoft 对此处所提供的信息不作任何明示或默示的保证。

提示

你知道可以免费试用Microsoft Defender for Office 365计划 2 中的功能吗? 在 Microsoft Defender 门户试用中心使用 90 天Defender for Office 365试用版。 了解谁可以在试用Microsoft Defender for Office 365上注册和试用条款。

随着Microsoft Teams 等协作工具的使用增加,使用聊天消息进行恶意攻击的可能性也随之增加。 Microsoft Defender for Office 365已经通过适用于Microsoft Teams 的安全链接和 SharePoint、OneDrive 和 Microsoft Teams 的安全附件为 Teams 邮件中的 URL 和文件提供了单击保护的时间。 可以使用租户允许阻止Lists允许/阻止 Teams 中的 URL 和文件。

在 Microsoft 365 E5 和 Defender for Office 365 计划 2 中,我们扩展了 Teams 保护,其中包含一组旨在破坏攻击链的功能:

报告可疑的 Teams 消息:用户可以报告恶意 Teams 邮件。 根据组织中报告的邮件设置,报告的邮件将转到指定的报告邮箱和/或Microsoft。 有关详细信息,请参阅 Teams 中的用户报告设置。

零小时自动保护 (ZAP) for Teams:ZAP 是一项现有的电子邮件保护功能,它通过将邮件移动到“垃圾邮件Email”文件夹或隔离区,在发送后检测和消除垃圾邮件、网络钓鱼和恶意软件邮件。

ZAP for Teams 隔离 Teams 聊天或频道中发现恶意软件或高置信度钓鱼的邮件。 有关详细信息,请参阅 Microsoft Teams 中的零小时自动清除 (ZAP) 。

下一部分将说明如何为 Teams 保护配置 ZAP。

处于隔离状态的 Teams 邮件:与标识为恶意软件或高置信度钓鱼的电子邮件一样,只有管理员才能管理默认情况下由 ZAP for Teams 隔离的 Teams 邮件。 有关详细信息,请参阅 管理隔离的 Teams 邮件。

Teams 消息实体面板是存储所有 Teams 消息元数据以便立即进行 SecOps 评审的单个位置。 任何来自 Teams 聊天、群组聊天、会议聊天和其他频道的威胁在评估后,都可以在一个位置找到。 有关详细信息,请参阅计划 2 Microsoft Defender for Office 365 中的 Teams 消息实体面板。

使用 Teams 邮件攻击模拟训练:为了确保用户能够应对 Microsoft Teams 中的网络钓鱼攻击,管理员可以使用 Teams 邮件而不是电子邮件配置钓鱼模拟。 有关详细信息,请参阅 攻击模拟训练 中的 Microsoft Teams。

在计划 2 中配置 ZAP Defender for Office 365 Teams 保护

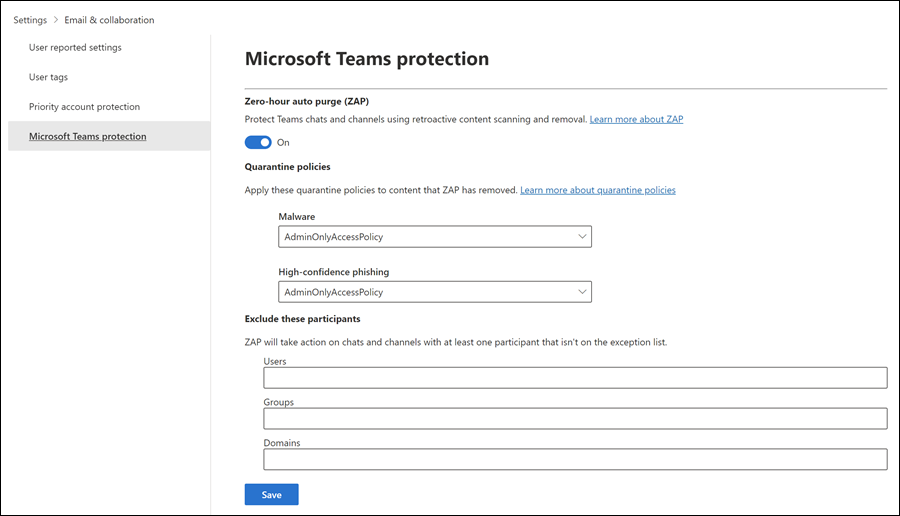

在 Microsoft Defender 门户中https://security.microsoft.com,转到“设置Email &>协作>Microsoft Teams 保护”。 或者,若要直接转到 Microsoft Teams 保护 页,请使用 https://security.microsoft.com/securitysettings/teamsProtectionPolicy。

在 “Microsoft Teams 保护 ”页上,验证 “零小时自动清除 (ZAP) ”部分中的切换:

-

为 Teams 启用 ZAP:验证切换开关是否为 “打开

”。

”。 -

关闭 TEAMS 的 ZAP:将切换开关滑动到 “关闭

”。

”。

-

为 Teams 启用 ZAP:验证切换开关是否为 “打开

当切换开关为 “打开”

时,使用页面上的剩余设置自定义 ZAP 进行 Teams 保护:

时,使用页面上的剩余设置自定义 ZAP 进行 Teams 保护:“隔离策略 ”部分:可以选择现有隔离策略,用于被 ZAP 隔离为 “恶意软件 ”或 “高置信度网络钓鱼”的 Teams 保护邮件。 隔离策略定义用户可以对隔离邮件执行哪些操作,以及用户是否会收到隔离通知。 有关详细信息,请参阅 隔离策略剖析。

注意

隔离通知在名为 AdminOnlyAccessPolicy 的策略中被禁用。 若要通知已将邮件隔离为恶意软件或高置信度钓鱼的收件人,请创建或使用已启用隔离通知的现有隔离策略。 有关说明,请参阅在 Microsoft Defender 门户中创建隔离策略。

排除这些参与者 部分:指定要从 ZAP 中排除 的用户、 组或 域 ,以便进行 Teams 保护。 排除对邮件 收件人很重要,而不是邮件 发件人。 有关详细信息,请参阅 Microsoft Teams 中的零小时自动清除 (ZAP) 。

只能使用一次异常,但该异常可以包含多个值:

- 同一异常的多个值使用 OR 逻辑 (例如 recipient1<> 或 <recipient2>) 。 如果收件人与 任何 指定值匹配,则不会对其应用 ZAP for Teams 保护。

- 不同类型的异常使用 OR 逻辑 (例如,<recipient1> 或 <group1> 的成员或 <domain1>) 的成员。 如果收件人与 任何 指定的异常值匹配,则不会对它们应用 ZAP for Teams 保护。

完成 “Microsoft Teams 保护 ”页后,选择“ 保存”。

使用 Exchange Online PowerShell 配置 ZAP 进行 Teams 保护

如果想要使用 Exchange Online PowerShell 为 Microsoft Teams 配置 ZAP,则涉及以下 cmdlet:

- Teams 保护策略 (*-TeamsProtectionPolicy cmdlets) 打开和关闭 TEAMS 的 ZAP,并指定要用于恶意软件和高置信度钓鱼检测的隔离策略。

- Teams 保护策略规则 (*-TeamsProtectionPolicyRule cmdlets) 标识 Teams 保护策略,并指定) 用户、组或域 (TEAMS 保护的 ZAP 的任何例外。

注意:

- 组织中只有一个 Teams 保护策略。 默认情况下,该策略名为 Teams 保护策略。

- 仅当组织中没有 Teams 保护策略时,使用 New-TeamsProtectionPolicy cmdlet 才有意义 (Get-TeamsProtectionPolicy cmdlet 不会) 返回任何内容。 可以运行 cmdlet,而不会出错,但如果已存在,则不会创建新的 Teams 保护策略。

- (没有 Remove-TeamsProtectionPolicy 或 Remove-TeamsProtectionPolicyRule cmdlet) ,则无法删除现有的 Teams 保护策略或 Teams 保护 策略规则。

- 默认情况下,没有 Teams 保护策略规则, (Get-TeamsProtectionPolicyRule cmdlet 不会) 返回任何内容。 在 Defender 门户中为 ZAP for Teams 指定隔离策略或例外会自动创建规则。 或者,可以使用 New-TeamsProtectionPolicyRule cmdlet 在 PowerShell 中创建规则(如果尚不存在)。

使用 PowerShell 查看 Teams 保护策略和 Teams 保护策略规则

若要查看 Teams 保护策略和 Teams 保护策略规则中的重要值,请运行以下命令:

Get-TeamsProtectionPolicy | Format-List Name,ZapEnabled,HighConfidencePhishQuarantineTag,MalwareQuarantineTag

Get-TeamsProtectionPolicyRule | Format-List Name,TeamsProtectionPolicy,ExceptIfSentTo,ExceptIfSentToMemberOf,ExceptIfRecipientDomainIs

有关详细语法和参数信息,请参阅 Get-TeamsProtectionPolicy 和 Get-TeamsProtectionPolicyRule。

使用 PowerShell 修改 Teams 保护策略

若要修改 Teams 保护策略,请使用以下语法:

Set-TeamsProtectionPolicy -Identity "Teams Protection Policy" [-ZapEnabled <$true | $false>] [-HighConfidencePhishQuarantineTag "<QuarantinePolicyName>"] [-MalwareQuarantineTag "<QuarantinePolicyName>"]

此示例为 Teams 启用 ZAP,并更改用于高置信度钓鱼检测的隔离策略:

Set-TeamsProtectionPolicy -Identity "Teams Protection Policy" -ZapEnabled $true -HighConfidencePhishQuarantineTag AdminOnlyWithNotifications

有关详细语法和参数信息,请参阅 Set-TeamsProtectionPolicy。

使用 PowerShell 创建 Teams 保护策略规则

默认情况下,没有 Teams 保护策略规则,因为 ZAP for Teams 没有默认例外。

若要创建新的 Teams 保护策略规则,请使用以下语法:

New-TeamsProtectionPolicyRule -Name "Teams Protection Policy Rule" -TeamsProtectionPolicy "Teams Protection Policy" [-ExceptIfSentTo <UserEmail1,UserEmail2,...UserEmailN>] [-ExceptIfSentToMemberOf <GroupEmail1,GroupEmail2,...GroupEmailN>] [-ExceptIfRecipientDomainIs <Domain1,Domain2,...DomainN>]

重要

如本文前面所述,多个异常类型 (用户、组和域) 使用 OR 逻辑,而不是 AND。

此示例创建 Teams 保护策略规则,其中包含从 ZAP 中排除名为 Research 的组的成员,以便 Teams 保护。

New-TeamsProtectionPolicyRule -Name "Teams Protection Policy Rule" -TeamsProtectionPolicy "Teams Protection Policy" -ExceptIfSentToMemberOf research@contoso.onmicrosoft.com

有关详细语法和参数信息,请参阅 New-TeamsProtectionPolicyRule。

使用 PowerShell 修改 Teams 保护策略规则

如果已存在 Teams 保护策略规则 (Get-TeamsProtectionPolicyRule cmdlet 返回输出) ,请使用以下语法修改规则:

Set-TeamsProtectionPolicyRule -Identity "Teams Protection Policy Rule" [-ExceptIfSentTo <UserEmailAddresses | $null>] [-ExceptIfSentToMemberOf <GroupEmailAddresses | $null>] [-ExceptIfRecipientDomainIs <Domains | $null>]

注意:

- 有关添加、删除和替换 ExceptIfSentTo、 ExceptIfSentToMemberOf 和 ExceptIfRecipientDomainIs 参数的所有值的语法的信息,请参阅 Set-TeamsProtectionPolicyRule 中的参数说明。

- 若要清空 ExceptIfSentTo、 ExceptIfSentToMemberOf 或 ExceptIfRecipientDomainIs 参数,请使用值

$null。

此示例修改现有的 Teams 保护策略规则,方法是将域中的收件人排除 research.contoso.com,并从 ZAP 中 research.contoso.net 进行 Teams 保护。

Set-TeamsProtectionPolicyRule -Identity "Teams Protection Policy Rule" -ExceptIfRecipientDomainIs research.contoso.com,research.contoso.net

有关详细语法和参数信息,请参阅 Set-TeamsProtectionPolicyRule。