通过Microsoft Defender for Identity了解和调查) (LMP 的横向移动路径

横向移动是攻击者使用非敏感帐户访问整个网络中的敏感帐户时。 攻击者使用横向移动来识别和获取网络中敏感帐户和计算机的访问权限,这些帐户和计算机在帐户、组和计算机中共享存储的登录凭据。 一旦攻击者成功向关键目标进行横向移动,攻击者还可以利用并获取对域控制器的访问权限。 横向移动攻击使用Microsoft Defender for Identity安全警报中所述的许多方法进行。

Microsoft Defender for Identity安全见解的一个关键组件是横向移动路径或 LMP。 Defender for Identity LMP 是视觉指南,可帮助你快速了解和准确识别攻击者如何在网络内横向移动。 在网络攻击杀伤链中横向移动的目的是让攻击者使用非敏感帐户获取和入侵你的敏感帐户。 泄露敏感帐户使他们更接近其最终目标-域主导地位。 为了阻止这些攻击成功,Defender for Identity LMP 为你提供了易于解释的直观指导,并指导你最脆弱的敏感帐户。 LMP 可帮助你在将来缓解和防止这些风险,并在攻击者获得域主导地位之前关闭攻击者访问权限。

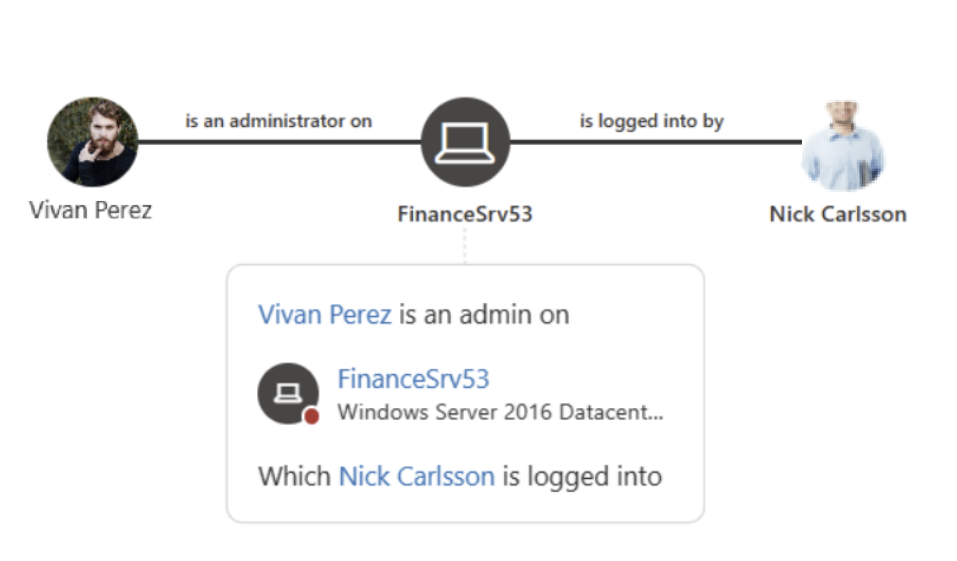

例如:

横向移动攻击通常使用许多不同的技术来完成。 攻击者使用的一些最常用的方法是凭据盗窃和传递票证。 在这两种方法中,攻击者利用非敏感计算机(在具有敏感帐户的帐户、组和计算机中共享存储的登录凭据)来横向移动非敏感帐户。

观看以下视频,详细了解如何使用 Defender for Identity 减少横向移动路径:

在哪里可以找到 Defender for Identity LMP?

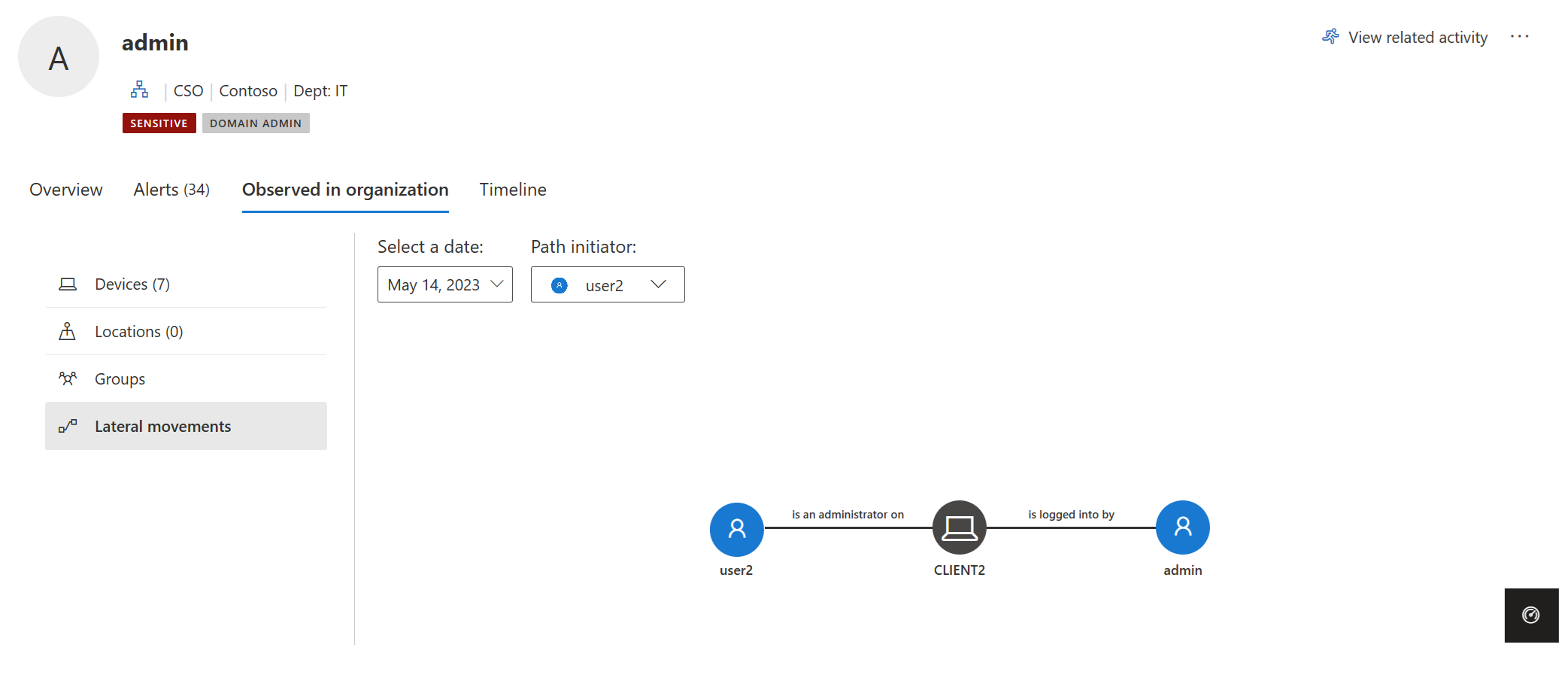

Defender for Identity 发现的每个标识都位于 LMP 中,“在组织中观察到”选项卡下都有一个横向移动路径信息。例如:

每个实体的 LMP 根据实体的敏感度提供不同的信息:

- 敏感用户 - 显示导致此用户的潜在 LMP () 。

- 非敏感用户和计算机 - 显示与实体相关的潜在 LMP () 。

每次选择选项卡时,Defender for Identity 都会显示最近发现的 LMP。 每个潜在的 LMP 在发现后保存 48 小时。 LMP 历史记录可用。 通过选择“ 选择日期”查看过去发现的旧版 LMP。 还可以通过选择 “路径发起程序”来选择发起 LMP 的其他用户。

使用高级搜寻的 LMP 发现

若要主动发现横向移动路径活动,可以运行高级搜寻查询。

下面是此类查询的示例:

有关如何运行高级搜寻查询的说明,请参阅使用Microsoft Defender XDR中的高级搜寻主动搜寻威胁。

LMP 相关实体

LMP 现在可以直接协助调查过程。 Defender for Identity 安全警报证据列表提供了每个潜在横向移动路径中涉及的相关实体。 证据列表直接有助于安全响应团队增加或降低安全警报和/或相关实体调查的重要性。 例如,当发出“传递票证”警报时,源计算机、已泄露的用户和使用被盗票证的目标计算机都是导致敏感用户的潜在横向移动路径的一部分。 检测到的 LMP 的存在使调查警报和监视可疑用户变得更加重要,以防止攻击者进行其他横向移动。 LMP 中提供了可跟踪的证据,使你更容易、更快速地防止攻击者在你的网络中前进。

横向移动路径安全评估

Microsoft Defender for Identity持续监视环境,以识别具有暴露安全风险的风险最高的横向移动路径的敏感帐户,并报告这些帐户以帮助你管理环境。 如果路径有三个或更多非敏感帐户,这些帐户可能会使敏感帐户受到恶意参与者的凭据盗窃,则路径被视为有风险。 若要了解哪些敏感帐户具有风险横向移动路径,请查看 风险最高的横向移动路径 (LMP) 安全评估。 根据建议,可以从组中删除实体,或者从指定设备中删除实体的本地管理员权限。

有关详细信息,请参阅 安全评估:LMP) (风险最高的横向移动路径 。

预防性最佳做法

安全见解永远不会太晚,无法防止下一次攻击并修正损害。 因此,即使在域主导阶段调查攻击也提供了一个不同的但重要的示例。 通常,在调查安全警报(如远程代码执行)时,如果警报为真阳性,则域控制器可能已遭到入侵。 但 LMP 会告知攻击者获取特权的位置,以及他们在网络中使用的路径。 通过这种方式,LMP 还可以提供有关如何修正的关键见解。

防止组织中横向移动暴露的最佳方法是确保敏感用户在登录强化计算机时仅使用其管理员凭据。 在此示例中,如果路径中的管理员实际需要访问共享计算机,检查。 如果他们确实需要访问权限,请确保他们使用管理员凭据以外的用户名和密码登录到共享计算机。

验证用户是否没有不必要的管理权限。 在此示例中,检查共享组中的每个人都需要公开的计算机上的管理员权限。

确保用户仅有权访问必要的资源。 在此示例中,罗恩·哈珀显著扩大了尼克·考利的曝光率。 是否有必要将 Ron Harper 包含在组中? 是否可以创建子组来最大程度地减少横向移动暴露?

提示

如果在过去 48 小时内未检测到实体的潜在横向移动路径活动,请选择“选择日期并检查以前的潜在横向移动路径”。

重要

有关如何设置客户端和服务器以允许 Defender for Identity 执行横向移动路径检测所需的 SAM-R 操作的说明,请参阅配置Microsoft Defender for Identity以对 SAM 进行远程调用。

调查横向移动路径

有多种使用和调查 LMP 的方法。 在Microsoft Defender门户中,按实体搜索,然后按路径或活动浏览。

在门户中搜索用户。 在“概览”和“观察到的”选项卡中的“组织中观察到 () 可以查看是否在潜在的 LMP 中发现了用户。

如果发现用户,请选择“ 在组织中观察到 ”选项卡,然后选择 “横向移动路径”。

显示的图形提供了 48 小时时间段内敏感用户的可能路径的映射。 使用 “选择日期” 选项可显示实体先前横向移动路径检测的图形。

查看图形,了解有关敏感用户凭据公开的信息。 例如,在路径中,按照 “登录名” 箭头查看 Nick 使用其特权凭据登录的位置。 在这种情况下,Nick 的敏感凭据保存在显示的计算机上。 现在,请注意哪些其他用户登录到了哪些计算机造成了最多的暴露和漏洞。 在此示例中,Elizabeth King 能够从该资源访问用户凭据。