安全评估:不安全的域配置

什么是不安全的域配置?

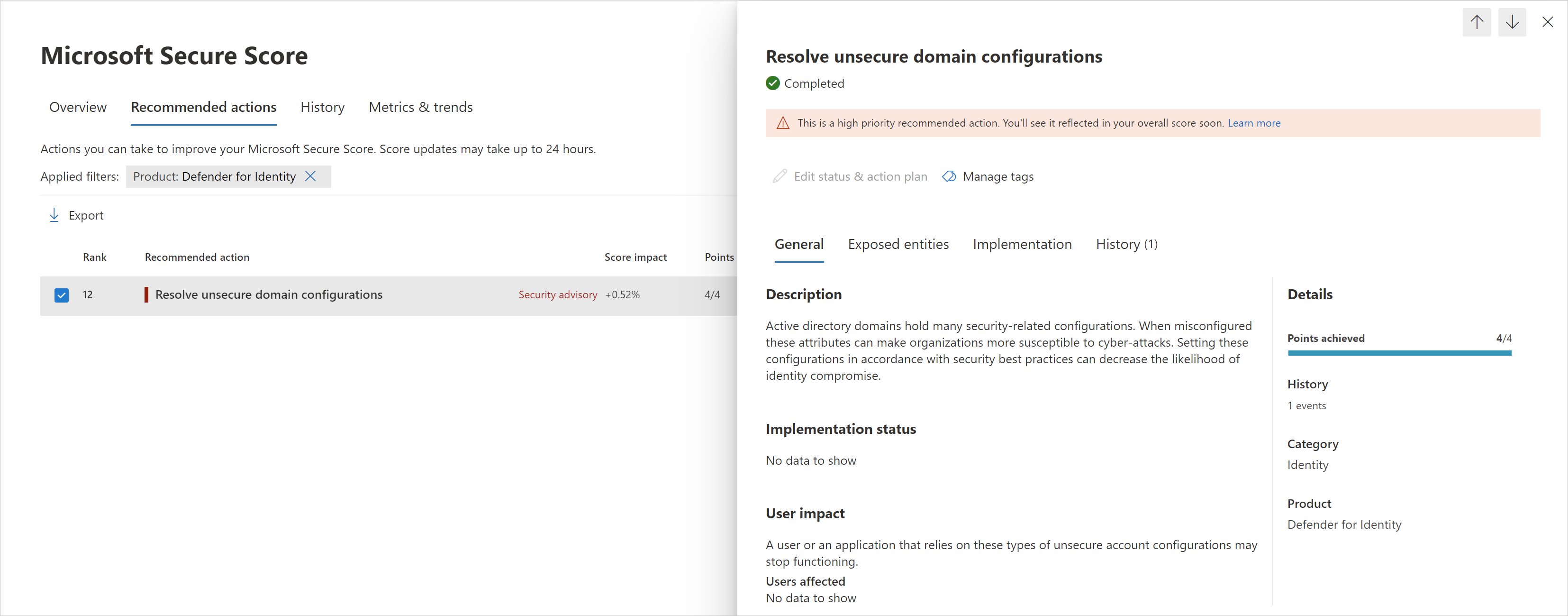

Microsoft Defender for Identity持续监视环境,以识别具有公开安全风险的配置值的域,并报告这些域以帮助你保护环境。

不安全的域配置会带来什么风险?

无法保护其域配置的组织会为恶意参与者解锁大门。

恶意行动者,就像小偷一样,经常寻找进入任何环境最简单、最安静的方式。 配置了不安全配置的域是攻击者机会的窗口,可能会暴露风险。

例如,如果未强制实施 LDAP 签名,攻击者可能会破坏域帐户。 如果帐户具有对其他资源的特权访问权限(与 KrbRelayUp 攻击一样),则这尤其危险。

如何实现使用此安全评估?

- 查看 中的建议操作 https://security.microsoft.com/securescore?viewid=actions ,了解哪些域具有不安全的配置。

- 通过修改或删除相关配置,对这些域采取适当的操作。

注意

虽然评估几乎实时更新,但分数和状态每 24 小时更新一次。 虽然受影响实体的列表在实施建议后的几分钟内更新,但状态可能仍需要一段时间才能标记为 “已完成”。

修复

使用适用于相关配置的修正,如下表所述。

| 建议的操作 | 修复 | Reason |

|---|---|---|

| 强制实施 LDAP 签名策略以“需要签名” | 建议要求域控制器级 LDAP 签名。 若要详细了解 LDAP 服务器签名,请参阅 域控制器 LDAP 服务器签名要求。 | 未签名的网络流量容易受到中间人攻击。 |

| 将 ms-DS-MachineAccountQuota 设置为“0” | 将 MS-DS-Machine-Account-Quota 属性设置为“0”。 | 限制非特权用户在域中注册设备的能力。 有关此特定属性以及它如何影响设备注册的详细信息,请参阅 用户可加入域的工作站数的默认限制。 |