安全评估:删除 Microsoft Entra Connect AD DS 连接器帐户的不必要的复制权限

本文介绍Microsoft Defender for Identity Microsoft Entra Connect (也称为 Azure AD Connect) AD DS 连接器帐户安全态势评估报表的不必要的复制权限。

注意

仅当Microsoft Defender for Identity传感器安装在运行 Microsoft Entra Connect 服务的服务器上时,此安全评估才可用。

此外,如果设置了密码哈希同步 (PHS) 登录方法,则具有复制权限的 AD DS 连接器帐户不会受到影响,因为这些权限是必需的。

为什么Microsoft Entra具有不必要的复制权限的 Connect AD DS 连接器帐户可能存在风险?

聪明的攻击者可能会在本地环境中以 Microsoft Entra Connect 为目标,这是有充分理由的。 Microsoft Entra Connect 服务器可以是主要目标,特别是基于分配给 AD DS 连接器帐户的权限, (在本地 AD 中创建,MSOL_前缀) 。 在 Microsoft Entra Connect 的默认“快速”安装中,向连接器服务帐户授予复制权限等,以确保正确同步。 如果未配置密码哈希同步,请务必删除不必要的权限,以最大程度地减少潜在的攻击面。

如何实现使用此安全评估来改善混合组织安全状况?

查看 中的https://security.microsoft.com/securescore?viewid=actions建议操作,以删除Microsoft Entra Connect AD DS 连接器帐户的不必要的复制权限。

查看公开的实体列表,了解哪些 AD DS 连接器帐户具有不必要的复制权限。

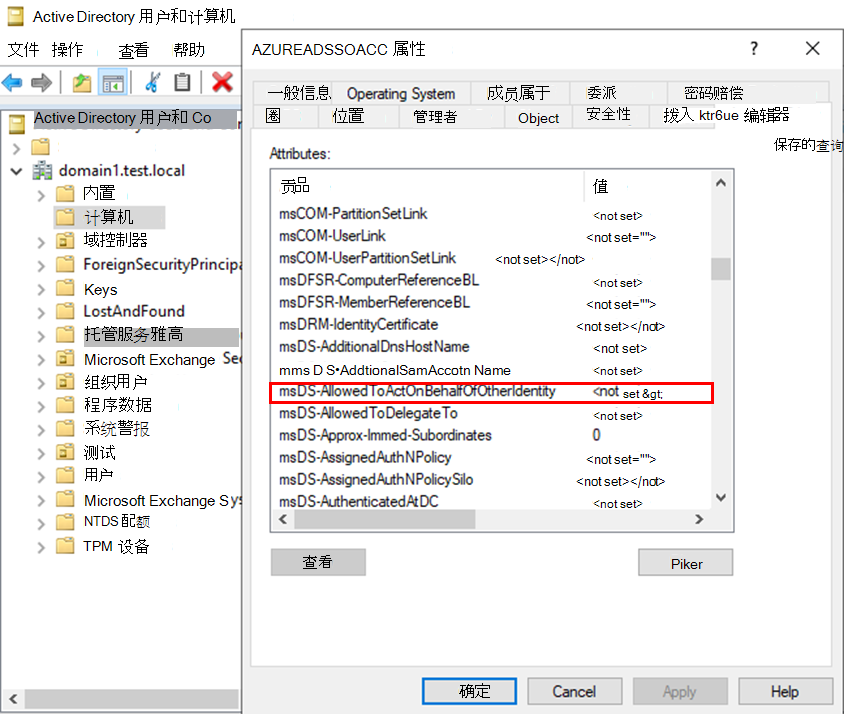

对这些帐户采取适当的操作,并通过取消选中以下权限来删除其“复制目录更改”和“复制目录更改全部”权限:

重要

对于具有多个Microsoft Entra Connect 服务器的环境,请务必在每个服务器上安装传感器,以确保Microsoft Defender for Identity可以完全监视设置。 已检测到Microsoft Entra Connect 配置未使用密码哈希同步,这意味着“公开的实体”列表中的帐户不需要复制权限。 此外,请务必确保任何其他应用程序不需要每个公开的 MSOL 帐户才能获得复制权限。

注意

虽然评估几乎实时更新,但分数和状态每 24 小时更新一次。 虽然受影响实体的列表在实施建议后的几分钟内更新,但状态可能仍需要一段时间才能标记为 “已完成”。