Microsoft Defender for Identity中的网络名称解析

网络名称解析 (NNR) 是Microsoft Defender for Identity功能的main组件。 Defender for Identity 根据网络流量、Windows 事件和 ETW 捕获活动 - 这些活动通常包含 IP 数据。

使用 NNR,Defender for Identity 可以在包含) IP 地址的原始活动 (与每个活动所涉及的相关计算机相关联。 Defender for Identity 基于原始活动对实体(包括计算机)进行分析,并为可疑活动生成安全警报。

若要将 IP 地址解析为计算机名称,Defender for Identity 传感器使用以下方法查找 IP 地址:

主要方法:

- NTLM over RPC (TCP Port 135)

- NetBIOS (UDP 端口 137)

- RDP (TCP 端口 3389) - 仅客户端 hello 的第一个数据包

辅助方法:

- 使用 IP 地址的反向 DNS 查找 (UDP 53) 查询 DNS 服务器

为了获得最佳结果,建议至少使用一种主要方法。 仅当出现以下情况时,才执行 IP 地址的反向 DNS 查找:

- 没有任何主要方法的响应。

- 从两个或多个主要方法收到的响应中存在冲突。

注意

不对任何端口执行身份验证。

Defender for Identity 根据网络流量评估和确定设备操作系统。 检索计算机名称后,Defender for Identity 传感器会检查 Active Directory 并使用 TCP 指纹来查看是否存在具有相同计算机名称的相关计算机对象。 使用 TCP 指纹有助于识别未注册和非 Windows 设备,从而有助于调查过程。 当 Defender for Identity 传感器找到关联时,传感器会将 IP 关联到计算机对象。

如果未检索任何名称,则会使用 IP 和检测到的相关活动创建 未解析的计算机配置文件(按 IP )。

NNR 数据对于检测以下威胁至关重要:

- 疑似身份盗用 (票证)

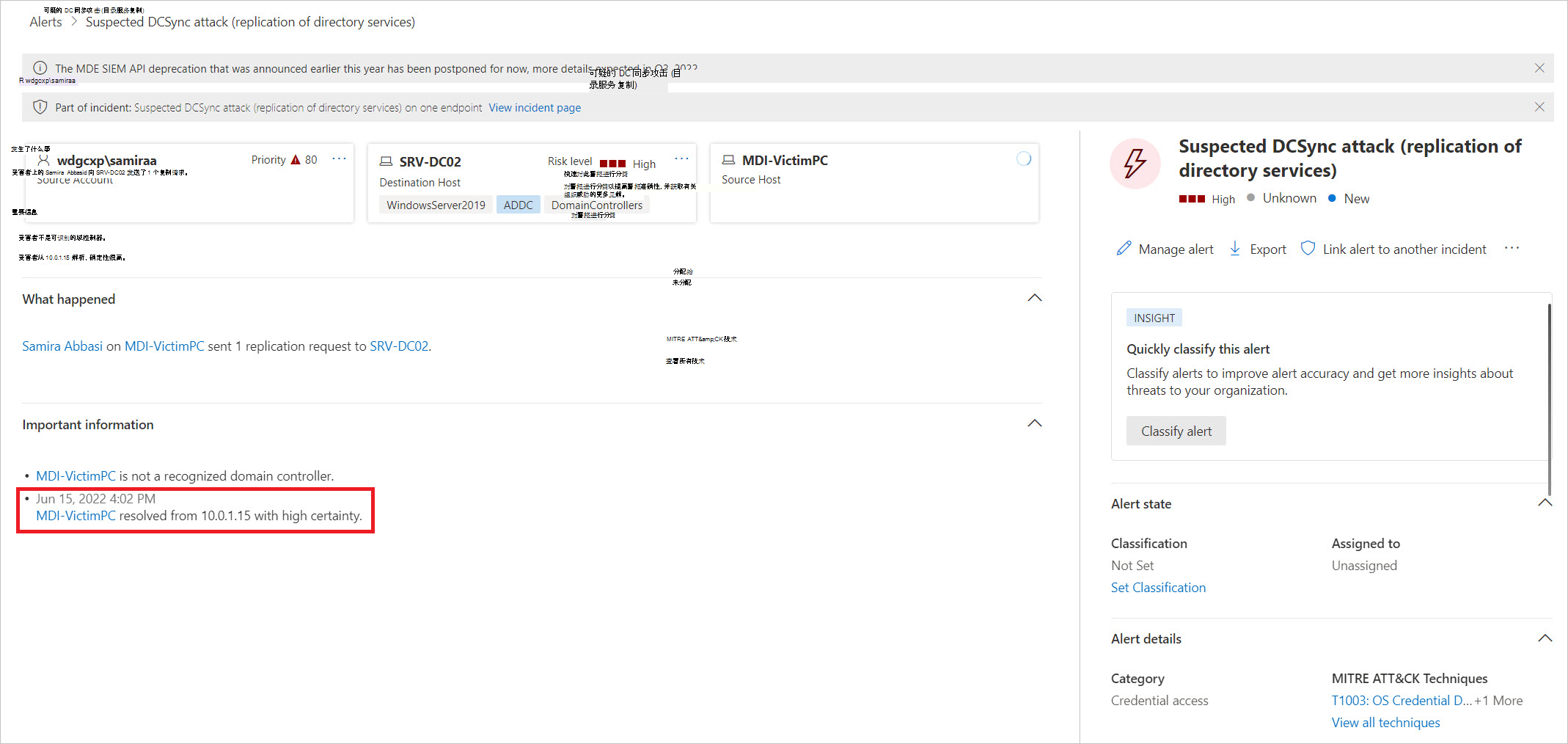

- 可疑的 DCSync 攻击 (目录服务复制)

- 网络映射侦查 (DNS)

为了提高确定警报是 真正 (TP) 还是 误报 (FP) 的能力,Defender for Identity 包括将计算机命名解析为每个安全警报的证据的确定性程度。

例如,当 以高确定性 解析计算机名称时,它会增加对生成的安全警报的置信度,即 True Positive 或 TP。

证据包括 IP 解析到的时间、IP 和计算机名称。 当分辨率确定性 较低时,使用此信息来调查和验证此时哪个设备是 IP 的真实源。 确认设备后,可以确定警报是 误报 还是 FP,如以下示例所示:

配置建议

NTLM over RPC:

- 检查是否已打开 TCP 端口 135,以便从环境中所有计算机上的 Defender for Identity Sensors 进行入站通信。

- 检查所有网络配置 (防火墙) ,因为这样可能会阻止与相关端口通信。

NetBIOS:

- 检查 UDP 端口 137 是否在环境中的所有计算机上打开,以便从 Defender for Identity Sensors 进行入站通信。

- 检查所有网络配置 (防火墙) ,因为这样可能会阻止与相关端口通信。

RDP:

- 检查是否已打开 TCP 端口 3389,以便从环境中的所有计算机上从 Defender for Identity Sensors 进行入站通信。

- 检查所有网络配置 (防火墙) ,因为这样可能会阻止与相关端口通信。

注意

- 只需要其中一种协议,但我们建议使用所有这些协议。

- 不支持自定义 RDP 端口。

反向 DNS:

- 检查传感器是否可以访问 DNS 服务器,以及是否启用了反向查找区域。

运行状况问题

为了确保 Defender for Identity 正常工作且正确配置环境,Defender for Identity 会检查每个传感器的解决状态,并按方法发出运行状况警报,从而使用每种方法提供具有低活动名称解析成功率的 Defender for Identity 传感器列表。

注意

若要在 Defender for Identity 中禁用可选的 NNR 方法以满足环境的需求,请创建支持案例。

每个运行状况警报提供方法、传感器、有问题的策略以及配置建议的具体详细信息。 有关运行状况问题的详细信息,请参阅Microsoft Defender for Identity传感器运行状况问题。