安全评估:确保未委派特权帐户

此建议列出了未启用“未委派”设置的所有特权帐户,并突出显示可能面临委派相关风险的帐户。 特权帐户是作为特权组成员的帐户,例如域管理员、架构管理员等。

组织风险

如果禁用敏感标志,攻击者可能会利用 Kerberos 委派来滥用特权帐户凭据,从而导致未经授权的访问、横向移动和潜在的网络范围安全漏洞。 在特权用户帐户上设置敏感标志可防止用户获取对帐户的访问权限并操作系统设置。

对于设备帐户,将它们设置为“未委派”对于防止在任何委派方案中使用它非常重要,从而确保无法转发此计算机上的凭据来访问其他服务。

修正步骤

查看公开的实体列表,了解哪些特权帐户没有配置标志“此帐户敏感且无法委派”。

对这些帐户采取适当的操作:

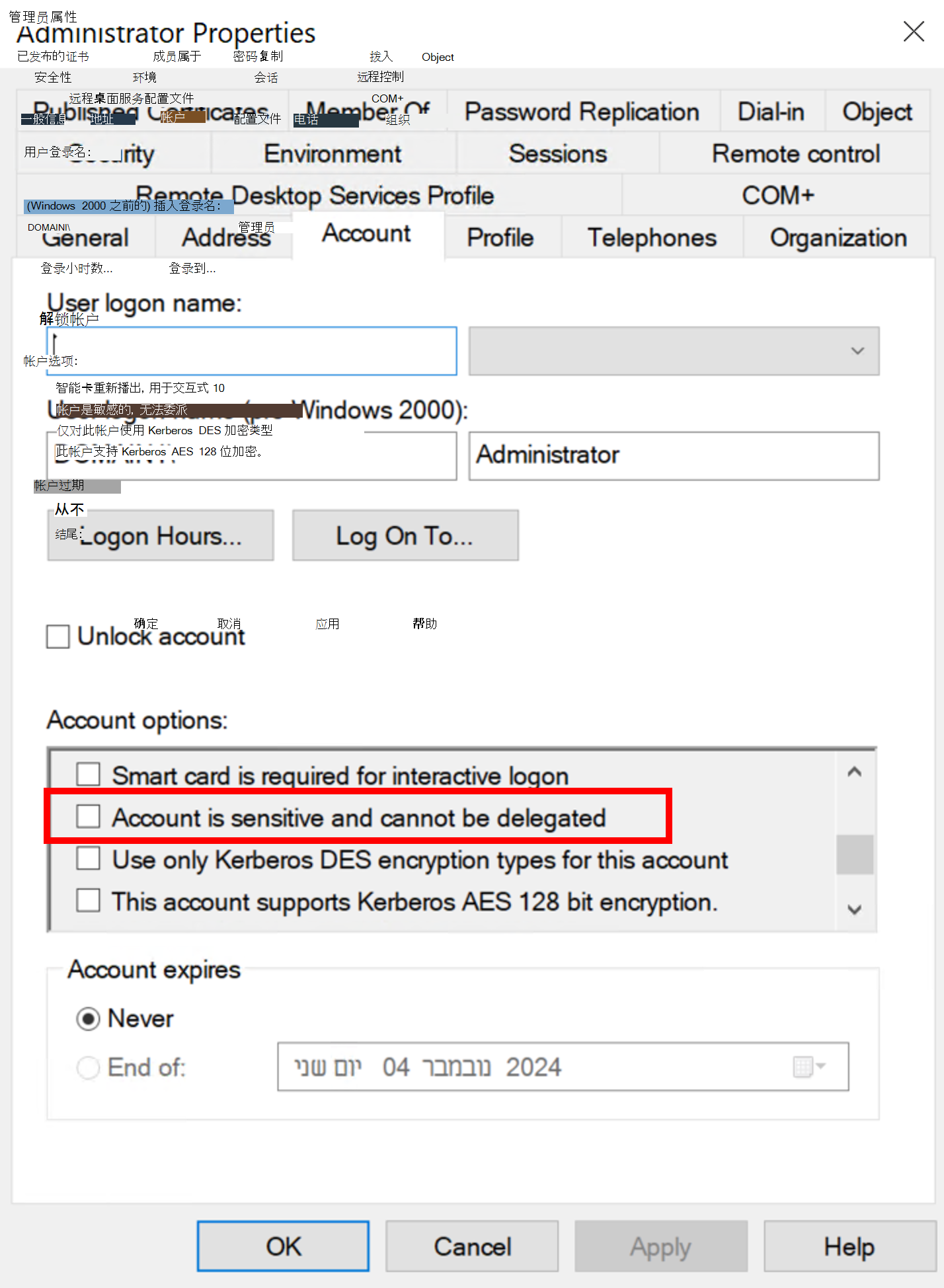

对于用户帐户:通过将帐户的控制标志设置为“此帐户敏感且无法委派”。在“帐户”选项卡下,选择“帐户选项”部分中此标志检查框。 这会阻止用户获取对帐户的访问权限并操纵系统设置。

对于设备帐户:

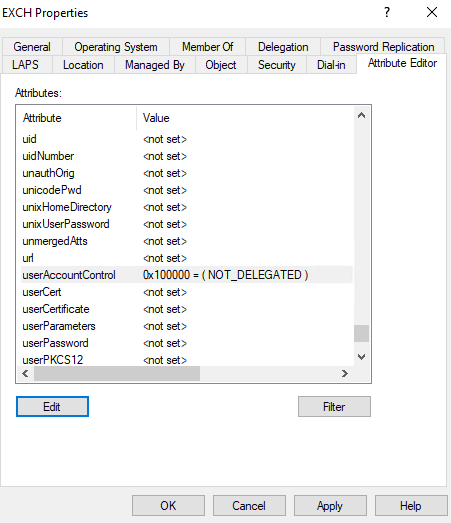

最安全的方法是使用 PowerShell 脚本配置设备,以防止它在任何委派方案中使用,确保无法转发此计算机上的凭据来访问其他服务。$name = "ComputerA" Get-ADComputer -Identity $name | Set-ADAccountControl -AccountNotDelegated:$true另一个选项是在公开设备的“属性编辑器”选项卡下将 属性设置为

UserAccountControlNOT_DELEGATED = 0x100000。例如: