配置Microsoft Defender for Identity操作帐户

Defender for Identity 允许在标识泄露时针对本地 Active Directory帐户采取修正操作。 若要执行这些操作,Microsoft Defender for Identity需要具有执行此操作所需的权限。

默认情况下,Microsoft Defender for Identity传感器模拟LocalSystem域控制器的帐户并执行操作,包括来自Microsoft Defender XDR的攻击中断方案。

如果需要更改此行为,请设置专用 gMSA 并限定所需的权限范围。 例如:

注意

使用专用 gMSA 作为操作帐户是可选的。 建议对帐户使用默认设置 LocalSystem 。

操作帐户的最佳做法

建议避免在域控制器以外的服务器上使用为 Defender for Identity 托管操作配置的相同 gMSA 帐户。 如果使用相同的帐户,并且服务器遭到入侵,攻击者可能会检索该帐户的密码,并能够更改密码和禁用帐户。

我们还建议避免使用目录服务帐户和管理操作帐户相同的帐户。 这是因为目录服务帐户只需要对 Active Directory 的只读权限,而“管理操作”帐户需要对用户帐户的写入权限。

如果有多个林,则必须在所有林中信任 gMSA 托管操作帐户,或为每个林创建单独的一个。 有关详细信息,请参阅Microsoft Defender for Identity多林支持。

创建和配置特定操作帐户

创建新的 gMSA 帐户。 有关详细信息,请参阅 组托管服务帐户入门。

将“ 作为服务登录” 权限分配给运行 Defender for Identity 传感器的每个域控制器上的 gMSA 帐户。

按如下所示向 gMSA 帐户授予所需的权限:

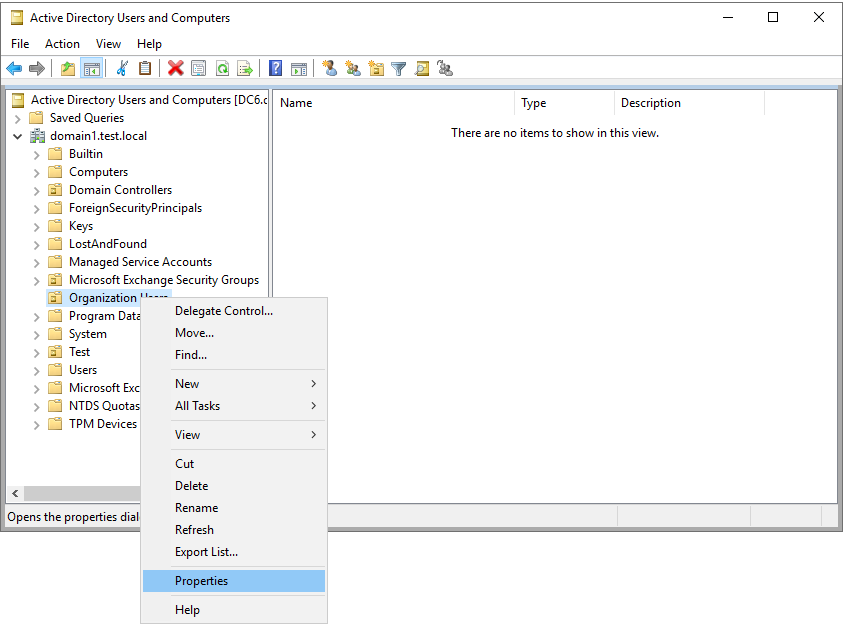

打开“Active Directory 用户和计算机”。

右键单击相关域或 OU,然后选择 “属性”。 例如:

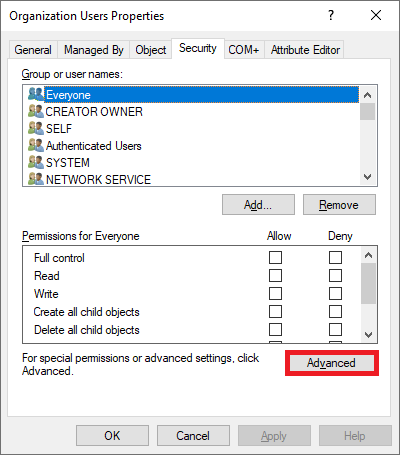

转到“ 安全性 ”选项卡,然后选择“ 高级”。 例如:

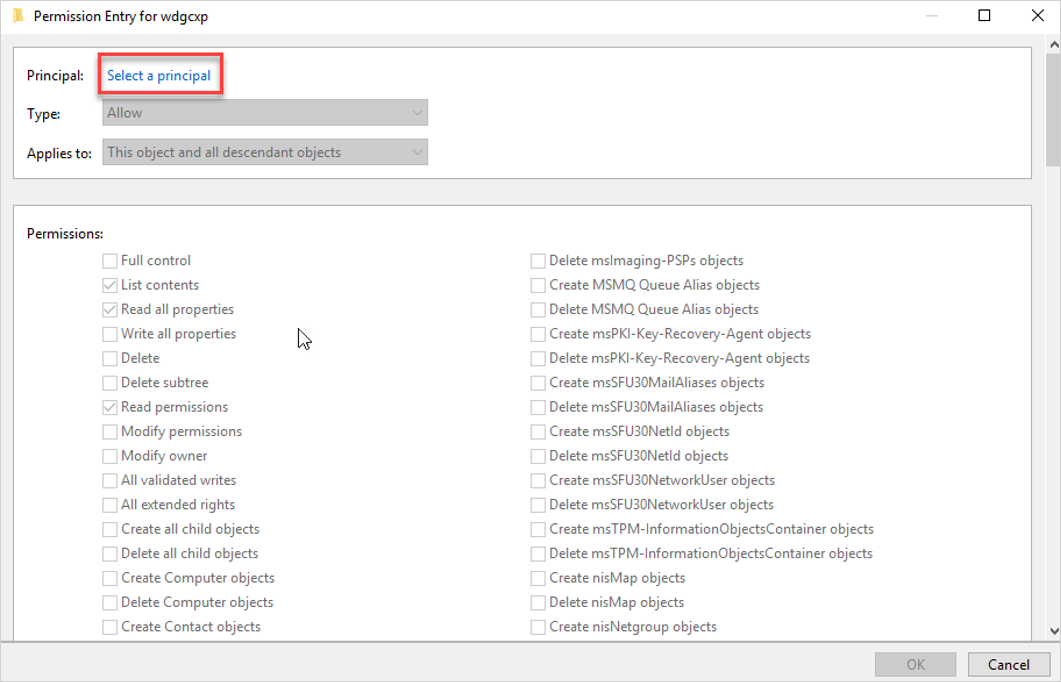

选择“ 添加>”“选择主体”。 例如:

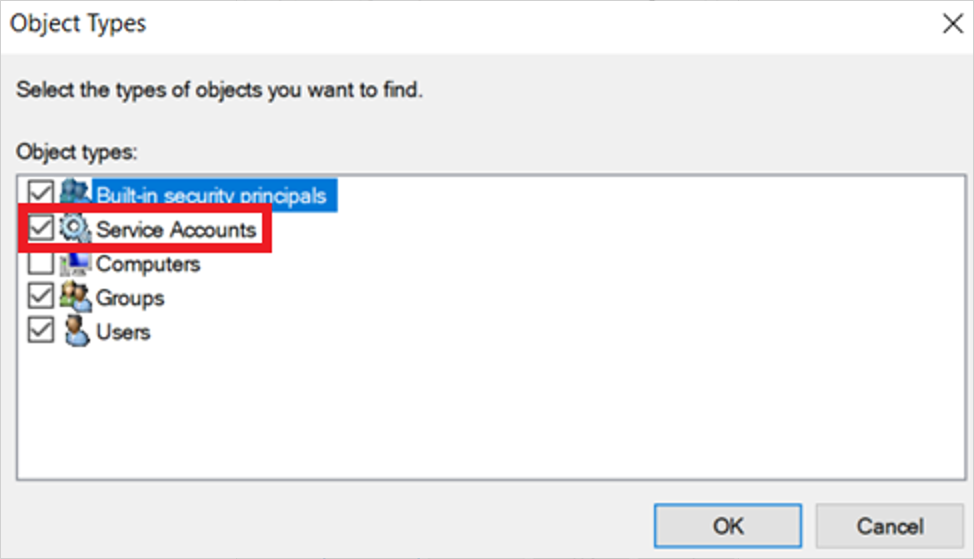

确保 “服务帐户 ”在 “对象类型”中标记。 例如:

在 “输入要选择的对象名称 ”框中,输入 gMSA 帐户的名称,然后选择“ 确定”。

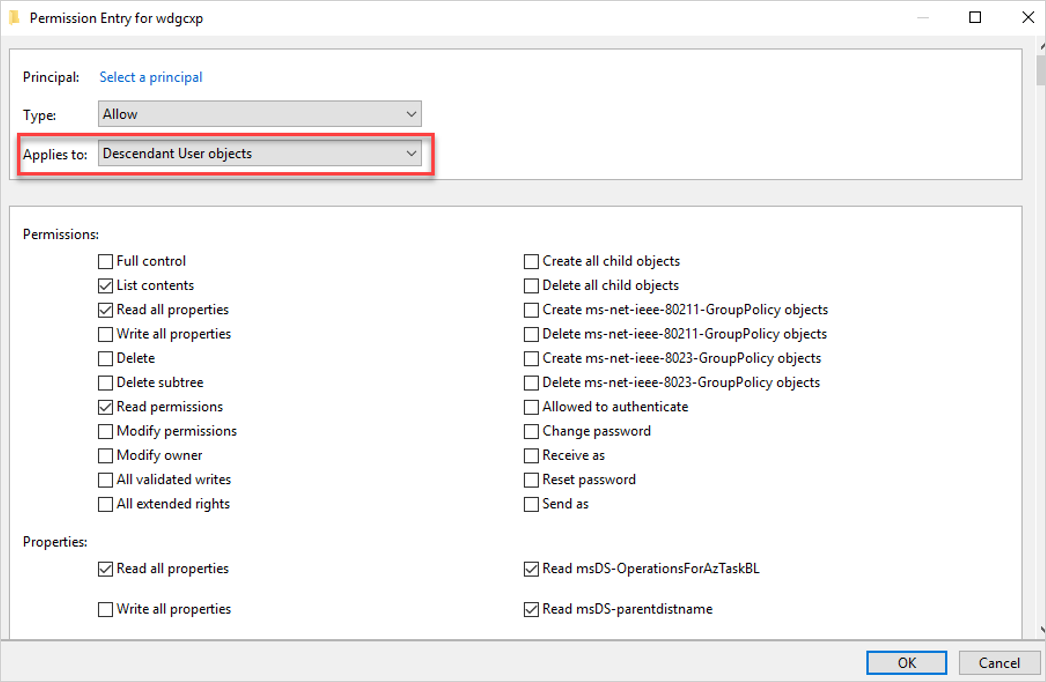

在 “应用于 ”字段中,选择“ 后代用户对象”,保留现有设置,并添加以下示例中显示的权限和属性:

所需权限包括:

操作 权限 属性 启用强制密码重置 重置密码 - Read pwdLastSet

-Write pwdLastSet禁用用户 - - Read userAccountControl

-Write userAccountControl(可选) 在 “应用于 ”字段中,选择 “后代组对象 ”并设置以下属性:

Read membersWrite members

选择“确定”。

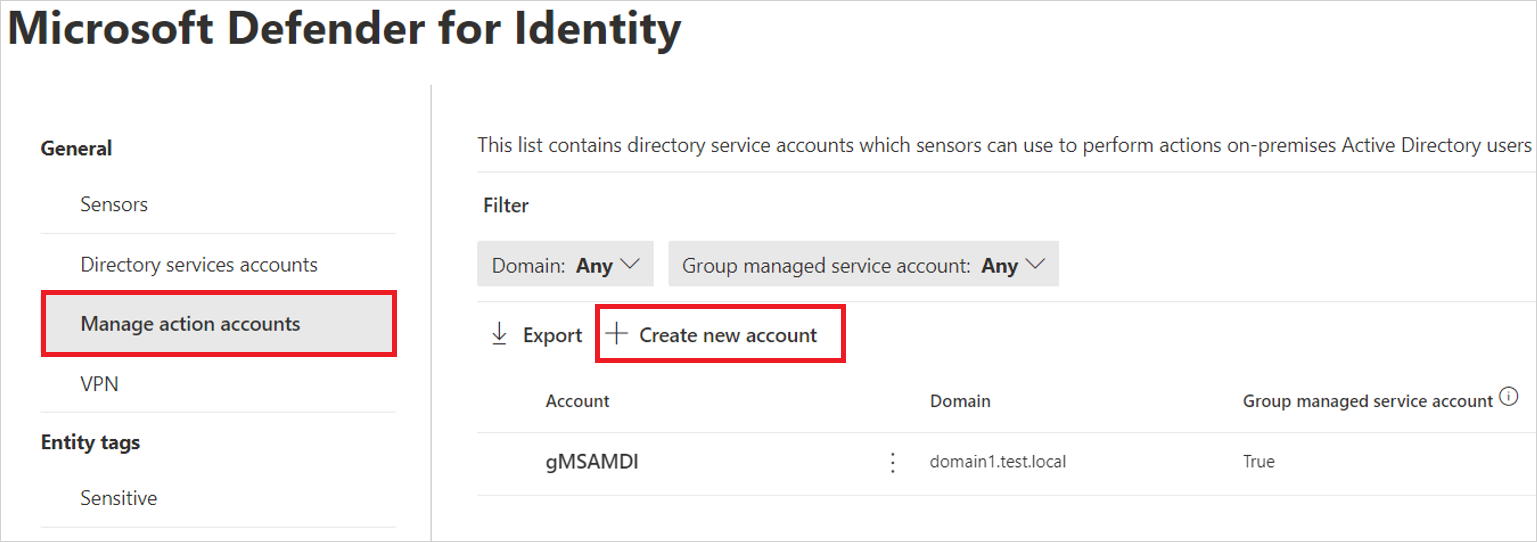

在 Microsoft Defender 门户中添加 gMSA 帐户

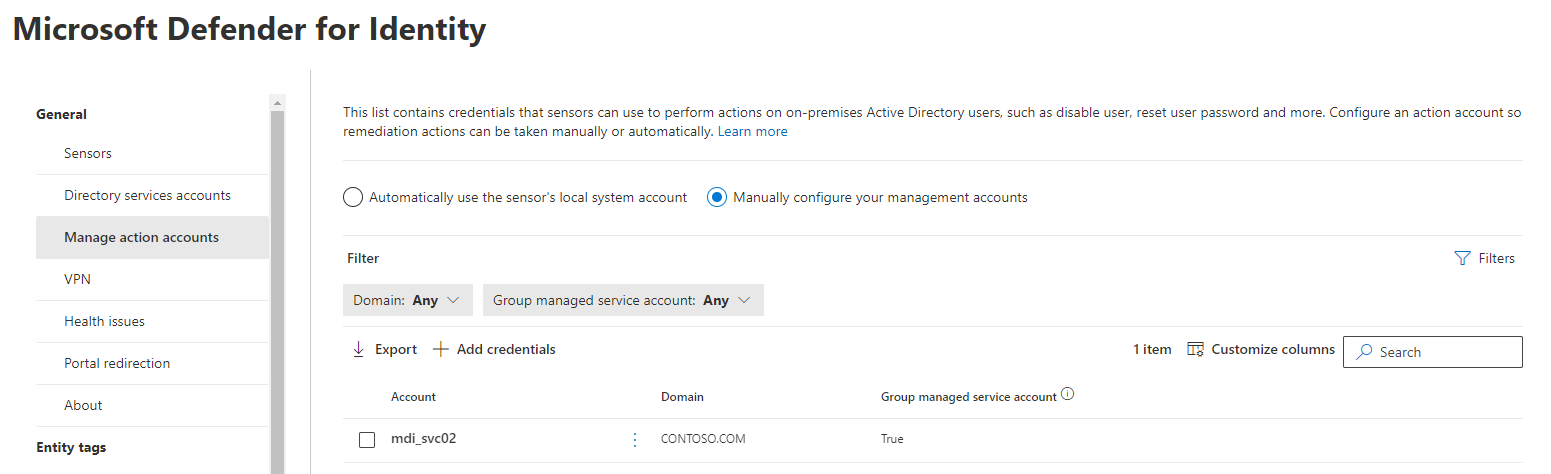

转到Microsoft Defender门户,然后选择“设置”->“标识>Microsoft Defender for Identity>管理操作帐户>”+“创建新帐户”。

例如:

输入帐户名称和域,然后选择“ 保存”。

你的操作帐户列在 “管理操作帐户 ”页上。

相关内容

有关详细信息,请参阅 Microsoft Defender for Identity 中的修正操作。