为 Windows 事件日志配置审核策略

若要增强检测并收集有关用户作(如 NTLM 登录和安全组更改)的详细信息,Microsoft Defender for Identity依赖于 Windows 事件日志中的特定条目。 域控制器上正确配置高级审核策略设置对于避免事件日志中的漏洞和 Defender for Identity 覆盖范围不完整至关重要。

本文介绍如何根据需要配置 Defender for Identity 传感器的高级审核策略设置。 它还介绍了特定事件类型的其他配置。

Defender for Identity 会在检测到每种情况时生成运行状况问题。 有关详细信息,请参阅Microsoft Defender for Identity运行状况问题。

先决条件

- 在运行 Defender for Identity PowerShell 命令之前,请确保已下载 Defender for Identity PowerShell 模块。

通过 PowerShell 生成当前配置的报告

在开始创建新事件和审核策略之前,建议运行以下 PowerShell 命令来生成当前域配置的报告:

New-MDIConfigurationReport [-Path] <String> [-Mode] <String> [-OpenHtmlReport]

在上述命令中:

-

Path指定要将报表保存到的路径。 -

Mode指定是要使用Domain还是LocalMachine模式。 在Domain模式下,设置是从 gpo) 组策略 对象 (收集的。 在LocalMachine模式下,从本地计算机收集设置。 -

OpenHtmlReport生成报表后,将打开 HTML 报表。

例如,若要生成报表并在默认浏览器中打开它,请运行以下命令:

New-MDIConfigurationReport -Path "C:\Reports" -Mode Domain -OpenHtmlReport

有关详细信息,请参阅 DefenderforIdentity PowerShell 参考。

提示

模式 Domain 报告仅包括域上设置为组策略的配置。 如果在域控制器上本地定义了设置,建议同时运行 Test-MdiReadiness.ps1 脚本。

为域控制器配置审核

为特定事件和事件类型(例如用户、组、计算机等)更新高级审核策略设置和额外配置。 域控制器的审核配置包括:

有关详细信息,请参阅 高级安全审核常见问题解答。

使用以下过程在用于 Defender for Identity 的域控制器上配置审核。

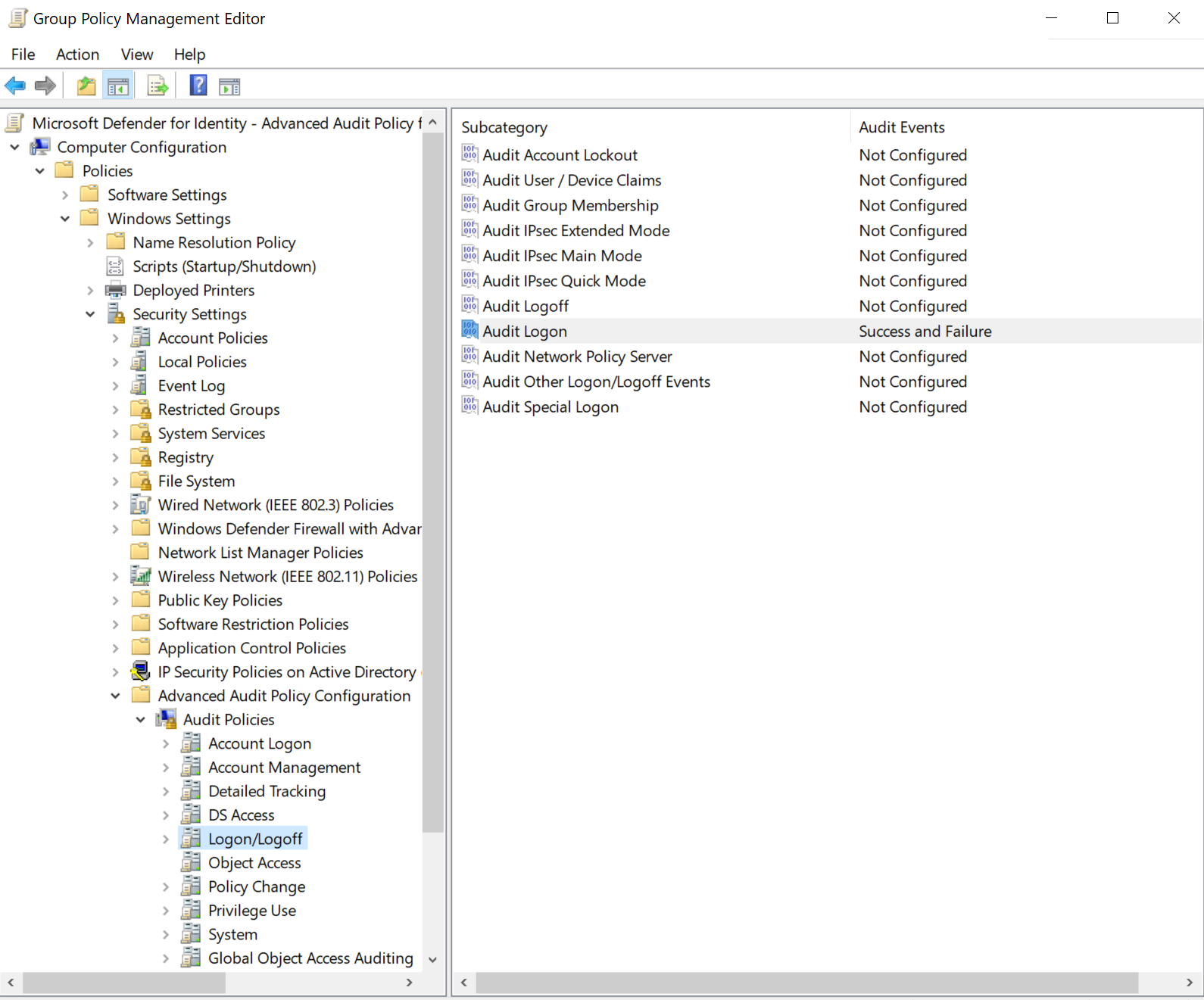

从 UI 配置高级审核策略设置

此过程介绍如何通过 UI 根据 Defender for Identity 的需要修改域控制器的高级审核策略设置。

相关运行状况问题:未根据需要启用目录服务高级审核

配置高级审核策略设置:

以 域管理员身份登录到服务器。

从 服务器管理器Tools>组策略 Management 打开组策略>管理编辑器。

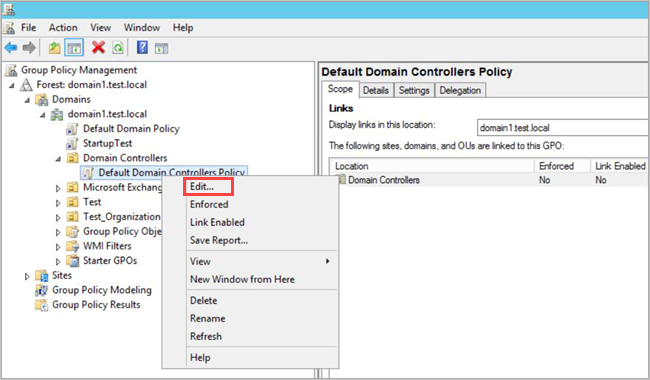

展开 “域控制器组织单位”,右键单击“ 默认域控制器策略”,然后选择“ 编辑”。

注意

使用默认域控制器策略或专用 GPO 设置这些策略。

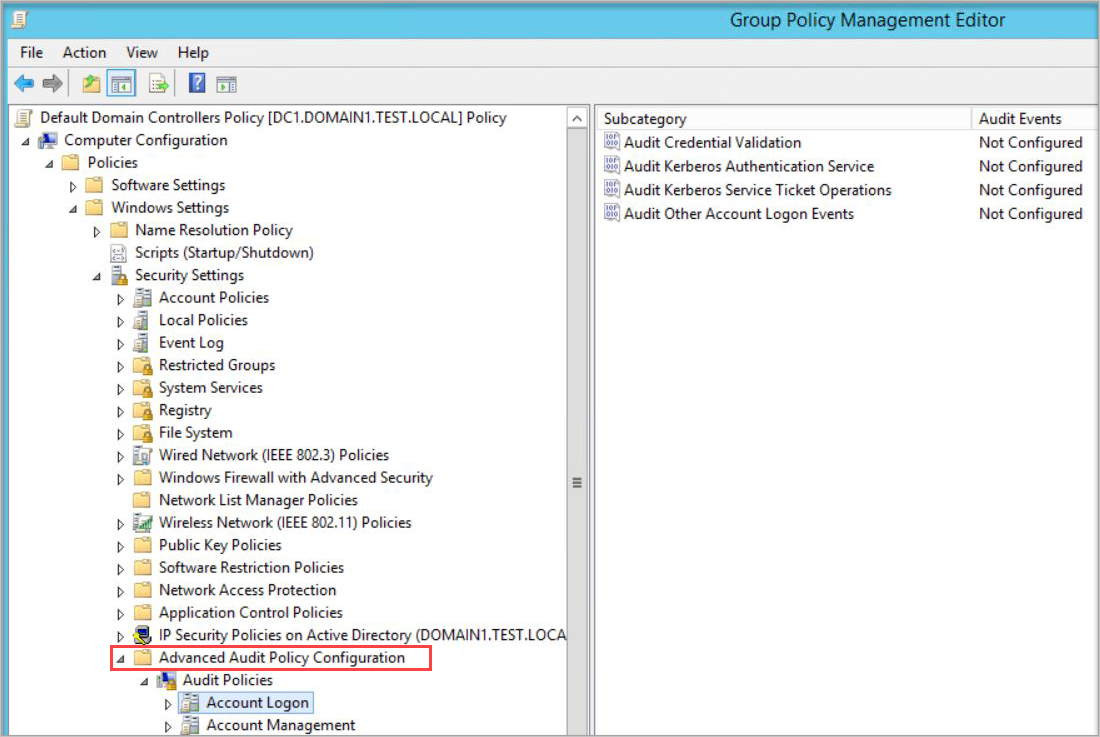

在打开的窗口中,转到“计算机配置>策略>”“Windows 设置”“>安全设置”。 根据要启用的策略,执行以下作:

转到 “高级审核策略配置>审核策略”。

在“审核策略”下,编辑以下每个策略,并选择“为成功”和“失败”事件配置以下审核事件。

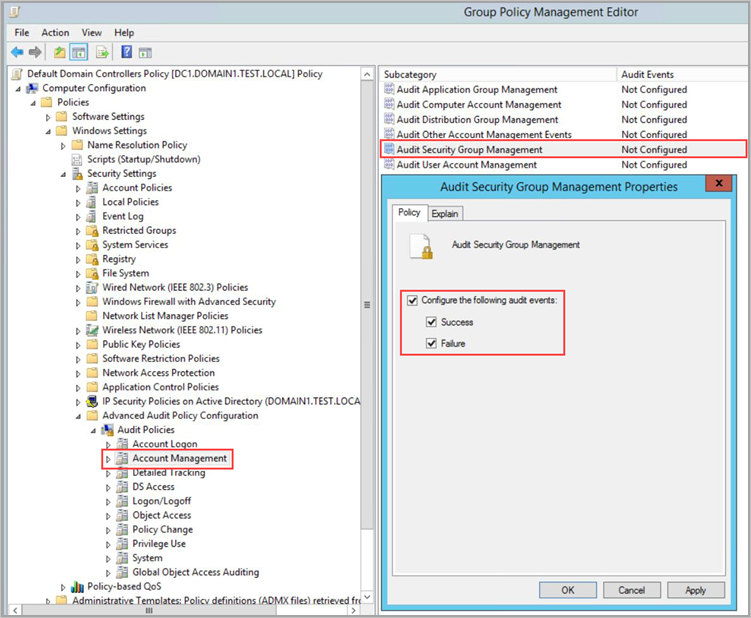

审核策略 子类别 触发器事件 ID 帐户登录 审核凭据验证 4776 帐户管理 审核计算机帐户管理* 4741, 4743 帐户管理 审核通讯组管理* 4753, 4763 帐户管理 审核安全组管理* 4728, 4729, 4730, 4732, 4733, 4756, 4757, 4758 帐户管理 审核用户帐户管理 4726 DS 访问 审核目录服务更改* 5136 系统 审核安全系统扩展* 7045 DS 访问 Audit Directory Service Access 4662 - 对于此事件,还必须 配置域对象审核。 例如,若要配置审核安全组管理,请在“帐户管理”下双击“审核安全组管理”,然后选择“为成功”和“失败”事件配置以下审核事件。

在提升的命令提示符下,输入

gpupdate。通过 GPO 应用策略后,请确保新事件显示在 windows 日志>安全性下的事件查看器中。

若要从命令行测试审核策略,请运行以下命令:

auditpol.exe /get /category:*

有关详细信息,请参阅 auditpol 参考文档。

使用 PowerShell 配置高级审核策略设置

以下作介绍如何使用 PowerShell 根据需要修改 Defender for Identity 的域控制器高级审核策略设置。

相关运行状况问题:未根据需要启用目录服务高级审核

若要配置设置,请运行:

Set-MDIConfiguration [-Mode] <String> [-Configuration] <String[]> [-CreateGpoDisabled] [-SkipGpoLink] [-Force]

在上述命令中:

-

Mode指定是要使用Domain还是LocalMachine模式。 在Domain模式下,从 组策略 对象收集设置。 在LocalMachine模式下,从本地计算机收集设置。 -

Configuration指定要设置的配置。 使用All设置所有配置。 -

CreateGpoDisabled指定是否创建 GPO 并将其保留为禁用状态。 -

SkipGpoLink指定不创建 GPO 链接。 -

Force指定在未验证当前状态的情况下设置配置或创建 GPO。

若要查看审核策略,请使用 Get-MDIConfiguration 命令显示当前值:

Get-MDIConfiguration [-Mode] <String> [-Configuration] <String[]>

在上述命令中:

-

Mode指定是要使用Domain还是LocalMachine模式。 在Domain模式下,从 组策略 对象收集设置。 在LocalMachine模式下,从本地计算机收集设置。 -

Configuration指定要获取的配置。 使用All获取所有配置。

若要测试审核策略,请使用 Test-MDIConfiguration 命令获取 true 有关值是否正确配置的 或 false 响应:

Test-MDIConfiguration [-Mode] <String> [-Configuration] <String[]>

在上述命令中:

-

Mode指定是要使用Domain还是LocalMachine模式。 在Domain模式下,从 组策略 对象收集设置。 在LocalMachine模式下,从本地计算机收集设置。 -

Configuration指定要测试的配置。 使用All测试所有配置。

有关详细信息,请参阅以下 DefenderForIdentity PowerShell 参考:

配置 NTLM 审核

本部分介绍审核 Windows 事件 8004 所需的额外配置步骤。

注意

- 收集 Windows 事件 8004 的域组策略应 仅 应用于域控制器。

- 当 Defender for Identity 传感器分析 Windows 事件 8004 时,Defender for Identity NTLM 身份验证活动将扩充服务器访问的数据。

相关运行状况问题:未启用 NTLM 审核

配置 NTLM 审核:

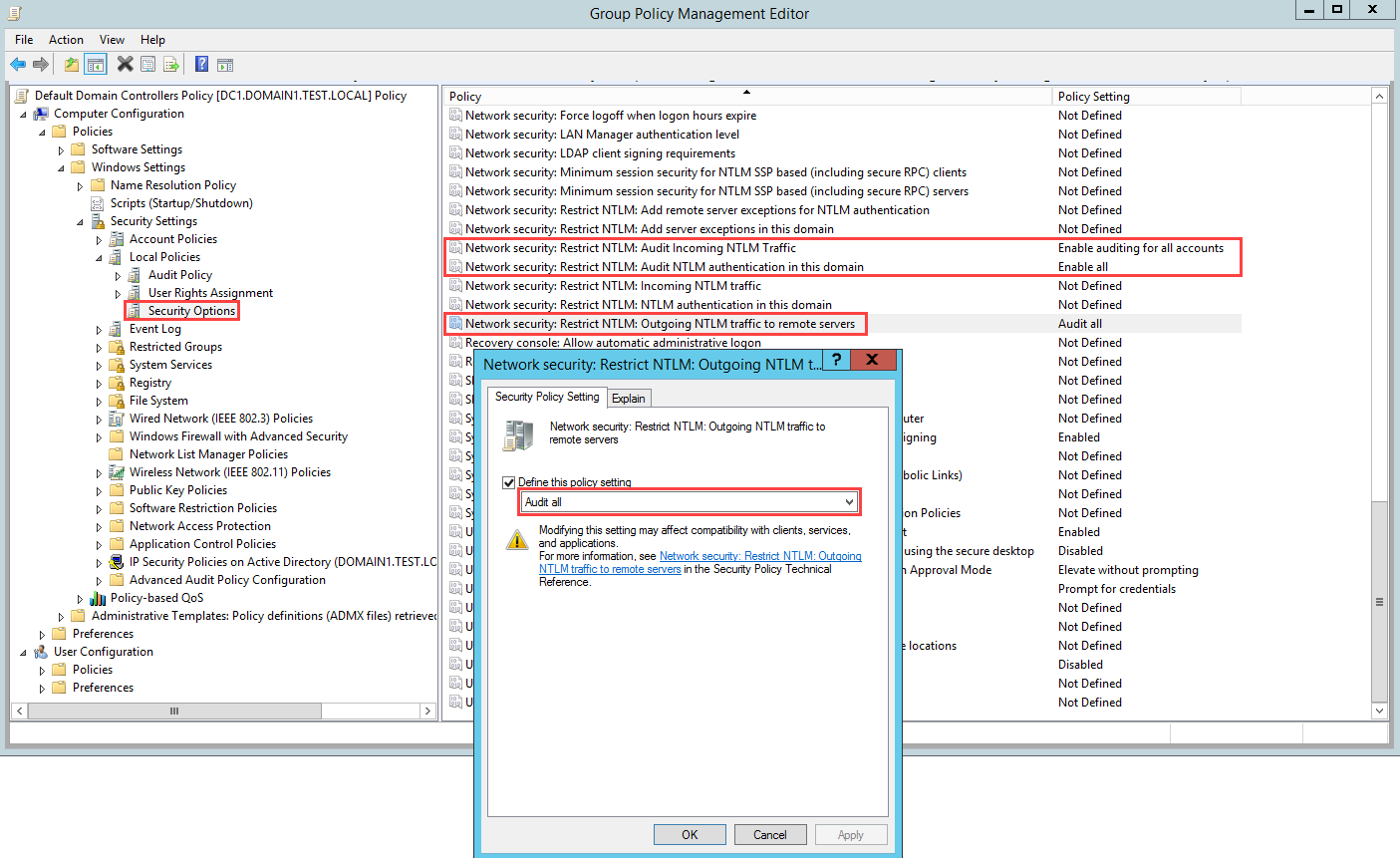

通过 UI 或 PowerShell) 配置初始高级审核策略设置 (后,打开“组策略管理”。 然后转到 “默认域控制器策略”“>本地策略>”“安全选项”。

按如下所示配置指定的安全策略:

安全策略设置 值 网络安全:限制 NTLM:传出到远程服务器的 NTLM 流量 全部审核 网络安全:限制 NTLM:审核此域中的 NTLM 身份验证 全部启用 网络安全:限制 NTLM:审核传入 NTLM 流量 为所有帐户启用审核

例如,若要配置 发往远程服务器的传出 NTLM 流量,请在“ 安全选项”下双击“ 网络安全:限制 NTLM:将 NTLM 流量传出到远程服务器”,然后选择“ 全部审核”。

配置域对象审核

若要收集对象更改(例如事件 4662)的事件,还必须对用户、组、计算机和其他对象配置对象审核。 以下过程介绍如何在 Active Directory 域中启用审核。

重要

在启用事件收集之前,通过 UI 或 PowerShell) 查看和审核策略 (,以确保域控制器已正确配置为记录必要的事件。 如果此审核配置正确,则对服务器性能的影响应最小。

相关运行状况问题:未根据需要启用目录服务对象审核

配置域对象审核:

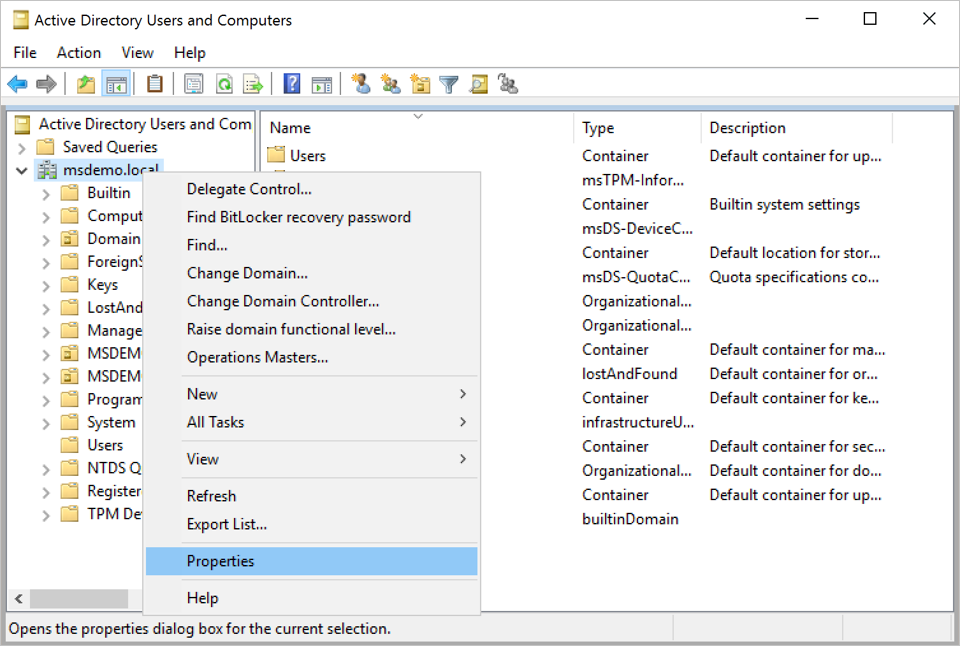

转到Active Directory 用户和计算机控制台。

选择要审核的域。

选择“ 视图 ”菜单,然后选择“ 高级功能”。

右键单击域并选择“ 属性”。

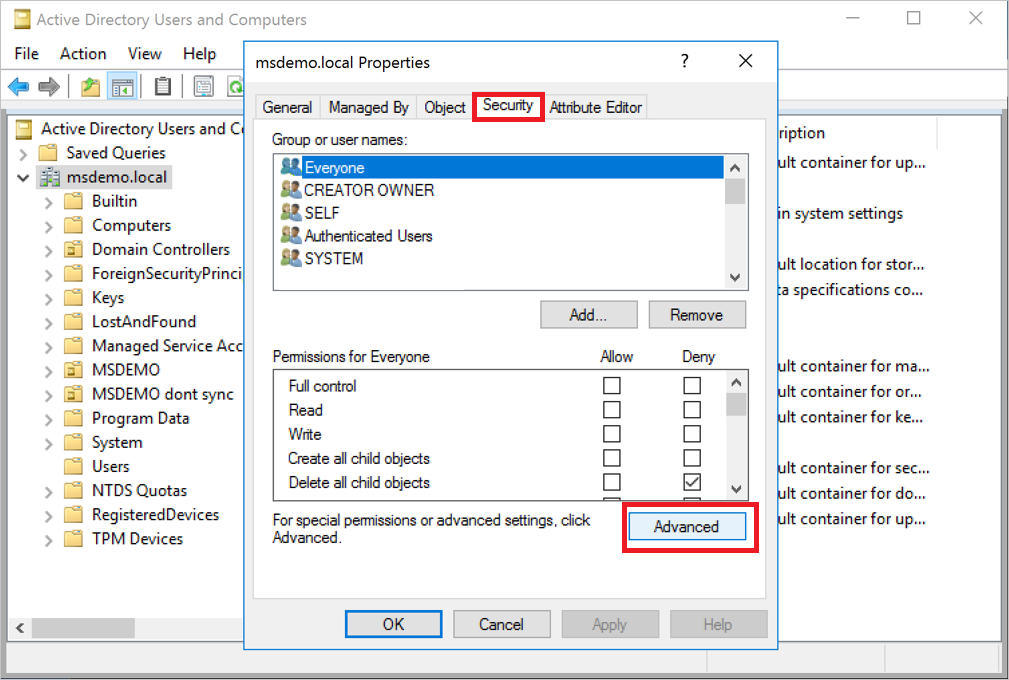

转到“ 安全性 ”选项卡,然后选择“ 高级”。

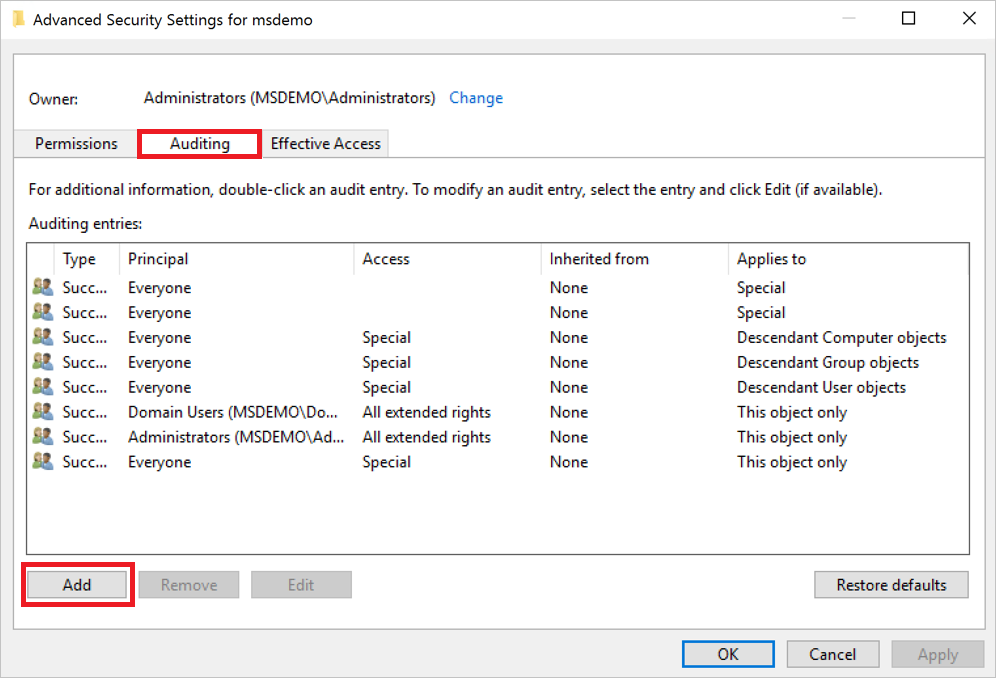

在 “高级安全设置”中,选择“ 审核 ”选项卡,然后选择“ 添加”。

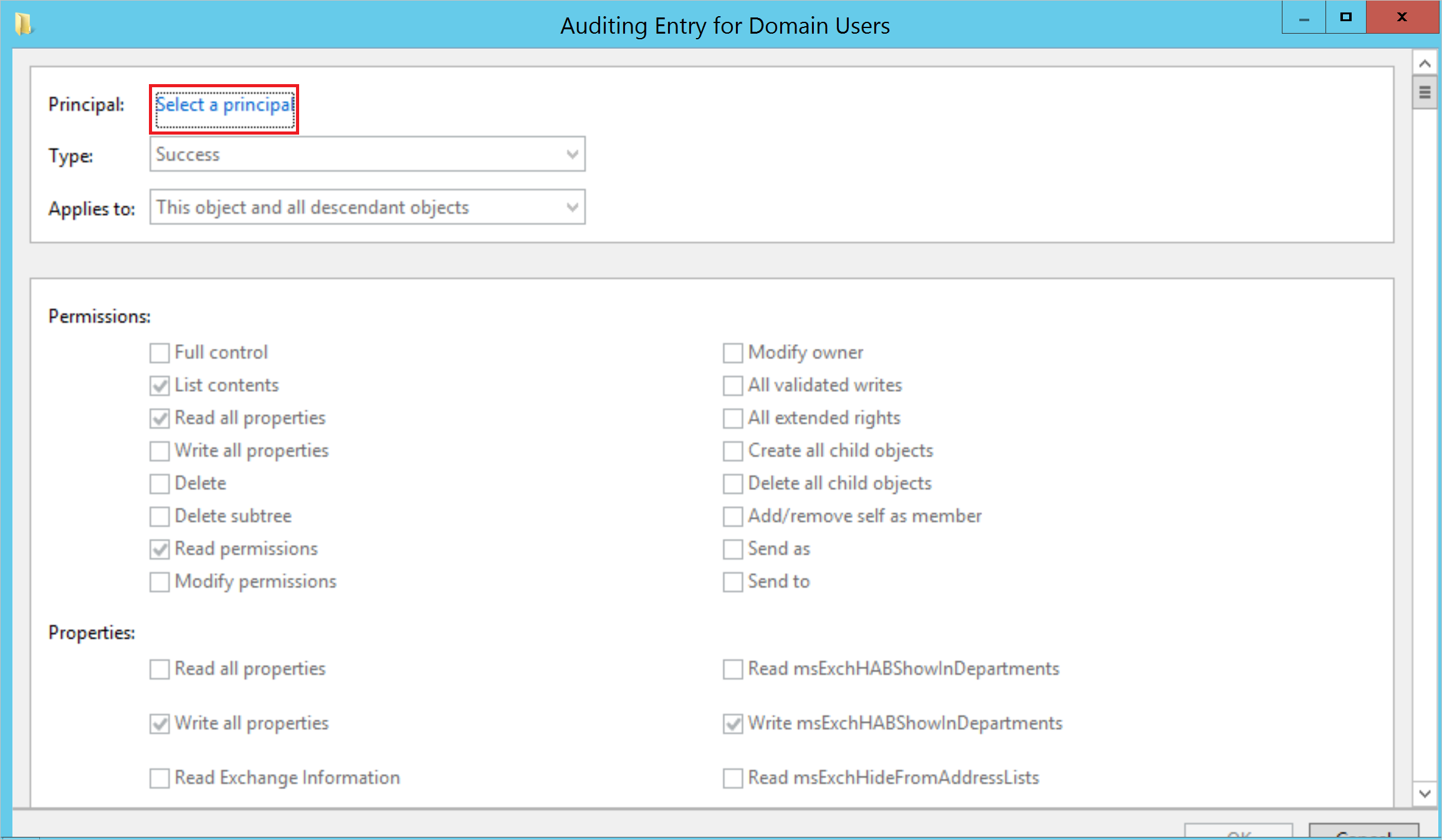

选择 “选择主体”。

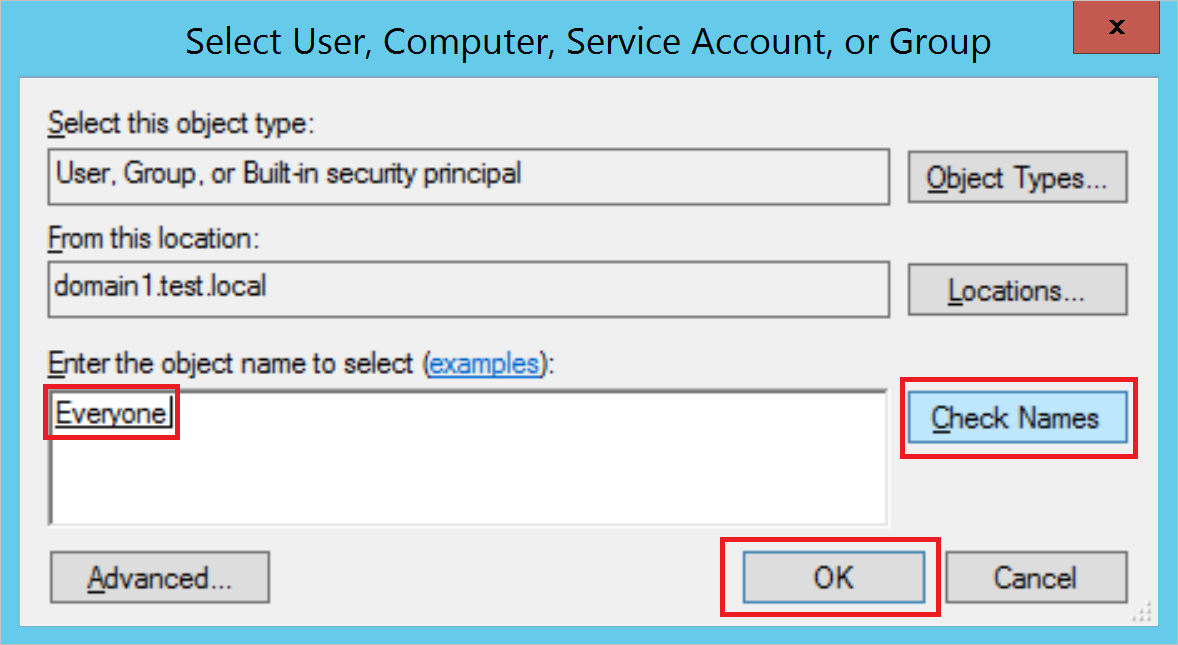

在 “输入要选择的对象名称”下,输入 “所有人”。 然后选择“ 检查名称>确定”。

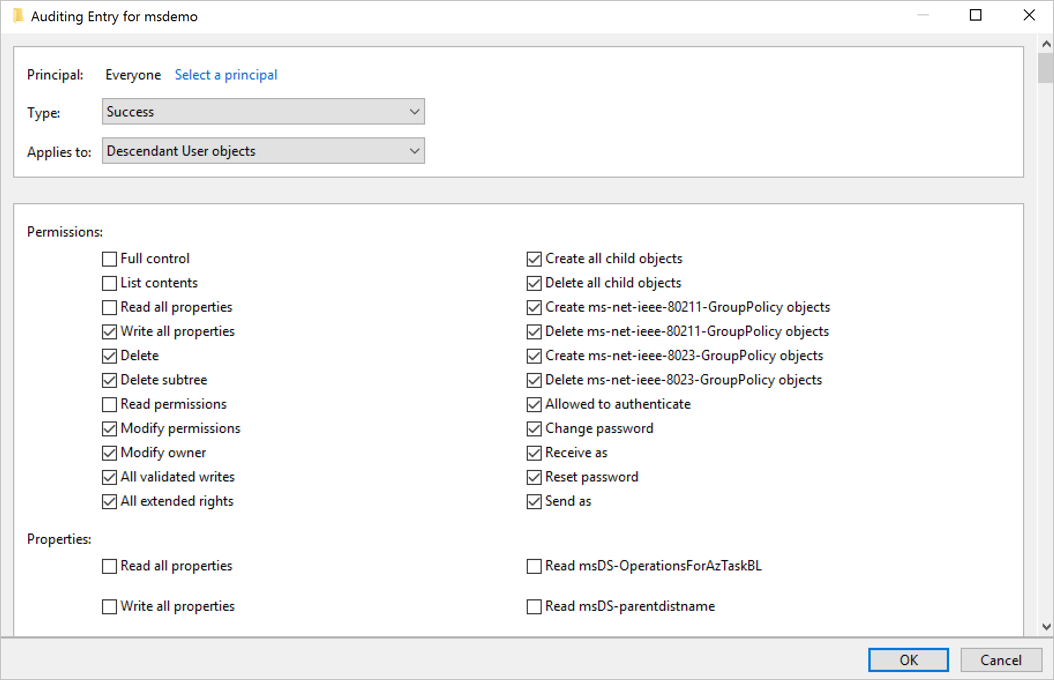

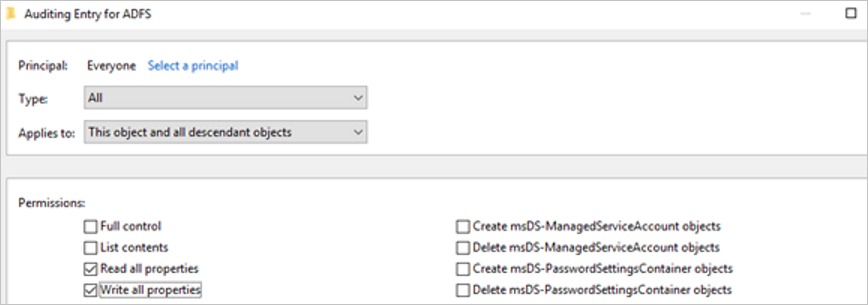

然后返回到 “审核条目”。 进行以下选择:

对于 “类型”,选择“ 成功”。

对于 “应用于”,请选择“ 后代用户对象”。

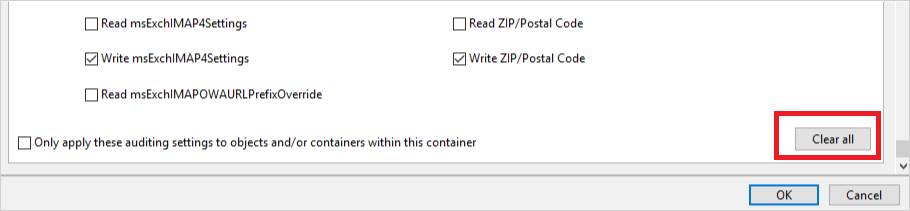

在 “权限”下,向下滚动并选择“ 全部清除 ”按钮。

向上滚动并选择“ 完全控制”。 已选择所有权限。

清除 “列出内容”、“ 读取所有属性”和“ 读取权限” 选项,然后选择“ 确定”。 此步骤将所有 “属性” 设置设置为 “写入”。

现在,对目录服务的所有相关更改在触发时显示为 4662 事件。

重复此过程中的步骤,但对于 “应用于”,请选择以下对象类型:

- 后代组对象

- 后代计算机对象

- Descendant msDS-GroupManagedServiceAccount 对象

- 后代 msDS-ManagedServiceAccount 对象

注意

为 “所有后代对象 ”分配审核权限也行得当,但只需最后一步中详述的对象类型。

在 AD FS 上配置审核

相关运行状况问题:未根据需要对 AD FS 容器启用审核

若要在 AD FS) 上配置Active Directory 联合身份验证服务 (审核,请执行以下作:

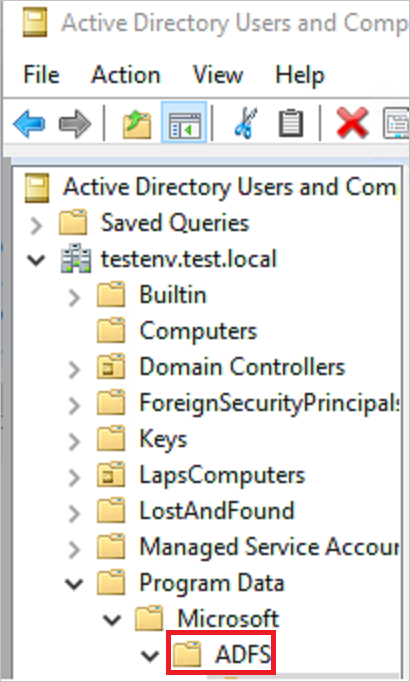

转到Active Directory 用户和计算机控制台,然后选择要在其中启用日志的域。

转到ADFSMicrosoft>程序数据>。

右键单击“ ADFS ”,然后选择“ 属性”。

转到“ 安全性 ”选项卡,然后选择“ 高级>高级安全设置”。 然后转到“ 审核 ”选项卡,然后选择“ 添加>”“选择主体”。

在 “输入要选择的对象名称”下,输入 “所有人”。 然后选择“ 检查名称>确定”。

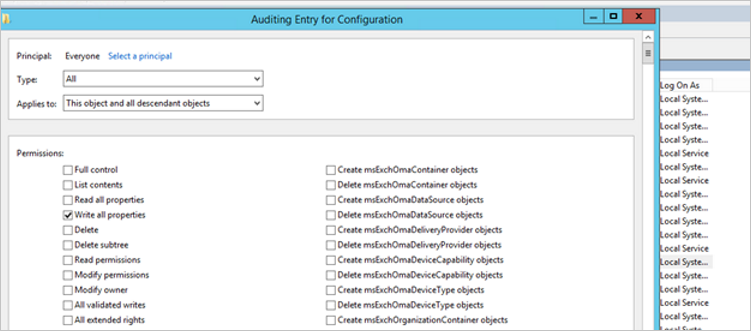

然后返回到 “审核条目”。 进行以下选择:

- 对于 “类型”,选择“ 全部”。

- 对于 “应用于”,请选择“ 此对象和所有后代对象”。

- 在 “权限”下,向下滚动并选择“ 全部清除”。 向上滚动并选择“ 读取所有属性” 和“ 写入所有属性”。

选择“确定”。

为 AD FS 事件配置详细日志记录

在 AD FS 服务器上运行的传感器必须将相关事件的审核级别设置为 “详细 ”。 例如,使用以下命令将审核级别配置为 “详细”:

Set-AdfsProperties -AuditLevel Verbose

在 AD CS 上配置审核

如果使用的专用服务器配置了 Active Directory 证书服务 (AD CS) ,请按如下所示配置审核,以查看专用警报和安全评分报告:

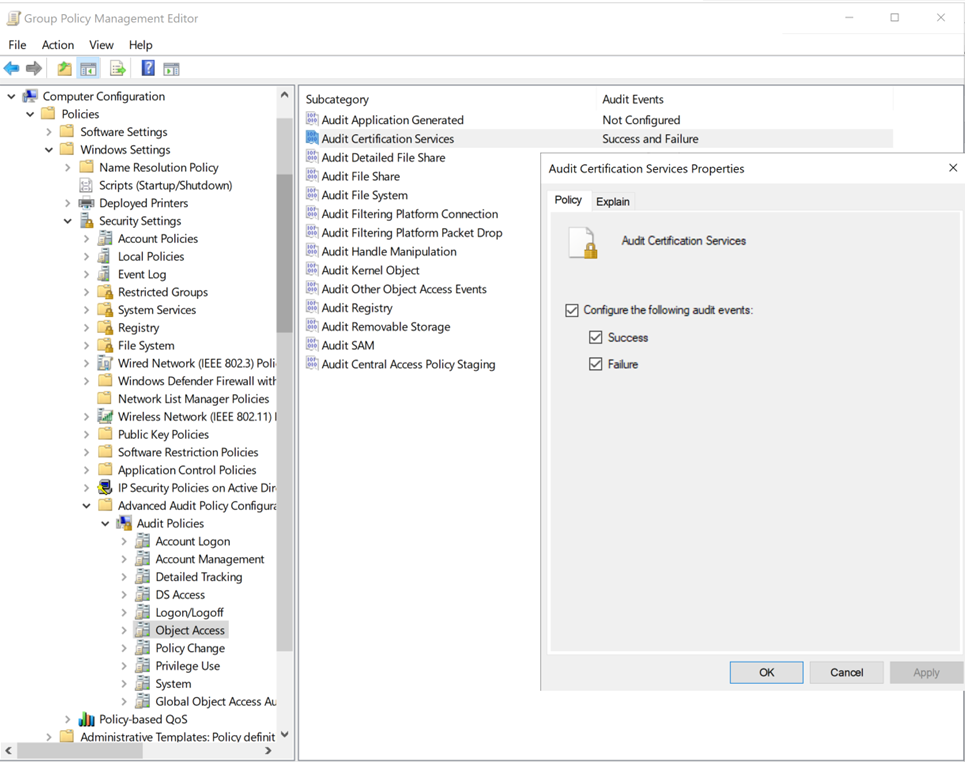

创建要应用于 AD CS 服务器的组策略。 编辑并配置以下审核设置:

转到 “计算机配置\策略\Windows 设置\安全设置\高级审核策略配置\审核策略\对象访问\审核认证服务”。

选中复选框以配置 “成功” 和 “失败”的审核事件。

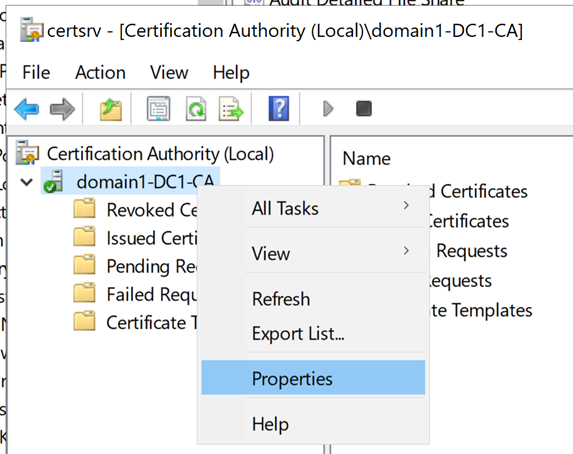

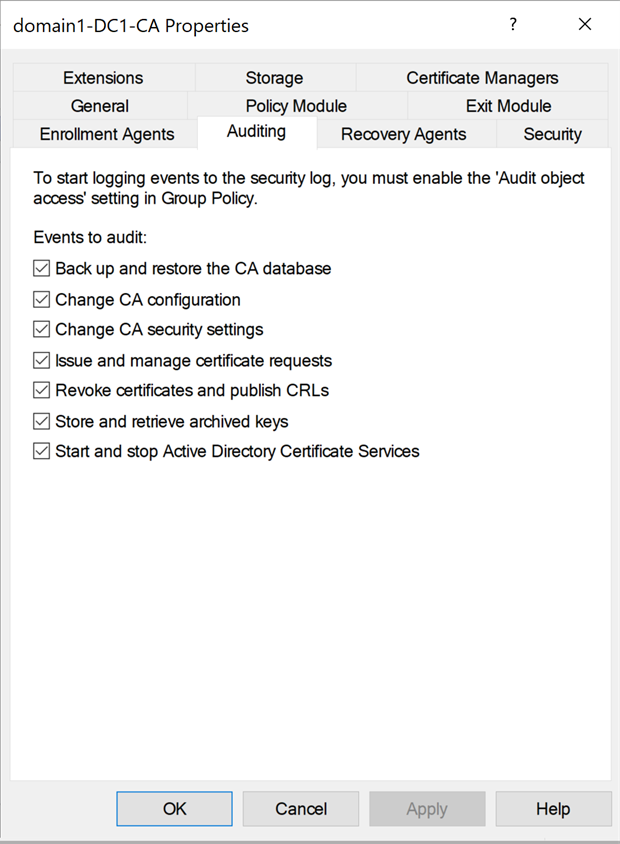

使用以下方法之一在证书颁发机构 (CA) 上配置审核:

若要使用命令行配置 CA 审核,请运行:

certutil –setreg CA\AuditFilter 127 net stop certsvc && net start certsvc使用 GUI 配置 CA 审核:

) 选择“ (MMC 桌面应用程序启动>证书颁发机构”。 右键单击 CA 的名称,然后选择“ 属性”。

选择“ 审核 ”选项卡,选择要审核的所有事件,然后选择“ 应用”。

注意

在处理大型 AD CS 数据库时,配置 启动和停止 Active Directory 证书服务 事件审核可能会导致重启延迟。 请考虑从数据库中删除不相关的条目。 或者,避免启用此特定类型的事件。

在 Microsoft Entra Connect 上配置审核

若要在 Microsoft Entra Connect 服务器上配置审核,请执行以下作:

创建要应用于 Microsoft Entra Connect 服务器的组策略。 编辑并配置以下审核设置:

转到 “计算机配置\策略\Windows 设置\安全设置\高级审核策略配置\审核策略\登录/注销\审核登录”。

选中复选框以配置 “成功” 和 “失败”的审核事件。

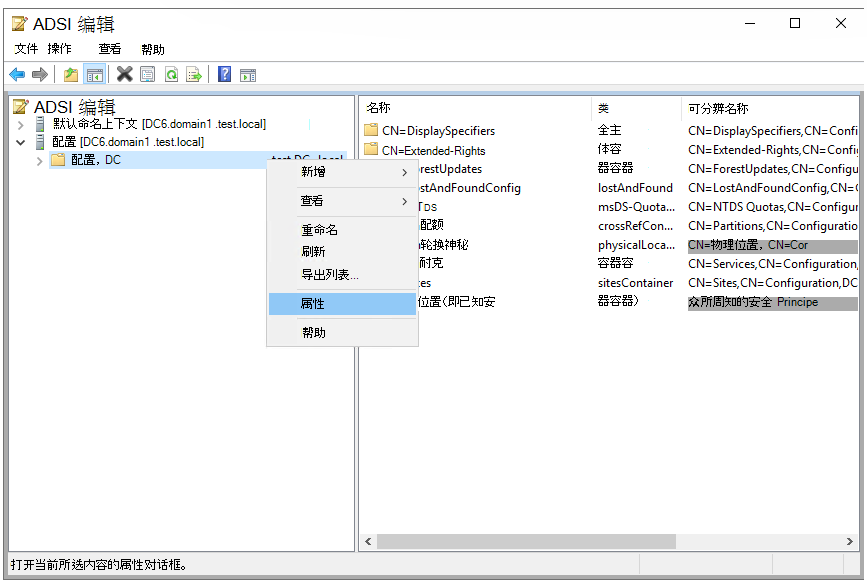

在配置容器上配置审核

注意

配置容器审核仅适用于当前具有或以前Microsoft Exchange 的环境,因为这些环境具有位于域的“配置”部分中的 Exchange 容器。

相关运行状况问题:未根据需要对配置容器启用审核

打开 ADSI 编辑工具。 选择“开始运行”>,输入

ADSIEdit.msc,然后选择“确定”。在 “作 ”菜单上,选择“ 连接到”。

在 “连接设置” 对话框中的 “选择已知命名上下文”下,选择“ 配置>确定”。

展开“配置”容器以显示以“CN=Configuration,DC=...”开头的“配置”节点。

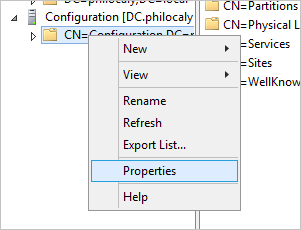

右键单击“ 配置” 节点,然后选择“ 属性”。

选择“ 安全性 ”选项卡,然后选择“ 高级”。

在 “高级安全设置”中,选择“ 审核 ”选项卡,然后选择“ 添加”。

选择 “选择主体”。

在 “输入要选择的对象名称”下,输入 “所有人”。 然后选择“ 检查名称>确定”。

然后返回到 “审核条目”。 进行以下选择:

- 对于 “类型”,选择“ 全部”。

- 对于 “应用于”,请选择“ 此对象和所有后代对象”。

- 在 “权限”下,向下滚动并选择“ 全部清除”。 向上滚动并选择“ 写入所有属性”。

选择“确定”。

更新旧配置

Defender for Identity 不再需要记录 1644 事件。 如果已启用以下设置之一,则可以从注册表中删除这些设置。

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Diagnostics]

"15 Field Engineering"=dword:00000005

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Parameters]

"Expensive Search Results Threshold"=dword:00000001

"Inefficient Search Results Threshold"=dword:00000001

"Search Time Threshold (msecs)"=dword:00000001

相关内容

有关更多信息,请参阅: