使用Microsoft Configuration Manager加入

适用于:

希望体验 Microsoft Defender for Endpoint? 注册免费试用版。

本文充当载入方法的示例。

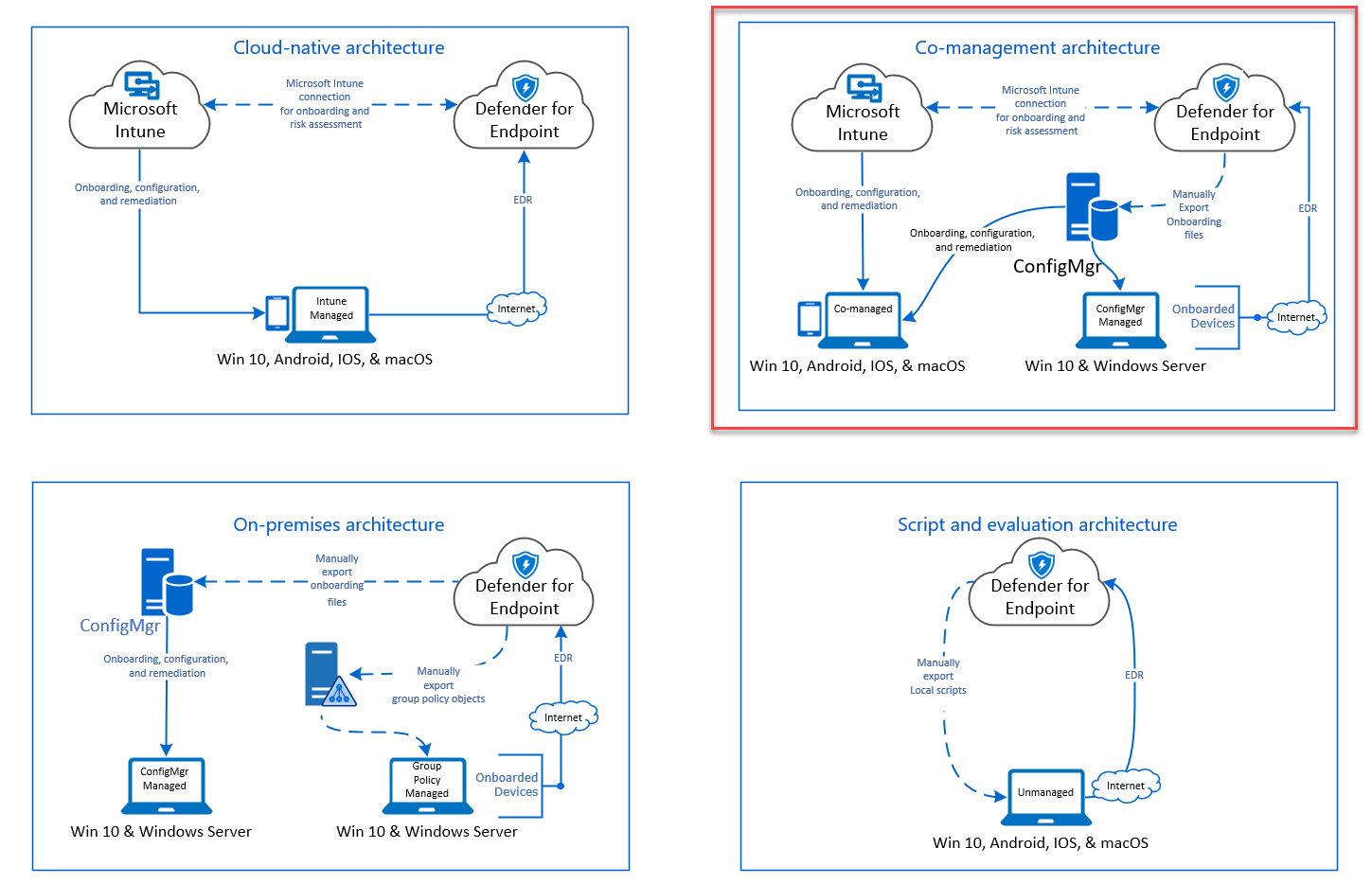

在 规划 一文中,提供了多种方法将设备载入服务。 本文介绍共同管理体系结构。

虽然 Defender for Endpoint 支持载入各种终结点和工具,但本文不介绍它们。 有关使用其他受支持的部署工具和方法进行常规载入的信息,请参阅 载入概述。

本文指导用户:

- 步骤 1:将 Windows 设备载入服务

- 步骤 2:配置 Defender for Endpoint 功能

本载入指南指导你完成使用 Microsoft Configuration Manager 时需要执行的以下基本步骤:

- 在 Microsoft Configuration Manager 中创建集合

- 使用 Microsoft Configuration Manager 配置Microsoft Defender for Endpoint功能

注意

此示例部署仅涵盖 Windows 设备。

步骤 1:使用Microsoft Configuration Manager载入 Windows 设备

集合创建

若要加入具有Microsoft Configuration Manager的 Windows 设备,部署可以面向现有集合,也可以创建用于测试的新集合。

使用组策略或手动方法等工具载入不会在系统上安装任何代理。

在Microsoft Configuration Manager中,主机将载入过程配置为控制台中的符合性设置的一部分。

只要Configuration Manager客户端继续从管理点接收此策略,接收此必需配置的任何系统都保持该配置。

按照以下步骤使用 Microsoft Configuration Manager 载入终结点。

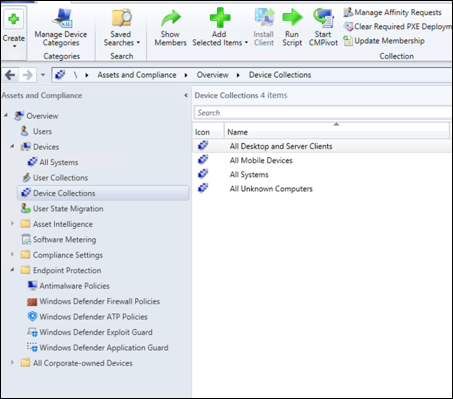

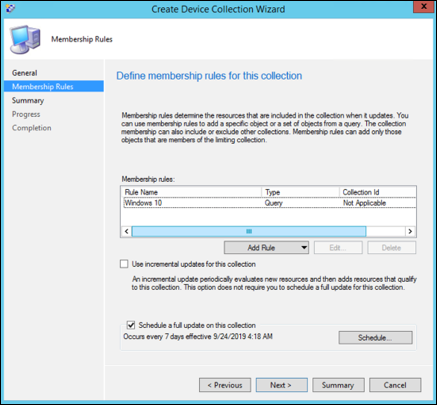

在Microsoft Configuration Manager控制台中,导航到“资产和符合性>概述>设备集合”。

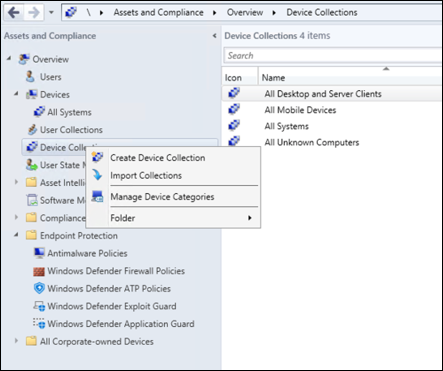

右键单击“ 设备集合 ”,然后选择“ 创建设备集合”。

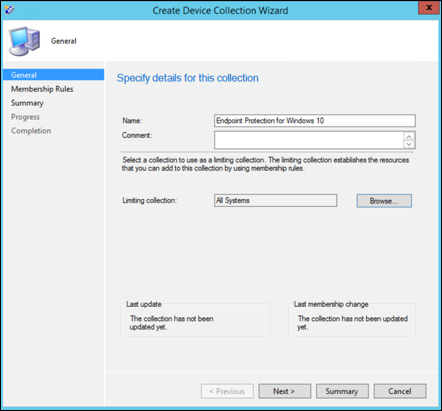

提供 “名称” 和“ 限制集合”,然后选择“ 下一步”。

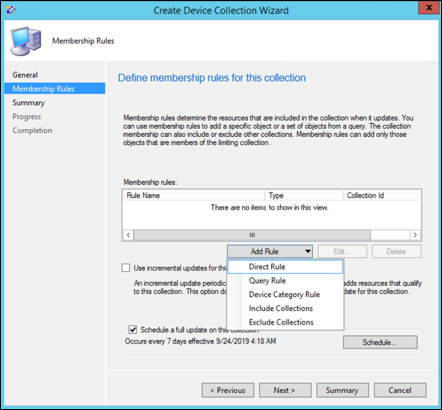

选择 “添加规则 ”,然后选择“ 查询规则”。

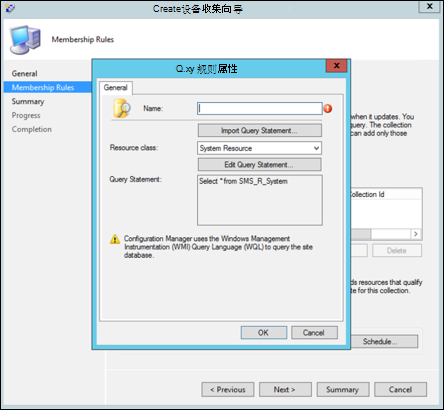

在“直接成员身份向导”中选择“下一步”,然后选择“编辑查询语句”。

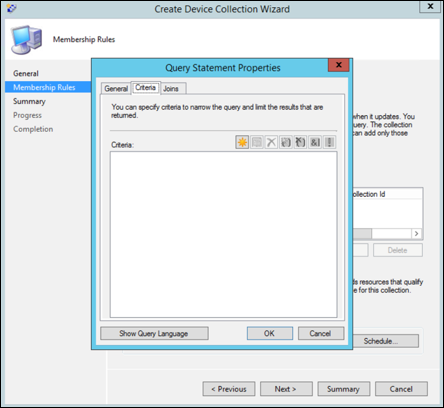

选择“条件”,然后选择“star”图标。

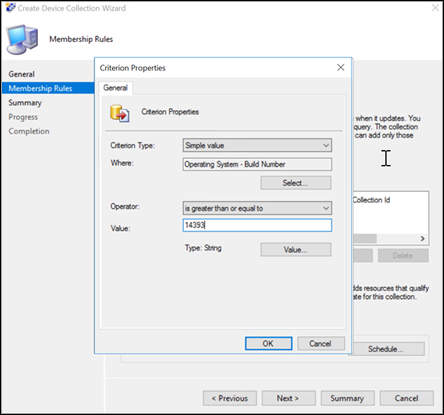

将条件类型保留为 简单值,而作系统 - 内部版本号,运算符设置为 大于或等于 ,值 14393 ,然后选择 “确定”。

选择“ 下一步 ”和 “关闭”。

选择 下一步。

完成此任务后,你现在有了一个包含环境中所有 Windows 终结点的设备集合。

步骤 2:配置Microsoft Defender for Endpoint功能

本部分指导你在 Windows 设备上使用Microsoft Configuration Manager配置以下功能:

终结点检测和响应

Windows 10 和 Windows 11

从Microsoft Defender门户内,可以下载.onboarding可用于在 System Center Configuration Manager中创建策略的策略,并将该策略部署到Windows 10和Windows 11设备。

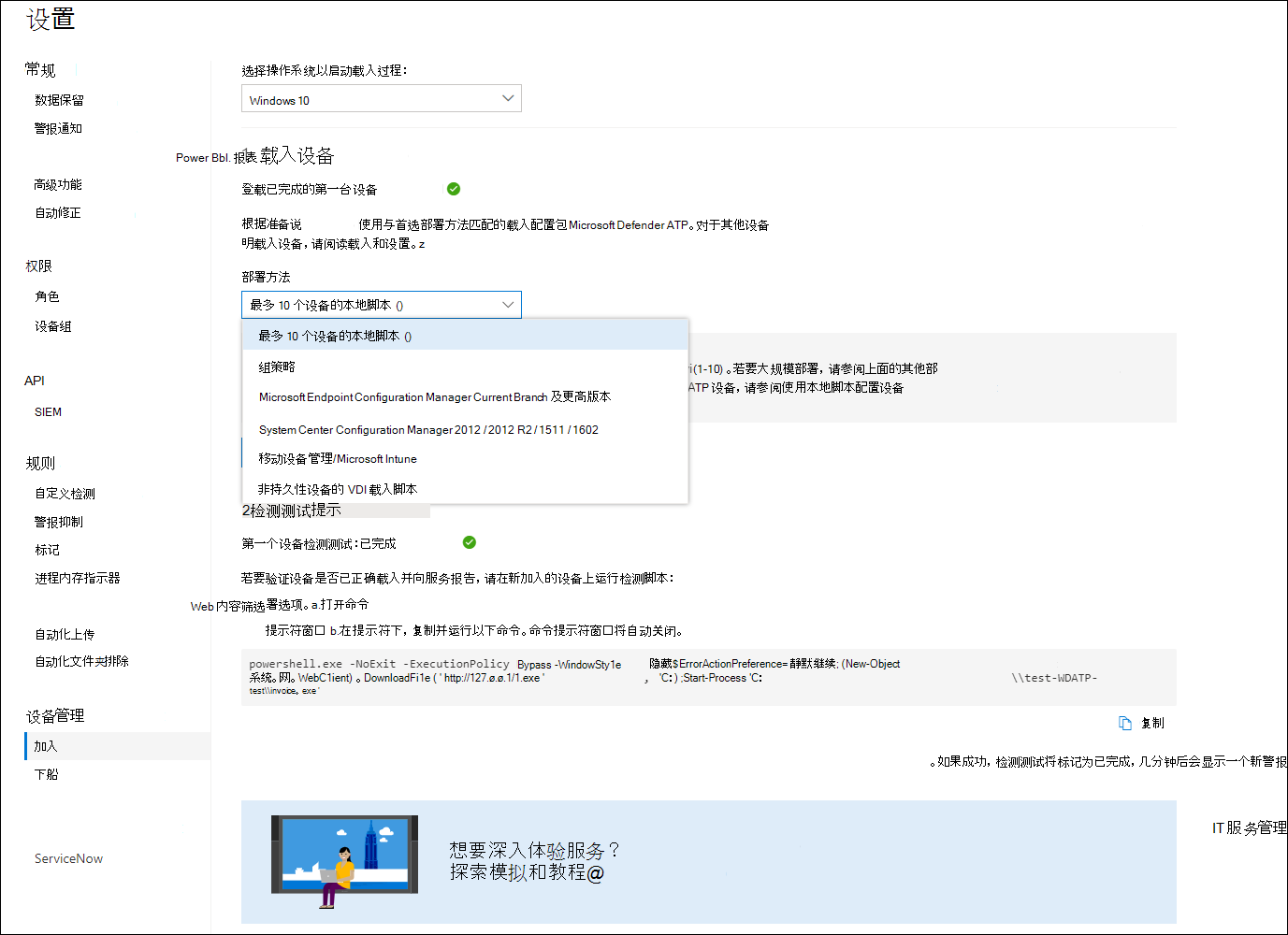

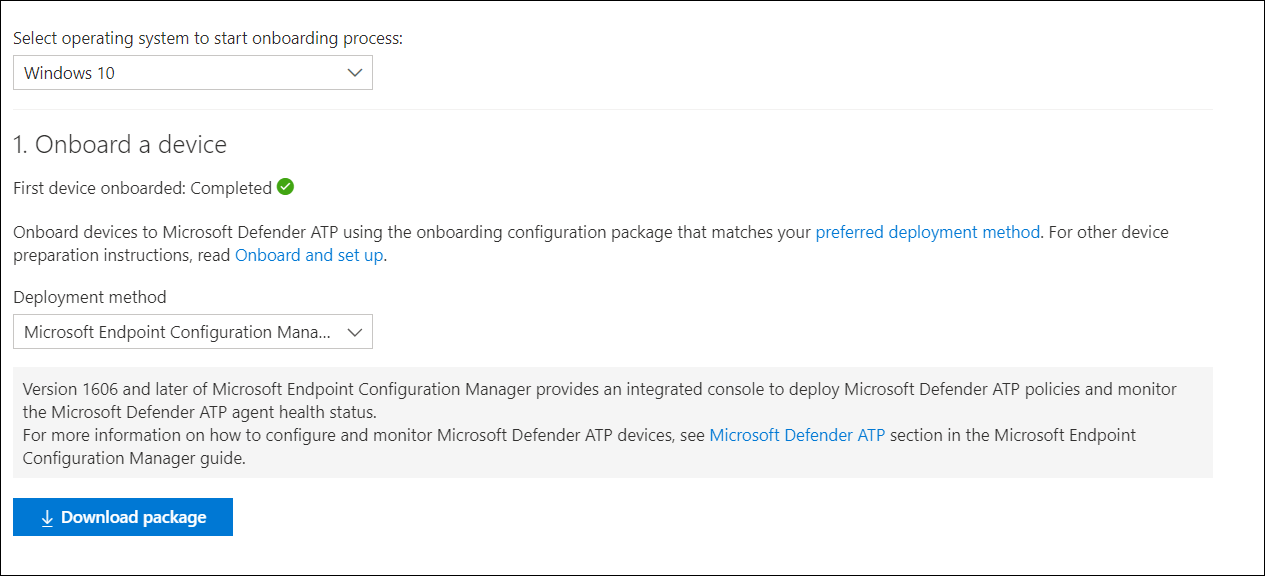

在Microsoft Defender门户中,依次选择“设置”和“载入”。

在“部署方法”下,选择受支持的Microsoft Configuration Manager版本。

选择 “下载包”。

将包保存到可访问的位置。

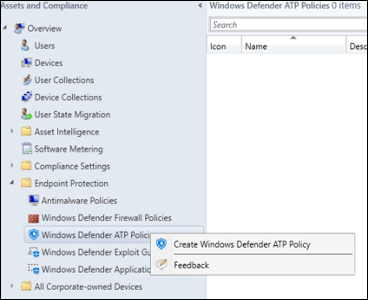

在Microsoft Configuration Manager中,导航到:资产和符合性>概述 > Endpoint Protection > Microsoft Defender ATP 策略。

右键单击“Microsoft Defender ATP 策略”,然后选择“创建Microsoft Defender ATP 策略”。

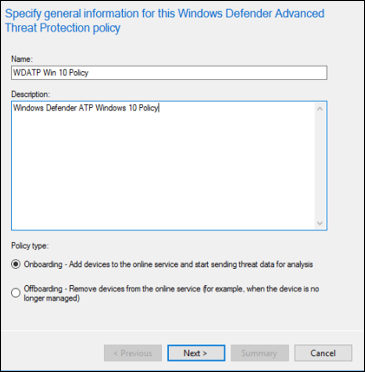

输入名称和说明,验证已选中 “载入 ”,然后选择“ 下一步”。

选择“ 浏览”。

导航到上面步骤 4 中下载的文件的位置。

选择 下一步。

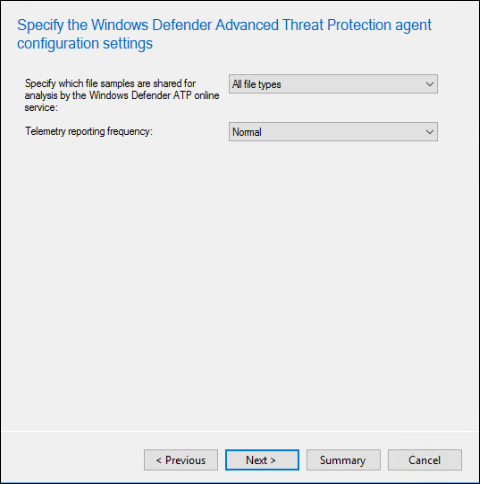

使用) “ 无 ”或“ 所有”文件类型 (相应示例配置代理。

选择适当的遥测 (“正常 ”或“ 加速) 然后选择” 下一步”。

验证配置,然后选择“ 下一步”。

向导完成后,选择 “关闭 ”。

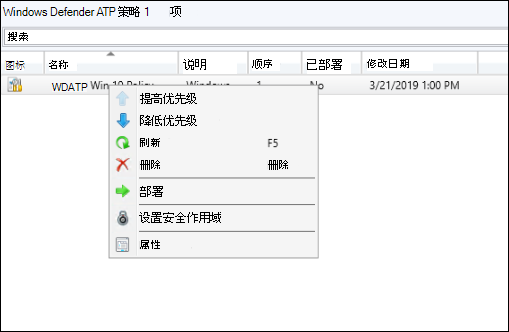

在Microsoft Configuration Manager控制台中,右键单击创建的 Defender for Endpoint 策略,然后选择“部署”。

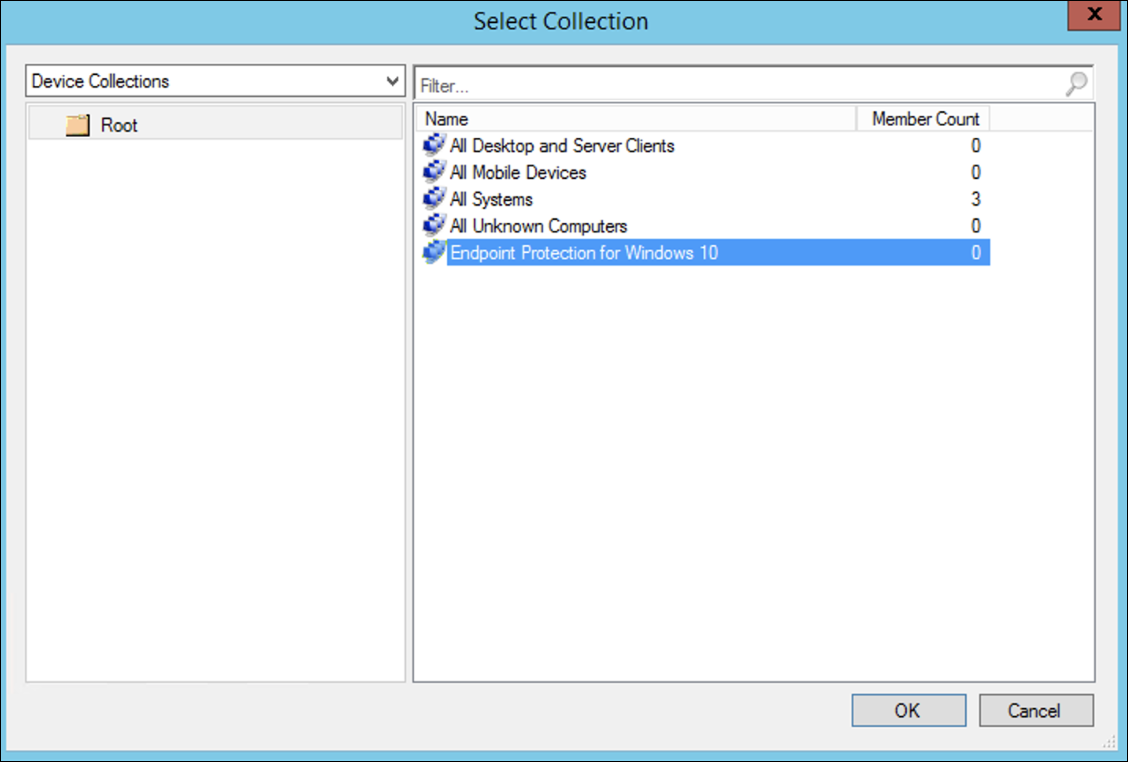

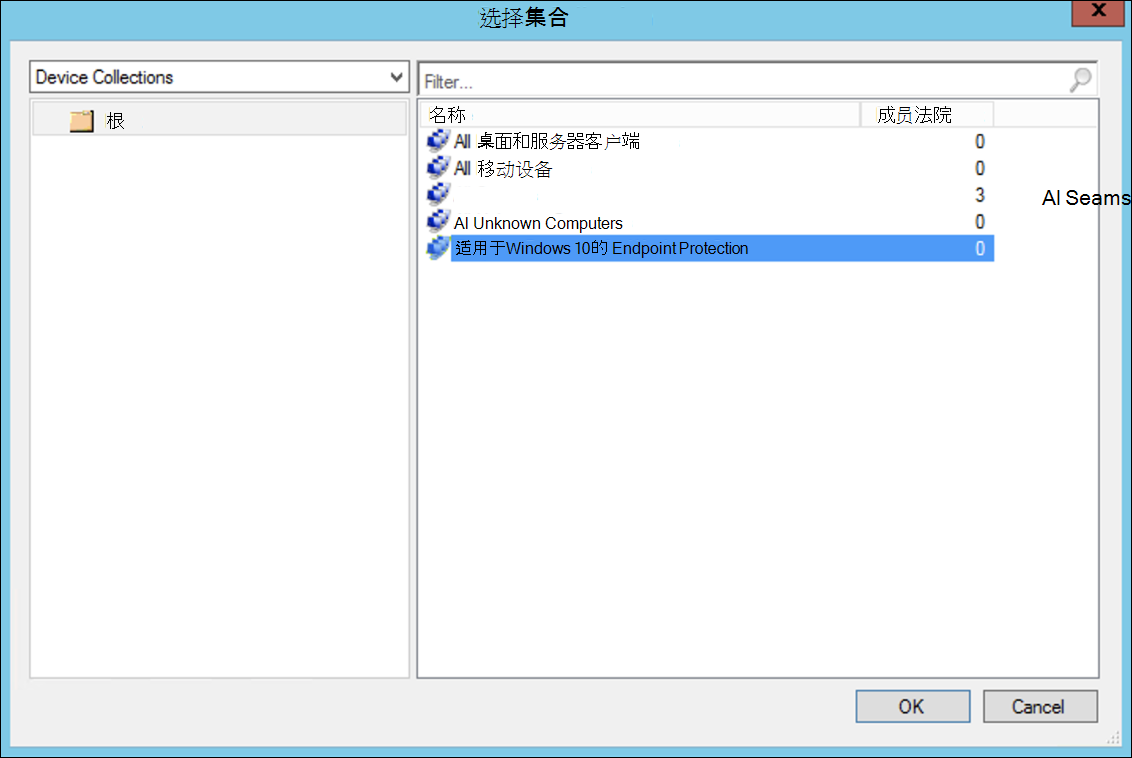

在右侧面板中,选择之前创建的集合,然后选择 “确定”。

以前版本的 Windows 客户端 (Windows 7 和 Windows 8.1)

按照以下步骤确定加入以前版本的 Windows 所需的 Defender for Endpoint 工作区 ID 和工作区密钥。

在Microsoft Defender门户中,选择“设备管理 ) ”下的“设置>终结点>载入 (”。

在“作系统”下,选择“ Windows 7 SP1 和 8.1”。

复制 工作区 ID 和 工作区密钥 并保存它们。 它们将在此过程的后面部分使用。

(MMA) 安装 Microsoft Monitoring Agent。

自 2019 年 1 月起,MMA 目前 (,) 以下 Windows作系统上受支持:

- 服务器 SKU:Windows Server 2008 SP1 或更高版本

- 客户端 SKU:Windows 7 SP1 及更高版本

需要在 Windows 设备上安装 MMA 代理。 若要安装代理,某些系统需要下载 客户体验更新和诊断遥测 数据,以便使用 MMA 收集数据。 这些系统版本包括但不限于:

- Windows 8.1

- Windows 7

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2008 R2

具体而言,对于 Windows 7 SP1,必须安装以下修补程序:

- 安装 KB4074598

- 安装 .NET Framework 4.5 (或更高版本) 或KB3154518。 不要在同一个系统上安装这两者。

如果使用代理连接到 Internet,请参阅配置代理设置部分。

完成后,应在一小时内在门户中看到已载入的终结点。

新一代保护

Microsoft Defender防病毒是内置的反恶意软件解决方案,可为台式机、便携式计算机和服务器提供下一代保护。

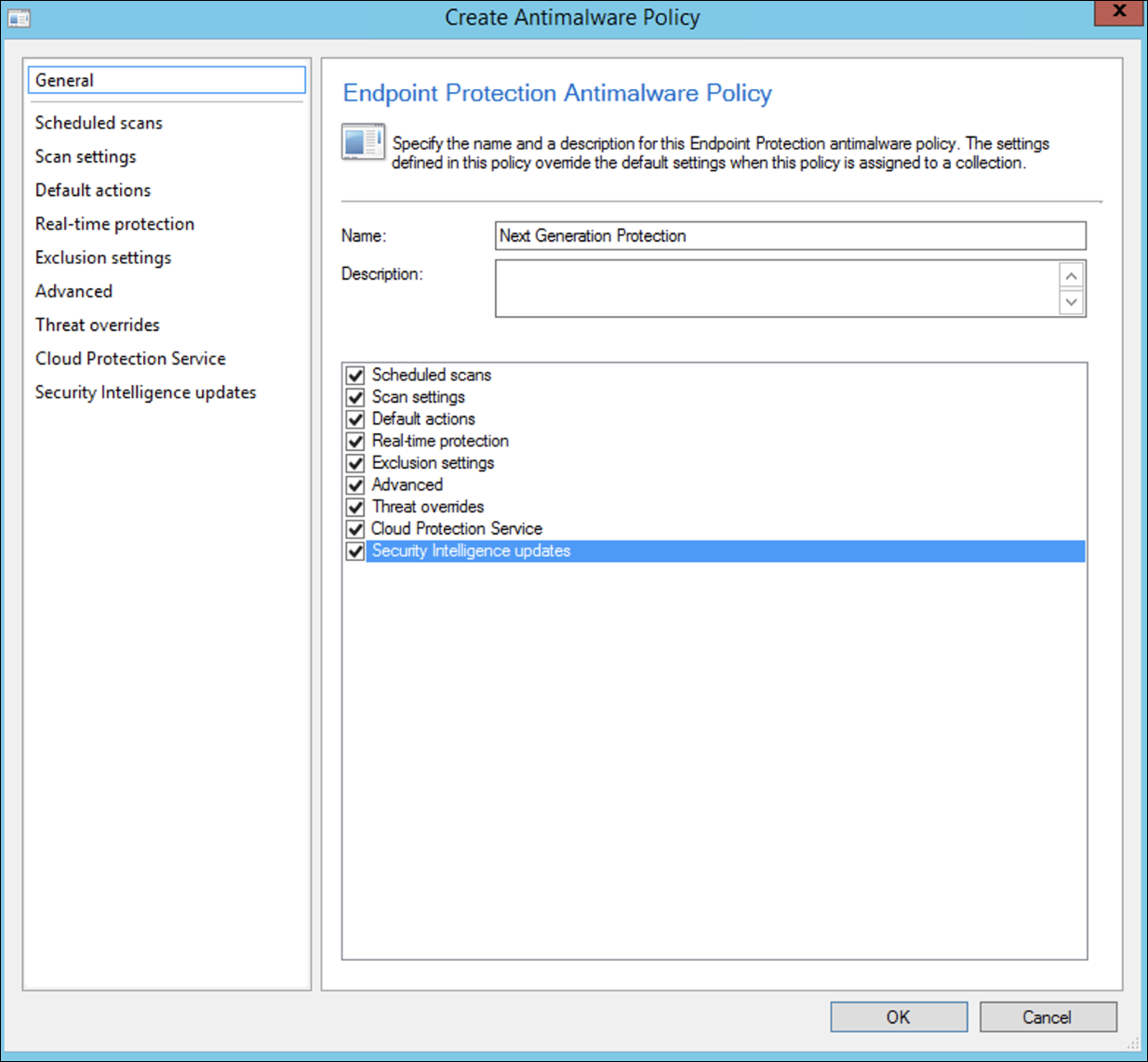

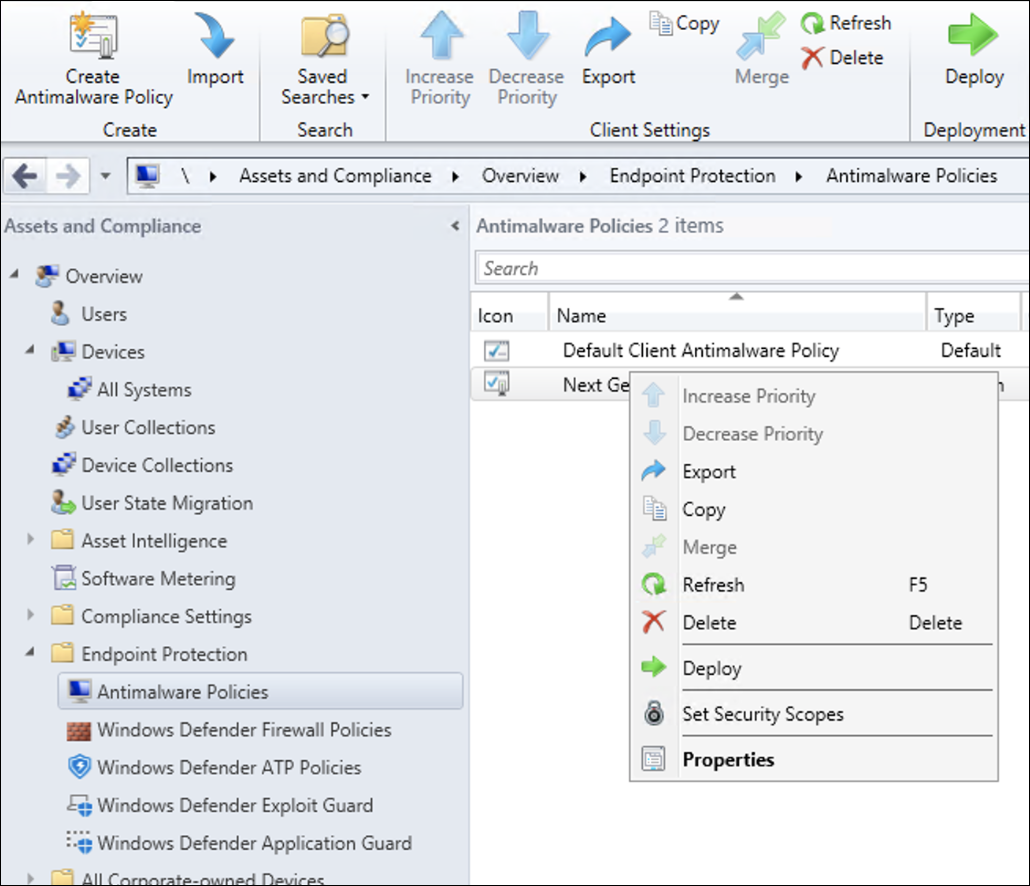

在Microsoft Configuration Manager控制台中,导航到“资产和符合性>概述>”终结点保护>反恶意软件策略,然后选择“创建反恶意软件策略”。

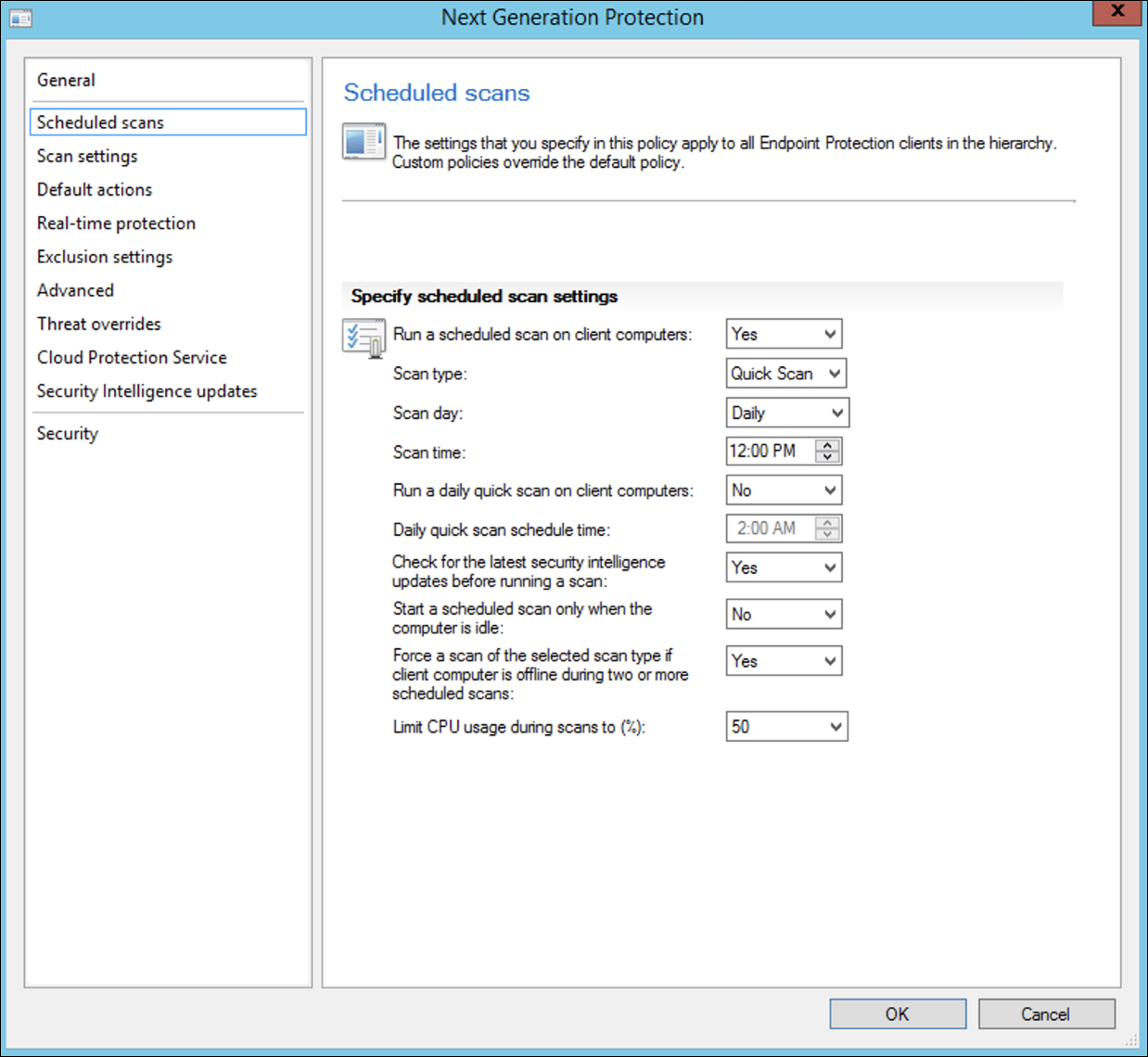

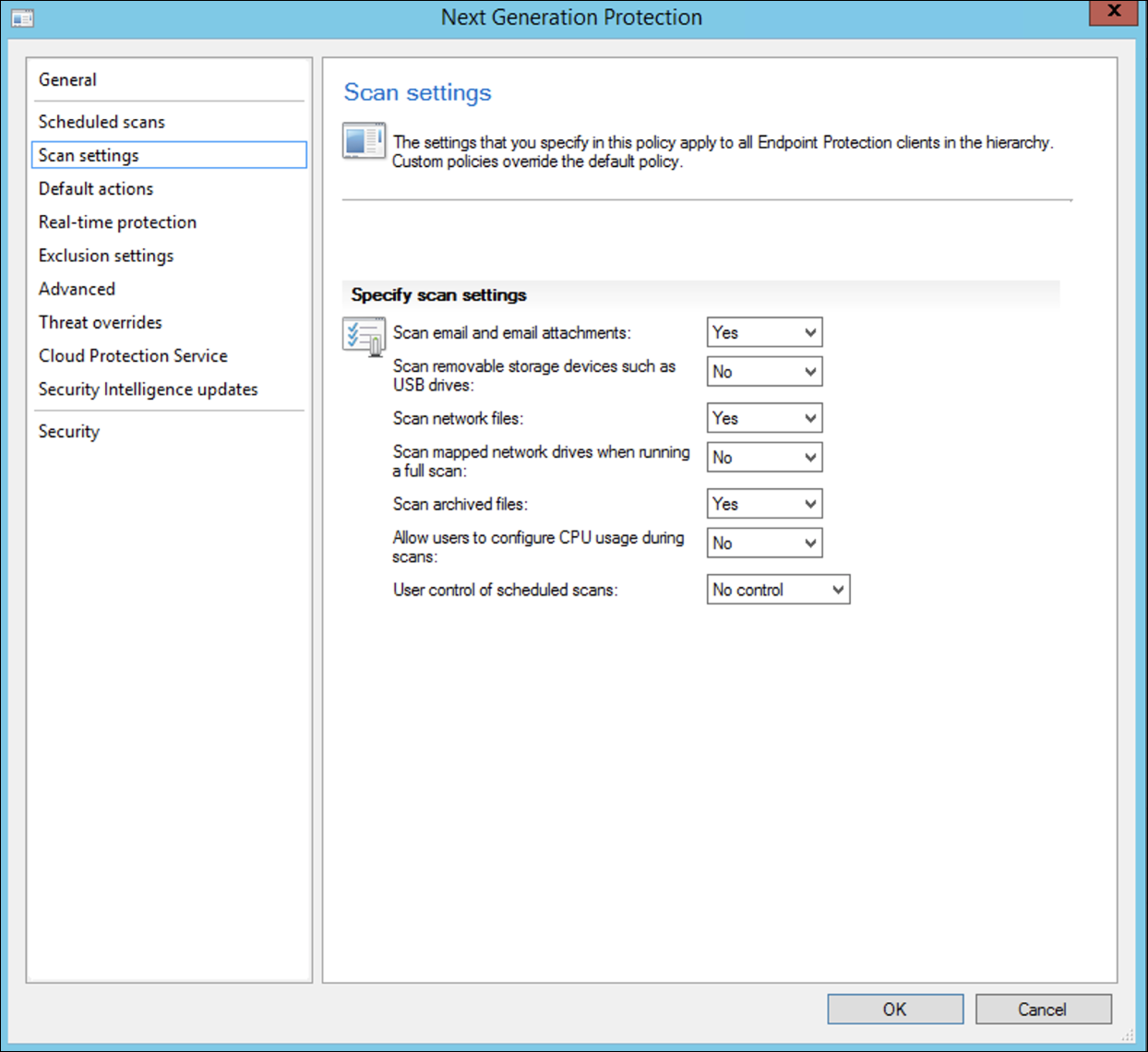

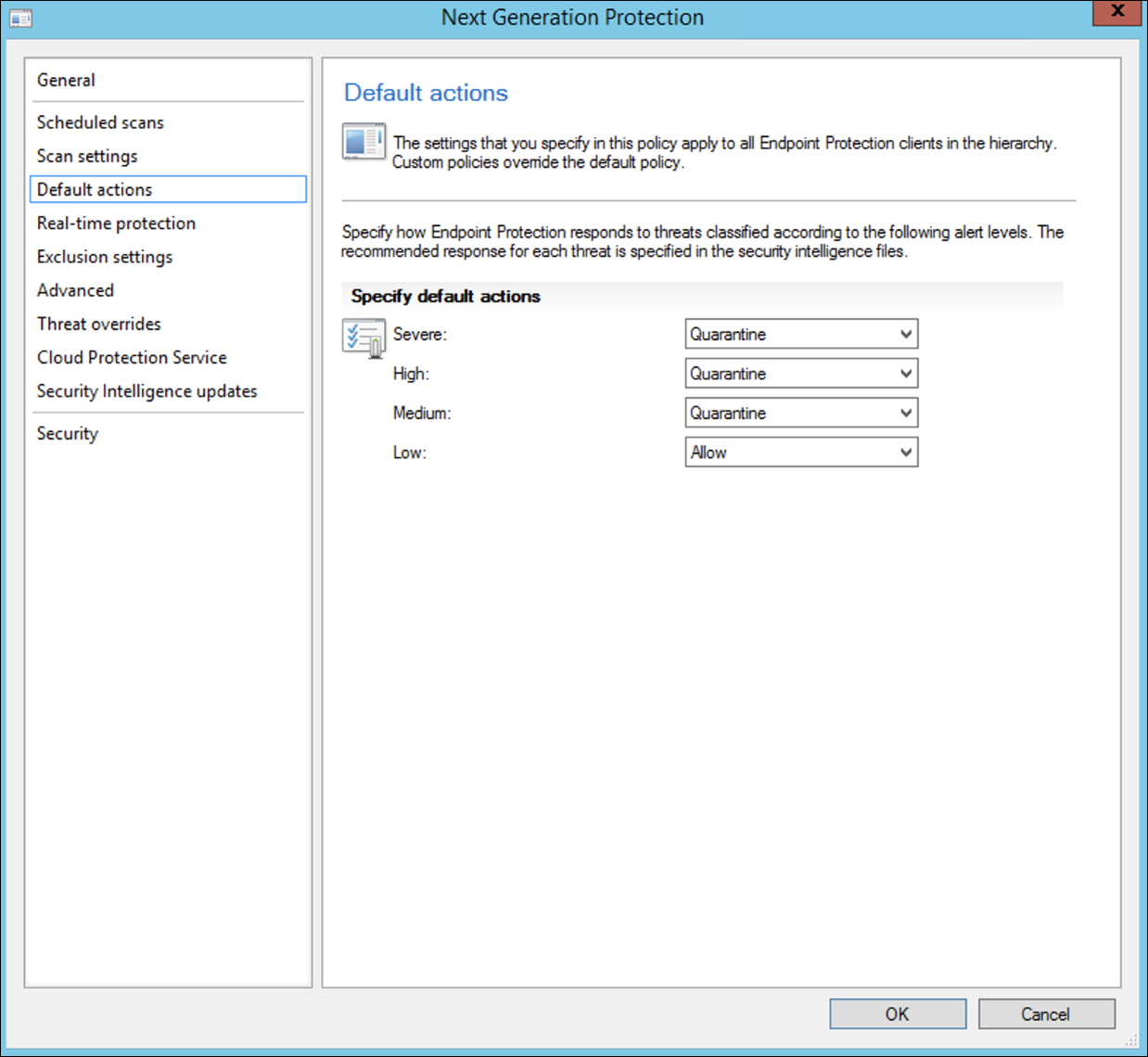

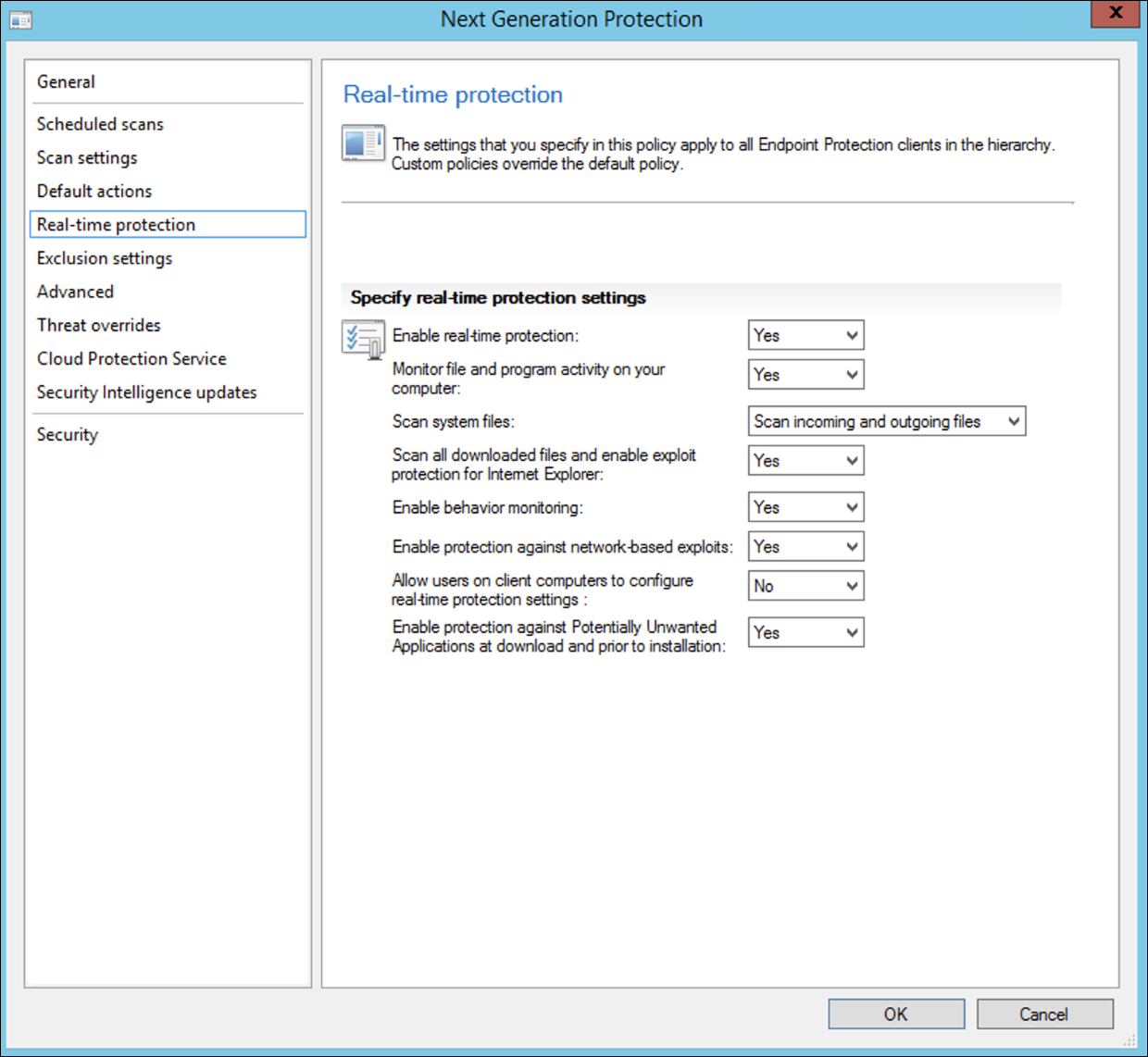

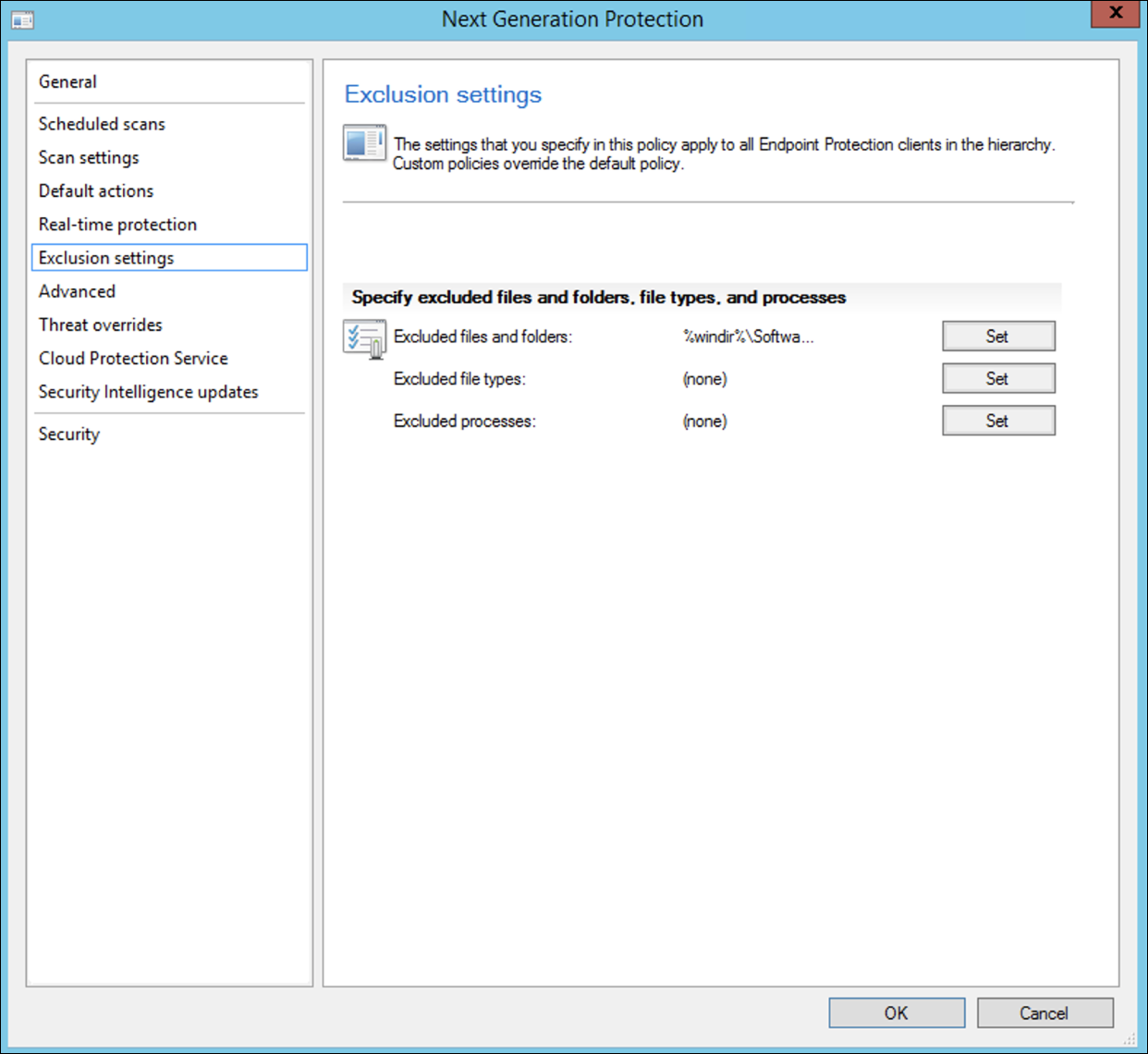

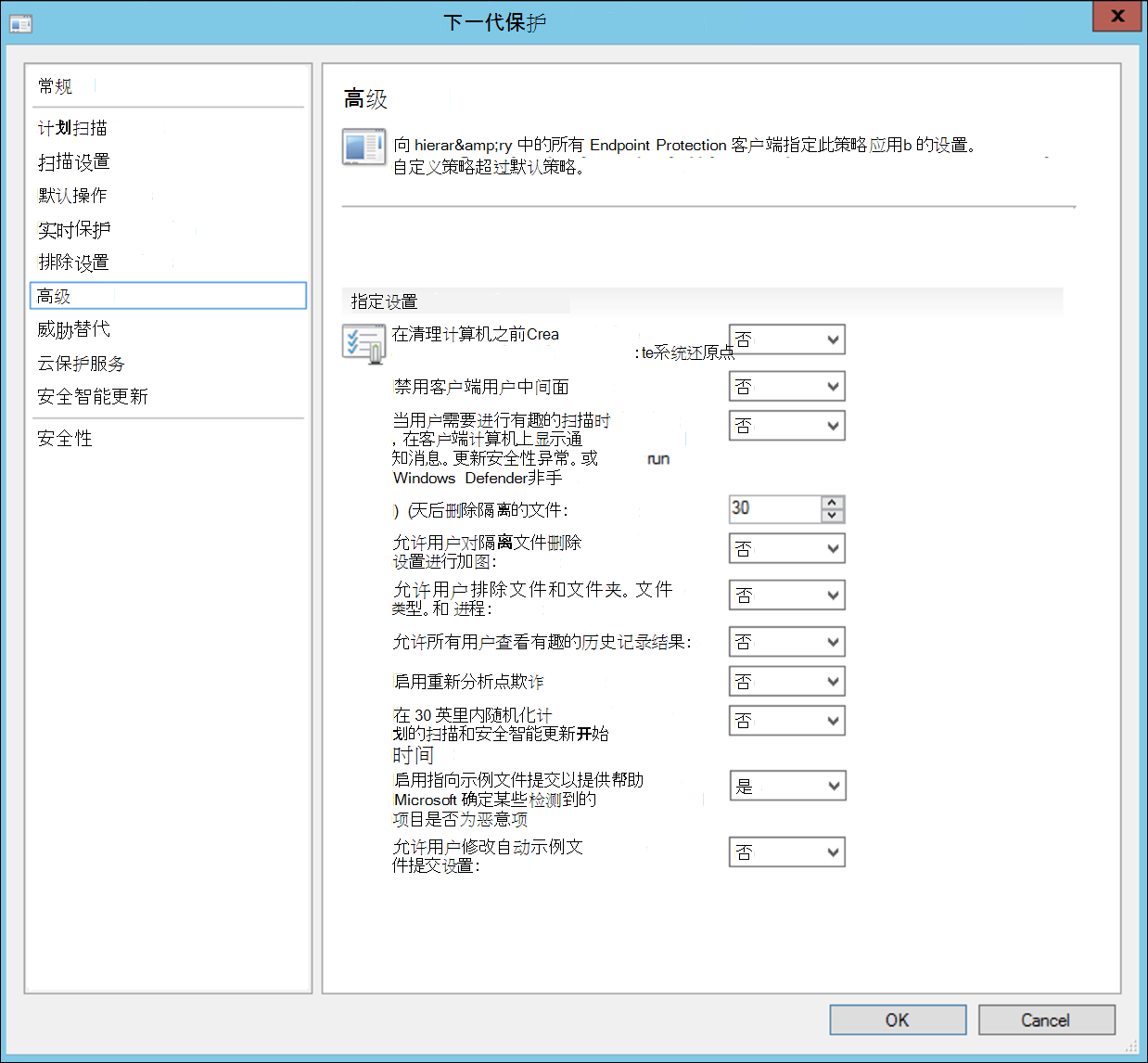

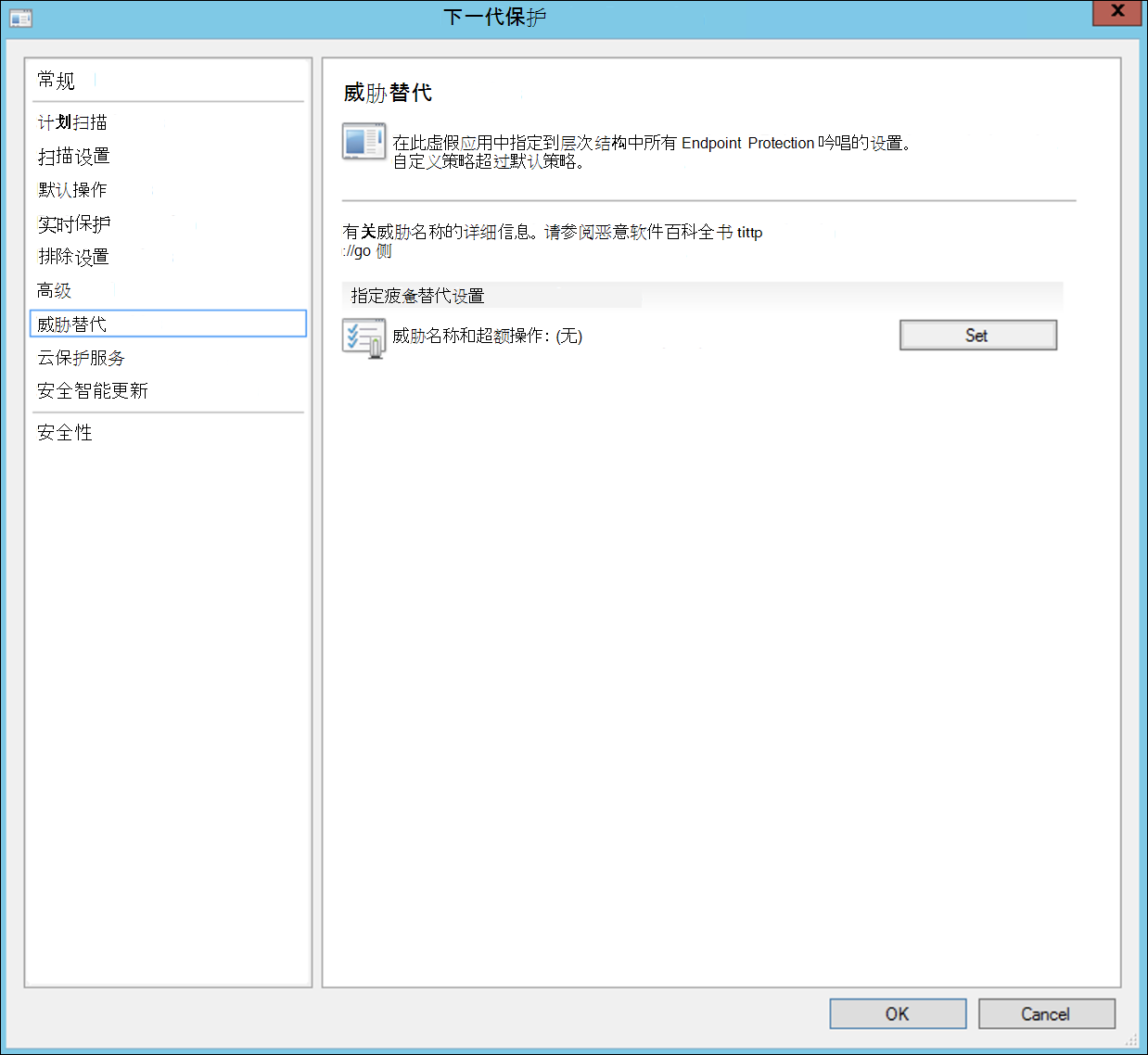

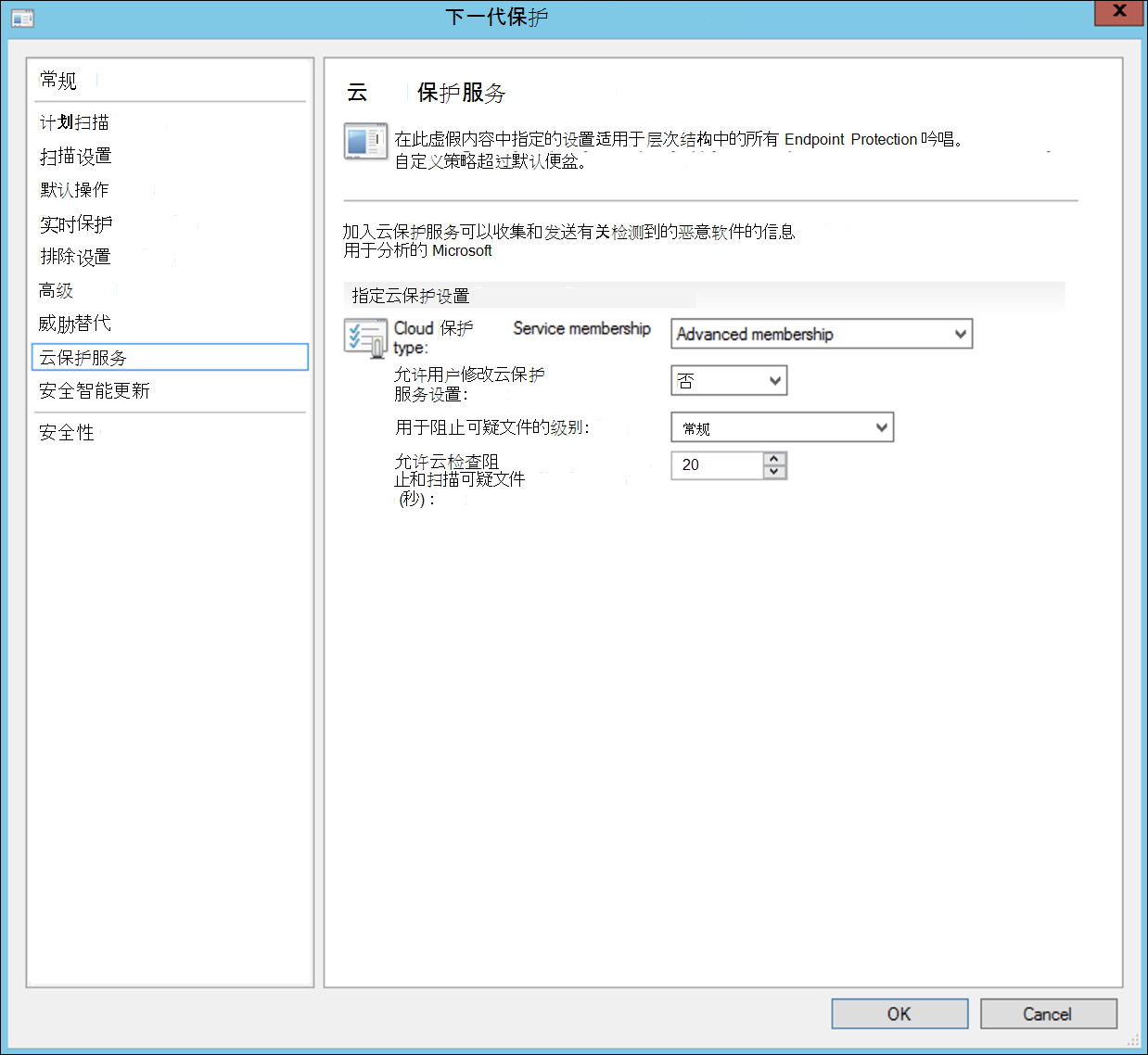

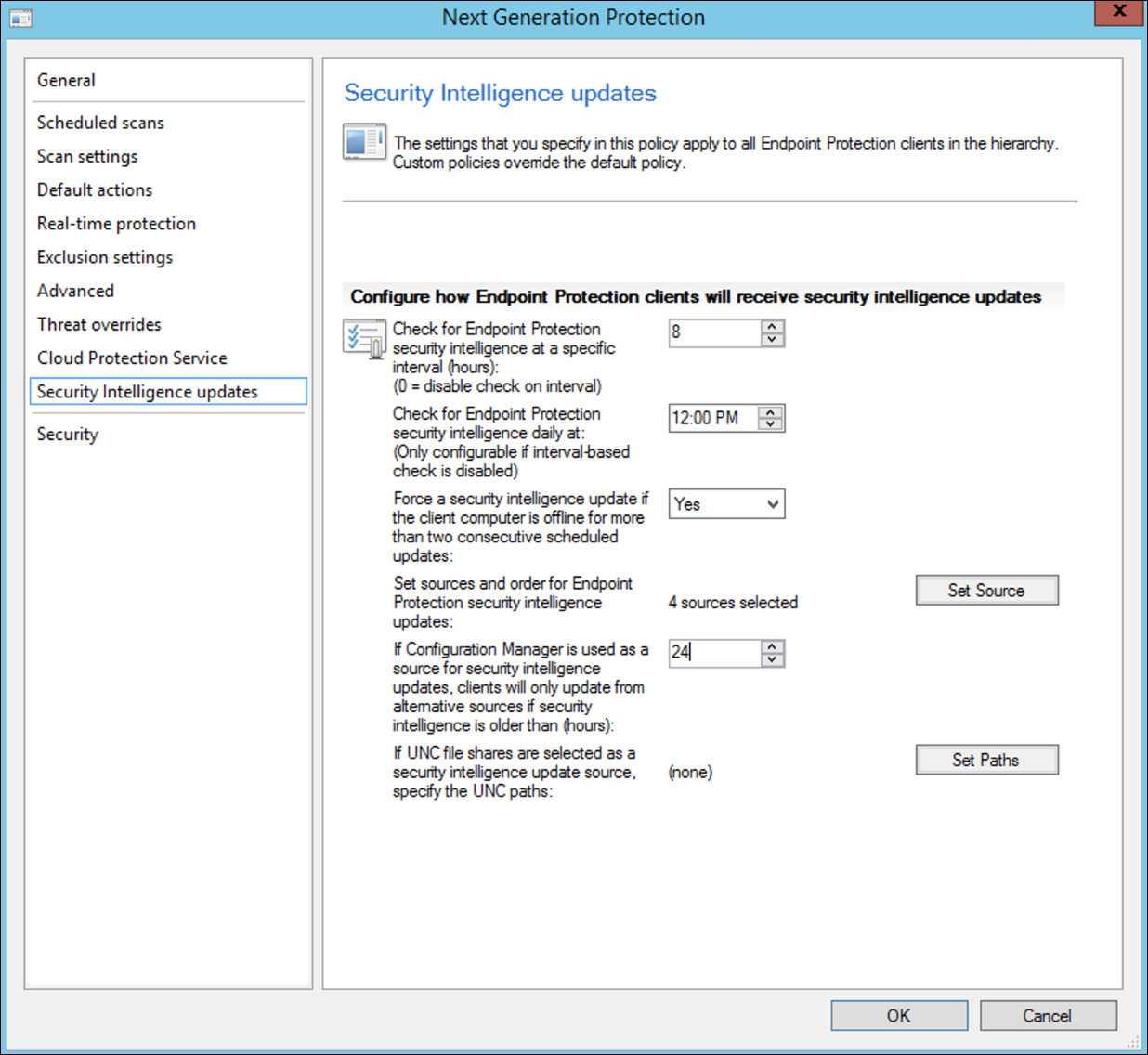

依次选择“计划的扫描”、“扫描设置”、“默认作”、“实时保护”、“排除设置”、“高级”、“威胁替代”、“云保护服务和安全智能更新”,然后选择“确定”。

在某些行业或某些特定企业中,客户可能对如何配置防病毒有特定需求。

有关详细信息,请参阅Windows 安全中心配置框架。

右键单击新创建的反恶意软件策略,然后选择“ 部署”。

将新的反恶意软件策略定位到 Windows 集合,然后选择“ 确定”。

完成此任务后,现已成功配置Microsoft Defender防病毒。

攻击面减少

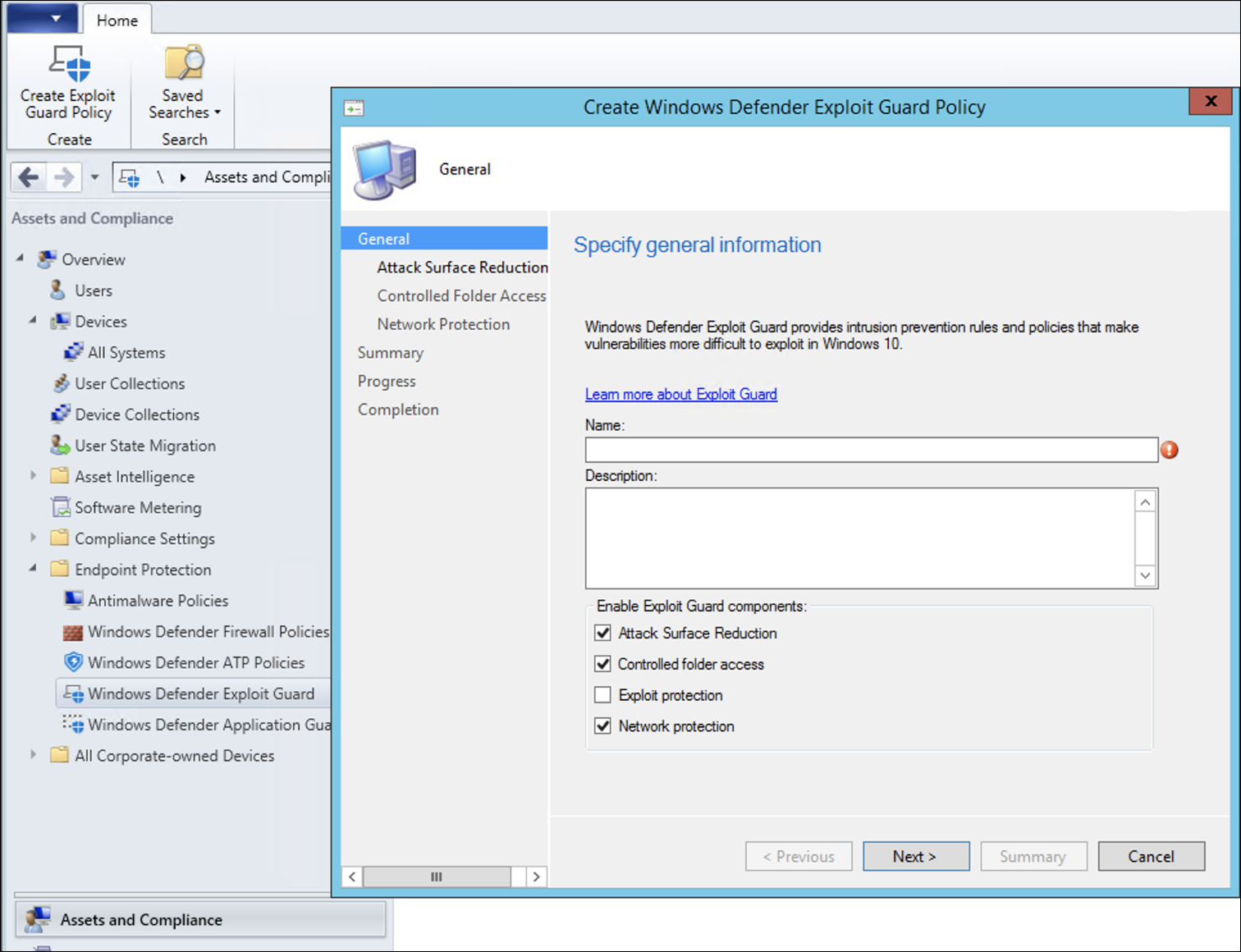

Defender for Endpoint 的攻击面减少支柱包括 Exploit Guard 下提供的功能集。 攻击面减少规则、受控文件夹访问、网络保护和攻击防护。

所有这些功能都提供测试模式和块模式。 在测试模式下,不会对最终用户造成影响。 它只需收集其他遥测数据,并在Microsoft Defender门户中提供。 部署的目标是逐步将安全控件移动到块模式。

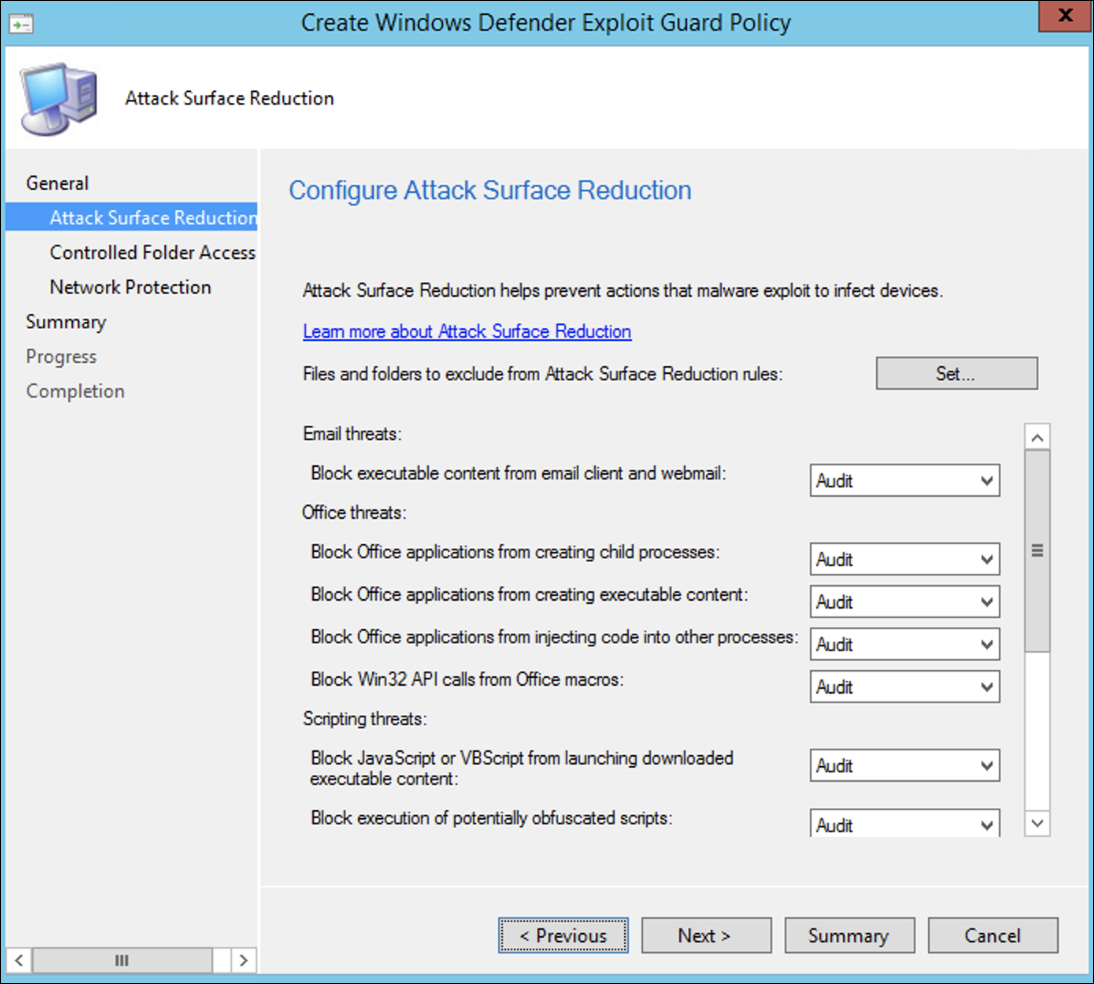

若要在测试模式下设置攻击面减少规则,请执行以下作:

在Microsoft Configuration Manager控制台中,导航到“资产和符合性>概述>”“终结点保护>”“Windows Defender 攻击防护”,然后选择“创建攻击防护策略”。

选择 “攻击面减少”。

将规则设置为 “审核 ”,然后选择“ 下一步”。

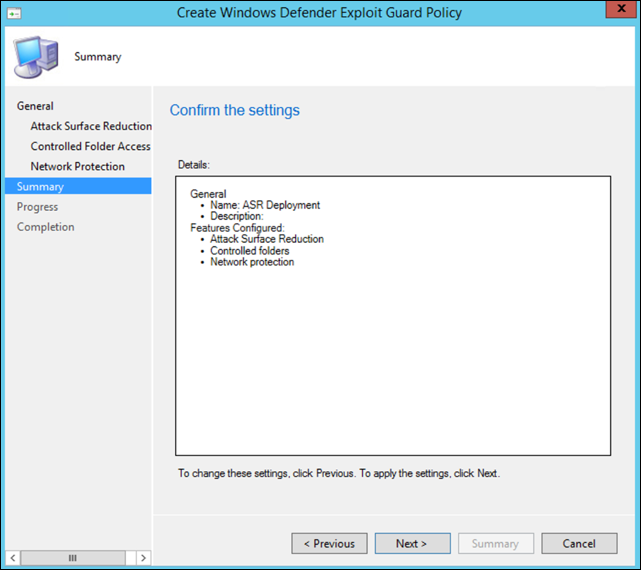

选择“ 下一步”,确认新的 Exploit Guard 策略。

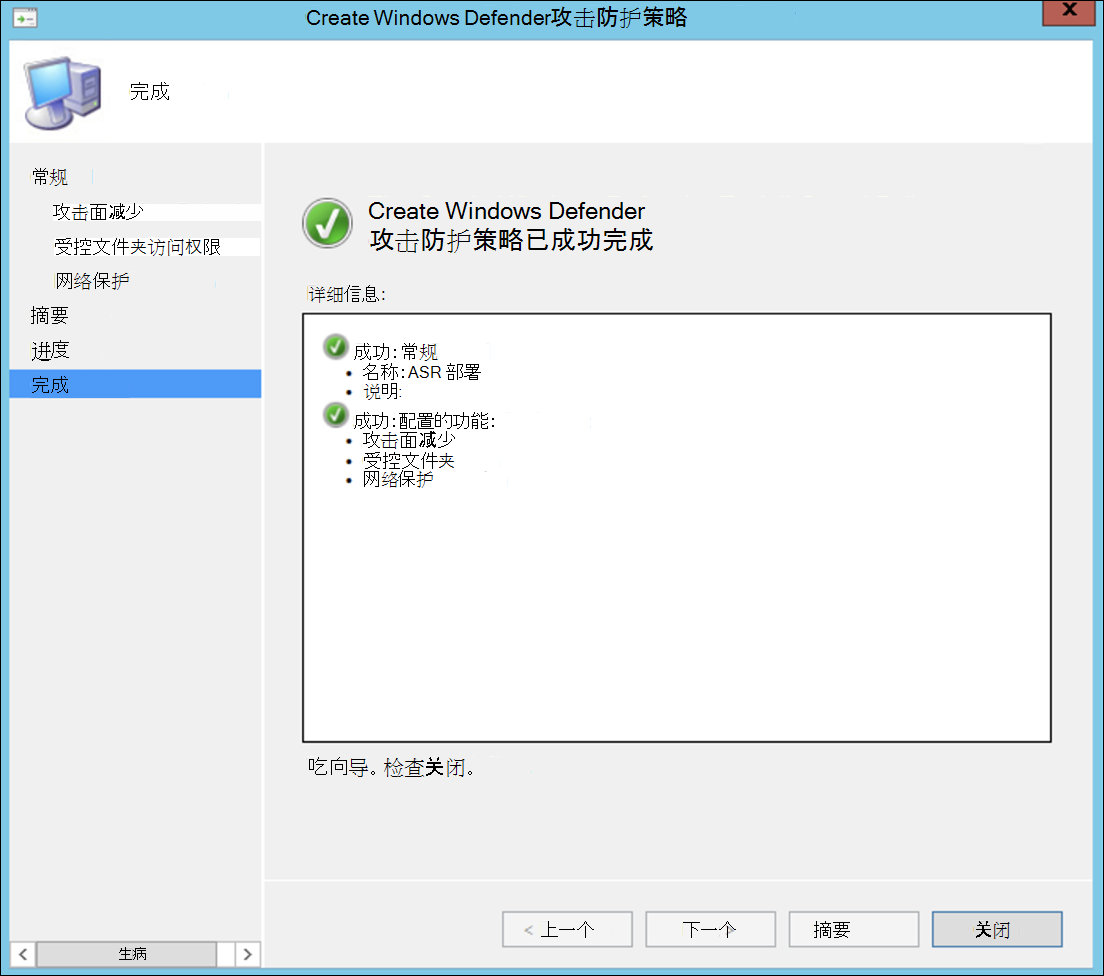

创建策略后,选择“ 关闭”。

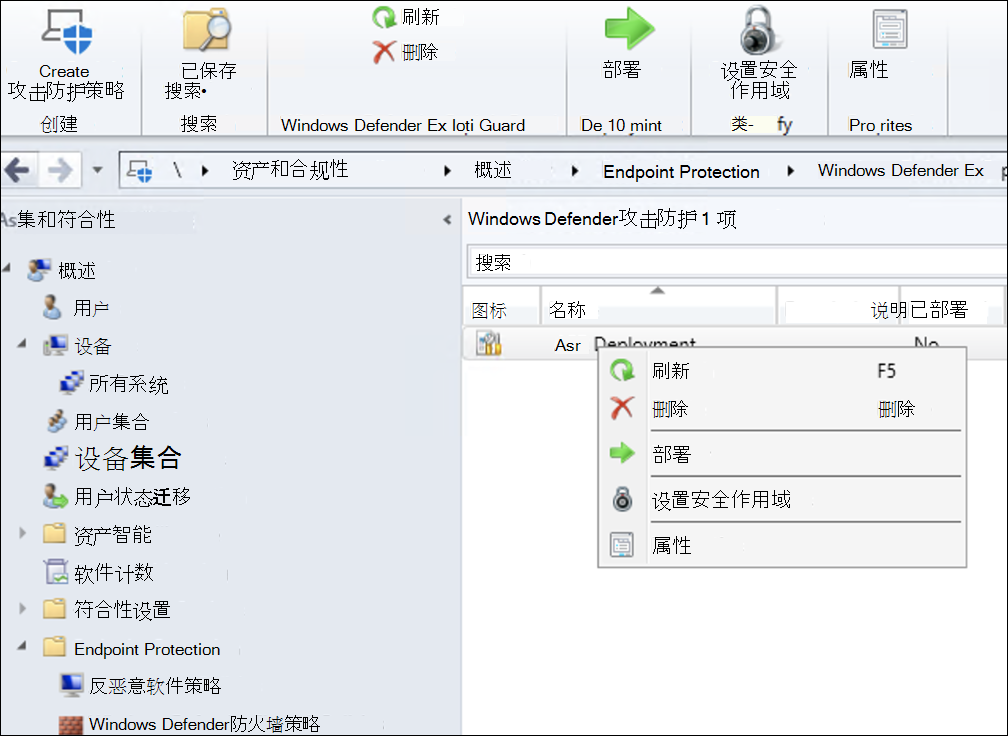

右键单击新创建的策略,然后选择 “部署”。

将策略定位到新创建的 Windows 集合,然后选择“ 确定”。

完成此任务后,现已在测试模式下成功配置攻击面减少规则。

下面是验证攻击面减少规则是否正确应用于终结点的更多步骤。 (这可能需要几分钟)

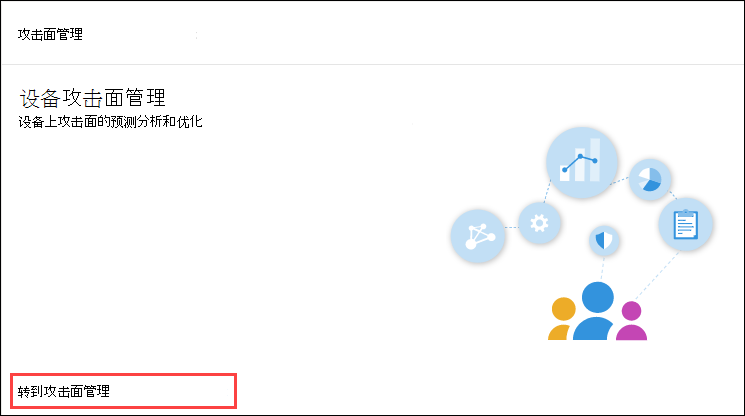

在 Web 浏览器中,转到“Microsoft Defender XDR”。

从左侧菜单中选择 “配置管理 ”。

在 “攻击面管理 ”面板中选择“转到攻击面管理”。

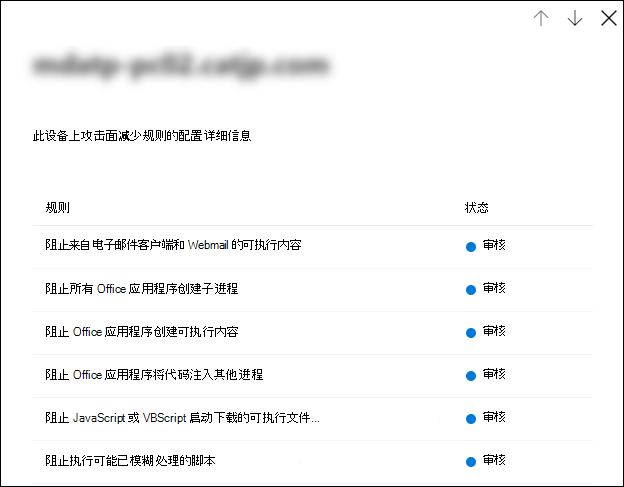

在攻击面减少规则报告中选择 “配置 ”选项卡。 它显示了每个设备上的攻击面减少规则配置概述和攻击面减少规则状态。

选择每个设备,显示攻击面减少规则的配置详细信息。

有关更多详细信息,请参阅 优化攻击面减少规则部署和检测 。

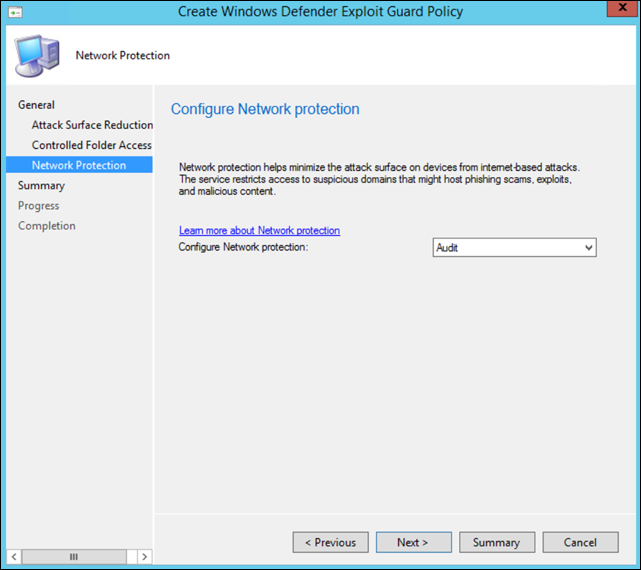

在测试模式下设置网络保护规则

在Microsoft Configuration Manager控制台中,导航到“资产和符合性>概述>”“终结点保护>”“Windows Defender 攻击防护”,然后选择“创建攻击防护策略”。

选择“ 网络保护”。

将设置设置为 “审核 ”,然后选择“ 下一步”。

选择“ 下一步”,确认新的 Exploit Guard 策略。

创建策略后,选择“ 关闭”。

右键单击新创建的策略,然后选择 “部署”。

选择新创建的 Windows 集合的策略,然后选择 “确定”。

完成此任务后,现已在测试模式下成功配置网络保护。

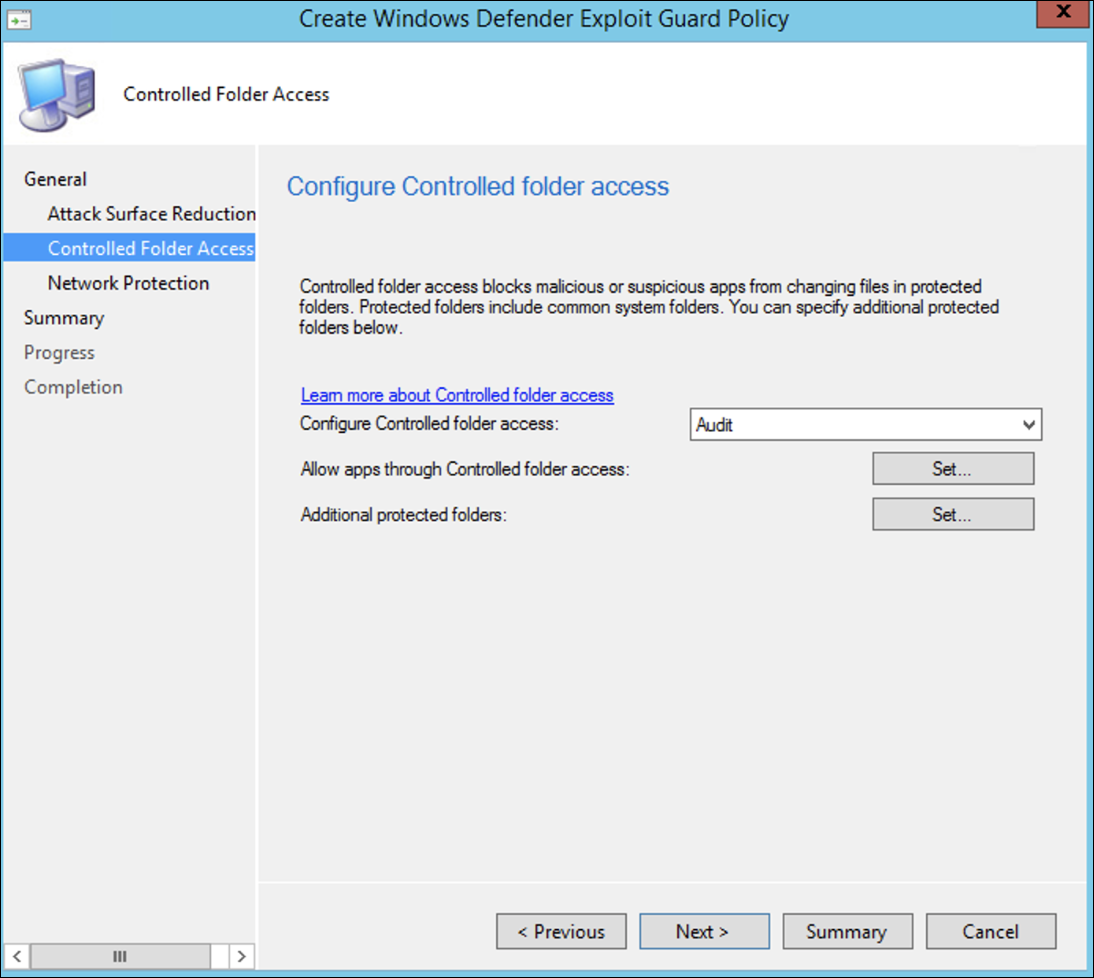

在测试模式下设置受控文件夹访问规则

在Microsoft Configuration Manager控制台中,导航到“资产和符合性>概述>”“终结点保护>”“Windows Defender 攻击防护”,然后选择“创建攻击防护策略”。

选择“ 受控文件夹访问权限”。

将配置设置为 “审核 ”,然后选择“ 下一步”。

选择“ 下一步”,确认新的 Exploit Guard 策略。

创建策略后,选择“ 关闭”。

右键单击新创建的策略,然后选择 “部署”。

将策略定位到新创建的 Windows 集合,然后选择“ 确定”。

现已在测试模式下成功配置受控文件夹访问。

相关文章

提示

想要了解更多信息? Engage技术社区中的Microsoft安全社区:Microsoft Defender for Endpoint技术社区。