网络设备发现和漏洞管理

适用于:

- Microsoft Defender for Endpoint 计划 1

- Microsoft Defender for Endpoint 计划 2

- Defender 漏洞管理

- Microsoft Defender XDR

希望体验 Microsoft Defender for Endpoint? 注册免费试用版。

注意

网络 设备发现和漏洞评估 博客 (发布的 04-13-2021) 提供有关 Defender for Endpoint 中新的 网络设备发现 功能的见解。 本文概述了 网络设备发现 旨在解决的挑战,以及有关如何开始使用这些新功能的详细信息。

Microsoft Defender门户和Microsoft Defender XDR控制台的“设备清单”部分提供了网络发现功能。

在每个网段上使用指定的Microsoft Defender for Endpoint设备,以定期对预配置网络设备执行经过身份验证的扫描。 发现后,Defender for Endpoint 中的漏洞管理功能将提供集成的工作流来保护发现的交换机、路由器、WLAN 控制器、防火墙和 VPN 网关。

发现并分类网络设备后,安全管理员能够接收最新的安全建议,并查看在其组织中部署的网络设备上最近发现的漏洞。

方法

网络设备不作为标准终结点进行管理,因为 Defender for Endpoint 本身没有内置传感器。 这些类型的设备需要无代理方法,其中远程扫描从设备获取必要的信息。 根据网络拓扑和特征,加入Microsoft Defender for Endpoint的单个设备或少数设备使用 SNMP (只读) 对网络设备执行经过身份验证的扫描。

有两种类型的设备需要记住:

- 扫描设备:已载入、用于扫描网络设备的设备。

- 网络设备:计划扫描和载入的网络设备。

网络设备的漏洞管理

发现并分类网络设备后,安全管理员能够接收最新的安全建议,并查看在其组织中部署的网络设备上最近发现的漏洞。

支持的操作系统

当前支持以下操作系统:

- Cisco IOS、IOS-XE、NX-OS

- Fortinet FortiOS

- Juniper JUNOS

- HPE Aruba 网络阿鲁巴OS、AOS-CX

- HPE ArubaOS,采购交换机软件

- Palo Alto Networks PAN-OS

随着时间的推移,将根据从客户使用情况收集的数据添加更多的网络供应商和 OS。 因此,建议配置所有网络设备,即使这些设备未在此列表中指定。

如何开始使用

第一步是选择执行经过身份验证的网络扫描的设备。

确定已载入 Defender for Endpoint 的设备 (客户端或服务器) ,该设备与计划扫描的网络设备的管理端口建立了网络连接。

例如,防火墙) 必须允许 Defender for Endpoint 扫描设备与目标网络设备之间的 SNMP 流量 (。

确定评估哪些网络设备是否存在漏洞 (例如:Cisco 交换机或 Palo Alto Networks 防火墙) 。

请确保在所有配置的网络设备上都启用了 SNMP 只读,以允许 Defender for Endpoint 扫描设备查询配置的网络设备。 此功能的正确功能不需要“SNMP 写入”。

获取要扫描的网络设备的 IP 地址 (或部署这些设备的子网) 。

获取网络设备的 SNMP 凭据, (例如:Community String、noAuthNoPriv、authNoPriv、authPriv) 。 配置新的扫描作业时,需要提供凭据。

代理客户端配置:除了 Defender for Endpoint 设备代理要求外,不需要额外的配置。

若要允许扫描程序进行身份验证并正常工作,必须添加以下域/URL:

- *.security.microsoft.com

- login.microsoftonline.com

- *.blob.core.windows.net/networkscannerstable/*

注意

并非所有 URL 都在 Defender for Endpoint 记录的允许数据收集列表中指定。

权限

若要配置扫描作业,需要以下用户权限选项: 在 Defender 中管理安全设置。 可以通过转到“设置角色”>找到权限。 有关详细信息,请参阅 创建和管理基于角色的访问控制角色。

扫描程序的 Windows 版本先决条件

Windows 10版本 1903 和 Windows Server 版本 1903 及更高版本支持扫描程序。 有关详细信息,请参阅Windows 10版本 1903 和 Windows Server 版本 1903。

注意

每个租户限制为 40 个扫描程序安装。

安装扫描程序

扫描程序安装 & 注册

登录过程可以在指定的扫描设备本身或任何其他设备上完成, (例如个人客户端设备) 。

注意

用户登录时使用的帐户和用于完成登录过程的设备必须位于设备载入到Microsoft Defender for Endpoint的同一租户中。

若要完成扫描程序注册过程,请执行以下操作:

复制并遵循命令行上显示的 URL,并使用提供的安装代码完成注册过程。

注意

可能需要更改命令提示符设置才能复制 URL。

输入代码,并使用具有名为“在 Defender 中管理安全设置”的 Defender for Endpoint 权限的 Microsoft 帐户登录。

完成后,应会看到一条消息,确认你已登录。

扫描程序的汇报

扫描程序有一个计划任务,默认情况下,该任务配置为定期查找更新。 任务运行时,它会将客户端设备上的扫描程序版本与更新位置上的代理版本进行比较。 更新位置是 Windows 查找更新的位置,例如在网络共享上或从 Internet 查找更新。

如果两个版本之间存在差异,更新过程将确定哪些文件存在差异并需要在本地计算机上进行更新。 确定所需的更新后,将开始下载更新。

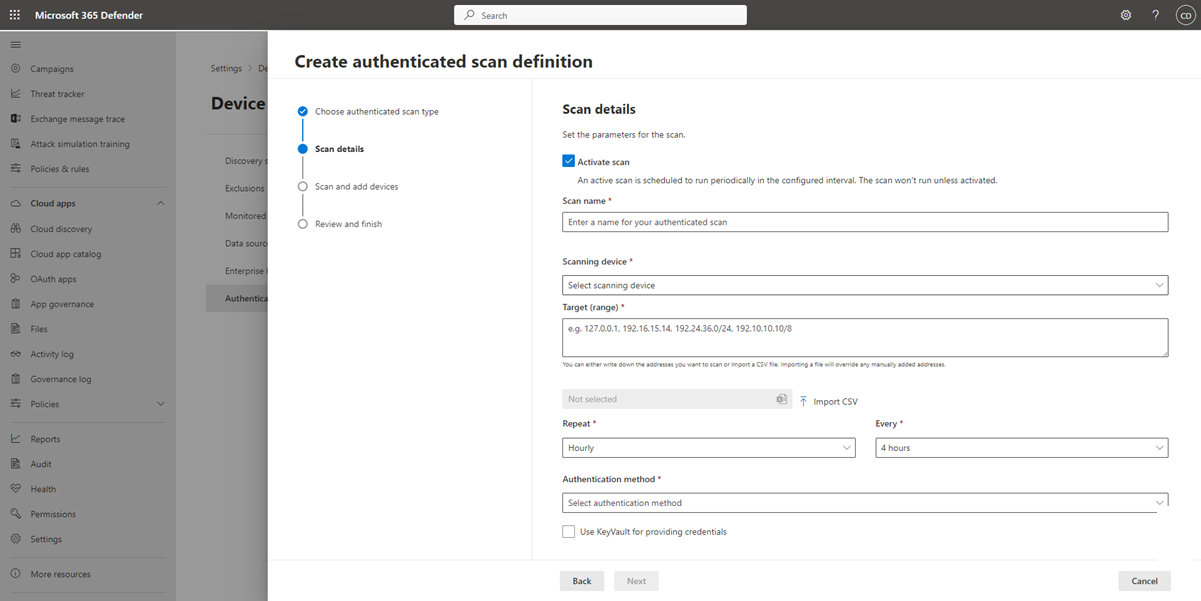

配置经过身份验证的新网络设备扫描

在Microsoft Defender门户中转到“设置>”“设备发现>经过身份验证的扫描”。

选择“ 添加新扫描 ”,然后选择“ 网络设备经过身份验证的扫描 ”,然后选择“ 下一步”。

选择是否 激活扫描。

输入 扫描名称。

选择 扫描设备: 用于扫描网络设备的已载入设备。

输入 目标 (范围) : 要扫描的 IP 地址范围或主机名。 可以输入地址或导入 CSV 文件。 导入文件会覆盖任何手动添加的地址。

选择 “扫描间隔”: 默认情况下,扫描每四小时运行一次,你可以通过选择“ 不重复”来更改扫描间隔或只运行一次扫描间隔。

选择 身份验证方法。

可以选择 使用 Azure KeyVault 提供凭据: 如果在 Azure KeyVault 中管理凭据,则可以输入扫描设备要访问的 Azure KeyVault URL 和 Azure KeyVault 机密名称来提供凭据。 机密值取决于所选的经过身份验证的方法,如下表所述:

身份验证方法 Azure KeyVault 机密值 AuthPriv 用户名;AuthPassword;PrivPassword AuthNoPriv 用户名;AuthPassword CommunityString CommunityString 选择“ 下一步 ”以运行或跳过测试扫描。

选择“ 下一步 ”查看设置,然后选择“ 提交 ”以创建新的网络设备经过身份验证的扫描。

注意

若要防止网络设备清单中的设备重复,请确保每个 IP 地址仅跨多个扫描设备配置一次。

扫描和添加网络设备

在设置过程中,可以执行一次性测试扫描,以验证:

- Defender for Endpoint 扫描设备与配置的目标网络设备之间存在连接。

- 配置的 SNMP 凭据正确无误。

每个扫描设备最多可以支持 1,500 个成功的 IP 地址扫描。 例如,如果扫描 10 个不同的子网,其中只有 100 个 IP 地址返回成功结果,则可以从同一扫描设备上的其他子网扫描 1,400 个其他 IP 地址。

如果有多个 IP 地址范围/子网要扫描,测试结果需要几分钟才能显示。 最多可用于 1,024 个地址的测试扫描。

显示结果后,可以选择将哪些设备包含在定期扫描中。 如果跳过查看扫描结果,则无论设备的响应) 如何,所有配置的 IP 地址都会添加到网络设备经过身份验证的扫描 (。 还可以导出扫描结果。

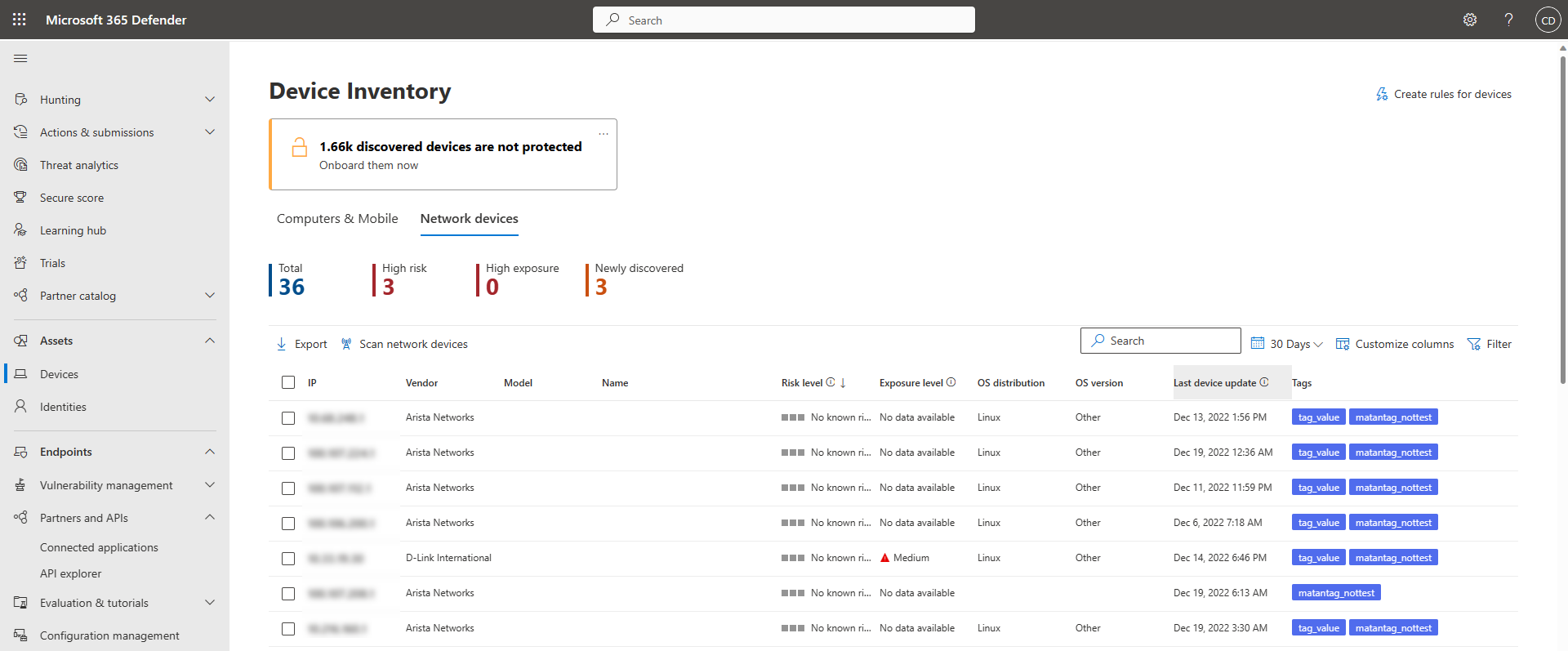

设备清单

新发现的设备显示在“设备清单”页的“新网络设备”选项卡下。 添加扫描作业后,最多可能需要两个小时才能更新设备。

疑难解答

扫描程序安装失败

验证所需的 URL 是否已添加到防火墙设置中允许的域。 此外,请确保按照配置 设备代理和 Internet 连接设置中所述配置代理设置。

Microsoft.com/devicelogin 网页未显示

验证所需的 URL 是否已添加到防火墙中允许的域。 此外,请确保按照配置 设备代理和 Internet 连接设置中所述配置代理设置。

数小时后,网络设备不会显示在设备清单中

应在完成网络设备经过身份验证的扫描配置后进行初始扫描的几个小时后更新扫描结果。

如果设备仍未显示,请验证服务“MdatpNetworkScanService”是否在扫描的设备上运行(安装了扫描程序),并在相关网络设备经过身份验证的扫描配置中执行“运行扫描”。

如果 5 分钟后仍未获得结果,请重启服务。

设备上次查看时间超过 24 小时

验证扫描程序是否正常运行。 然后转到扫描定义并选择“运行测试”。检查从相关 IP 地址返回的错误消息。

我的扫描程序已配置,但扫描未运行

由于经过身份验证的扫描程序当前使用的加密算法不符合 联邦信息处理标准 (FIPS) ,因此当组织强制使用符合 FIPS 的算法时,扫描程序无法运行。

若要允许不符合 FIPS 的算法,请在注册表中为运行扫描程序的设备设置以下值:

Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\FipsAlgorithmPolicy,其 DWORD 值名为 Enabled ,值为 0x0

符合 FIPS 的算法仅用于美国联邦政府的部门和机构。

必需的Defender 漏洞管理用户权限

注册完成,出现错误:“似乎没有足够的权限来添加新代理。 所需的权限是“在 Defender 中管理安全设置”。

按任意键退出。

请系统管理员为你分配所需的权限。 或者,请让另一个相关成员通过提供登录代码和链接来帮助你完成登录过程。

在注册过程中使用命令行中提供的链接注册过程失败

尝试使用其他浏览器或将登录链接和代码复制到其他设备。

文本太小或无法从命令行复制文本

更改设备上的命令行设置以允许复制和更改文本大小。

相关文章

提示

想要了解更多信息? Engage技术社区中的Microsoft安全社区:Microsoft Defender for Endpoint技术社区。