排查 macOS 上的 Microsoft Defender for Endpoint 中的系统扩展问题

适用于:

- macOS 上的 Microsoft Defender for Endpoint

- Microsoft Defender for Endpoint 计划 1

- Microsoft Defender for Endpoint 计划 2

- Microsoft Defender XDR

希望体验 Microsoft Defender for Endpoint? 注册免费试用版。

可以通过在设备上的 Mac 上打开Microsoft Defender for Endpoint并导航到“帮助发送反馈”>来提交反馈。

另一个选项是通过Microsoft Defender XDR提交反馈,方法是启动 security.microsoft.com 并选择“提供反馈”选项卡。

本文介绍如何排查在 macOS 上作为Microsoft Defender for Endpoint一部分安装的系统扩展的问题。

从 macOS BigSur (11) 开始,Apple 的 macOS 要求在允许在设备上运行之前显式批准所有系统扩展。

症状

你会注意到,Microsoft Defender for Endpoint盾牌中具有 x 符号,如以下屏幕截图所示:

如果单击带有 x 符号的防护板,你将获得选项,如以下屏幕截图所示:

单击“ 需要操作”。

将显示以下屏幕截图所示的屏幕:

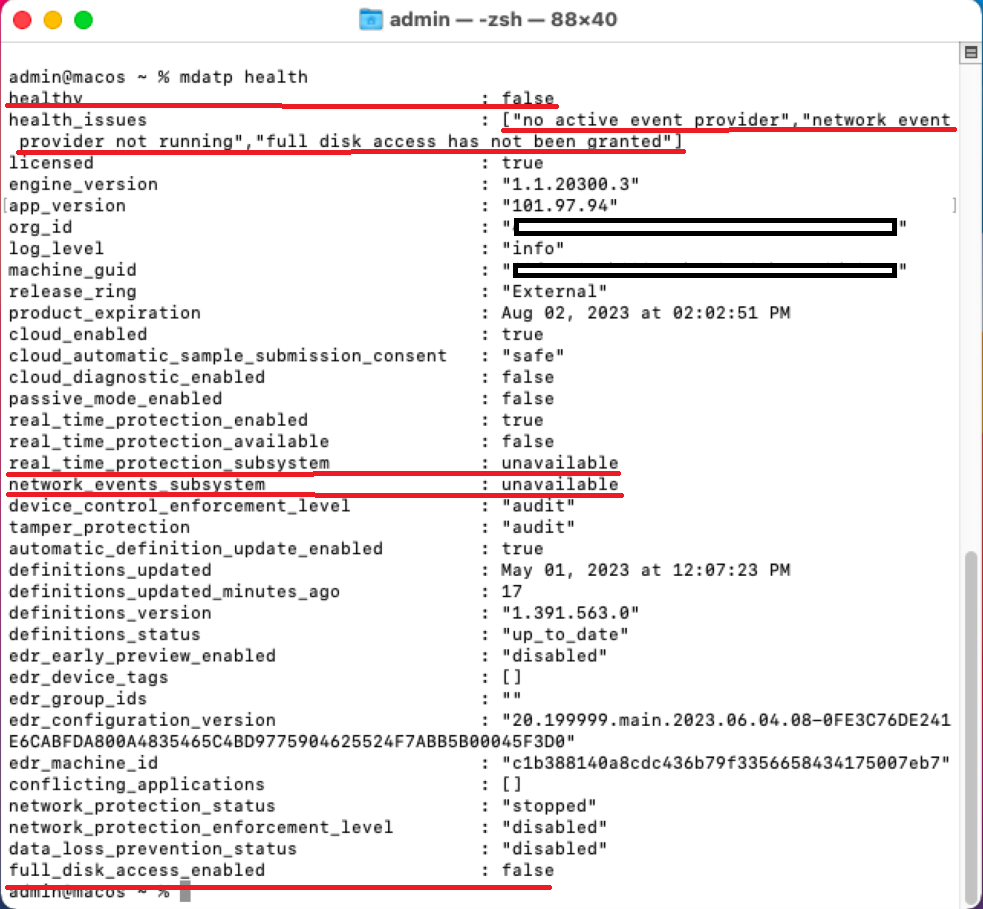

还可以运行 mdatp 运行状况:它报告是否启用了实时保护,但不可用。 此报告指示系统扩展未获批准在设备上运行。

mdatp health

运行 mdatp 运行状况 的输出为:

healthy : false

health_issues : ["no active event provider", "network event provider not running", "full disk access has not been granted"]

...

real_time_protection_enabled : unavailable

real_time_protection_available: unavailable

...

full_disk_access_enabled : false

以下屏幕截图显示了运行 mdatp 运行状况 时显示的输出报告:

原因

macOS 要求用户手动显式批准应用程序使用的某些功能,例如系统扩展、在后台运行、发送通知、完全磁盘访问等。 Microsoft Defender for Endpoint依赖于这些应用程序,在收到用户的所有这些同意之前,无法正常运行。

如果在 macOS 上部署/安装Microsoft Defender for Endpoint期间未批准系统扩展,请执行以下步骤:

你会注意到,macOS 扩展上的两个Microsoft Defender for Endpoint都处于[已激活等待用户]状态。

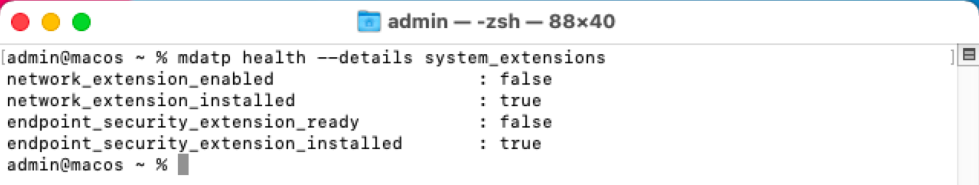

在终端中运行以下命令:

mdatp health --details system_extensions

你将获得以下输出:

network_extension_enabled : false

network_extension_installed : true

endpoint_security_extension_ready : false

endpoint_security_extension_installed : true

以下屏幕截图显示了此输出:

如果通过 Intune、JamF 或其他 MDM 解决方案对其进行管理,则以下文件可能会丢失:

| MobileConfig (Plist) | “mdatp health”控制台命令输出 | macOS 上的MDE正常运行所需的 macOS 设置 |

|---|---|---|

| “/Library/Managed Preferences/com.apple.system-extension-policy.plist” | real_time_protection_subsystem | 系统扩展 |

| “/Library/Managed Preferences/com.apple.webcontent-filter.plist” | network_events_subsystem | 网络筛选器扩展 |

| “/Library/Managed Preferences/com.apple.TCC.configuration-profile-policy.plist” | full_disk_access_enabled | 隐私首选项策略控制 (PPPC,又名 TCC (透明度、同意 & 控制) 、完全磁盘访问 (FDA) ) |

| “/Library/Managed Preferences/com.apple.notificationsettings.plist” | 不适用 | 最终用户通知 |

| “/Library/Managed Preferences/servicemanagement.plist” | 不适用 | 后台服务 |

| “/Library/Managed Preferences/com.apple.TCC.configuration-profile-policy.plist” | DLP) full_disk_access_enabled ( | 辅助功能 |

若要排查缺少文件的问题,使 macOS 上的Microsoft Defender for Endpoint正常工作,请参阅 Mac 上的Microsoft Defender for Endpoint。

解决方案

本部分介绍使用管理工具(即 Intune、JamF、其他 MDM)和手动部署方法批准系统扩展、后台服务、通知、完整磁盘访问等功能的解决方案。 若要使用这些管理工具执行这些功能,请参阅:

先决条件

在使用任何指定的管理工具) 批准系统扩展 (之前,请确保满足以下先决条件:

步骤 1:配置文件是否归于 macOS?

如果使用 Intune,请参阅在 Intune 中管理 macOS 软件更新策略。

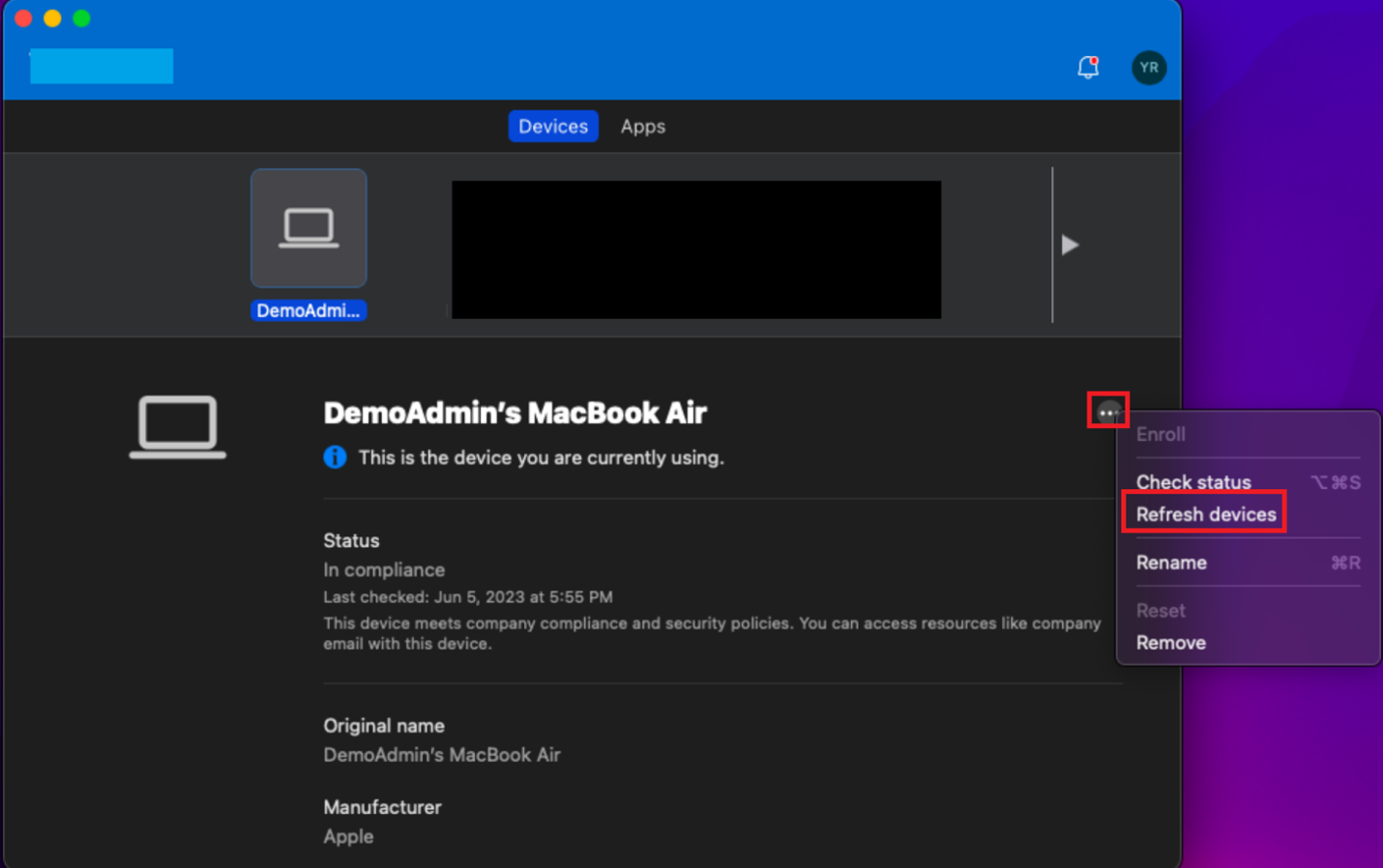

单击省略号 (三个点) 。

选择“ 刷新设备”。 将显示以下屏幕截图所示的屏幕:

在“启动板”中,键入 “系统首选项”。

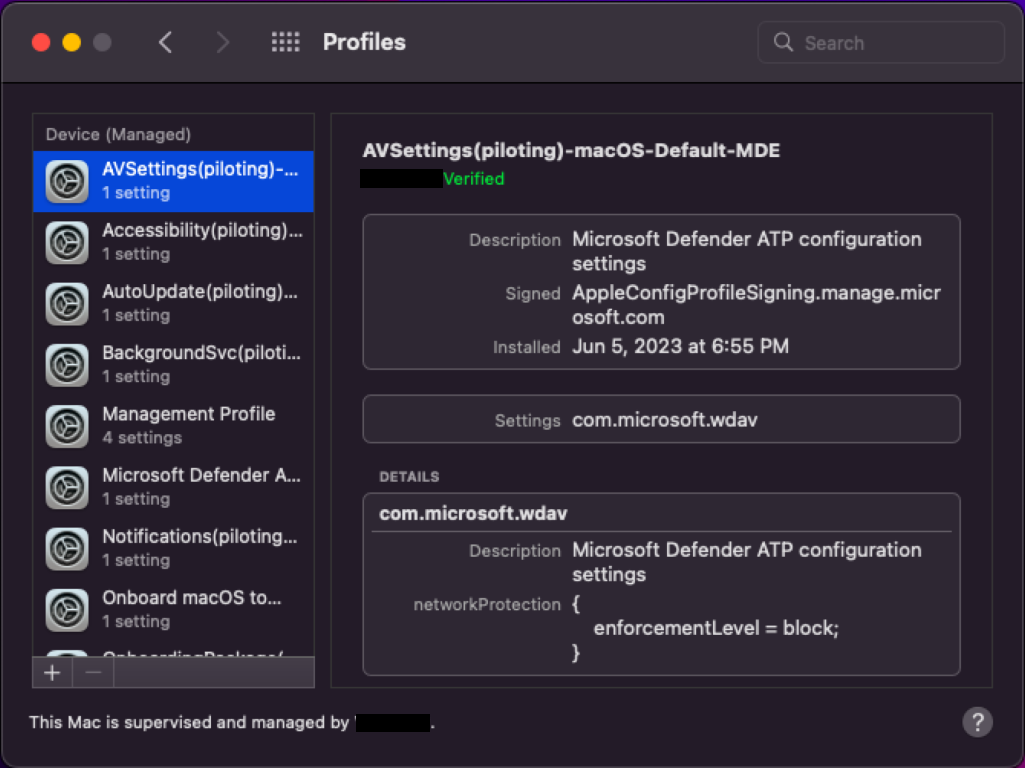

双击“ 配置文件”。

注意

如果未加入 MDM,则不会看到 “配置文件” 作为选项。 请联系 MDM 支持团队,了解 “配置文件” 选项不可见的原因。 你应该能够看到不同的配置文件,如 系统扩展、 辅助功能、 后台服务、 通知、 Microsoft AutoUpdate 等,如前面的屏幕截图所示。

如果使用的是 JamF,请使用 sudo jamf 策略。 有关详细信息,请参阅 策略管理。

步骤 2:确保启用Microsoft Defender for Endpoint所需的配置文件

有关启用Microsoft Defender for Endpoint所需的配置文件的指南部分提供了有关如何解决此问题的指导,具体取决于用于在 macOS 上部署Microsoft Defender for Endpoint的方法。

注意

配置文件的正确命名约定是一个真正的优势。 建议使用以下命名方案:

Name of the Setting(s) [(additional info)] -Platform - Set - Policy-Type 例如, FullDiskAccess (piloting) - macOS - Default - MDE

使用建议的命名约定,可以确认在检查时是否删除了正确的配置文件。

提示

若要确保正确的配置文件已关闭,而不是键入 .mobileconfig (plist) ,可以从 Github 下载此配置文件,以避免拼写错误拉长连字符。

在终端中,输入以下语法:

curl -O https://URL

例如,

curl -O https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mobileconfig/profiles/sysext.mobileconfig

提供有关启用Microsoft Defender for Endpoint所需配置文件的指导部分

-

- 函数: 批准系统扩展

- 移动配置 (plist) : https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/sysext.mobileconfig

-

适用于:

- Intune:是

- JamF:是

- 其他 MDM:是

- 手动:必须转到 “安全首选项”或“系统首选项 > 安全 & 隐私 ”,然后选择“ 允许”来批准扩展。

-

- 函数: 网络筛选器

- 移动配置 (plist) : https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/netfilter.mobileconfig

-

适用于:

- Intune:是

- JamF:是

- 其他 MDM:是

- 手动:必须转到 “安全首选项”或“系统首选项 > 安全 & 隐私 ”,然后选择“ 允许”来批准扩展。

-

- 功能: 隐私首选项策略控制 (PPPC,又名 TCC (透明度,同意 & 控制) ,完全磁盘访问 (FDA) )

- 移动配置 (plist) : https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/fulldisk.mobileconfig

-

适用于:

- Intune:是

- JamF:是

- 其他 MDM:是

-

手动:必须通过转到 “安全首选项”或“系统首选项 > ”“安全 & 隐私 > ” > “完全磁盘访问 ”,然后选择“ 允许”,然后选中以下项旁边的框来批准扩展:

- Microsoft Defender

- Microsoft Defender安全扩展插件

-

- 函数:在后台运行

- 移动配置 (plist) : https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/background_services.mobileconfig

-

适用于:

- Intune:是

- JamF:是

- 其他 MDM:是

- 手动:不适用

-

- 函数:发送通知

- 移动配置 (plist) : https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/notif.mobileconfig

-

适用于:

- Intune:是

- JamF:是

- 其他 MDM:是

- 手动:不适用

-

- 函数:辅助功能

- 移动配置 (plist) : https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/accessibility.mobileconfig

-

适用于:

- Intune:是

- JamF:是

- 其他 MDM:是

- 手动:不适用

步骤 3:使用 macOS 内置“配置文件”工具测试已安装的配置文件。 它将你的配置文件与我们在 GitHub 中发布的内容进行比较,报告不一致的配置文件或配置文件完全缺失

- 从 https://github.com/microsoft/mdatp-xplat/tree/master/macos/mdm下载脚本。

- 单击“ 原始”。 新 URL 将为 https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.py。

- 通过在终端中运行以下命令,将其另存为“下载”analyze_profiles.py:

curl -O https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.py

- 通过在终端中执行以下命令,在不带任何参数的情况下运行配置文件分析器 python3 脚本:

cd /Downloads

sudo python3 analyze_profiles.py

注意

执行此命令需要 Sudo 权限。

OR

- 通过执行以下命令直接从 Web 运行脚本:

sudo curl https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.py

| python3 -

注意

执行此命令需要 Sudo 权限。

输出将显示配置文件的所有潜在问题。

建议的内容

- 使用 Jamf Pro 在 macOS 上部署Microsoft Defender for Endpoint:了解如何使用 Jamf Pro 在 macOS 上部署Microsoft Defender for Endpoint。

- 在 Jamf Pro 中设置 macOS 策略Microsoft Defender for Endpoint:了解如何在 Jamf Pro 中设置Microsoft Defender for Endpoint macOS 策略。

- 在 Jamf Pro 中设置设备组:了解如何在 macOS 上为 Microsoft Defender for Endpoint 设置 Jamf Pro 中的设备组。

- 登录到 Jamf Pro