行为阻止和控制

适用于:

- Microsoft Defender for Endpoint 计划 1

- Microsoft Defender for Endpoint 计划 2

- Microsoft Defender XDR

- Microsoft Defender 防病毒

平台

- Windows

希望体验 Defender for Endpoint? 注册免费试用版。

概述

今天的威胁形势被 无文件恶意软件 所超越,这些恶意软件生活在陆地之外,高度多态的威胁(比传统解决方案的变异速度要快),以及适应攻击者在受攻击设备上发现的内容的人作攻击。 传统的安全解决方案不足以阻止此类攻击:你需要人工智能 (AI) 和设备学习 (ML) 支持的功能,如 Defender for Endpoint 中包含的行为阻止和遏制。

行为阻止和遏制功能可以帮助根据威胁的行为和处理树来识别和阻止威胁,即使威胁已开始执行也是如此。 下一代保护、EDR 和 Defender for Endpoint 组件和功能在行为阻止和遏制功能方面协同工作。

行为阻止和遏制功能与 Defender for Endpoint 的多个组件和功能配合使用,可立即阻止攻击并防止攻击继续发展。

包含Microsoft Defender防病毒) 的下一代保护 (可以通过分析行为来检测威胁,并阻止已开始运行的威胁。

终结点检测和响应 (EDR) 跨网络、设备和内核行为接收安全信号。 检测到威胁时,会创建警报。 同一类型的多个警报聚合到事件中,这使安全运营团队能够更轻松地进行调查和响应。

除了通过 EDR 接收的网络、终结点和内核行为信号外,Defender for Endpoint 还跨标识、电子邮件、数据和应用提供广泛的光学功能。 Defender for Endpoint 是 Microsoft Defender XDR 的一个组件,可处理和关联这些信号,引发检测警报,并连接事件中的相关警报。

借助这些功能,即使威胁开始运行,也可以阻止或阻止更多威胁。 每当检测到可疑行为时,就包含威胁,创建警报,并停止威胁。

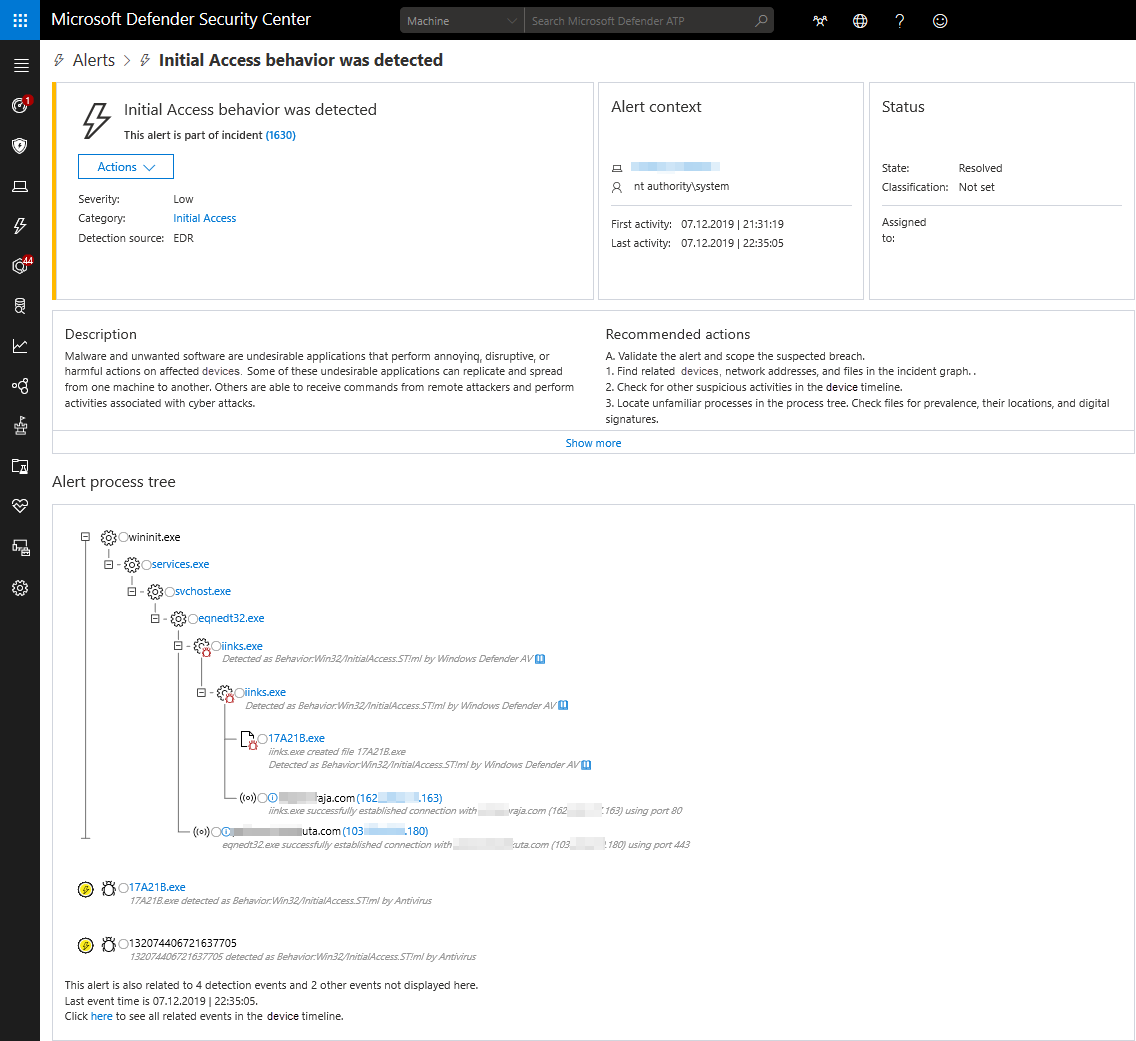

下图显示了行为阻止和遏制功能触发的警报示例:

行为阻止和遏制的组件

客户端上的策略驱动的 攻击面减少规则 根据攻击面减少规则,将阻止预定义的常见攻击行为执行。 尝试执行此类行为时,可以在Microsoft Defender XDR中将其视为信息性警报。 默认情况下不启用攻击面减少规则;可以在 Microsoft Defender 门户中配置策略。

客户端行为阻止 通过机器学习检测到终结点上的威胁,然后自动阻止和修正。 (客户端行为阻止默认启用。)

反馈循环阻塞 (也称为快速保护) 通过行为智能观察到威胁检测。 威胁将停止并阻止在其他终结点上运行。 (反馈循环阻止默认启用。)

终结点检测和响应 (块模式下的 EDR) 通过攻击后保护观察到的恶意项目或行为将被阻止和遏制。 即使Microsoft Defender防病毒不是主要防病毒解决方案,块模式下的 EDR 也能正常工作。 (块模式下的 EDR 默认未启用;在 Microsoft Defender XDR.) 打开它

随着Microsoft不断改进威胁防护特性和功能,预计行为阻止和遏制领域会有更多内容。 若要查看现在计划和推出的内容,请访问 Microsoft 365 路线图。

行为阻止和遏制在作中的示例

行为阻止和遏制功能阻止了攻击者的技术,如下所示:

- 从 LSASS 转储凭据

- 跨进程注入

- 工艺空心

- 用户帐户控制绕过

- 篡改防病毒 (,例如禁用它或将恶意软件添加为排除)

- 联系命令和控制 (C&C) 下载有效负载

- 硬币挖掘

- 启动记录修改

- 传递哈希攻击

- 根证书的安装

- 针对各种漏洞的利用尝试

下面是行为阻止和遏制的两个实际示例。

示例 1:针对 100 个组织的凭据盗窃攻击

如对 难以捉摸的威胁的热追求:基于 AI 驱动的行为阻止阻止其跟踪攻击中所述,行为阻止和遏制功能阻止了针对全球 100 个组织的凭据盗窃攻击。 包含引诱文档的鱼叉钓鱼电子邮件已发送到目标组织。 如果收件人打开了附件,则相关的远程文档能够在用户设备上执行代码并加载 Lokibot 恶意软件,这些恶意软件窃取了凭据,泄露了被盗的数据,并等待命令和控制服务器的进一步说明。

Defender for Endpoint 中基于行为的设备学习模型在攻击链中的两个点捕获并阻止了攻击者的技术:

- 第一个保护层检测到攻击行为。 云中的设备学习分类器将威胁正确标识为 ,并立即指示客户端设备阻止攻击。

- 第二个保护层有助于阻止攻击超过第一层的情况,检测到进程空心,停止了该过程,并删除了相应的文件 (,例如 Lokibot) 。

检测到并停止攻击时,警报(如“初始访问警报”)会触发并显示在Microsoft Defender门户中。

此示例演示云中基于行为的设备学习模型如何添加新的防护层来抵御攻击,即使它们已开始运行也是如此。

示例 2:NTLM 中继 - Juicy Potato 恶意软件变体

如最近的博客文章 行为阻止和遏制:将光学组件转换为保护中所述,在 2020 年 1 月,Defender for Endpoint 检测到组织中的设备上的特权提升活动。 触发了名为“可能使用 NTLM 中继提升特权”的警报。

威胁原来是恶意软件:这是一种臭名昭著的黑客工具(称为“Juicy Potato”)的新变体,攻击者使用它在设备上获得特权提升。

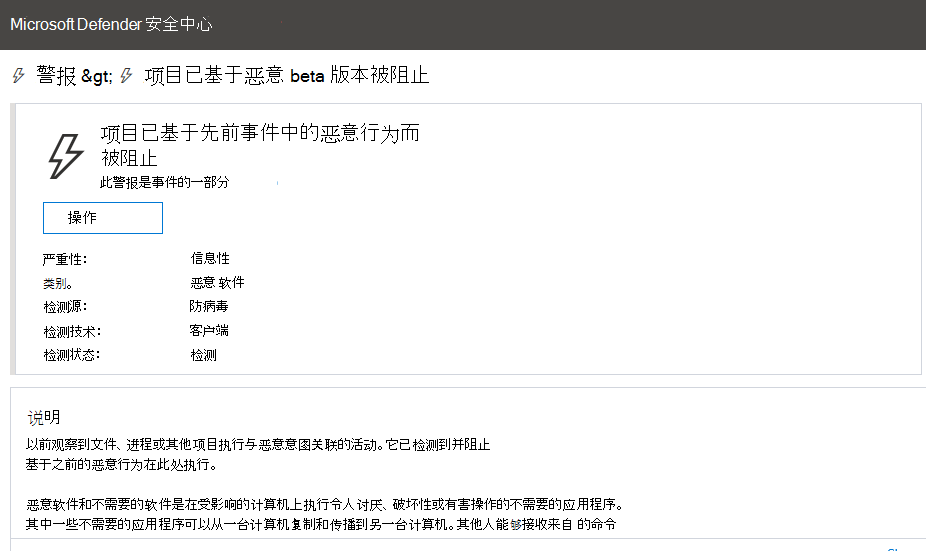

触发警报几分钟后,已分析文件,并确认为恶意文件。 其进程已停止和阻止,如下图所示:

项目被阻止几分钟后,同一设备上会阻止同一文件的多个实例,从而阻止更多攻击者或其他恶意软件在设备上部署。

此示例显示,使用行为阻止和遏制功能,会自动检测、遏制和阻止威胁。

提示

如果要查找其他平台的防病毒相关信息,请参阅:

- 设置 macOS 上 Microsoft Defender for Endpoint 的首选项

- Mac 上的 Microsoft Defender for Endpoint

- 适用于 Intune 的 Microsoft Defender 防病毒软件的 macOS 防病毒程序策略设置

- 设置 Linux 上 Microsoft Defender for Endpoint 的首选项

- Microsoft Defender for Endpoint on Linux

- 在 Android 功能上配置 Defender for Endpoint

- 在 iOS 功能上配置 Microsoft Defender for Endpoint

后续步骤

提示

想要了解更多信息? Engage技术社区中的Microsoft安全社区:Microsoft Defender for Endpoint技术社区。