Microsoft Defender for Endpoint中的聚合报告

重要

某些信息与预发布的产品有关,在商业发布之前可能有重大修改。 Microsoft 对此处所提供的信息不作任何明示或默示的保证。

聚合报告解决了Microsoft Defender for Endpoint中事件报告的约束。 聚合报告可延长信号报告间隔,以显著减小报告事件的大小,同时保留基本事件属性。

Defender for Endpoint 可减少收集的数据中的干扰,以提高信噪比,同时平衡产品性能和效率。 它限制数据收集以保持这种平衡。

借助聚合报告,Defender for Endpoint 可确保持续收集对调查和威胁搜寻活动有价值的所有基本事件属性。 它通过将报告间隔延长一小时来执行此操作,从而减少报告事件的大小,并实现高效但有价值的数据收集。

启用聚合报告后,可以查询所有受支持的事件类型的摘要,包括可用于调查和搜寻活动的低效遥测。

先决条件

在启用聚合报告之前,必须满足以下要求:

- Defender for Endpoint 计划 2 许可证

- 启用高级功能的权限

聚合报告支持以下各项:

- 客户端版本:Windows 版本 2411 及更高版本

- 操作系统:Windows 11 22H2、Windows Server 2022、Windows 11 企业版、Windows 10 20H2、21H1、21H2、Windows Server版本 20H2 和 2019 Windows Server

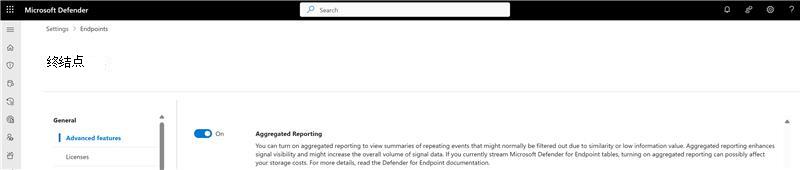

启用聚合报告

若要启用聚合报告,请转到 “设置 > 终结点 > 高级功能”。 切换“ 聚合报告 ”功能。

启用聚合报告后,聚合报表最多可能需要 7 天才能可用。 然后,可以在启用该功能后开始查询新数据。

关闭聚合报告后,更改需要几个小时才能应用。 保留以前收集的所有数据。

查询聚合报表

聚合报告支持以下事件类型:

| 操作类型 | 高级搜寻表 | 设备时间线演示文稿 | 属性 |

|---|---|---|---|

| FileCreatedAggregatedReport | DeviceFileEvents | {ProcessName} 已创建 {Occurrences} {FilePath} 文件 | 1. 文件路径 2. 文件扩展名 3。 进程名称 |

| FileRenamedAggregatedReport | DeviceFileEvents | {ProcessName} 已重命名 {Occurrences} {FilePath} 文件 | 1. 文件路径 2. 文件扩展名 3。 进程名称 |

| FileModifiedAggregatedReport | DeviceFileEvents | {ProcessName} 修改的 {Occurrences} {FilePath} 文件 | 1. 文件路径 2. 文件扩展名 3。 进程名称 |

| ProcessCreatedAggregatedReport | DeviceProcessEvents | {InitiatingProcessName} 已创建 {Occurrences} {ProcessName} 进程 | 1. 启动进程命令行 2。 正在启动进程 SHA1 3。 启动进程文件路径 4。 处理命令行 5。 处理 SHA1 6。 文件夹路径 |

| ConnectionSuccessAggregatedReport | DeviceNetworkEvents | {InitiatingProcessName} 与 {RemoteIP}:{RemotePort} 建立了 {Occurrences} 连接 | 1. 启动进程名称 2。 源 IP 3。 远程 IP 4。 远程端口 |

| ConnectionFailedAggregatedReport | DeviceNetworkEvents | {InitiatingProcessName} 无法与 {RemoteIP:RemotePort} 建立 {Occurrences} 连接 | 1. 启动进程名称 2。 源 IP 3。 远程 IP 4。 远程端口 |

| LogonSuccessAggregatedReport | DeviceLogonEvents | {Occurrences}{LogonType} 通过 {UserName}\{DomainName} 登录 | 1. 目标用户名 2。 目标用户 SID 3。 目标域名 4. 登录类型 |

| LogonFailedAggregatedReport | DeviceLogonEvents | {Occurrences}{UserName}\{DomainName} 的 {LogonType} 登录失败 | 1. 目标用户名 2。 目标用户 SID 3。 目标域名 4. 登录类型 |

注意

启用聚合报告可以提高信号可见性,如果将 Defender for Endpoint 高级搜寻表流式传输到 SIEM 或存储解决方案,则可能会产生更高的存储成本。

若要使用聚合报表查询新数据,请执行以下操作:

- 转到 调查 & 响应 > 搜寻 > 自定义检测规则。

- 查看和修改可能受聚合报告影响 的现有规则和查询 。

- 如有必要,请创建新的自定义规则以合并新的操作类型。

- 转到 “高级搜寻 ”页并查询新数据。

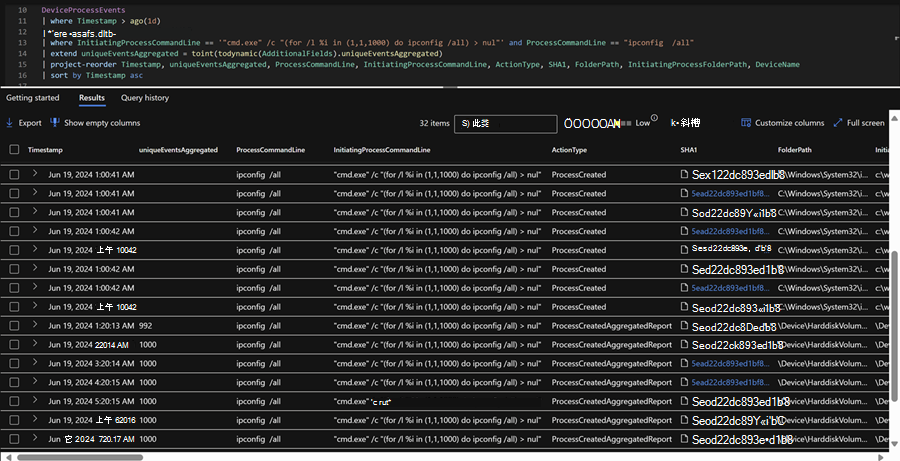

下面是包含聚合报表的高级搜寻查询结果的示例。

高级搜寻查询示例

可以使用以下 KQL 查询通过聚合报告收集特定信息。

查询干扰进程活动

以下查询突出显示干扰进程活动,这些活动可能与恶意信号相关联。

DeviceProcessEvents

| where Timestamp > ago(1h)

| where ActionType == "ProcessCreatedAggregatedReport"

| extend uniqueEventsAggregated = toint(todynamic(AdditionalFields).uniqueEventsAggregated)

| project-reorder Timestamp, uniqueEventsAggregated, ProcessCommandLine, InitiatingProcessCommandLine, ActionType, SHA1, FolderPath, InitiatingProcessFolderPath, DeviceName

| sort by uniqueEventsAggregated desc

查询重复登录尝试失败

以下查询标识重复的登录尝试失败。

DeviceLogonEvents

| where Timestamp > ago(30d)

| where ActionType == "LogonFailedAggregatedReport"

| extend uniqueEventsAggregated = toint(todynamic(AdditionalFields).uniqueEventsAggregated)

| where uniqueEventsAggregated > 10

| project-reorder Timestamp, DeviceId, uniqueEventsAggregated, LogonType, AccountName, AccountDomain, AccountSid

| sort by uniqueEventsAggregated desc

查询可疑 RDP 连接

以下查询标识可疑的 RDP 连接,这可能指示恶意活动。

DeviceNetworkEvents

| where Timestamp > ago(1d)

| where ActionType endswith "AggregatedReport"

| where RemotePort == "3389"

| extend uniqueEventsAggregated = toint(todynamic(AdditionalFields).uniqueEventsAggregated)

| where uniqueEventsAggregated > 10

| project-reorder ActionType, Timestamp, uniqueEventsAggregated

| sort by uniqueEventsAggregated desc