Microsoft Defender防病毒的核心是先进技术

适用于:

- Microsoft Defender XDR

- Microsoft Defender for Endpoint 计划 2

- Microsoft Defender 商业版

- Microsoft Defender for Endpoint 计划 1

- Microsoft Defender 防病毒

- 个人Microsoft Defender

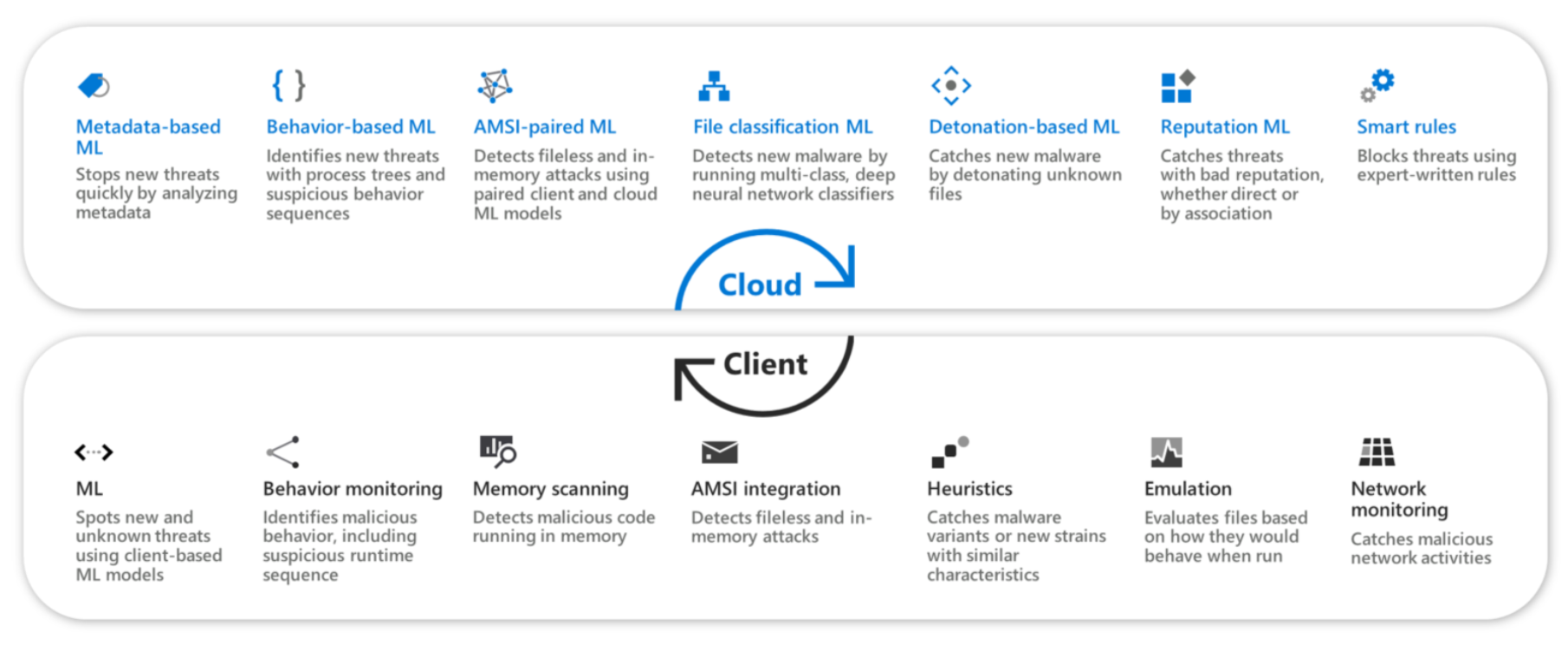

Microsoft Defender防病毒和多个引擎,这些引擎导致高级检测和预防技术在多个点检测和阻止各种威胁和攻击者技术,如下图所示:

其中许多引擎内置于客户端中,并实时提供针对大多数威胁的高级保护。

这些下一代保护引擎提供 行业最佳 检测和阻止功能,并确保保护是:

- 准确:威胁既常见又复杂,其中许多威胁旨在试图通过保护,会被检测和阻止。

- 实时:防止威胁进入设备,一见即止,或在最短的时间内检测到威胁并得到修正, (通常在几毫秒内) 。

- 智能:通过云的强大功能,机器学习 (ML) ,以及Microsoft行业领先的光学设备,可以增强保护,并更有效地应对新的和未知的威胁。

混合检测和保护

Microsoft Defender防病毒执行混合检测和保护。 这意味着,首先在客户端设备上进行检测和保护,并与云一起应对新开发的威胁,从而更快、更有效地检测和保护。

当客户端遇到未知威胁时,它会将元数据或文件本身发送到云保护服务,其中更高级的保护会实时检查新威胁,并集成来自多个源的信号。

| 在客户端上 | 在云中 |

|---|---|

|

机器学习 (ML) 引擎 一组轻型机器学习模型在毫秒内做出判决。 这些模型包括为攻击者通常滥用的特定文件类型构建的专用模型和功能。 示例包括为可移植可执行 (PE) 文件、PowerShell、Office 宏、JavaScript、PDF 文件等构建的模型。 |

基于元数据的 ML 引擎 专用 ML 模型(包括特定于文件类型的模型、特定于功能的模型和攻击者强化 的单调模型)分析客户端发送的可疑文件的特征化描述。 堆积合奏分类器合并这些模型的结果,以做出实时判断,以允许或阻止预执行文件。 |

|

行为监视引擎 行为监视引擎监视执行后的潜在攻击。 它观察进程行为(包括运行时的行为序列),以基于预先确定的规则识别和阻止某些类型的活动。 |

基于行为的 ML 引擎 可疑行为序列和高级攻击技术在客户端上作为触发器进行监视,以使用实时云 ML 模型分析进程树行为。 监视攻击技术跨越攻击链,从攻击、提升和持久性一直到横向移动和外泄。 |

|

内存扫描引擎 此引擎扫描正在运行的进程使用的内存空间,以公开可能通过代码模糊处理隐藏的恶意行为。 |

反恶意软件扫描接口 (AMSI) 配对 ML 引擎 客户端和云端模型对在执行前和执行后执行脚本行为的高级分析,以捕获高级威胁,例如无文件和内存中攻击。 这些模型包括适用于所涵盖的每个脚本引擎的一对模型,包括 PowerShell、JavaScript、VBScript 和 Office VBA 宏。 集成包括脚本引擎上的动态内容调用和/或行为检测。 |

|

AMSI 集成引擎 借助深度应用内集成引擎,可以通过 AMSI 检测无文件和内存中攻击,从而挫败代码模糊处理。 此集成会阻止脚本客户端的恶意行为。 |

文件分类 ML 引擎 多类深度神经网络分类器检查完整的文件内容,提供额外的防御层来抵御需要更多分析的攻击。 可疑文件从运行中保存并提交给云保护服务进行分类。 在几秒钟内,完整内容深度学习模型会生成分类并回复客户端以允许或阻止文件。 |

|

启发式引擎 启发式规则识别与已知恶意特征具有相似性的文件特征,以捕获新威胁或已知威胁的修改版本。 |

基于引爆的 ML 引擎 可疑文件在沙盒中引爆。 深度学习分类器分析观察到的行为以阻止攻击。 |

|

仿真引擎 仿真引擎动态解包恶意软件,并检查它们在运行时的行为方式。 动态模拟内容和扫描仿真期间的行为和模拟结束时的内存内容会击败恶意软件打包程序并公开多态恶意软件的行为。 |

信誉 ML 引擎 将查询来自Microsoft的域专家信誉源和模型,以阻止链接到恶意或可疑 URL、域、电子邮件和文件的威胁。 来源包括用于 URL 信誉模型的 Windows Defender SmartScreen 和电子邮件附件专家知识Defender for Office 365,以及通过 Microsoft Intelligent Security Graph 提供的其他Microsoft服务。 |

|

网络引擎 检查网络活动以识别和阻止恶意活动免受威胁。 |

智能规则引擎 专家编写的智能规则基于研究人员的专业知识和威胁的集体知识来识别威胁。 |

|

CommandLine 扫描引擎 此引擎在执行之前扫描所有进程的命令行。 如果发现某个进程的命令行是恶意的,则会阻止该进程的执行。 |

CommandLine ML 引擎 多个高级 ML 模型扫描云中的可疑命令行。 如果发现命令行是恶意的,云会向客户端发送一个信号,以阻止相应的进程启动。 |

有关详细信息,请参阅 Microsoft 365 Defender 演示 2023 MITRE Engenuity ATT&CK® 评估:企业版中的 100% 保护范围。

下一代保护如何与其他 Defender for Endpoint 功能配合使用

下一代保护引擎与攻击面减少(包括基于硬件的隔离、应用程序控制、攻击保护、网络保护、受控文件夹访问、攻击面减少规则和网络防火墙等高级功能)相结合,可提供Microsoft Defender for Endpoint的预断功能,在攻击渗透设备和入侵网络之前阻止攻击。

作为Microsoft深层防御解决方案的一部分,这些引擎的卓越性能将累加Microsoft Defender for Endpoint统一终结点保护,其中防病毒检测和其他下一代保护功能丰富了终结点检测和响应、自动调查和修正、高级搜寻、危险和漏洞管理、托管威胁搜寻服务和其他功能。

这些保护通过Microsoft Defender XDR进一步增强,Microsoft为现代工作场所提供全面的端到端安全解决方案。 通过跨Microsoft安全技术进行信号共享和修正协调,Microsoft Defender XDR保护标识、终结点、电子邮件和数据、应用和基础结构。

内存保护和内存扫描

Microsoft Defender防病毒 (MDAV) 使用不同的引擎提供内存保护:

| 客户端 | 云 |

|---|---|

| 行为监视 | 基于行为的机器学习 |

| 反恶意软件扫描接口 (AMSI) 集成 | AMSI 配对的机器学习 |

| 仿真 | 基于引爆的机器学习 |

| 内存扫描 | 不适用 |

帮助防止基于内存的攻击的另一层是使用攻击面减少 (ASR) 规则 - 阻止 Office 应用程序将代码注入其他进程。 有关详细信息,请参阅 阻止 Office 应用程序将代码注入其他进程。

常见问题解答

每月Microsoft Defender防病毒阻止多少恶意软件威胁?

Microsoft Defender防病毒内存保护有何帮助?

请参阅使用 Windows Defender for Endpoint 检测反射 DLL 加载,了解防病毒内存攻击防护Microsoft Defender一种方法。

你们是否都把检测/预防工作集中在一个特定的地理区域?

不,我们位于美洲、EMEA 和亚太地区 () 的所有地理区域。

你们都关注特定行业吗?

我们专注于每个行业。

检测/保护是否需要人工分析员?

在进行笔测试时,应要求在没有人工分析人员参与检测/保护的情况下,了解实际的防病毒引擎 (如何真正宣讲) 有效性,以及人工分析员参与的单独防病毒引擎。 可以添加Microsoft Defender XDR 专家托管扩展检测和响应服务来增强 SOC。

这些引擎中的每一个 持续迭代增强 在捕获恶意软件和攻击方法的最新病毒株方面越来越有效。 这些增强功能 在行业测试中表现在一致的最高分数中,但更重要的是,它转化为 威胁和恶意软件爆发 已停止,并 保护更多客户。