在应用治理中创建应用策略

除了一组内置功能(用于检测异常应用行为并基于机器学习算法生成警报)之外,应用治理中的策略使你能够:

指定应用治理针对自动或手动修正的应用行为发出警报的条件。

为组织强制实施应用符合性策略。

使用应用治理为连接到 Microsoft 365、Google Workspace 和 Salesforce 的应用创建 OAuth 策略。

为Microsoft Entra ID创建 OAuth 应用策略

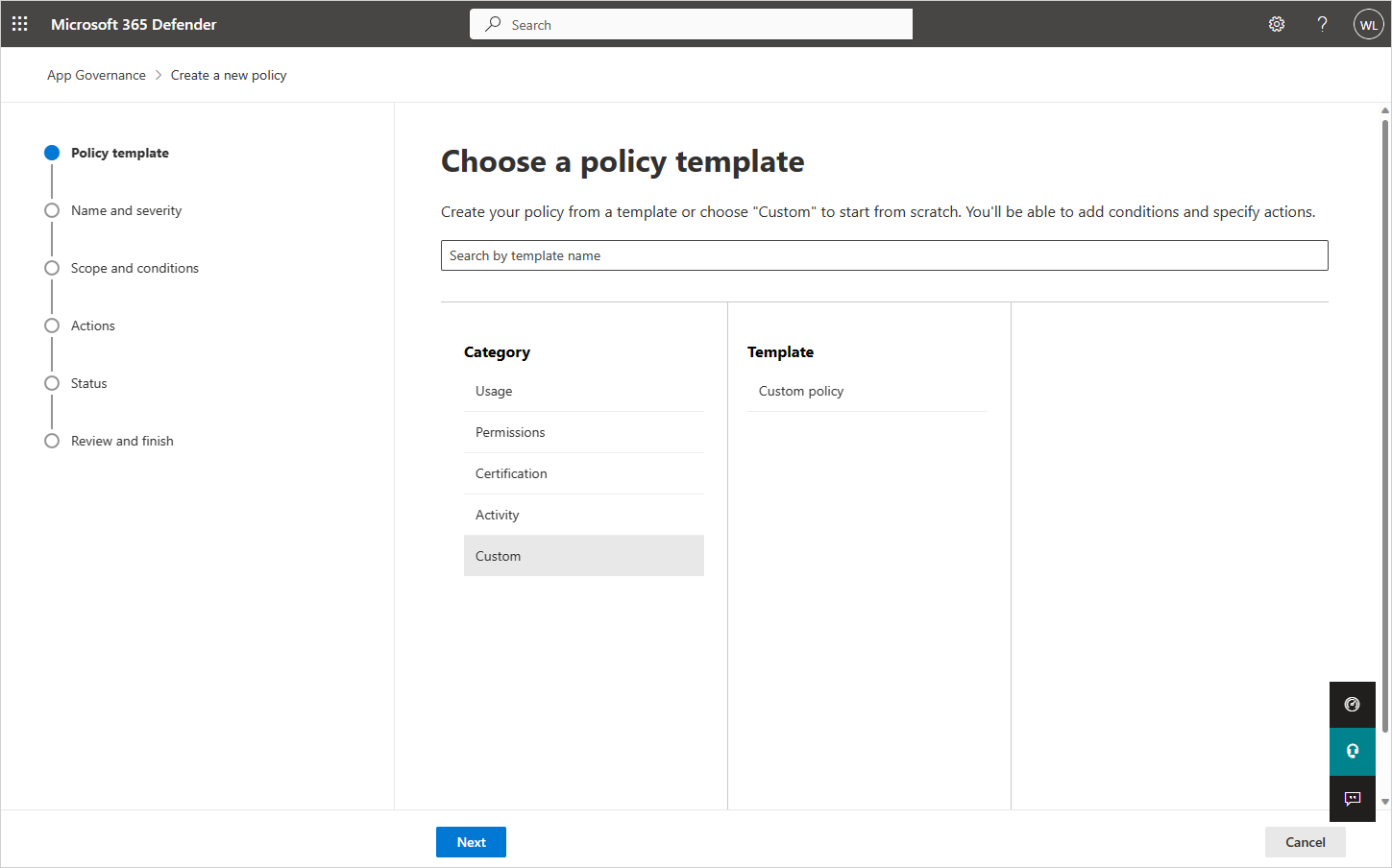

对于连接到Microsoft Entra ID的应用,请根据提供的可自定义模板创建应用策略,或创建自己的自定义应用策略。

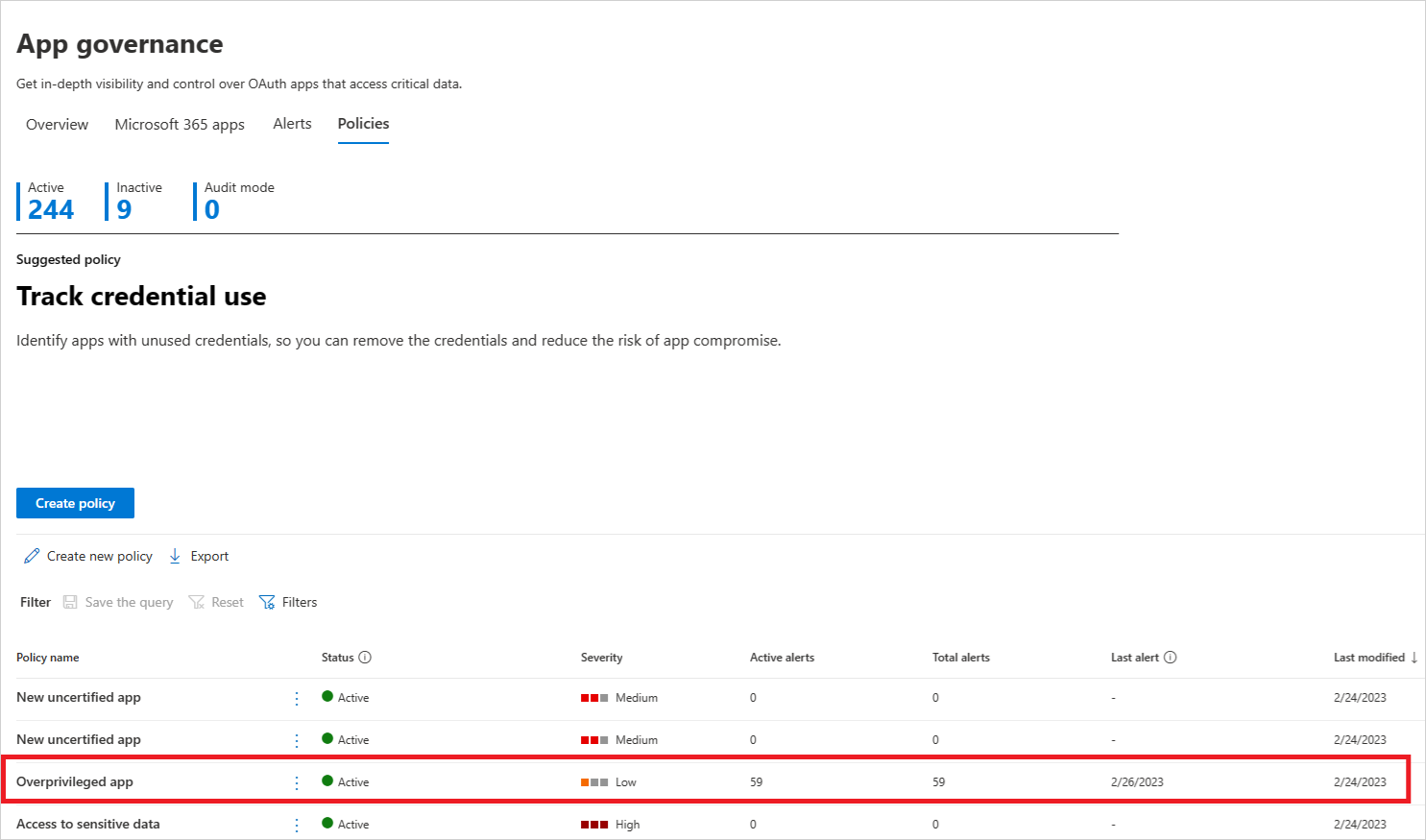

若要为 Azure AD 应用创建新的应用策略,请转到Microsoft Defender XDR>应用治理>策略>Azure AD。

例如:

选择“ 创建新策略 ”选项,然后执行以下步骤之一:

- 若要从模板创建新的应用策略,请选择相关模板类别,后跟该类别中的模板。

- 若要创建自定义策略,请选择“ 自定义” 类别。

例如:

应用策略模板

要基于应用策略模板新建应用策略,请在 选择应用策略模板页面 中选择应用模板类别,选择模板名称,然后选择 下一步。

以下部分介绍应用策略模板类别。

用法

下表列出了支持生成应用使用情况警报的应用治理模板。

| 模板名称 | 说明 |

|---|---|

| 数据使用率较高的新应用 | 查找使用 Microsoft Graph 和 EWS API 上传或下载大量数据的新注册应用。 此策略检查以下条件:

|

| 用户增加 | 查找用户数量明显增加的应用。 此策略检查以下条件:

|

权限

下表列出了支持生成应用权限警报的应用治理模板。

| 模板名称 | 说明 |

|---|---|

| 特权过多的应用 | 查找具有未使用Microsoft图形 API权限的应用。 这些应用已被授予可能不需要经常使用的权限。 |

| 新的高特权应用 | 查找新注册的应用,这些应用已被授予写入访问权限和其他强大的权限,以Microsoft Graph 和其他常见Microsoft第一方 API。 此策略检查以下条件:

|

| 具有非图形 API权限的新应用 | 查找对非 Graph API 具有权限的新注册应用。 如果他们访问的 API 获得有限的支持和更新,这些应用可能会面临风险。 此策略检查以下条件:

|

认证

下表列出了支持为 Microsoft 365 认证生成警报的应用治理模板。

| 模板名称 | 说明 |

|---|---|

| 未经认证的新应用 | 查找没有发布者证明或Microsoft 365 认证的新注册应用。 此策略检查以下条件:

|

自定义策略

当需要执行某个内置模板尚未完成的操作时,请使用自定义应用策略。

- 若要创建新的自定义应用策略,请先在 “策略 ”页上选择“创建新 策略 ”。 在 选择应用策略模板页面,选择 自定义 类别、自定义策略 模板,然后选择 下一步。

在 “名称和说明 ”页上,配置以下设置:

- 策略名称

- 策略说明

- 选择策略严重性,设置此策略生成的警报的严重性。

- High

- Medium

- 低

在 选择策略设置和条件 页面,对于 选择此策略适用的应用,选择:

- 所有应用

- 选择特定应用

- 除

如果选择特定应用或除此策略以外的所有应用,请选择“ 添加应用 ”,然后从列表中选择所需的应用。 在 “选择应用 ”窗格中,可以选择应用此策略的多个应用,然后选择“ 添加”。 如果对列表感到满意,请选择“ 下一步 ”。

选择 “编辑条件”。 选择 “添加条件 ”,然后从列表中选择一个条件。 为所选条件设置所需的阈值。 重复上述步骤以添加更多条件。 选择“ 保存” 以保存规则,添加完规则后,选择“ 下一步”。

注意

某些策略条件仅适用于访问图形 API权限的应用。 评估仅访问非 Graph API 的应用时,应用治理会跳过这些策略条件,继续只检查其他策略条件。

下面是自定义应用策略的可用条件:

条件 接受的条件值 说明 更多信息 注册年龄 过去 X 天内 自当前日期起在指定时间段内注册到Microsoft Entra ID的应用 认证 无认证,发布者证明,Microsoft 365 认证 Microsoft 365 认证、具有发布者证明报告或两者都没有的应用 Microsoft 365 认证框架概述 发布者已验证 是或否 已验证发布者的应用 发布者验证 仅) (Graph 的应用程序权限 从列表中选择一个或多个 API 权限 具有已直接授予的特定图形 API权限的应用 Microsoft Graph 权限参考 委托的权限 (仅限 Graph) 从列表中选择一个或多个 API 权限 具有用户授予的特定图形 API权限的应用 Microsoft Graph 权限参考 高特权 是或否 具有相对强大的权限的应用,可Microsoft Graph 和其他常见Microsoft第一方 API 基于Defender for Cloud Apps使用的相同逻辑的内部指定。 超特权 (图形仅) 是或否 具有未使用图形 API权限的应用 授予的权限超过那些应用使用的权限的应用。 非图形 API 权限 是或否 具有非 Graph API 权限的应用。 如果他们访问的 API 获得有限的支持和更新,这些应用可能会面临风险。 数据使用量 每天下载和上传的数据大于 X GB 使用 Microsoft Graph 和 EWS API 读取和写入超过指定数据量的应用 数据使用趋势 与前一天相比,数据使用量增加了 X% 与前一天相比,使用 Microsoft Graph 和 EWS API 读取和写入数据的应用增加了指定百分比 仅限) (Graph 访问 API 每天超过 X API 调用数 在一天内通过指定数量的图形 API调用的应用 API 访问趋势 (仅限 Graph) 与前一天相比,API 调用增加了 X% 与前一天相比,图形 API调用次数增加了指定百分比的应用 同意用户数 同意的用户(超过或不足)X 已获得超过指定用户数量的同意的应用 同意用户数增加 过去 90 天内用户数的 X% 增长 在过去 90 天内,同意用户数增加了超过指定百分比的应用 给定的优先级帐户同意 是或否 已获得优先用户同意的应用 具有 优先级帐户 的用户。 同意用户的名称 从列表中选择用户 已获得特定用户同意的应用 同意用户的角色 从列表中选择角色 已获得具有特定角色的用户同意的应用 允许多个选择。

此列表中应提供具有已分配成员的任何Microsoft Entra角色。访问的敏感度标签 从列表中选择一个或多个敏感度标签 在过去 30 天内访问具有特定敏感度标签的数据的应用。 仅) (Graph 访问的服务 Exchange 和/或 OneDrive 和/或 SharePoint 和/或 Teams 使用 Microsoft Graph 和 EWS API 访问 OneDrive、SharePoint 或 Exchange Online 的应用 允许多个选择。 仅) (图形的错误率 过去七天内的错误率大于 X% 过去 7 天内图形 API错误率大于指定百分比的应用 应用源 外部或内部 源自租户内或在外部租户中注册的应用 必须满足所有指定的条件,此应用策略才能生成警报。

指定完条件后,选择“ 保存”,然后选择“ 下一步”。

在 定义策略操作页面,如果你希望应用治理在生成基于此策略的警报时禁用应用,请选择 禁用应用,然后选择 下一步。 应用操作时要谨慎,因为策略可能会影响用户和合法的应用使用。

在 定义策略状态 页面,选择以下其中一个选项:

- 审核模式:将评估策略,但配置的作不会发生。 审核模式策略在策略列表中显示为 审核 状态。 如需测试新策略,应使用“审核”模式。

- 活动: 评估策略并执行配置的操作。

- 非活动:不会评估策略,并且不会执行配置的作。

仔细检查自定义策略的所有参数。 满意时选择“ 提交 ”。 你还可以返回并更改设置,只需在任意设置下选择“编辑”即可。

测试并监视新的应用策略

创建应用策略后,应在 “策略 ”页上对其进行监视,以确保它在测试期间注册预期的活动警报数和警报总数。

如果警报数为预期之外的低值,请编辑应用策略的设置,以确保在设置其状态之前进行正确配置。

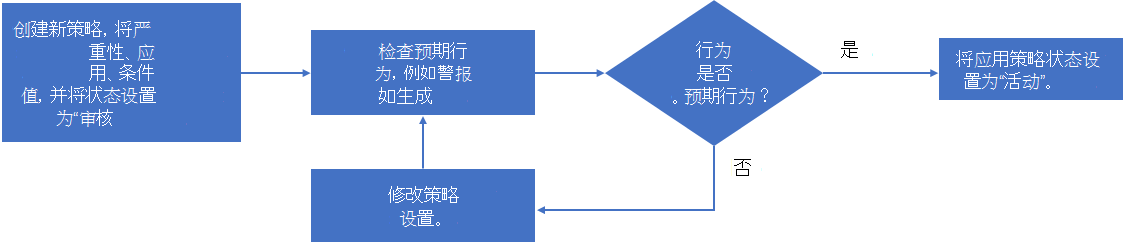

下面是创建新策略、对其进行测试并使其处于活动状态的过程示例:

- 新建策略,将严重性、应用、条件以及操作设置为初始值,并将状态设置为 审核模式。

- 检查预期行为,例如生成的警报。

- 如果行为不预期,请根据需要编辑策略应用、条件和作设置,然后返回到步骤 2。

- 如果行为符合预期,请编辑策略并将其状态更改为 活动。

例如,以程图显示了所涉及的步骤:

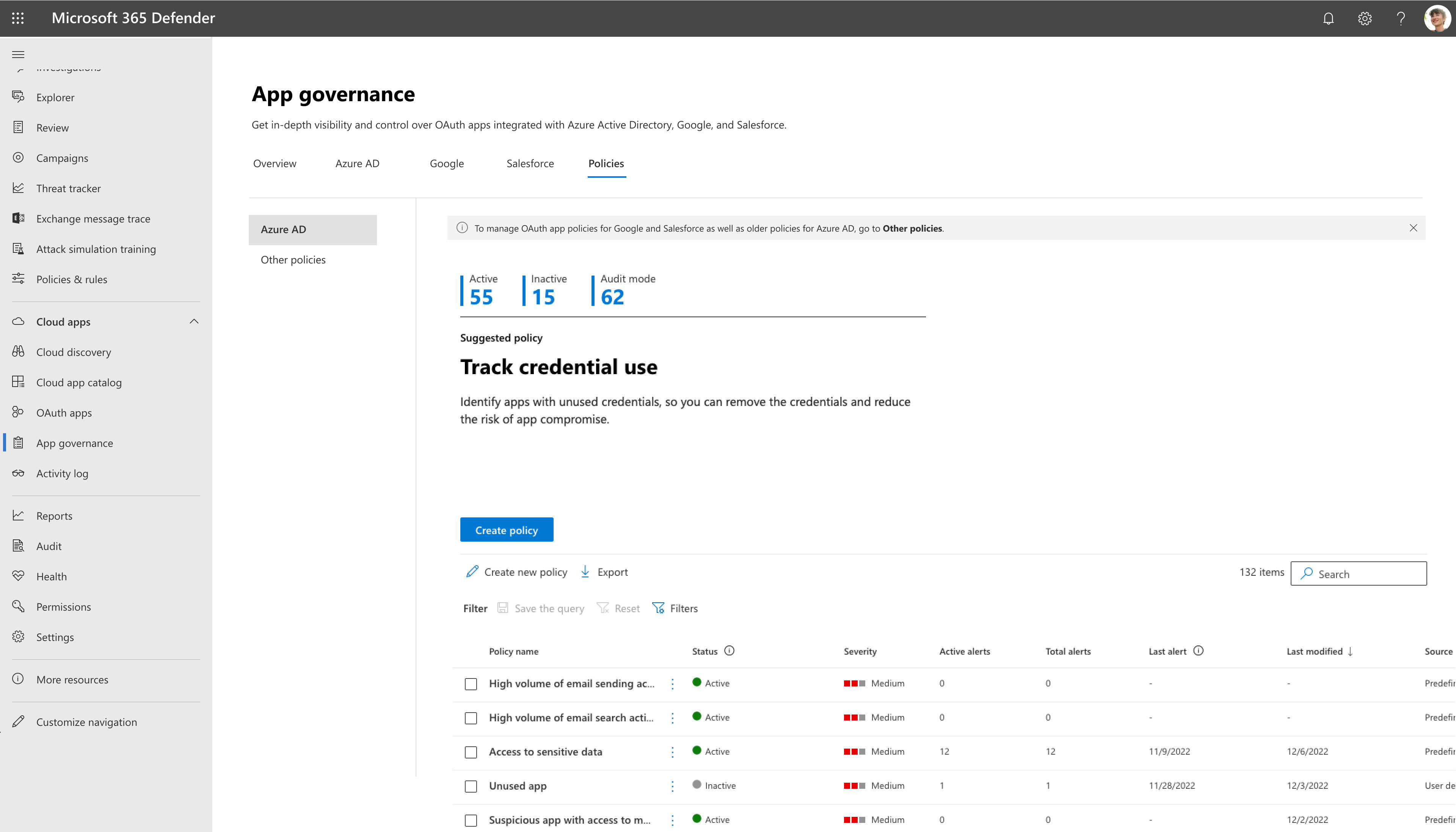

为连接到 Salesforce 和 Google Workspace 的 OAuth 应用创建新策略

OAuth 应用策略仅针对租户中用户授权的策略触发警报。

若要为 Salesforce、Google 和其他应用创建新的应用策略,请执行以下作:

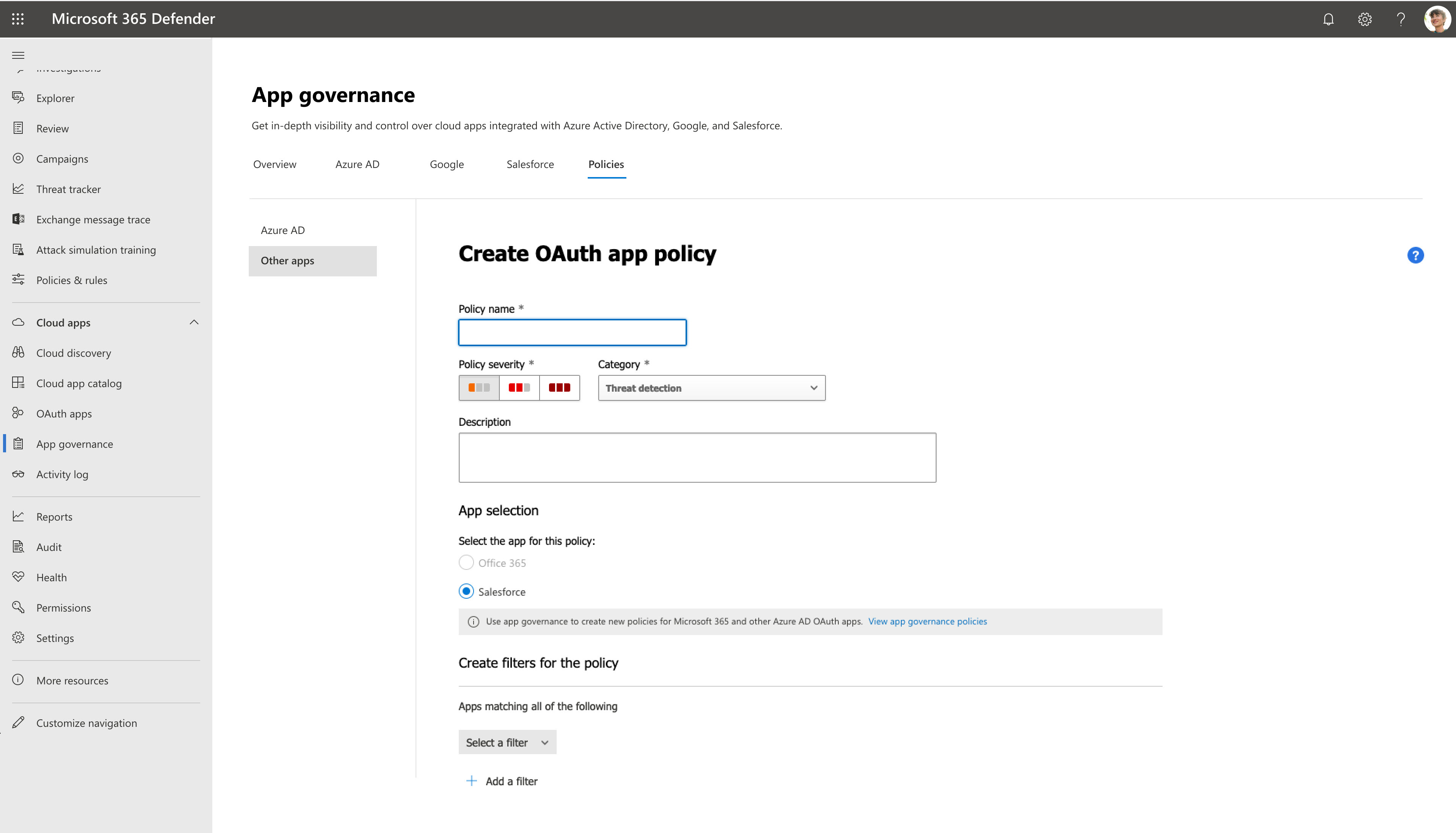

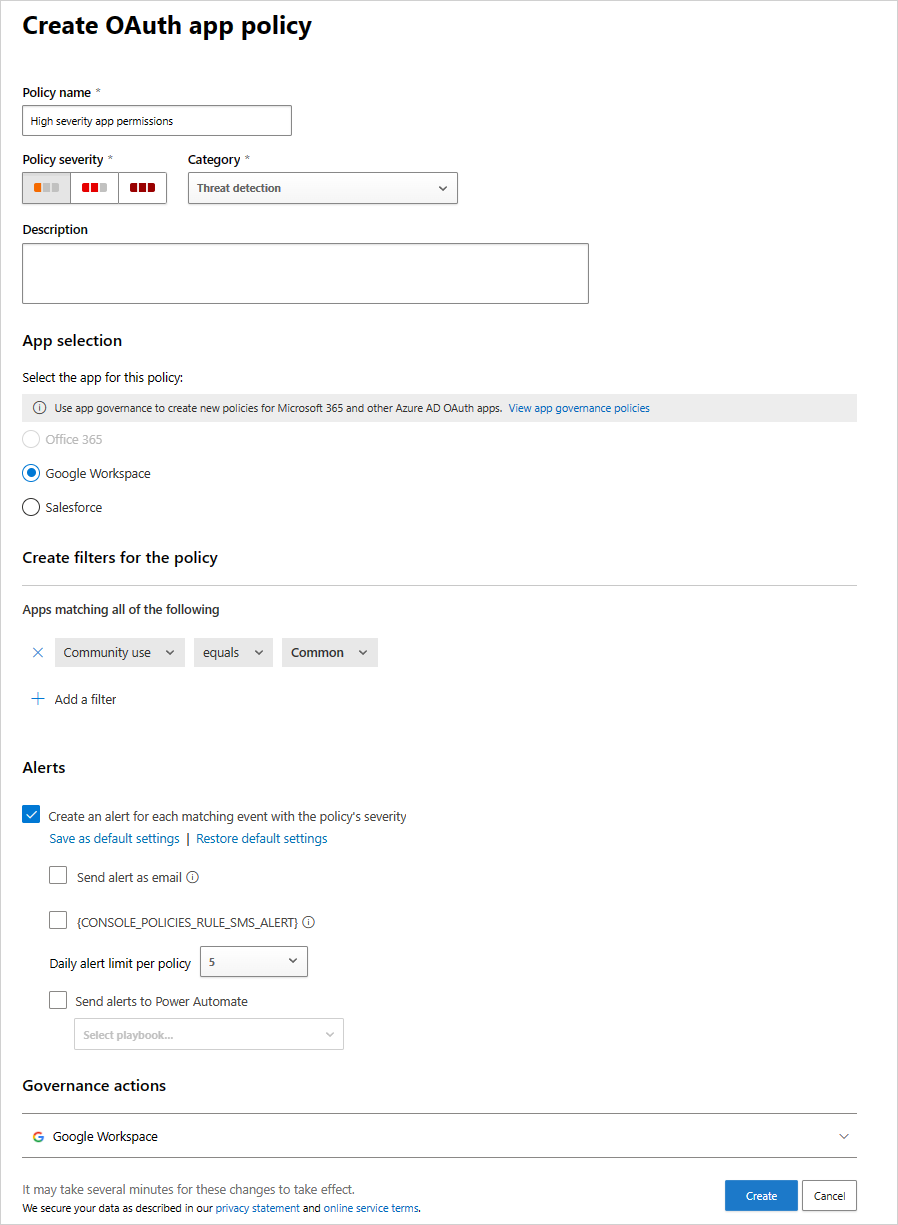

转到Microsoft Defender XDR>应用治理>策略>其他应用。 例如:

根据需要筛选应用。 例如,你可能想要查看请求修改邮箱中日历的权限的所有应用。

提示

使用 “社区使用 ”筛选器获取有关允许此应用的权限是常见、不常见还是罕见的信息。 如果你有一个罕见的应用,并且请求具有高严重性级别的权限或请求来自许多用户的权限,则此筛选器非常有用。

你可能希望根据授权应用的用户的组成员身份设置策略。 例如,仅当授权权限的用户是 Administrators 组的成员时,管理员才能决定设置一个策略,以便在不常见的应用请求高权限时撤销这些应用。

例如:

连接到 Salesforce 和 Google Workspace 的 OAuth 应用的异常情况检测策略

除了可以创建的 Oauth 应用策略外,Defender for Cloud 应用还提供现成的异常情况检测策略,用于分析 OAuth 应用的元数据,以识别潜在的恶意应用。

本部分仅与 Salesforce 和 Google Workspace 应用程序相关。

注意

异常情况检测策略仅适用于在Microsoft Entra ID中授权的 OAuth 应用。

无法修改 OAuth 应用异常情况检测策略的严重性。

下表描述了 Defender for Cloud Apps 提供的现用异常情况检测策略:

| Policy | 说明 |

|---|---|

| 误导性 OAuth 应用名称 | 扫描连接到环境的 OAuth 应用,并在检测到具有误导性名称的应用时触发警报。 误导性名称(例如类似于拉丁字母的外国字母)可能表示有人试图将恶意应用伪装成已知且受信任的应用。 |

| OAuth 应用的误导性发布者名称 | 扫描连接到环境的 OAuth 应用,并在检测到具有误导性发布者名称的应用时触发警报。 误导性发布者名称(例如类似于拉丁字母的外国字母)可能表示有人试图将恶意应用伪装成来自已知且受信任的发布者的应用。 |

| 恶意 OAuth 应用同意 | 扫描连接到环境的 OAuth 应用,并在授权潜在恶意应用时触发警报。 恶意 OAuth 应用可能用作网络钓鱼活动的一部分,以试图危害用户。 此检测使用Microsoft安全研究和威胁情报专业知识来识别恶意应用。 |

| 可疑的 OAuth 应用文件下载活动 | 有关详细信息,请参阅 异常情况检测策略。 |