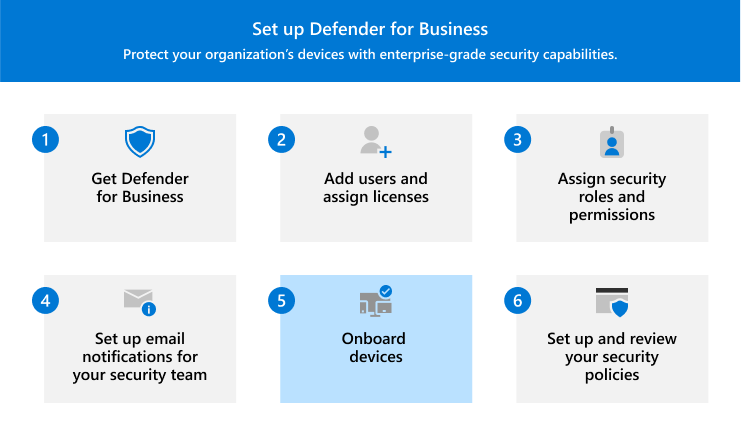

将设备载入到Microsoft Defender 商业版

本文内容

本文介绍如何将设备载入到Defender 商业版。

载入业务设备以立即保护它们。 可以从多个选项中进行选择,以加入公司的设备。 本文将指导你完成选项,并介绍载入的工作原理。

需执行的操作

选择选项卡:

Windows 10 和 11

Mac

移动 (新功能适用于 iOS 和 Android 设备!)

服务器 (Windows Server 或 Linux Server)

查看载入选项,并按照所选选项卡上的指南进行操作。

查看已载入设备的列表 。

在设备上运行钓鱼测试 。

继续执行 后续步骤 。

Windows 10 和 11

选择以下选项之一,将 Windows 客户端设备载入 Defender 商业版:

用于在 Microsoft Defender 门户中手动载入设备的本地脚本 ()

如果 已在组织中使用组策略组策略 ()

如果 已在使用 Intune) ,Microsoft Intune (

Windows 10 和 11 的本地脚本

可以使用本地脚本加入 Windows 客户端设备。 在设备上运行载入脚本时,如果) 尚不存在该信任,它将创建具有Microsoft Entra ID (的信任;如果设备尚未) 注册,则会在 Microsoft Intune (中注册设备,然后将设备载入到Defender 商业版。 如果当前未使用 Intune,则建议Defender 商业版客户使用本地脚本方法。

提示

建议在使用本地脚本方法时一次最多加入 10 台设备。

转到Microsoft Defender门户 (https://security.microsoft.com ) ,然后登录。

在导航窗格中,选择“设置 >终结点 ”,然后在“设备管理 ”下选择“载入 ”。

选择Windows 10和 11 。

在 “连接类型” 下,选择“ 简化 ”。

在 “部署方法 ”部分中,选择“ 本地脚本 ”,然后选择“ 下载载入包 ”。 建议将载入包保存到可移动驱动器。

在 Windows 设备上,将配置包的内容提取到某个位置,例如“桌面”文件夹。 应有一个名为 的文件 WindowsDefenderATPLocalOnboardingScript.cmd。

以管理员身份打开命令提示符。

键入脚本文件的位置。 例如,如果将文件复制到 Desktop 文件夹,请键入 %userprofile%\Desktop\WindowsDefenderATPLocalOnboardingScript.cmd,然后按 Enter 键 (或选择“ 确定 ”) 。

脚本运行后, 运行检测测试 。

Windows 10 和 11 的组策略

如果希望使用 组策略 载入 Windows 客户端,请按照使用 组策略 载入 Windows 设备 中的指南进行操作。 本文介绍载入Microsoft Defender for Endpoint的步骤。 加入到Defender 商业版的步骤类似。

Windows 10 和 11 的Intune

可以使用 Intune 管理中心 https://intune.microsoft.com () 在 Intune 中加入 Windows 客户端和其他设备。 有几种方法可用于在 Intune 中注册设备。 建议使用以下方法之一:

为 Windows 10 和 11 启用自动注册

设置自动注册时,用户将其工作帐户添加到设备。 在后台,设备注册并加入Microsoft Entra ID,并在Intune中注册。

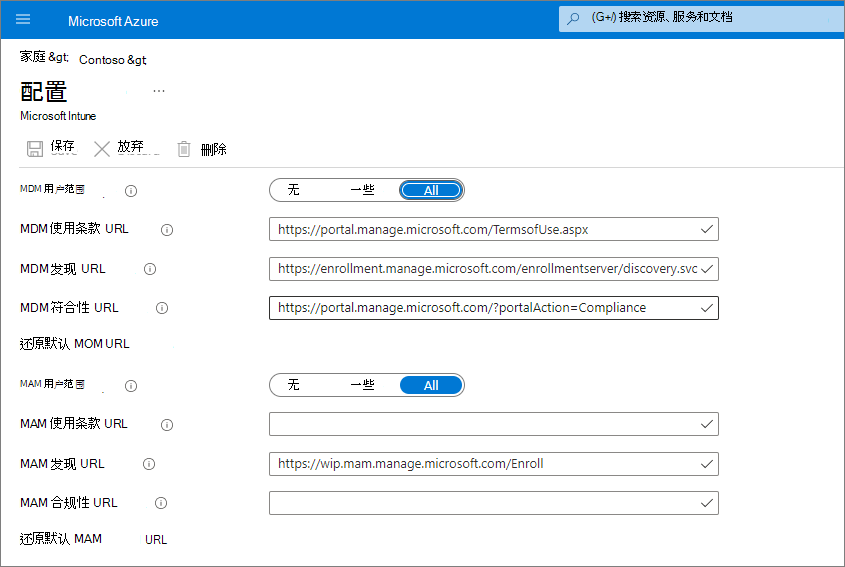

转到Azure 门户 (https://portal.azure.com/ ) 并登录。

选择“Microsoft Entra ID >移动 (MDM 和 MAM) >Microsoft Intune ”。

配置 MDM 用户范围 和 MAM 用户范围 。

选择“保存” 。

在 Intune 中注册设备后,可以将其添加到 Defender 商业版 中的设备组。

详细了解 Defender 商业版 中的设备组 。

要求用户注册其Windows 10和 11 台设备

观看以下视频,了解注册的工作原理:

与组织中的用户共享本文:在 Intune 中注册 Windows 10/11 台设备 。

在 Intune 中注册设备后,可以将其添加到 Defender 商业版 中的设备组。

详细了解 Defender 商业版 中的设备组 。

在 Windows 10 或 11 设备上运行检测测试

将 Windows 设备载入到Defender 商业版后,可以在设备上运行检测测试,以确保一切正常运行。

在 Windows 设备上,创建一个文件夹: C:\test-MDATP-test。

以管理员身份打开命令提示符,然后运行以下命令:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'

命令运行后,“命令提示符”窗口会自动关闭。 如果成功,检测测试将标记为已完成,Microsoft Defender门户中会显示一个新警报,https://security.microsoft.com (大约 10 分钟内为新加入的设备) 。

Mac

选择以下选项之一以载入 Mac:

适用于 Mac 的本地脚本

在 Mac 上运行本地脚本时,如果) 尚不存在该信任,它将创建具有 Microsoft Entra ID (的信任;如果 Mac 尚未注册) ,则会在 Microsoft Intune (中注册 Mac,然后将 Mac 载入Defender 商业版。 建议使用此方法一次最多加入 10 台设备。

转到Microsoft Defender门户 (https://security.microsoft.com ) ,然后登录。

在导航窗格中,选择“设置 >终结点 ”,然后在“设备管理 ”下选择“载入 ”。

选择 macOS 。

在 “连接类型” 下,选择“ 简化 ”。

在 “部署方法 ”部分中,选择“ 本地脚本 ”,然后选择“ 下载载入包 ”。 将包保存到可移动驱动器。 此外,选择“ 下载安装包 ”,并将其保存到可移动设备。

在 Mac 上,将安装包另存为 wdav.pkg 本地目录。

将载入包作为 WindowsDefenderATPOnboardingPackage.zip 保存到用于安装包的同一目录。

使用 Finder 导航到 wdav.pkg 已保存,然后将其打开。

选择“ 继续 ”,同意许可条款,然后在出现提示时输入密码。

系统会提示你允许从Microsoft安装驱动程序, (系统扩展已阻止 或 安装处于保留状态 ,或者两者都) 。 必须允许安装驱动程序。 选择“ 打开安全首选项” 或“ 打开系统首选项 >安全 & 隐私 ”,然后选择“ 允许 ”。

使用以下 Bash 命令运行载入包:

/usr/bin/unzip WindowsDefenderATPOnboardingPackage.zip \

&& /bin/chmod +x MicrosoftDefenderATPOnboardingMacOs.sh \

&& /bin/bash -c MicrosoftDefenderATPOnboardingMacOs.sh

在 Intune 中注册 Mac 后,可以将其添加到设备组。

详细了解 Defender 商业版 中的设备组 。

Intune for Mac

如果已有Intune,可以使用 Intune 管理中心 () https://intune.microsoft.com 注册 Mac 计算机。 有几种方法可用于在 Intune 中注册 Mac。 建议使用以下方法之一:

公司拥有的 Mac 的选项

选择以下选项之一,在 Intune 中注册公司管理的 Mac 设备:

要求用户在 Intune 中注册自己的 Mac

如果你的企业希望让用户在Intune中注册自己的设备,请引导用户按照以下步骤操作:

转到公司门户网站 (https://portal.manage.microsoft.com/ ) 并登录。

按照公司门户网站上的说明添加其设备。

在 https://aka.ms/EnrollMyMac 安装 公司门户 应用,并按照应用中的说明进行操作。

确认 Mac 已载入

若要确认设备是否与你的公司关联,请在 Bash 中使用以下 Python 命令:

mdatp health --field org_id.

如果使用 macOS 10.15 (Catalina) 或更高版本,请授予Defender 商业版同意保护设备。 转到 “系统首选项 >安全性 & 隐私 >”“ >完全磁盘访问 ”。 选择对话框底部的锁图标进行更改,然后选择“Microsoft Defender 商业版 (”或“Defender for Endpoint ”(如果这是) 显示的内容)。

若要验证设备是否已载入,请在 Bash 中使用以下命令:

mdatp health --field real_time_protection_enabled

在 Intune 中注册设备后,可以将其添加到设备组。

详细了解 Defender 商业版 中的设备组 。

移动设备

可以使用以下方法载入移动设备,例如 Android 和 iOS 设备:

使用 Microsoft Defender 应用

移动威胁防御功能 现已正式提供给Defender 商业版客户。 借助这些功能,你现在可以使用 Microsoft Defender 应用载入移动设备 (,例如 Android 和 iOS) 。 使用此方法,用户可以从 Google Play 或 Apple App Store下载应用、登录并完成载入步骤。

重要

在载入移动设备之前,请确保满足以下所有要求:

Defender 商业版已完成预配。 在Microsoft Defender门户中 ,转到“资产 >设备 ”。

用户已在其设备上下载了 Microsoft Authenticator 应用,并使用其工作或学校帐户注册了设备,Microsoft 365。

设备

Procedure

Android

1. 在设备上,转到 Google Play 商店。

iOS

1. 在设备上,转到 Apple App Store。

使用 Microsoft Intune

如果订阅包含Microsoft Intune,则可以使用它来载入移动设备,例如 Android 和 iOS/iPadOS 设备。 请参阅以下资源,获取将这些设备注册到 Intune 的帮助:

在 Intune 中注册设备后,可以将其添加到设备组。

详细了解 Defender 商业版 中的设备组 。

服务器

选择服务器的操作系统:

Windows Server

重要

在载入Windows Server终结点之前,请确保满足以下要求:

你有Microsoft Defender 商业版服务器许可证。 (请参阅如何获取 Microsoft Defender 商业版服务器 .)

已启用 Windows Server 的强制范围。 转到“设置 ”>“终结点 ”>“配置管理 ”>“强制范围 ”。 选择“使用MDE从 MEM 强制实施安全配置设置 ”,选择“Windows Server ”,然后选择“保存 ”。

可以使用本地脚本将 Windows Server 实例加入到Defender 商业版。

Windows Server的本地脚本

转到Microsoft Defender门户 (https://security.microsoft.com ) ,然后登录。

在导航窗格中,选择“设置 >终结点 ”,然后在“设备管理 ”下选择“载入 ”。

选择操作系统(如 Windows Server 1803、2019 和 2022 ),然后在“部署方法 ”部分选择“本地脚本 ”。

如果选择Windows Server 2012 R2 和 2016 ,则可以下载和运行两个包:安装包和载入包。 安装包包含安装 Defender 商业版 代理的 MSI 文件。 载入包包含将Windows Server终结点载入到Defender 商业版的脚本。

选择“下载载入包 ”。 建议将载入包保存到可移动驱动器。

如果选择了Windows Server 2012 R2 和 2016 ,请选择“下载安装包 ”,并将包保存到可移动驱动器

在Windows Server终结点上,将安装/载入包的内容提取到桌面文件夹等位置。 应有一个名为 的文件 WindowsDefenderATPLocalOnboardingScript.cmd。

如果要加入 Windows Server 2012 R2 或 Windows Server 2016,请先提取安装包。

以管理员身份打开命令提示符。

如果要加入 Windows Server 2012R2 或 Windows Server 2016,请运行以下命令:

Msiexec /i md4ws.msi /quiet

如果要加入 Windows Server 1803、2019 或 2022,请跳过此步骤,转到步骤 8。

键入脚本文件的位置。 例如,如果将文件复制到 Desktop 文件夹,请键入 %userprofile%\Desktop\WindowsDefenderATPLocalOnboardingScript.cmd,然后按 Enter (或选择 “确定 ”) 。

转到在 Windows Server 上运行检测测试 。

在 Windows Server 上运行检测测试

将Windows Server终结点载入Defender 商业版后,可以运行检测测试,以确保一切正常运行:

在Windows Server设备上,创建一个文件夹:C:\test-MDATP-test。

以管理员身份打开“命令提示符”。

在“命令提示符”窗口中,运行以下 PowerShell 命令:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'

命令运行后,“命令提示符”窗口将自动关闭。 如果成功,检测测试将标记为已完成,Microsoft Defender门户中会显示一个新警报,https://security.microsoft.com (大约 10 分钟内为新加入的设备) 。

Linux Server

重要

在载入 Linux Server 终结点之前,请确保满足以下要求:

载入 Linux Server 终结点

可以使用以下方法将 Linux Server 实例载入到Defender 商业版:

查看已载入设备的列表

转到Microsoft Defender门户 (https://security.microsoft.com ) ,然后登录。

在导航窗格中,转到 “资产 >设备 ”。 此时会打开 “设备清单 ”视图。

在设备上运行网络钓鱼测试

载入设备后,可以运行快速网络钓鱼测试,以确保设备已连接并按预期生成警报。

在设备上,转到 https://smartscreentestratings2.net 。 Defender 商业版应阻止用户设备上的该 URL。

作为组织安全团队的成员,请转到Microsoft Defender门户 (https://security.microsoft.com ) 并登录。

在导航窗格中,转到 “事件 ”。 应看到一个信息性警报,指示设备尝试访问钓鱼网站。

后续步骤