用例:事件响应和修正

提及的角色:调查安全事件和解决非关键警报的第 1 层 SOC 分析师

应用场景

Security Copilot可以支持第 1 层、入门级或初级分析师以更高的效率和有效性评估和管理事件。

此用例在案例研究:在防御网络威胁中利用Security Copilot中提供了事件分析的缩写版本,并在此处进行了扩展,以包括修正步骤。

你是一级分析师。 团队主管已为你分配了一个事件,你的工作是确定该事件是否确实是恶意事件,如果是,请尽快解决它。

步骤

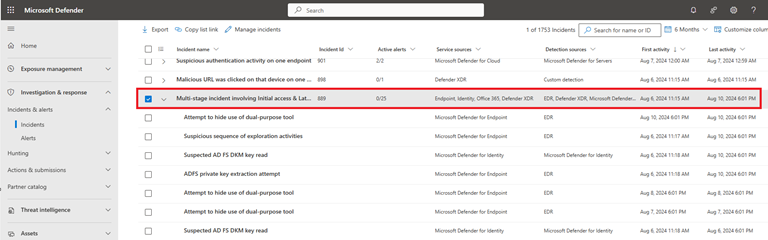

在Microsoft Defender XDR事件队列中,可以看到名为“多阶段事件”的高严重性事件涉及多个源报告的多个终结点上的初始访问 & 横向移动,这些事件关联了来自各种Microsoft安全解决方案的 25 个警报。 它涉及三个设备、四个用户和一个电子邮件帐户。

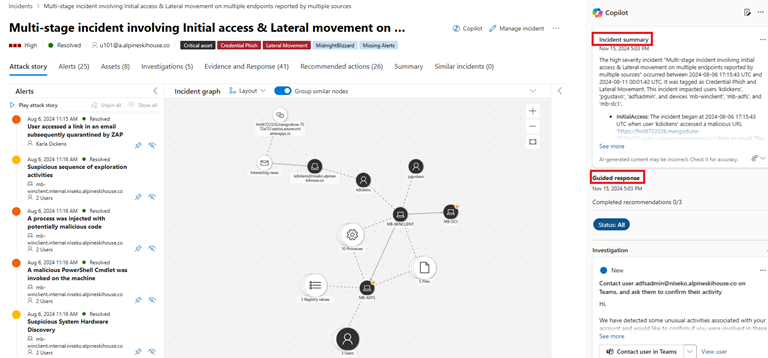

打开事件页以查看攻击事件。 检查攻击事件右侧的“Security Copilot”窗格,并看到该窗格会自动创建事件的摘要,以及引导式响应下的一些步骤。

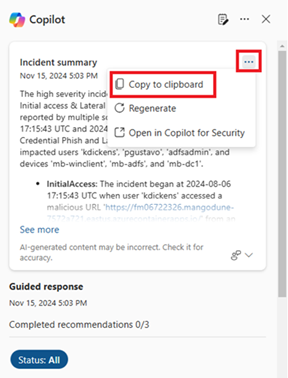

若要大致了解所发生的情况,请阅读 Security Copilot 提供的摘要。 通过在选项菜单中选择“ 复制到剪贴板 ”并将其粘贴到另一个文档中,可以复制事件摘要。

这对于所需的报告很有用,因为它已按攻击阶段进行组织,并突出显示了攻击的重要方面。 如果没有Security Copilot,则需要从头开始开发报表。然后,可以轻松确定复杂事件是否涉及多个攻击。 你将按照 初始访问、发现和防御规避中所述,完成每个攻击阶段。 对于此用例,你对凭据访问活动下的可疑 DCSync 攻击感兴趣。

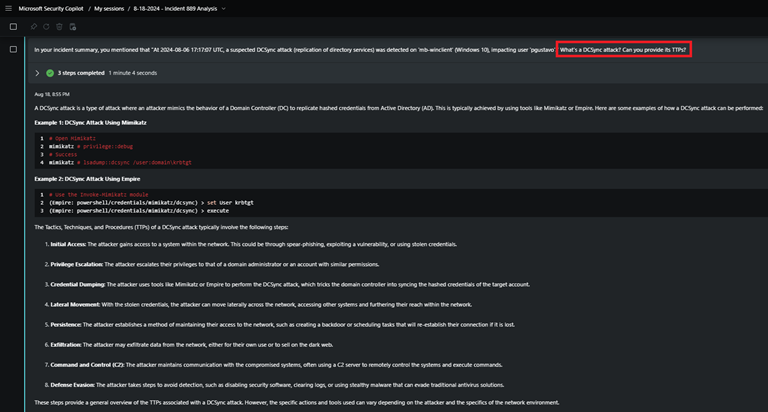

从 Copilot 窗格中选择“在 Security Copilot 中打开”,询问 DCSync 攻击。

提示: 什么是 DCSync 攻击?能否提供其 TTPs?

Security Copilot会告诉你,在 DCSync 攻击中,攻击者模仿域控制器的行为,从 Active Directory 复制哈希凭据,通常是通过 Mimikatz 或 Empire。

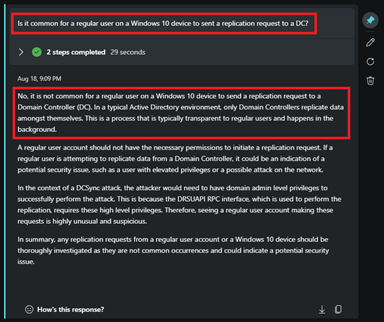

Security Copilot会告诉你,在 DCSync 攻击中,攻击者模仿域控制器的行为,从 Active Directory 复制哈希凭据,通常是通过 Mimikatz 或 Empire。知道这一点后,你将返回到Defender XDR并更仔细地查看可疑的 DCSync 攻击。 你会看到用户向域控制器发送了复制请求。 询问独立Security Copilot这是否被视为典型行为。

提示:Windows 10设备上的普通用户是否经常向 DC 发送复制请求?

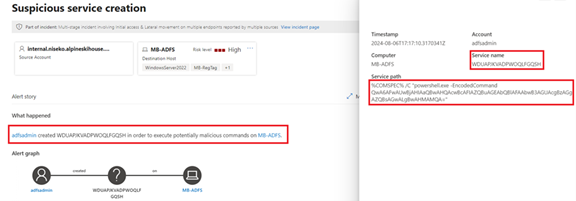

通过Security Copilot的响应,可以确认这是一个真正的安全事件,需要第 2 层团队进一步调查。事件摘要中的下一个安全警报是一个可疑的服务创建事件,该事件在持久性下分类。 可以看到,相同的警报标题由 Defender for Identity 和 Defender for Endpoint 生成。 但是,检查警报时,会看到列出的服务路径已编码。

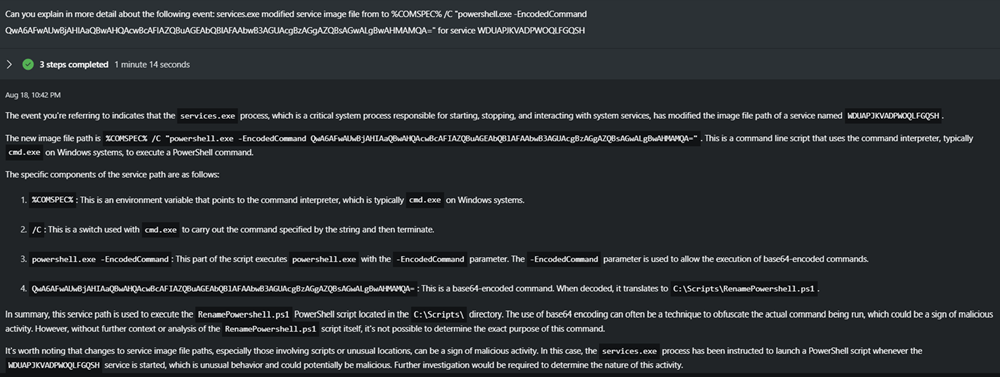

若要调查脚本,请参阅Security Copilot。

提示: 是否可以解码,然后告诉我有关此服务路径的详细信息:%COMSPEC% /C“powershell.exe -EncodedCommand QwA6AFwAUwBjHIAaQBwAHQAcwBcAFIQBuAGEAbQBlAFAAbwB3AGUAcgBzAGgAZQBsAGwALgBwAHMAMQA=”

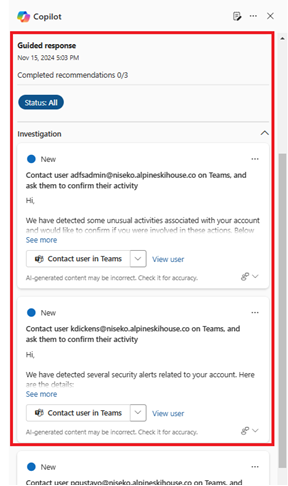

Copilot 将编码的命令标识为 Base64 编码,并对其进行解码。 服务路径似乎用于运行位于特定目录中的 PowerShell 脚本。 使用编码对命令进行模糊处理可能是恶意活动的标志。当你更加确信这是一个真正的安全事件时,可以返回查看事件页的“Security Copilot”窗格中的“引导式响应”,以确定可以采取哪些操作来遏制或缓解攻击。

总结

使用Security Copilot可为负责调查和修正涉及多个警报和实体的大型事件的分析师提供多项效率优势。 它有助于了解攻击概述、提供恶意脚本分析、为命名攻击提供上下文,以及执行必要的步骤来修正威胁。