了解Microsoft Security Copilot中的身份验证

Copilot 使用代理身份验证通过活动Microsoft插件访问与安全相关的数据。 必须分配特定的Security Copilot角色,以便组或个人访问Security Copilot平台。 向平台进行身份验证后,Microsoft Entra和 Azure 基于角色访问控制 (RBAC) 确定提示中可用的插件。 Security Copilot角色控制你在平台上有权访问的其他活动,例如配置设置、分配权限和执行任务。

Security Copilot RBAC 角色不是Microsoft Entra角色。 Security Copilot角色在 Copilot 中定义和管理,并且仅授予对Security Copilot功能的访问权限。

Microsoft Entra RBAC 授予跨Microsoft产品组合(包括包含安全数据的服务)的访问权限。 这些角色通过Microsoft Entra 管理中心进行管理。 有关详细信息,请参阅向用户分配Microsoft Entra角色。

Azure RBAC 控制对资源组中安全容量单位 (SCU) 等 Azure 资源的访问,或者Microsoft Sentinel已启用的工作区。 有关详细信息,请参阅 分配 Azure 角色。

访问Security Copilot平台

为组织载入Security Copilot后,配置Security Copilot RBAC 以确定用户对Security Copilot平台的访问权限。 然后,使用条件访问策略对安全覆盖范围进行分层。 有关在 RBAC 之外保护对 Security Copilot 平台的访问的详细信息,请参阅使用条件访问策略保护 AI。

Security Copilot角色

Security Copilot引入了两个角色,它们的作用类似于访问组,但不是Microsoft Entra ID角色。 相反,它们仅控制对 Security Copilot 平台功能的访问,而本身不提供对安全数据的访问权限。

- Copilot 所有者

- Copilot 参与者

Microsoft Entra角色

以下Microsoft Entra角色自动继承 Copilot 所有者访问权限,确保Security Copilot始终至少有一个所有者。 全局管理员是具有内置保护的Microsoft Entra角色,防止删除。 有关Microsoft Entra连续性的详细信息,请参阅管理紧急访问帐户。

- 安全管理员

- 全局管理员

建议的角色

使用建议Microsoft安全角色组预配对Security Copilot的访问权限,该组使用平衡的安全和管理效率方法。 通过Microsoft Entra角色拥有安全权限的用户参与者使用此捆绑包访问Security Copilot平台。 如果分配了 Everyone 组,则必须在添加建议的安全角色之前将其删除。

建议的角色列表包括Microsoft Entra ID角色和一些特定于服务的角色,例如Microsoft Purview 角色和Microsoft Defender角色。

如果Microsoft插件需要其他角色才能访问其安全数据,则需要确保也分配了相应的服务角色。 例如,捆绑包适用于分配有 合规性管理员 角色的分析师。 此角色是 Purview 推荐的Microsoft角色之一,允许他们访问Microsoft Purview 插件数据。 不过,同一分析师需要额外的角色分配才能访问Microsoft Sentinel等安全数据。 有关更多示例,请参阅 访问Microsoft插件的功能。

| 角色分配 | 优点 | 弱点 |

|---|---|---|

| 默认) (建议Microsoft安全角色 | 以快速、安全的方式为组织中已有权访问安全数据的用户提供所需的平台访问权限。 仍可添加更多角色、用户和组。 | 组为 all 或 nothing。 如果建议的组中有你不希望具有访问权限的角色,则必须删除整个组。 |

| 每个人 | 默认情况下,最初向此组授予参与者访问权限,以简化预配。 | 如果每个人组中的用户无权访问任何安全数据,Security Copilot中的体验会让人感到困惑。 |

| 自定义 | 完全控制有权访问平台的用户和组。 | 需要更高的管理复杂性。 |

注意

对于新的Security Copilot实例,默认将建议Microsoft安全角色分配给 Copilot。 分配了每个人组的现有客户可以继续使用分配。 但是,如果删除了所有人组,则无法再次分配该组。

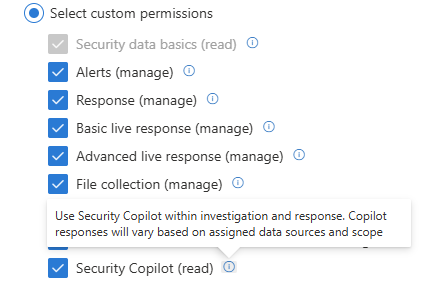

访问Microsoft插件的功能

Security Copilot不会超出你拥有的访问权限范围,这符合 Microsoft 的安全和隐私 RAI 原则。 每个Microsoft插件都有自己的角色要求,这些要求在访问插件的服务及其数据时仍然有效。 验证是否分配了适当的角色和许可证,以使用激活的 Microsoft 插件的功能。

请考虑以下示例:

Copilot 参与者

作为分析师,你被分配了 Copilot 参与者 角色,用于访问 Copilot 平台并能够创建会话。 此分配本身不会授予你访问组织安全数据的访问权限。 遵循最低特权模型后,你没有任何敏感Microsoft Entra角色,例如安全管理员。 若要使用 Copilot 访问Microsoft Sentinel插件等安全数据,仍需要适当的 Azure RBAC 角色,例如Microsoft Sentinel读取者。 此角色允许你从 Copilot 访问Microsoft Sentinel工作区中的事件。 要使 Copilot 会话访问通过 Intune 插件提供的设备、策略和态势,需要一个Intune角色,例如 Endpoint Security Manager。 通过 Copilot 会话或嵌入式Security Copilot体验访问Microsoft Defender XDR数据时,模式也相同。

有关特定于服务的 RBAC 的详细信息,请参阅以下文章:

Microsoft Entra安全组

尽管 安全管理员 角色继承了对 Copilot 和某些插件功能的访问权限,但此角色包括

权限。 不要仅为 Copilot 访问权限分配用户此角色。 请改为创建安全组,并将该组添加到相应的 Copilot 角色 (所有者或参与者) 。

权限。 不要仅为 Copilot 访问权限分配用户此角色。 请改为创建安全组,并将该组添加到相应的 Copilot 角色 (所有者或参与者) 。有关详细信息,请参阅Microsoft Entra角色的最佳做法。

建议Microsoft安全角色

有权访问Microsoft统一安全作平台的分析师分配了自定义Defender XDR角色,以便他们能够访问 Defender 门户中的多个工作负载。 如果自定义角色安全作包括Security Copilot,则“推荐Microsoft安全”角色将允许他们访问 Security Copilot 平台以及 Microsoft Defender 中的 Copilot,从而简化安全管理。

访问嵌入体验

除了 Copilot 参与者 角色外,还验证每个Security Copilot嵌入式体验的要求,以了解需要哪些额外的角色和许可证。

有关详细信息,请参阅Security Copilot体验。

分配角色

下表说明了授予起始角色的默认访问权限。

注意

某些组织可能仍将 Everyone 组分配给 Copilot 参与者访问权限。 请考虑将此广泛访问权限替换为 “建议Microsoft安全角色 ”组。

| 功能 | Copilot 所有者 | Copilot 参与者 |

|---|---|---|

| 创建会话 | 是 | 是 |

| 管理个人自定义插件 | 是 | 默认否 |

| 允许参与者管理个人自定义插件 | 是 | 否 |

| 允许参与者发布租户的自定义插件 | 是 | 否 |

| 更改租户预安装插件的可用性 | 是 | 否 |

| 上传文件 | 是 | 默认值是 |

| 管理上传文件使用情况 | 是 | 否 |

| 运行 promptbook | 是 | 是 |

| 管理个人提示簿 | 是 | 是 |

| 与租户共享提示簿 | 是 | 是 |

| 更新数据共享和反馈选项 | 是 | 否 |

| 容量管理 | 是* | 否 |

| 查看使用情况仪表板 | 是 | 否 |

| 选择语言 | 是 | 是 |

分配Security Copilot访问权限

在Security Copilot设置中分配 Copilot 角色。

- 选择主

菜单。

菜单。 - 选择 “角色分配>”“添加成员”。

- 开始在“ 添加成员 ”对话框中键入人员或组的名称。

- 选择个人或组。

- 选择要分配 (Copilot 所有者或 Copilot 参与者) 的Security Copilot角色。

- 选择“添加”。

提示

建议使用安全组来分配Security Copilot角色,而不是单个用户。 这可降低管理复杂性。

无法从“所有者”访问权限中删除全局管理员和安全管理员角色,但“每个人”组可从“参与者”访问权限中删除。 请考虑在删除 everyone 组后添加 推荐的角色 。

Microsoft Entra角色成员身份只能从Microsoft Entra 管理中心进行管理。 有关详细信息,请参阅管理Microsoft Entra用户角色。

共享会话

Copilot 参与者 角色是共享会话链接或从该租户查看会话链接的唯一要求。

共享会话链接时,请考虑以下访问影响:

- Security Copilot需要访问插件的服务和数据才能生成响应,但在查看共享会话时不会评估相同的访问权限。 例如,如果你有权访问 Intune 中的设备和策略,并且使用 Intune 插件生成共享的响应,则共享会话链接的接收者无需Intune访问权限即可查看会话的完整结果。

- 共享会话包含会话中包含的所有提示和响应,无论是在第一个提示之后还是最后一个提示之后共享。

- 只有创建会话的用户控制哪些 Copilot 用户可以访问该会话。 如果从会话创建者那里收到共享会话的链接,则你有权访问。 如果将该链接转发给其他人,则不会授予他们访问权限。

- 共享会话是只读的。

- 会话只能与同一租户中有权访问 Copilot 的用户共享。

- 某些区域不支持通过电子邮件进行会话共享。

SouthAfricaNorthUAENorth

有关共享会话的详细信息,请参阅导航Security Copilot。

多租户

如果组织有多个租户,或者你利用托管服务提供商合作伙伴 (MSSP) ,Security Copilot可以跨租户进行身份验证,以访问预配Security Copilot的安全数据。 为Security Copilot预配的租户不需要是安全分析师从中登录的租户。 我们目前通过不同的访问方法支持以下身份验证模型。

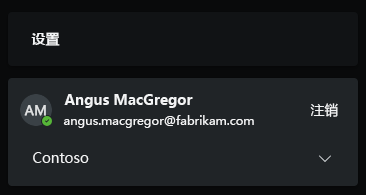

Azure B2B & 来宾帐户能够利用“租户切换”,该“租户切换”本身内置于Security Copilot独立门户中。 有关详细信息,请参阅导航Security Copilot租户切换。

通过合作伙伴中心) GDAP (精细委派管理员特权。 有关详细信息,请参阅授予 MSSP 对Microsoft Security Copilot的访问权限。

通过 Azure 门户的 Azure Lighthouse。 有关详细信息,请参阅授予 MSSP 对Microsoft Security Copilot的访问权限。

租户切换可通过独立门户Security Copilot,但仅支持 B2B 协作帐户或来宾帐户。 有关详细信息,请参阅导航Security Copilot租户切换。

跨租户登录示例

Contoso 最近与 Fabrikam 合并。 这两个租户都有安全分析师,但只有 Contoso 购买并预配了Security Copilot。 来自 Fabrikam 的分析师 Angus MacGregor 希望使用其 Fabrikam 凭据来使用Security Copilot。 下面是完成此访问的步骤:

确保 Angus MacGregor 的 Fabrikam 帐户在 Contoso 租户中具有外部成员帐户。

为外部成员帐户分配访问Security Copilot和所需Microsoft插件所需的角色。

使用 Fabrikam 帐户登录到 Security Copilot 门户。

将租户切换到 Contoso。

有关详细信息,请参阅 授予 MSSP 访问权限。

管理提示簿

提示簿创建适用于所有角色,包括发布租户自定义提示簿的功能。 选择是在创建时为自己还是为租户发布提示簿。

有关详细信息,请参阅 生成自己的提示簿。

预安装插件身份验证

预安装的插件(如 Microsoft Sentinel 和 Azure AI 搜索)需要更多设置。 插件提供程序确定身份验证的类型。 任何带有齿轮  或 “设置 ”按钮的插件均按用户配置。 是否限制预安装插件,有权访问该插件的所有用户都为自己配置该插件的设置。

或 “设置 ”按钮的插件均按用户配置。 是否限制预安装插件,有权访问该插件的所有用户都为自己配置该插件的设置。

注意

网站插件使用匿名身份验证来访问内容。

有关详细信息,请参阅 管理预安装的插件。