使用Microsoft Entra实现 ACSC 基本八级 MFA 成熟度级别 2

MFA 成熟度级别 2 ACSC 定义

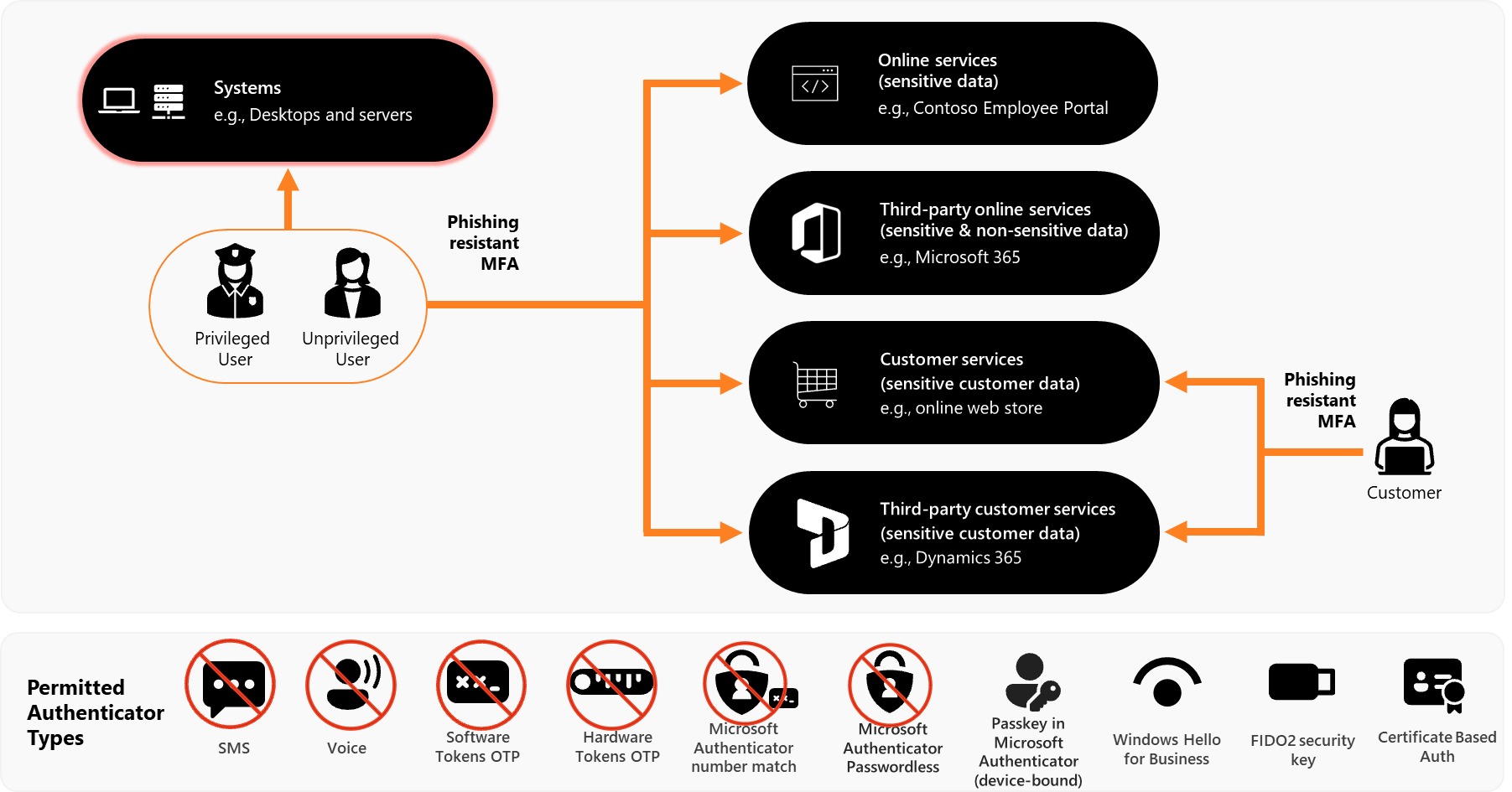

- 多重身份验证用于向处理、存储或传达其组织的敏感数据的组织联机服务对用户进行身份验证。

- 多重身份验证用于向处理、存储或传达其组织的敏感数据的第三方联机服务对用户进行身份验证。

- 多重身份验证 (可用) 用于向处理、存储或传达其组织的非敏感数据的第三方联机服务对用户进行身份验证。

- 多重身份验证用于对其组织的在线客户服务(处理、存储或传达其组织的敏感客户数据)的用户进行身份验证。

- 多重身份验证用于向处理、存储或传达其组织的敏感客户数据的第三方在线客户服务对用户进行身份验证。

- 多重身份验证用于对系统的特权用户进行身份验证。

- 多重身份验证用于对系统的无特权用户进行身份验证。

- 多重身份验证使用:用户拥有和用户知道的内容,或用户拥有的、用户知道或已解锁的内容。

- 用于对联机服务用户进行身份验证的多重身份验证是防钓鱼的。

- 用于对系统用户进行身份验证的多重身份验证是防钓鱼的。

- 成功和不成功的 多重身份验证 事件 将 集中记录。

- 事件日志受到保护,防止未经授权的修改和删除。

超出范围

客户服务

成熟度级别 2 的以下 ACSC 要求与客户标识相关,并且不适用于本指南Microsoft Entra员工标识。

- 多重身份验证用于向处理、存储或传达敏感客户数据的联机客户服务对客户进行身份验证。

- 用于对联机客户服务的客户进行身份验证的多重身份验证提供了防钓鱼选项。

组织流程

成熟度级别 2 的以下 ACSC 要求是组织流程,在本指南中不适用于Microsoft Entra员工标识。

- 将及时分析来自面向 Internet 的服务器的事件日志,以检测网络安全事件。

- 及时分析网络安全事件,以识别网络安全事件。

- 网络安全事件发生或被发现后,将尽快报告给首席信息安全官或其一名代表。

- 发生或发现网络安全事件后,将尽快报告给 ASD。

- 在确定网络安全事件后,将制定网络安全事件响应计划。

MFA 成熟度级别 2 概述

- 对服务器的特权和无特权访问需要 MFA。

允许的验证器类型

任何 ISM 允许的防钓鱼多重验证器都可用于达到成熟度级别 3。

| Microsoft Entra身份验证方法 | 验证器类型 |

|---|---|

|

-> -> -> |

多重加密硬件 |

我们的建议

有关消除最大攻击面的无密码身份验证指南,请参阅在 Microsoft Entra 中规划无密码身份验证部署。

有关实现Windows Hello 企业版的详细信息,请参阅Windows Hello 企业版部署指南。

Microsoft Entra成熟度级别 2 不允许的身份验证方法

- 短信登录

- Email OTP

- Microsoft Authenticator 应用 (手机登录)

- 密码加电话 (短信)

- 密码加电话 (语音呼叫)

- 密码加Email OTP

- 密码加Microsoft验证器应用 (OTP)

- 密码加单因素 OTP

- 与软件 TPM 联接的密码加Microsoft Entra

- 密码加合规移动设备

- 与软件 TPM 混合联接的密码加Microsoft Entra

- 密码加Microsoft验证器应用 (通知)

- 与硬件 TPM 联接的密码加Microsoft Entra

- 与硬件 TPM 混合联接的密码加Microsoft Entra

针对来宾的防钓鱼多重身份验证

Microsoft Entra ID不支持来宾在资源租户中注册防钓鱼多重身份验证选项。

若要对租户中的来宾强制实施防钓鱼多重身份验证,必须将跨租户访问配置为启用 MFA 的入站信任。

MFA 的入站信任允许来宾在其主租户中执行防钓鱼多重身份验证,并满足租户中防钓鱼身份验证的条件访问策略要求。

若要了解详细信息,请参阅 为 B2B 协作配置跨租户访问设置 - 更改 MFA 和设备声明的入站信任设置。

桌面和服务器) 系统 (多重身份验证

将组织和第三方应用与Microsoft Entra ID集成

若要将开发人员构建的组织应用与Microsoft Entra ID集成,请参阅。

若要将第三方应用与Microsoft Entra ID集成,请参阅。