Essential Eight 配置Microsoft Office 宏设置

配置 Microsoft Office 宏设置

本文将指导 IT 管理员完成配置 Microsoft Office 宏设置的基本八项缓解策略。 概述的控件与基本八种成熟度级别 3 的意图保持一致。 应用建议的策略来强化Microsoft 365 应用版满足用户应用程序强化的某些控制。

注意

有关从受信任位置启用 Office 宏执行的建议不在本文讨论范围内。 建议改用受信任的发布服务器。

References

澳大利亚网络安全中心 (ACSC) 提供了多个有关强化Microsoft 365 应用版的指导文档以及配置宏的建议策略。 本文中的所有策略都基于以下参考:

为企业部署Microsoft 365 应用版 & ACSC 强化指南Microsoft 365 应用版企业版

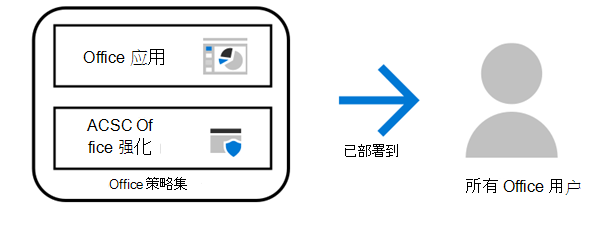

Intune具有名为“策略集”的功能。 策略集提供将应用程序、配置策略和其他对象合并到单个可部署实体的功能。 Microsoft 365 应用版 for Enterprise 的部署应始终附带建议的 ACSC Office 强化策略。 这可确保应用的 Office 套件的所有用户都应用了相应的 ACSC Office 强化策略。

实现详细信息

若要应用策略集,管理员需要完成三个阶段:

- 创建面向所需用户的策略。

- 导入 ACSC 强化指南策略。

- 创建组合Microsoft 365 应用版和 ACSC 强化指南策略的策略集。

阶段 1:创建策略以面向所需用户

- 创建一个策略,用于包含 Office 应用和 Office 强化策略所面向的用户。 对于本文的其余部分,此组称为 “所有 Office 用户”。

- 在“应用 > Windows 添加>Microsoft 365 应用版”下,为Windows 10或更高版本的应用>创建Microsoft 365 应用版。

- 根据组织的要求包括Microsoft 365 应用版。

- 将体系结构设置为: 64 位 (建议) 。

- 将“更新频道”设置为:建议) (半年企业频道 。

注意

不要分配应用程序。 此操作将在后面的步骤中完成。

阶段 2:导入 ACSC 强化指南策略

- 将 ACSC Office 强化指南 策略保存到本地设备。

- 导航到Microsoft Intune控制台。

- 在“设备”“Windows>配置文件>”“创建导入策略”>下导入>策略。

- 命名策略,在“策略文件”下选择“浏览文件”,然后导航到步骤 1 中保存的策略。

- 选择“保存”。

导入脚本以防止激活对象链接和嵌入包

- 导航到 “设备 > 脚本” 并创建新的 PowerShell 脚本。

- 导入 PowerShell 脚本以防止激活 对象链接和嵌入包。

- 使用登录凭据运行此脚本: 是。

- 强制检查脚本签名:否。

-

- 在 64 位 PowerShell 主机中运行脚本: 否。

- 将 PowerShell 脚本分配给: (阶段 1) 中创建 的所有 Office 用户 。

注意

此 PowerShell 脚本专用于 Office 2016 及更高版本。 此处提供了防止激活 OLE for Office 2013 的脚本: OfficeMacroHardening-PreventActivationofOLE-Office2013.ps1。

阶段 3:创建结合Microsoft 365 应用版和 ACSC 强化指南策略的策略集

- 导航到 “设备 > 策略集 > ”“创建”。

- 在“应用程序管理>应用”下,为阶段 1) 中创建Windows 10及更高) (选择Microsoft 365 应用版 (。

- 在“设备管理>设备配置文件”下,选择“ACSC Office 强化 (在阶段 2) 中创建。

- 在“分配”下,选择 (阶段 1) 中创建 的所有 Office 用户 。

- 导入 Endpoint Security Attack Surface 减少策略。

- 导航到 Graph 资源管理器并进行身份验证。

- 使用 Beta 架构创建 POST 请求,以访问攻击面减少策略终结点:

https://graph.microsoft.com/beta/deviceManagement/templates/0e237410-1367-4844-bd7f-15fb0f08943b/createInstance。 - 复制 ACSC Windows 强化 Guidelines-Attack Surface 缩减策略 中的 JSON,并将其粘贴到请求正文中。

- (可选) 根据需要修改名称值。

- 将策略分配到: (阶段 1) 中创建 的所有 Office 用户 。

注意

此攻击面减少 (ASR) 策略在审核模式下配置 ACSC 建议的每个 ASR 规则。 在强制实施之前,应在任何环境中测试 ASR 规则是否存在兼容性问题。

通过遵循文档到此,将做出以下其他缓解措施:

| ISM 控制 2024 年 12 月 | 控制 | 评估 |

|---|---|---|

| 1488 | Microsoft来自 Internet 的文件中的 Office 宏将被阻止。 | 对于每个 Office 应用程序,已通过ACSC Office 强化 策略) (配置以下策略: 阻止宏从 Internet 在 Office 文件中运行: 已启用 |

| 1675 | Microsoft无法通过消息栏或 Backstage 视图启用由不受信任的发布者数字签名的 Office 宏。 | 对于每个 Office 应用程序,已通过 ACSC Office 强化 策略) (配置以下策略: 禁用未签名应用程序的信任栏通知: 已启用 |

| 1672 | Microsoft已启用 Office 宏防病毒扫描。 | 已通过 ACSC Office 强化指南 策略) (配置以下策略: 强制运行时 AV 扫描: 已启用 宏运行时扫描范围: 为所有文档启用 注意:这要求 Windows Defender 在设备上运行。 |

| 1673 | Microsoft Office 宏被阻止进行 Win32 API 调用。 | 已通过 ASR 策略) (配置以下攻击面减少规则: 阻止 Office 宏 (92E97FA1-2EDF-4476-BDD6-9DD0B4DDDC7B) |

控制宏执行

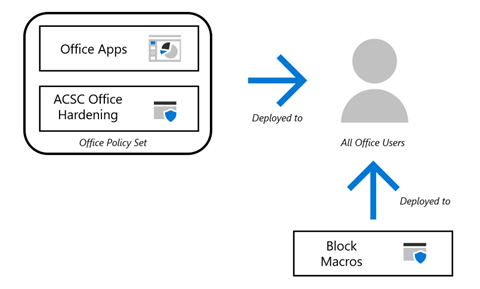

阻止宏的策略不包括在策略集中。 这样,就能够选择性地免除具有执行宏的演示业务需要的用户组。 将阻止没有演示需求的所有其他用户执行宏。

实现详细信息

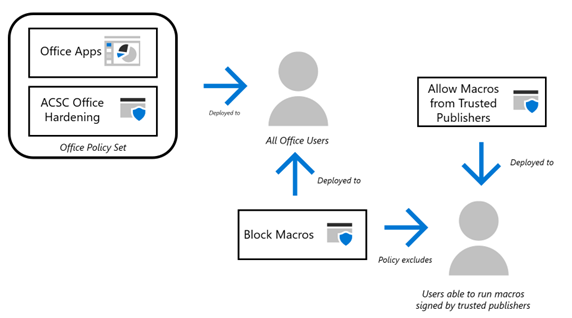

为了便于执行后续步骤(该步骤允许执行由受信任的发布者签名的宏),需要创建一个新组。 此组已从其他 Office 宏策略中排除,以避免冲突,并允许执行由受信任的发布者签名的宏。 所有其他用户都以策略为目标,用于禁用所有宏的执行。

仅允许已由受信任的发布者签名的宏:

- 创建一个组,其中包含能够运行 Office 宏(如果受信任的发布者签名)的用户。 此组称为: 允许宏执行 - 受信任的发布服务器。

- 将 “禁用所有宏”策略 策略保存到本地设备。

- 导航到Microsoft Intune控制台。

- 在“设备”“Windows>配置文件>”“创建导入策略”>下导入>策略。

- 命名策略,选择“策略文件”下的“浏览文件”,然后导航到步骤 2) 中保存的策略 (。

- 选择“保存”

- 将“禁用所有宏”策略分配给在本文档开头创建的所有 Office 用户 () 。

- 从步骤 1) 中排除 允许宏执行 - 受信任的发布者 组 (。

通过遵循文档到这一点,已做出以下额外的缓解措施:

| ISM 控制 2024 年 12 月 | 控制 | 评估 |

|---|---|---|

| 1671 | Microsoft对没有演示业务要求的用户禁用 Office 宏。 | 默认情况下,所有 Office 用户都以阻止宏执行的策略为目标, (策略因 Office 应用程序而异) : 为 Office 应用程序禁用 VBA: 已启用 |

| 1489 | Microsoft用户无法更改 Office 宏安全设置。 | 标准用户无法更改通过 Intune 配置和部署的策略。 最终用户无法更改用于强化 Office 和禁用宏的策略。 确保从“阻止宏”策略中免除的用户面向仅允许运行来自受信任发布者的宏的策略。 |

受信任的发布者

对于标准用户,建议尽可能使用受信任的发布服务器,以便允许从受信任位置执行宏。 使用受信任位置要求在将每个宏放入受信任位置之前经过彻底的审查。 使用受信任的发布者的原因是,通过选择受信任的发布者,可以证明其产品的安全性承诺,与位置或网站相比,降低了使用其宏的风险。 从阻止上一步中的宏的策略中免除的用户将针对一个策略,该策略将宏的执行限制为“受信任的发布者”的特选列表。

Microsoft Office 宏在进行数字签名或放置在受信任位置之前,检查以确保它们没有恶意代码

通过实施 ACSC Office 强化指南,宏在执行之前由Microsoft Defender扫描 (见上文,满足 ISM-1672) 。 在对宏进行签名之前,管理员应在断开连接的设备上执行宏, (应用了 ACSC Office 强化策略) ,专用于确定宏的安全性。

第三方工具也可用,可为提交的宏提供自动扫描和签名。

实现详细信息

若要导入“为受信任的发布者启用宏”策略,请完成以下步骤:

- 将“为受信任的发布者启用宏”策略保存到本地设备。

- 导航到Microsoft Intune控制台。

- 导入策略,在“设备”>下“Windows > 配置文件>”“创建>导入策略”

- 命名策略,选择“策略文件”下的“浏览文件”,导航到步骤 2 ()

- 选择“保存”

- 将策略分配给组: 允许宏执行 - 受信任的发布服务器

导入受信任的发布者策略后,需要指定一个或多个受信任的发布者。 若要添加受信任的发布服务器,请按照使用 Intune 向受信任的发布者证书存储区添加证书的说明进行操作:使用 Intune 向受信任的发布者添加证书 - Microsoft Tech Community。

为每个受信任的发布服务器创建新策略,而不是在同一策略中捆绑多个发布服务器。 这简化了已部署的受信任发布者的标识,并简化了不再需要的任何受信任发布者的删除。 将任何受信任的发布者证书策略部署到同一组:允许宏执行 – 受信任的发布服务器。

注意

对宏进行签名时,请使用更安全的 VBS 项目签名方案版本:V3 签名。

通过仅允许执行受信任的发布者签名的宏,已满足以下附加缓解措施:

| ISM 控制 2024 年 12 月 | 控制 | 评估 |

|---|---|---|

| 1674 | 仅允许Microsoft从沙盒环境、受信任位置或 受信任的发布者进行数字签名 的 Office 宏执行。 | 对于每个 Office 应用,已通过“ 为受信任的发布者启用宏 ”策略 (配置了以下设置) : 禁用除数字签名宏以外的所有宏: 已启用 |

| 1487 | 只有负责检查Microsoft Office 宏是否没有恶意代码的特权用户才能写入和修改受信任位置中的内容。 | 不适用。 仅允许对选定用户执行由受信任的发布者签名的宏。 |

| 1890 | Microsoft Office 宏在进行数字签名或放置在受信任位置之前,将检查以确保它们没有恶意代码。 | 管理员将在应用了 ACSC Office 强化策略的设备上启动宏,该策略与生产环境断开连接,专用于在签名前确定宏的安全性。 |

Office 宏执行日志记录

Microsoft Defender for Endpoint (MDE) 使用以下技术组合,Microsoft强大的云服务构建:

- 终结点行为传感器:嵌入 Windows 中,这些传感器从操作系统收集和处理行为信号,并将此传感器数据发送到Microsoft Defender for Endpoint的专用、隔离的云实例。

- 云安全分析:使用跨 Windows 生态系统的大数据、设备学习和独特的Microsoft光学,企业云产品 ((如Office 365) 和联机资产)将行为信号转换为对高级威胁的见解、检测和建议响应。

- 威胁情报:威胁情报由Microsoft猎人、安全团队生成,并由合作伙伴提供的威胁情报增强,使 Defender for Endpoint 能够识别攻击者的工具、技术和过程,并在收集的传感器数据中观察到攻击者时生成警报。

MDE可用于从终结点获取和保留日志,这些日志随后可用于检测网络安全事件。

Microsoft Intune 与 MDE 之间的集成使Intune托管设备可以轻松载入到MDE中。

实现详细信息 - 将终结点载入到 Microsoft Defender for Endpoint

- 使用运行Windows 10或更高版本的“模板>”类型创建新的 Windows 配置文件Microsoft Defender for Endpoint (桌面设备)

- 将 “加速遥测报告频率 ”设置为 “启用”

- 将策略分配给部署组。

将设备载入MDE后,将捕获某些操作以供查看,并在必要时采取措施。 有关详细信息,请参阅在 Microsoft Defender for Endpoint 中对设备执行响应操作。

通过将设备载入到MDE,由与部署的攻击面减少 (ASR) 规则匹配的宏执行的进程记录在 Defender for Endpoint 中。 与攻击或入侵指示匹配的执行将生成警报以供审阅。

验证受信任的发布者列表

使用允许用户从受信任的发布者执行宏的设备上验证受信任的发布者列表。 在“受信任的发布者”证书存储中,验证每个受信任的发布者证书:

- 对于组织中正在使用的宏,仍是必需的。

- 证书仍在其有效期内。

- 证书仍具有有效的信任链。

删除不符合上述条件的任何证书。

| ISM 控制 2024 年 12 月 | 控制 | 评估 |

|---|---|---|

| 1676 | Microsoft Office 的受信任发布者列表每年或更频繁地进行验证。 | 管理员验证受信任的发布者证书存储中的证书,确保所有证书仍是必需的且在其有效期内。 删除不再需要的任何证书和关联的策略。 |