你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

SAP 工作负载安全性

Azure 提供了保护 SAP 工作负载所需的所有工具。 SAP 应用程序可以包含有关组织的敏感数据。 必须使用安全身份验证方法、强化网络和加密来保护 SAP 体系结构。

配置标识管理

影响:安全性

标识管理是一个框架,用于强制实施控制对关键资源的访问的策略。 标识管理控制对 SAP 工作负载在其虚拟网络内部或外部的访问。 SAP 工作负载需要考虑三个标识管理用例,每个用例的标识管理解决方案各不相同。

使用 Microsoft Entra ID

组织可以通过与完全托管的标识和访问管理服务Microsoft Entra ID集成来提高 Azure 中 Windows 和 Linux 虚拟机的安全性。 Microsoft Entra ID可以对最终用户访问 SAP 操作系统进行身份验证和授权。 可以使用 Microsoft Entra ID 创建 Azure 上存在的域,或使用它与本地 Active Directory标识集成。 Microsoft Entra ID还与 Microsoft 365、Dynamics CRM Online 和许多来自合作伙伴的软件即服务 (SaaS) 应用程序集成。 建议使用 System for Cross-Domain Identity Management (SCIM) 进行标识传播。 此模式可实现最佳的用户生命周期。

有关详细信息,请参阅:

- 与 Microsoft Entra ID 的 SCIM 同步

- 为 SAP Cloud Platform Identity Authentication 配置自动用户预配

- Microsoft Entra单一登录 (SSO) 与 SAP NetWeaver 集成

- 使用 Microsoft Entra ID 和 OpenSSH 登录到 Azure 中的 Linux 虚拟机

- 使用 Microsoft Entra ID 登录到 Azure 中的 Windows 虚拟机

配置单一登录

可以使用 SAP 前端软件 (SAP GUI) 或使用 HTTP/S 的浏览器访问 SAP 应用程序。 建议使用 Microsoft Entra ID 或 Active Directory 联合身份验证服务 (AD FS) 配置单一登录 (SSO) 。 SSO 允许最终用户尽可能通过浏览器连接到 SAP 应用程序。

有关详细信息,请参阅:

- SAP HANA SSO

- SAP NetWeaver SSO

- SAP Fiori SSO

- SAP Cloud Platform SSO

- SuccessFactors SSO

- Microsoft Entra概述

使用特定于应用程序的指南

建议咨询 SAP Analytics Cloud、SuccessFactors 和 SAP Business Technology Platform 的 SAP 标识身份验证服务。 还可以使用 Microsoft Entra ID 和 SAP 标识身份验证服务将 SAP 业务技术平台中的服务与 Microsoft Graph 集成。

有关详细信息,请参阅:

常见的客户方案是将 SAP 应用程序部署到 Microsoft Teams 中。 此解决方案需要具有 Microsoft Entra ID 的 SSO。 建议浏览 Microsoft 商业市场,查看哪些 SAP 应用在 Microsoft Teams 中可用。 有关详细信息,请参阅 Microsoft 商业市场。

表 1 - 建议的 SSO 方法摘要

| SAP 解决方案 | SSO 方法 |

|---|---|

| 基于 SAP NetWeaver 的 Web 应用程序,例如 Fiori、WebGui | 安全断言标记语言 (SAML) |

| SAP GUI | 具有 Windows Active Directory 或 Microsoft Entra 域服务 或第三方解决方案的 Kerberos |

| SAP PaaS 和 SaaS 应用程序,例如 SAP Business Technology Platform (BTP) 、Analytics Cloud、 Cloud Identity Services、 SuccessFactors、 Cloud for Customer、 Ariba | SAML/OAuth/JSON Web 令牌 (JWT) 和预配置的身份验证流,Microsoft Entra ID直接或通过代理使用 SAP 标识身份验证服务 |

使用基于角色的访问控制 (RBAC)

影响:安全性

控制对部署的 SAP 工作负载资源的访问非常重要。 每个 Azure 订阅都与Microsoft Entra租户建立了信任关系。 建议使用 Azure 基于角色的访问控制 (Azure RBAC) 授予组织内的用户访问 SAP 应用程序的权限。 通过向特定范围内的用户或组分配 Azure 角色,授予访问权限。 该范围可以是订阅、资源组或单个资源。 范围取决于用户以及对 SAP 工作负载资源进行分组的方式。

有关详细信息,请参阅:

强制实施网络和应用程序安全性

网络和应用程序安全控制是每个 SAP 工作负载的基线安全措施。 它们的重要性在强制实施 SAP 网络和应用程序需要严格的安全审查和基线控制这一理念时再次出现。

使用中心辐射型体系结构。 区分共享服务和 SAP 应用程序服务至关重要。 中心辐射型体系结构是实现安全性的好方法。 应在自己的虚拟网络中将特定于工作负荷的资源与中心中的共享服务(如管理服务和 DNS)分开。

对于 SAP 本机设置,应在中心辐射型设置中使用适用于 Azure 的 SAP 云连接器和 SAP 专用链接。 这些技术支持 SAP 业务技术平台的 SAP 扩展和创新体系结构 (BTP) 。 Azure 本机集成与 Azure 虚拟网络和 API 完全集成,不需要这些组件。

使用网络安全组。 (NSG) 网络安全组允许筛选传入和传出 SAP 工作负载的网络流量。 可以定义 NSG 规则以允许或拒绝对 SAP 应用程序的访问。 可以允许从本地 IP 地址范围访问 SAP 应用程序端口,并拒绝公共 Internet 访问。 有关详细信息,请参阅 网络安全组

使用应用程序安全组。 一般来说,应用程序开发的安全性最佳做法在云端也适用。 其中包括防止跨站点请求伪造、阻止跨站点脚本 (XSS) 攻击以及防止 SQL 注入攻击等。

(ASG) 的应用程序安全组可以更轻松地配置工作负荷的网络安全性。 ASG 可以在安全规则中使用,而不是 VM 的显式 IP。 然后将 VM 分配给 ASG。 由于此抽象层,此配置支持在不同的应用程序环境中重复使用同一策略。 云应用程序通常使用具有访问密钥的托管服务。 切勿将访问密钥检查源代码管理中。 而是将应用程序机密存储在 Azure 密钥保管库中。 有关详细信息,请参阅应用程序安全组。

筛选 Web 流量。 必须使用Azure 防火墙、Web 应用程序防火墙、应用程序网关等服务来保护面向 Internet 的工作负载,以在终结点之间创建分隔。 有关详细信息,请参阅 Azure 上的 SAP 的入站和出站 Internet 连接。

加密数据

影响:安全性

Azure 包括根据组织的安全性和合规性需求保护数据的工具。 加密静态和传输中的 SAP 工作负载数据至关重要。

静态数据加密

加密静态数据是常见的安全要求。 默认情况下,为所有托管磁盘、快照和映像启用 Azure 存储服务端加密。 默认情况下,服务端加密使用服务管理的密钥,这些密钥对应用程序是透明的。

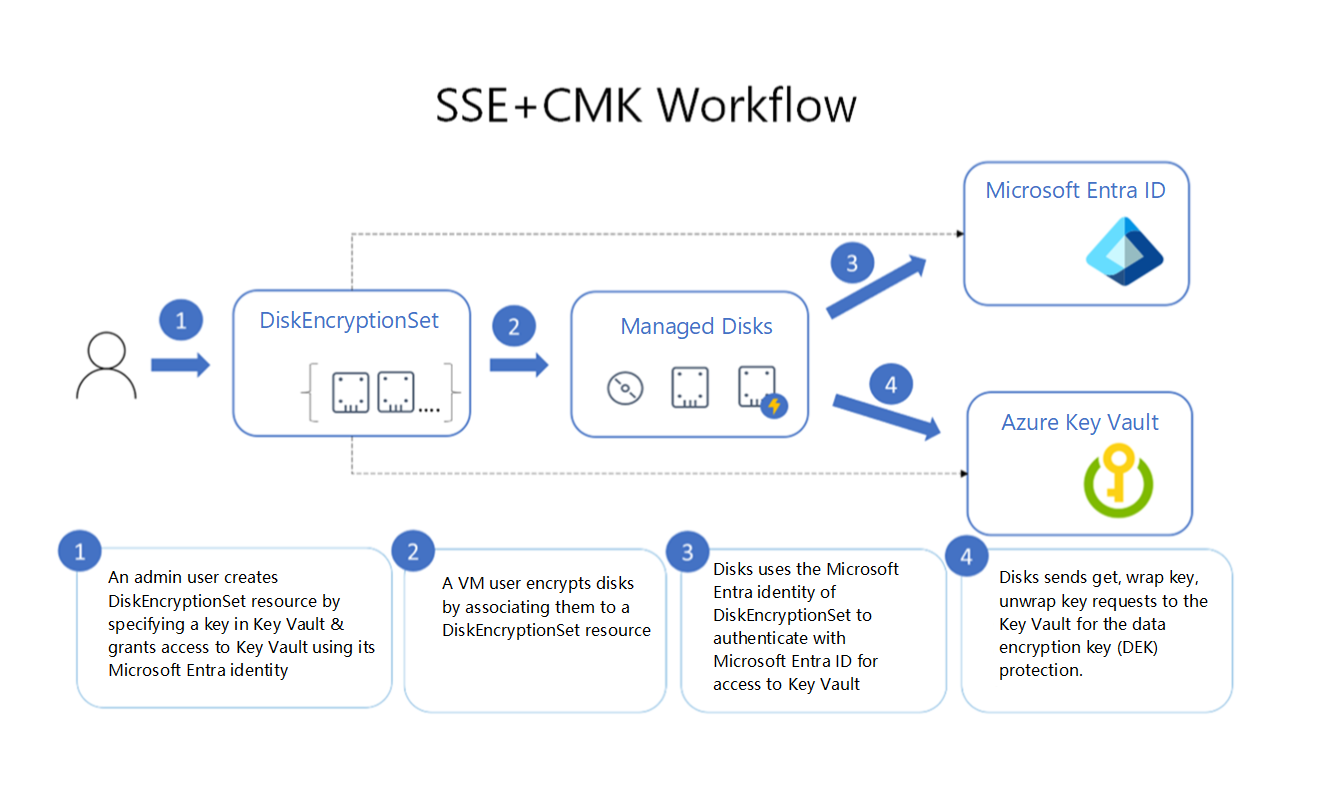

建议查看并了解使用客户管理的密钥 (CMK) 的服务/服务器端加密 (SSE) 。 服务器端加密和客户管理的密钥的组合使你能够加密操作系统中的静态数据, (操作系统) 和数据磁盘,以获取可用的 SAP OS 组合。 Azure 磁盘加密不支持所有 SAP 操作系统。 客户管理的密钥应存储在 密钥保管库 中,以帮助确保操作系统的完整性。 我们还建议加密 SAP 数据库。 Azure 密钥保管库 支持对数据库管理系统中的SQL Server进行数据库加密, (DBMS) 和其他存储需求。 下图显示了加密过程。

使用客户端加密时,可以加密数据,并将数据作为加密的 Blob 上传。 密钥管理由客户执行。 有关详细信息,请参阅:

加密传输中的数据

传输中加密适用于从一个位置移动到另一个位置的数据的状态。 传输中的数据可以通过多种方式进行加密,具体取决于连接的性质。 有关详细信息,请参阅 加密传输中的数据。

收集和分析 SAP 应用程序日志

应用程序日志监视对于在应用程序级别检测安全威胁至关重要。 建议使用适用于 SAP 的 Microsoft Sentinel 解决方案。 它是一个云原生安全信息和事件管理 (SIEM) 解决方案,专为 VM 上运行的 SAP 工作负载而构建。 有关详细信息,请参阅 适用于 SAP 的 Microsoft Sentinel 解决方案。

有关一般安全信息,请参阅: