你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

如何在 Azure 虚拟 WAN 中心创建网络虚拟设备

本文介绍如何在 Azure 虚拟 WAN 中心内部署集成式网络虚拟设备 (NVA)。

背景

在虚拟 WAN 中心内部署的 NVA 通常可分为三类:

- 连接设备:用于终止来自本地的 VPN 和 SD-WAN 连接。 连接设备使用边界网关协议 (BGP) 与虚拟 WAN 中心交换路由。

- 下一代防火墙 (NGFW) 设备:与路由意向一起使用,为通过虚拟 WAN 中心的流量提供嵌入式 (BITW) 检查。

- 双角色连接和防火墙设备:单个设备,既可将本地设备连接到 Azure,又可使用路由意向检查通过虚拟 WAN 中心的流量。

有关可在虚拟 WAN 中心中部署的 NVA 的列表及其各自的功能,请参阅虚拟 WAN NVA 合作伙伴。

部署机制

网络虚拟设备可以通过几个不同的工作流进行部署。 不同的网络虚拟设备合作伙伴支持不同的部署机制。 每个虚拟 WAN 集成式 NVA 合作伙伴都支持“Azure 市场托管应用程序”工作流。 有关其他部署方法的信息,请参阅相关 NVA 提供程序文档。

- Azure 市场托管应用程序:所有虚拟 WAN NVA 合作伙伴都使用 Azure 托管应用程序在虚拟 WAN 中心部署集成式 NVA。 Azure 托管应用程序提供了一种简单的方法,支持通过 NVA 提供程序创建的 Azure 门户体验将 NVA 部署到虚拟 WAN 中心。 相应 Azure 门户体验将收集部署和启动 NVA 所需的关键部署和配置参数。 有关 Azure 托管应用程序的详细信息,请参阅托管应用程序文档。 请参考提供程序文档,了解通过 Azure 托管应用程序进行完整部署的工作流。

- NVA 业务流程协调程序部署:某些 NVA 合作伙伴允许直接从 NVA 业务流程或管理软件将 NVA 部署到中心。 从 NVA 业务流程软件进行 NVA 部署时,通常需要向 NVA 业务流程软件提供 Azure 服务主体。 NVA 业务流程软件使用 Azure 服务主体与 Azure API 进行交互,以在中心内部署和管理 NVA。 此工作流因 NVA 提供程序的具有实现而异。 请参考提供程序文档,了解详细信息。

- 其他部署机制:NVA 合作伙伴还可以提供其他在中心中部署 NVA 的机制(如 ARM 模板和 Terraform)。 请参考提供程序文档,详细了解其他受支持的部署机制。

先决条件

以下教程假设你已部署具有至少一个虚拟 WAN 中心的虚拟 WAN 资源。 本教程还假定你将通过 Azure 市场托管应用程序部署 NVA。

所需的权限

若要在虚拟 WAN 中心部署网络虚拟设备,创建和管理 NVA 的用户或服务主体必须至少具有以下权限:

- 针对部署了 NVA 的虚拟 WAN 中心的 Microsoft.Network/virtualHubs/read 权限。

- 针对部署了 NVA 的资源组的 Microsoft.Network/networkVirtualAppliances/write 权限。

- 针对使用网络虚拟设备为 Internet 入站用例部署的公共 IP 地址资源的 Microsoft.Network/publicIpAddresses/join 权限。

为了确保部署成功,需要向 Azure 市场托管应用程序授予以上权限。 根据由 NVA 合作伙伴开发的部署工作流的实现,可能还需要其他权限。

向 Azure 托管应用程序分配权限

通过 Azure 市场托管应用程序部署的网络虚拟设备将部署在 Azure 租户中的特殊资源组中,该资源组称为“托管资源组”。 在订阅中创建托管应用程序时,会在订阅中创建一个单独的对应托管资源组。 托管应用程序创建的所有 Azure 资源(包括网络虚拟设备)都将部署到该托管资源组。

Azure 市场拥有第一方服务主体,负责将资源部署到托管资源组。 此第一方主体有权在托管资源组中创建资源,但无权在托管资源组之外读取、更新或创建 Azure 资源。

为了确保具有足够执行 NVA 部署的权限级别,请使用用户分配的托管标识(该标识需对你想要用于网络虚拟设备的虚拟 WAN 中心和公共 IP 地址具有权限)部署托管应用程序,从而向 Azure 市场部署服务主体授予额外权限。 这一由用户分配的托管标识仅用于托管资源组中资源的初始部署,并且仅在相应托管应用程序部署的上下文中使用。

注意

你只能将用户分配的系统标识分配给 Azure 托管应用程序,以在虚拟 WAN 中心部署网络虚拟设备。 不支持系统分配的标识。

- 创建新的用户分配的标识。 有关创建新的用户分配标识的步骤,请参阅托管标识文档。 你还可以使用现有的用户分配标识。

- 为用户分配的标识分配权限,使其至少具有所需权限部分中描述的权限以及 NVA 提供程序所需的任何权限。 你还可以为用户分配的标识提供内置 Azure 角色,例如网络参与者(其中包含所需权限的超集)。

或者,还可以使用以下示例定义创建自定义角色,并将自定义角色分配给用户分配的托管标识。

{

"Name": "Virtual WAN NVA Operator",

"IsCustom": true,

"Description": "Can perform deploy and manage NVAs in the Virtual WAN hub.",

"Actions": [

"Microsoft.Network/virtualHubs/read",

"Microsoft.Network/publicIPAddresses/join",

"Microsoft.Network/networkVirtualAppliances/*",

"Microsoft.Network/networkVirtualAppliances/inboundSecurityRules/*"

],

"NotActions": [],

"DataActions": [],

"NotDataActions": [],

"AssignableScopes": [

"/subscriptions/{subscription where Virtual Hub and NVA is deployed}",

"/subscriptions/{subscription where Public IP used for NVA is deployed}",

]

}

部署 NVA

以下部分介绍使用 Azure 市场托管应用程序将网络虚拟设备部署到虚拟 WAN 中心所需的步骤。

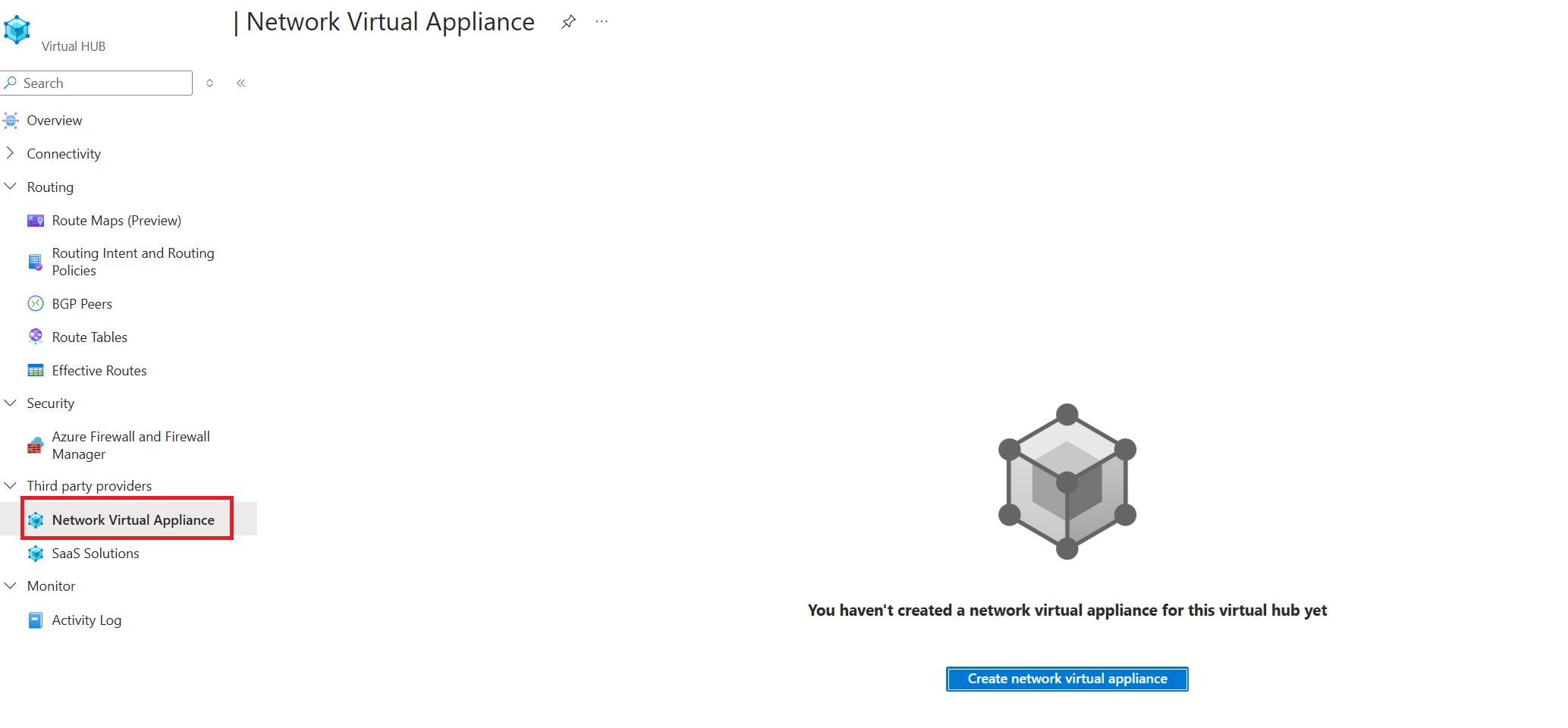

- 导航到虚拟 WAN 中心,在“第三方提供程序”下选择“网络虚拟设备”。

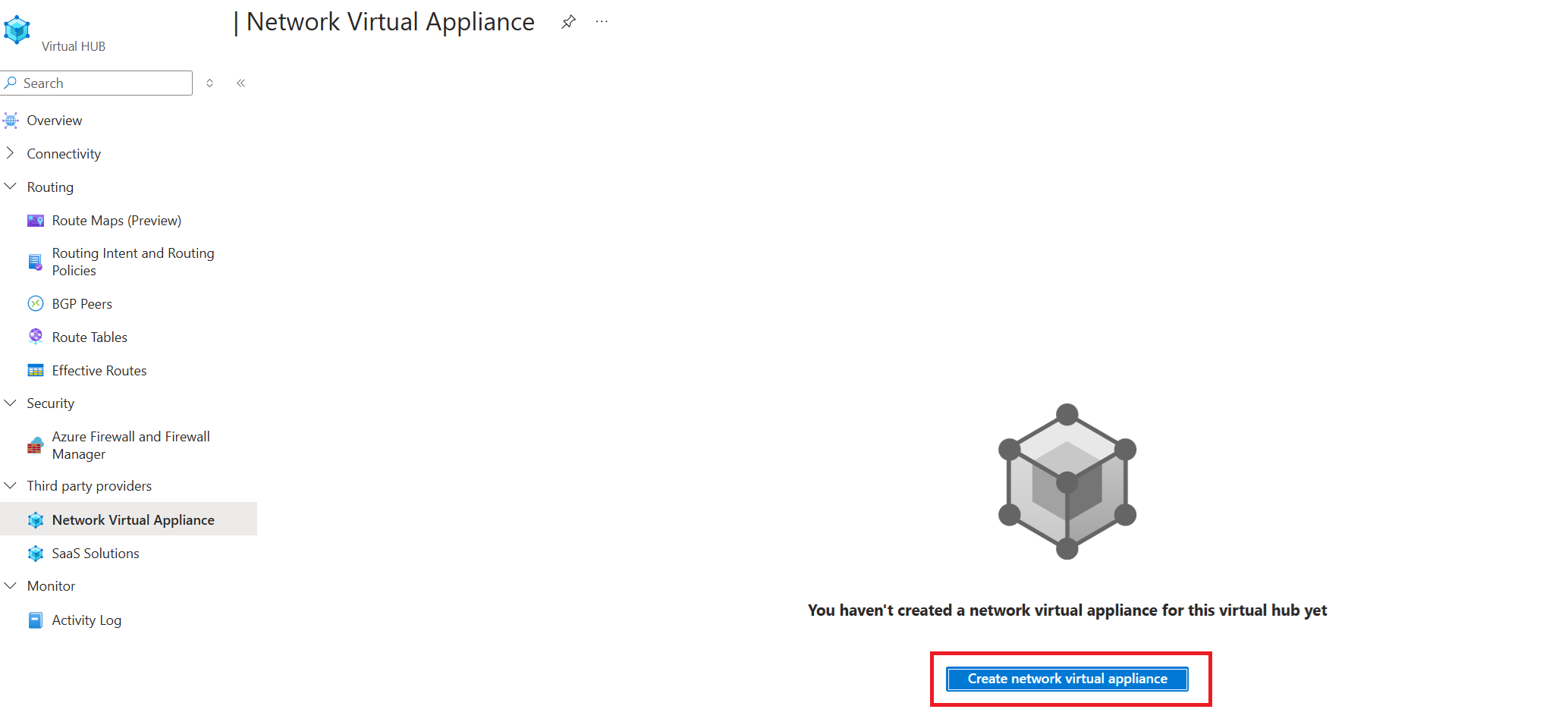

- 选择“创建网络虚拟设备”。

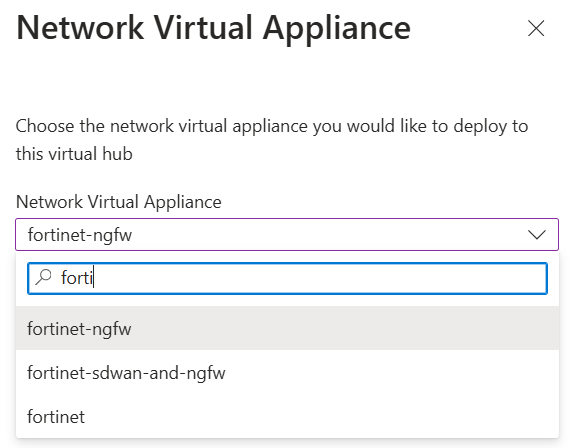

- 选择 NVA 供应商。 在此示例中,将选择“fortinet-ngfw”,然后选择“创建”。 此时,将会重定向到 NVA 合作伙伴的 Azure 市场托管应用程序。

- 根据托管应用程序创建体验来部署 NVA,并参考提供程序文档。 在托管应用程序创建工作流中,确保选择在上一部分中创建的用户分配的系统标识。

常见部署错误

权限错误

注意

与 LinkedAuthorizationFailed 关联的错误消息仅显示一个缺少的权限。 因此,更新分配给服务主体、托管标识或用户的权限后,可能会看到缺少的不同权限。

- 如果看到错误代码为 LinkedAuthorizationFailed 的错误消息,则表明没有为在托管应用程序部署中提供的用户分配的标识分配适当的权限。 错误消息中将会描述缺少的确切权限。 在以下示例中,请仔细检查用户分配的托管标识是否对你尝试将 NVA 部署到的虚拟 WAN 中心具有“读取”(READ) 权限。

The client with object id '<>' does not have authorization to perform action 'Microsoft.Network/virtualHubs/read' over scope '/subscriptions/<>/resourceGroups/<>/providers/Microsoft.Network/virtualHubs/<>' or the scope is invalid. If access was recently granted, please refresh your credentials

后续步骤

- 若要详细了解虚拟 WAN,请参阅什么是虚拟 WAN?

- 若要详细了解虚拟 WAN 中心中的 NVA,请参阅关于虚拟 WAN 中心中的网络虚拟设备。