你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

了解 Azure 弹性 SAN 的加密

Azure 弹性 SAN 使用服务器端加密 (SSE) 自动加密存储在弹性 SAN 中的数据。 SSE 可保护数据,并帮助你履行组织的安全性和合规性要求。

Azure 弹性 SAN 卷中的数据使用 256 位 AES 加密(可用的最强大分组加密法之一)进行透明加密和解密,并且符合 FIPS 140-2 规范。 有关 Azure 数据加密的底层加密模块的详细信息,请参阅加密 API:下一代。

SSE 默认处于启用状态,并且无法禁用。 SSE 无法禁用,不会影响弹性 SAN 的性能,并且没有与之关联的额外费用。

关于加密密钥管理

有两种类型的加密密钥可用:平台管理的密钥和客户管理的密钥。 写入弹性 SAN 卷的数据默认使用平台管理的(Microsoft 托管)密钥进行加密。 如果你愿意,可以改用客户管理的密钥,前提是你具有特定的组织安全性和合规性要求。

配置卷组时,可以选择使用平台管理的密钥或客户管理的密钥。 卷组中的所有卷都继承卷组的配置。 可以随时在客户管理的密钥和平台管理的密钥之间切换。 如果在这些密钥类型之间切换,弹性 SAN 服务会使用新的 KEK 重新加密数据加密密钥。 数据加密密钥的保护会更改,但弹性 SAN 卷中的数据始终处于加密状态。 无需执行额外操作即可确保数据受到保护。

客户管理的密钥

如果使用客户管理的密钥,则必须使用任一 Azure 密钥保管库来存储这些密钥。

可以创建并导入自己的 RSA 密钥并将其存储在 Azure 密钥保管库中,也可以使用 Azure 密钥保管库生成新的 RSA 密钥。 可以使用 Azure 密钥保管库 API 或管理接口生成密钥。 弹性 SAN 和密钥保管库可以位于不同区域和订阅中,但它们必须位于同一 Microsoft Entra ID 租户中。

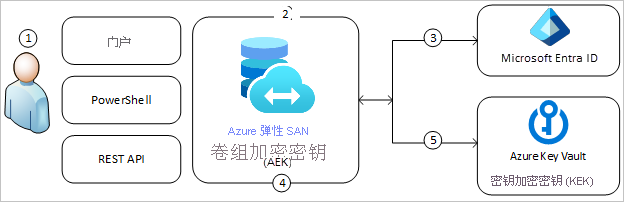

下图显示了 Azure 弹性 SAN 如何通过 Microsoft Entra ID 和密钥保管库使用客户管理的密钥发出请求:

下表说明了图中的编号步骤:

- Azure 密钥保管库管理员向托管标识授予访问包含加密密钥的密钥保管库的权限。 托管标识可以是你创建和管理的用户分配的标识,也可以是与卷组关联的系统分配的标识。

- Azure 弹性 SAN 卷组所有者 使用客户管理的密钥为卷组配置加密。

- Azure 弹性 SAN 使用步骤 1 中授予权限的托管标识,通过 Microsoft Entra ID 对密钥库的访问操作进行身份验证。

- Azure 弹性 SAN 使用密钥库中的客户管理的密钥包装加密密钥。

- 对于读/写操作,Azure 弹性 SAN 将向 Azure Key Vault 发送解包帐户加密密钥的请求,以执行加密和解密操作。