你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

在分析规则中使用威胁指标

使用威胁指标为分析规则提供支持,以便根据你集成的威胁情报自动生成警报。

先决条件

- 威胁指标。 这些指标的来源可能包括威胁情报源、威胁情报平台、从平面文件批量导入或手动输入。

- 数据源。 数据连接器的事件必须流向 Microsoft Sentinel 工作区。

TI map...格式的分析规则。 它必须使用此格式才能将威胁指标映射到引入的事件。

配置规则以生成安全警报

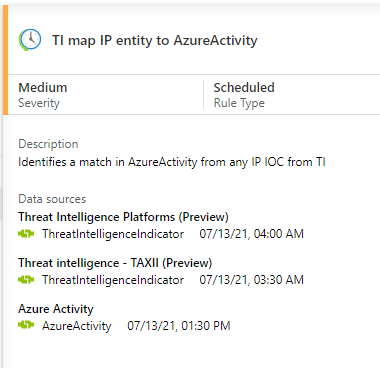

以下示例演示如何启用和配置规则,以使用导入到 Microsoft Sentinel 的威胁指标来生成安全警报。 在此示例中,我们将使用名为“TI 将 IP 实体映射到 AzureActivity”的规则模板。 此规则将所有 IP 地址类型的威胁指标与所有 Azure 活动事件进行匹配。 找到匹配项后,系统会生成一个警报,以及一个相应的事件,供安全操作团队进行调查。

此特定分析规则需要 Azure 活动数据连接器(用于导入 Azure 订阅级事件)。 它还需要一个或两个威胁情报数据连接器(用于导入威胁指标)。 导入的指标或手动创建的指标也会触发此规则。

在 Azure 门户中,转到“Microsoft Sentinel”。

选择将威胁指标(使用威胁情报数据连接器)和 Azure 活动数据(使用 Azure 活动数据连接器)导入到的工作区。

在 Microsoft Sentinel 菜单中的“配置”部分下选择“分析”。

选择“规则模板”选项卡以查看可用分析规则模板的列表。

找到标题为“TI 将 IP 实体映射到 AzureActivity”的规则,并确保已连接所有必需的数据源。

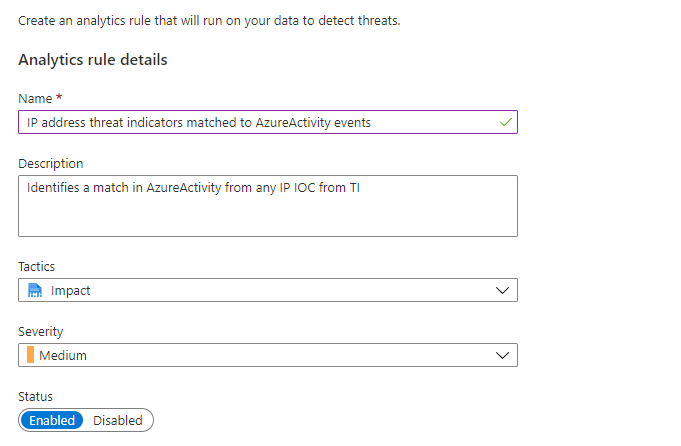

选择“TI 将 IP 实体映射到 AzureActivity”规则。 然后选择“创建规则”打开规则配置向导。 在向导中配置设置,然后选择“下一步: 设置规则逻辑 >”。

向导的规则逻辑部分已预先填充了以下各项:

- 规则中使用的查询。

- 实体映射,告知 Microsoft Sentinel 如何识别帐户、IP 地址和 URL 等实体。 然后,事件和调查将会知道如何处理此规则生成的任何安全警报中的数据。

- 此规则的运行计划。

- 生成安全警报之前所需的查询结果数。

模板中的默认设置为:

- 每小时运行一次。

- 将

ThreatIntelligenceIndicator表中的任何 IP 地址威胁指标与AzureActivity表中过去一小时事件中的任何 IP 地址进行匹配。 - 如果查询结果大于零,则生成安全警报来指明找到了匹配项。

- 确保已启用该规则。

可以保留默认设置,也可以根据需要更改设置。 可以在“事件设置”选项卡上定义事件生成设置。有关详细信息,请参阅创建自定义分析规则以检测威胁。 完成后,选择“自动响应”选项卡。

配置根据此分析规则生成安全警报时要触发的任何自动化操作。 Microsoft Sentinel 中的自动化结合使用自动化规则和 playbook(由 Azure 逻辑应用提供支持)。 有关详细信息,请参阅教程:在 Microsoft Sentinel 中结合使用自动化规则和 playbook。 完成后,选择“下一步: 查看 >”以继续。

出现已通过规则验证的消息时,选择“创建”。

检查你的规则

在 Microsoft Sentinel 的“分析”部分的“活动规则”选项卡中找到已启用的规则。 在其中编辑、启用、禁用、复制或删除活动规则。 新规则在激活后立即运行,然后按定义的日程安排运行。

根据默认设置,规则每次按计划运行时,发现的任何结果都会生成安全警报。 若要查看 Microsoft Sentinel 中的安全警报,请在 Microsoft Sentinel 的“日志”部分中的“Microsoft Sentinel”组下查看 SecurityAlert 表。

在 Microsoft Sentinel 中,从分析规则生成的警报也会生成安全事件。 在 Microsoft Sentinel 菜单中的“威胁管理”下,选择“事件”。 安全操作团队将对事件进行会审和调查,以确定适当的响应操作。 有关详细信息,请参阅教程:通过 Microsoft Sentinel 调查事件。

注意

由于分析规则在 14 天后会限制查找,因此 Microsoft Sentinel 每 12 天刷新一次指标,以确保它们可用于通过分析规则进行匹配。

相关内容

本文介绍了如何使用威胁情报指标来检测威胁。 有关 Microsoft Sentinel 中威胁情报的详细信息,请参阅以下文章:

- 使用 Microsoft Sentinel 中的威胁指标。

- 将 Microsoft Sentinel 连接到 STIX/TAXII 威胁情报源。

- 将威胁情报平台连接到 Microsoft Sentinel。

- 查看哪些 TIP 平台、TAXII 源和扩充可轻松与 Microsoft Sentinel 集成。