你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

教程:自动检查和记录事件中的 IP 地址信誉信息

评估事件严重性的一种快速而简单的方法是,查看其中是否有任何 IP 地址是已知的恶意活动源。 有一种自动执行此操作的方法可以节省大量时间和精力。

本教程将介绍如何使用 Microsoft Sentinel 自动化规则和 playbook 根据威胁情报源自动检查事件中的 IP 地址,并在其相关事件中记录每个结果。

学完本教程之后,你将能够:

- 根据模板创建 playbook

- 配置并授权 playbook 与其他资源的连接

- 创建自动化规则以调用 playbook

- 查看自动化过程的结果

重要

Microsoft Sentinel 已在 Microsoft Defender 门户的 Microsoft 统一安全运营平台中正式发布。 对于预览版,Microsoft Sentinel 在 Defender 门户中提供,无需 Microsoft Defender XDR 或 E5 许可证。 有关详细信息,请参阅 Microsoft Defender 门户中的 Microsoft Sentinel。

先决条件

若要完成本教程,请确保做好以下准备:

Azure 订阅。 创建免费帐户(如果还没有该帐户)。

Log Analytics 工作区,其中部署了 Microsoft Sentinel 解决方案并引入了数据。

在以下资源上分配有以下角色的 Azure 用户:

- 在部署 Microsoft Sentinel 的 Log Analytics 工作区中分配有 Microsoft Sentinel 参与者角色。

- 逻辑应用参与者和所有者或等效角色,在任何资源组上都将包含本教程中创建的 playbook。

从内容中心安装 VirusTotal 解决方案

对于本教程,(免费)VirusTotal 帐户就足够了。 生产实现需要 VirusTotal Premium 帐户。

你的环境中至少有一台计算机上安装了 Azure Monitor 代理,以便能够生成事件并将其发送到 Microsoft Sentinel。

根据模板创建 playbook

Microsoft Sentinel 包括现成的 playbook 模板,你可以自定义这些模板并使用它们自动执行大量基本 SecOps 目标和方案。 让我们找一个模板来扩充事件中的 IP 地址信息。

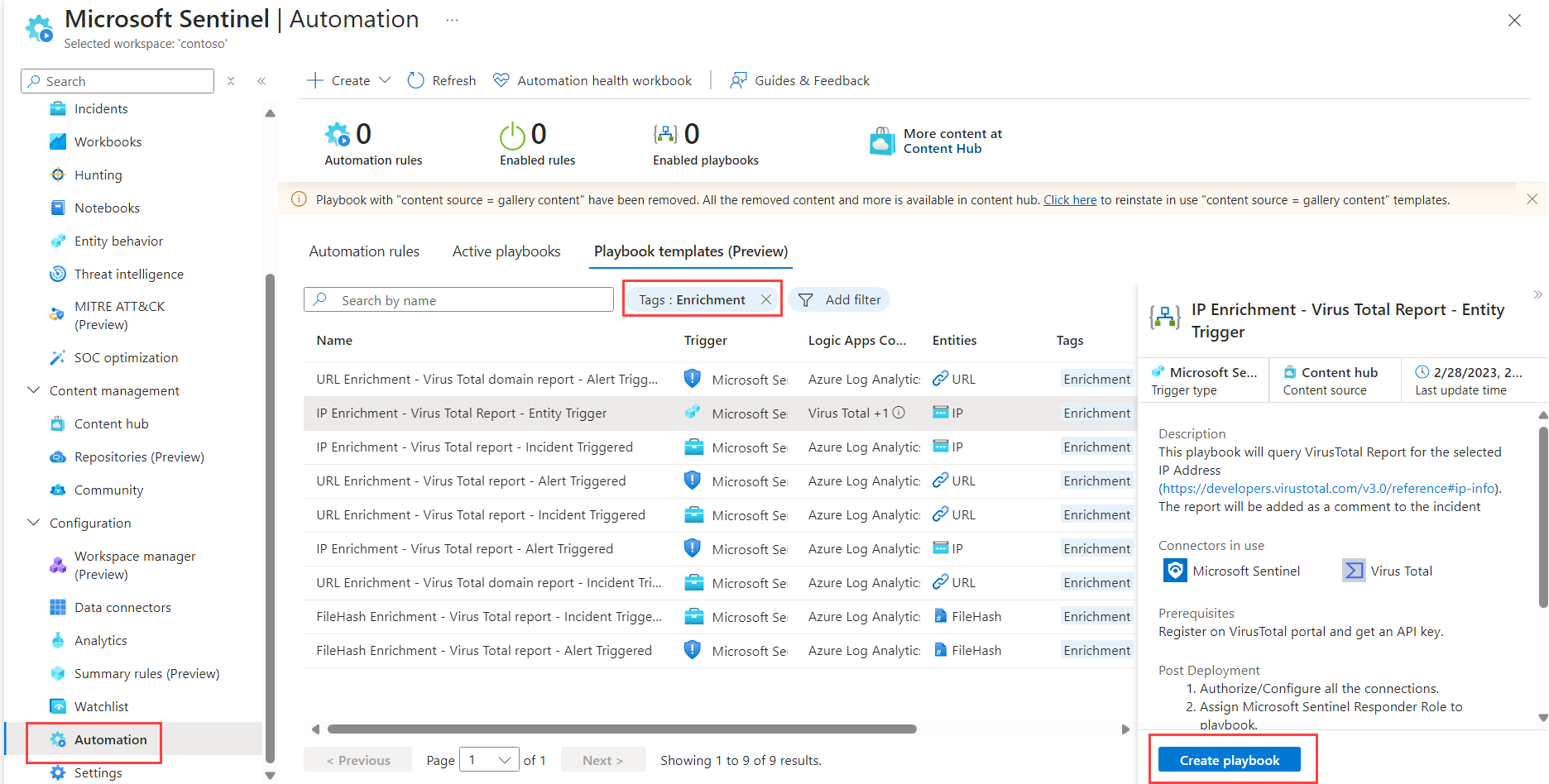

在 Microsoft Sentinel 中,选择“配置”>“自动化”。

在“自动化”页面,选择“Playbook 模板(预览版)”选项卡。

找到并选择其中一个“IP 扩充 - 病毒总数报告”模板,用于实体、事件或警报触发器。 如果需要,按“扩充”标记筛选列表以查找模板。

从细节窗格中选择“创建 playbook”。 例如:

这将打开“创建 playbook”向导。 在“基本信息”选项卡中:

在对应的下拉列表中选择自己的“订阅”、“资源组”和“区域”。

编辑 Playbook 名称,方法是添加到建议的名称“Get-VirusTotalIPRepor”的末尾。 这样一来,你将能够判断此 playbook 来自哪个原始模板,并仍然能够确保其名称是唯一的,以防你想要根据此同一模板创建另一个 playbook。 我们将它称为“Get-VirusTotalIPReport-Tutorial-1”。

取消选中“在 Log Analytics 中启用诊断日志”选项。

选择“下一步: 连接 >”。

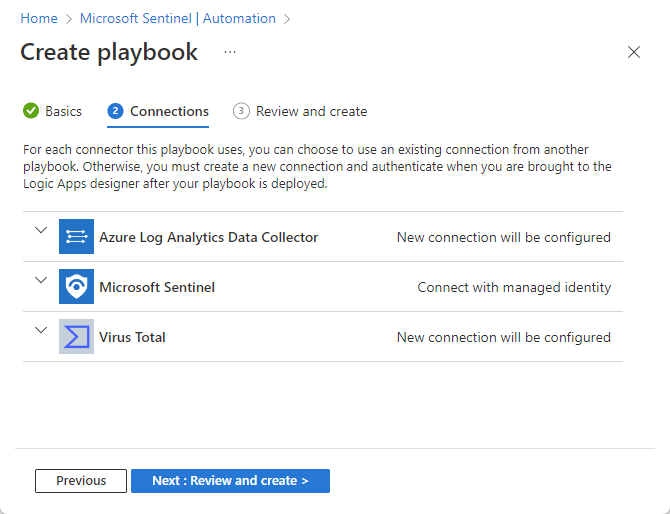

在“连接”选项卡中,你将看到此 playbook 需要与其他服务建立的所有连接,以及将使用的身份验证方法(如果已在同一资源组的现有逻辑应用工作流中建立连接)。

将 Microsoft Sentinel 连接保留为原样(它应显示“使用托管标识进行连接”)。

如果任何连接显示“将配置新连接”,则本教程的下一阶段会提示你执行此操作。 或者,如果已与这些资源建立连接,请选择连接左侧的展开箭头,然后从展开列表中选择现有连接。 对于本练习,我们会将其保留为原样。

选择“下一步: 查看并创建 >”。

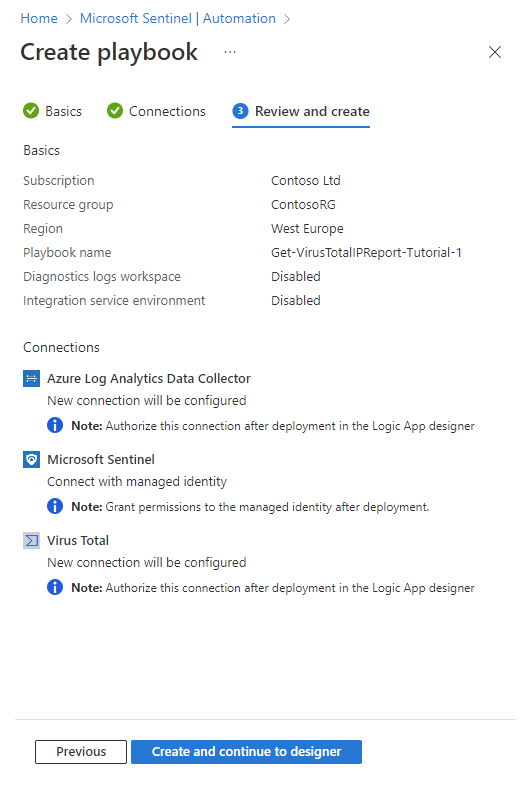

在“查看并创建”选项卡中,查看在此处显示的所有输入的信息,然后选择“创建 playbook”。

部署 playbook 后,你将看到一系列有关其进度的快速通知。 然后,逻辑应用设计器将打开并在其中显示你的 playbook。 我们仍然需要授权逻辑应用与其交互的资源的连接,才能使 playbook 运行。 然后,我们将查看 playbook 中的每个操作,确保它们适合我们的环境,并在必要时进行更改。

授权逻辑应用连接

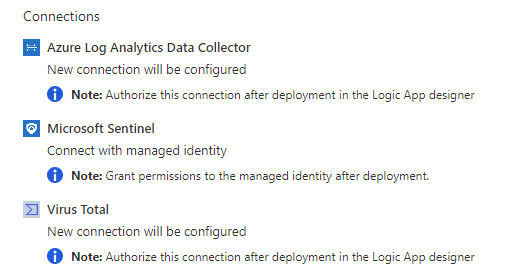

回想一下,根据模板创建 playbook 时,我们被告知稍后将配置 Azure Log Analytics 数据收集器和 Virus Total 连接。

下面是执行此操作的位置。

授权 Virus Total 连接

选择“For each”操作将其展开,并查看其内容,它包含将针对每个 IP 地址执行的操作。 例如:

显示的第一个操作项已标记为“连接”,并带有一个橙色警告三角形。

如果第一个操作标记为“获取 IP 报告(预览版)”,则表示你现在已与 Virus Total 建立连接,可以转到下一步。

授权 Log Analytics 连接

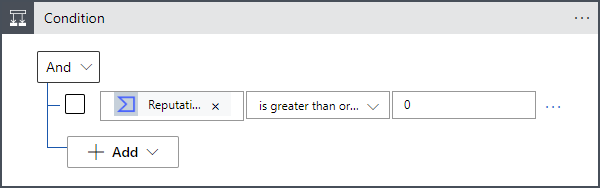

下一个操作是一个条件,它根据 IP 地址报告的结果确定 for-each 循环的其余操作。 它分析提供给报告中 IP 地址的信誉分数。 分数高于 0 表示地址无害;分数低于 0 则表示它是恶意地址。

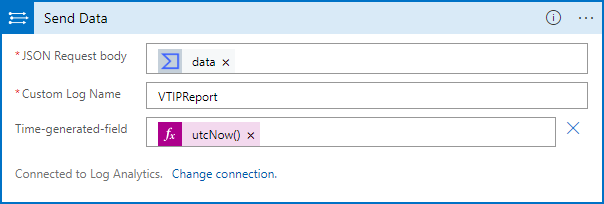

无论条件是 true 还是 false,我们都希望将报告中的数据发送到 Log Analytics 中的表,以便可以对其进行查询和分析,并为事件添加注释。

但正如你将看到的,需要授权的无效连接将更多。

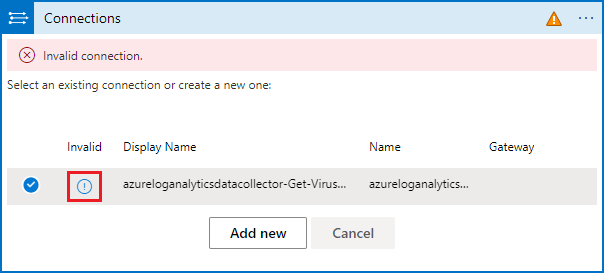

选择 True 帧中的“连接”操作。

选择所显示连接的“无效”列中的图标。

系统将提示你输入连接信息。

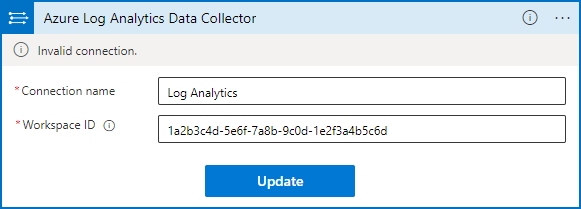

输入“Log Analytics”作为连接名称。

对于“工作区 ID”,请从 Log Analytics 工作区设置的“概览”页复制粘贴 ID。

选择“更新”。

现在,你将看到“发送数据”操作正确。 (如果已有来自逻辑应用的 Log Analytics 连接,则已进入此阶段。)

接下来选择 False 帧中的“连接”操作。 此操作使用与 True 帧中的连接相同的连接。

验证是否已标记名为 Log Analytics 的连接,然后选择“取消”。 这可确保操作现在在 playbook 中正确显示。

现在,你将看到整个 playbook 都配置正确。

非常重要! 不要忘记选择“逻辑应用设计器”窗口顶部的“保存”。 看到已成功保存 playbook 的通知消息后,你将看到 playbook 列在自动化页面的“活动 playbook*”选项卡中。

创建自动化规则

现在,若要实际运行此 playbook,需要创建一条自动化规则,该规则将在创建事件时运行并调用 playbook。

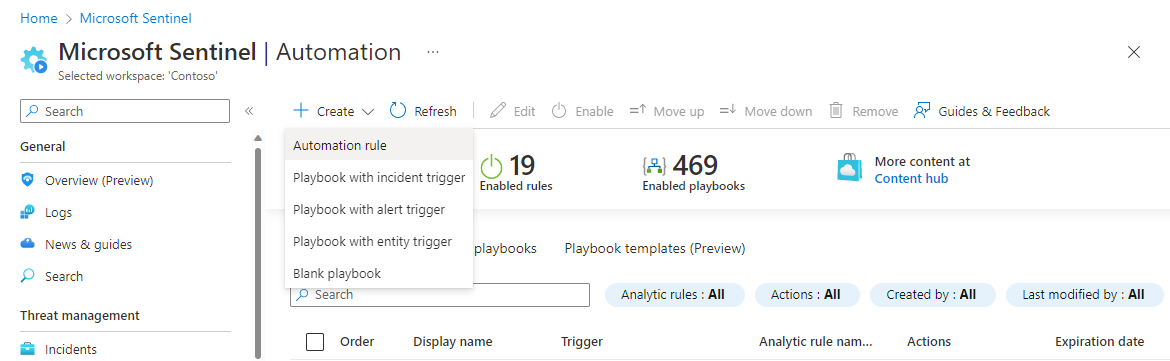

在“自动化”页的顶部横幅中选择“+ 创建”。 在下拉菜单中,选择“自动化规则”。

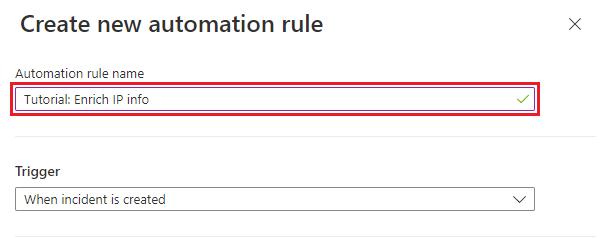

在“创建新的自动化规则”面板中,将规则命名为“教程: 扩充 IP 信息”。

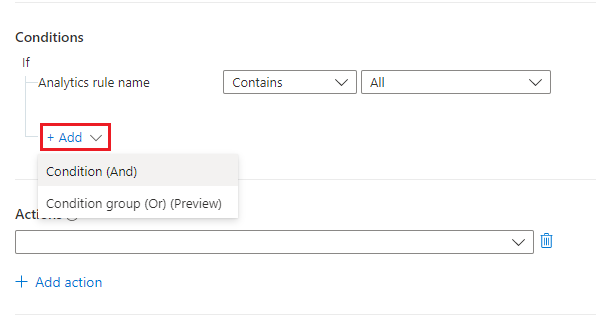

在“条件”下,选择“+ 添加”和“条件(And)”。

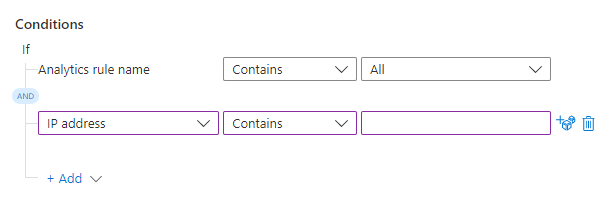

从左侧的属性下拉列表中选择“IP 地址”。 从运算符下拉列表中选择“Contains”,并将值字段留空。 这实际上意味着该规则将应用于 IP 地址字段包含任何内容的事件。

我们不希望阻止任何分析规则被此自动化覆盖,但也不希望不必要地触发自动化,因此我们将覆盖范围限制为包含 IP 地址实体的事件。

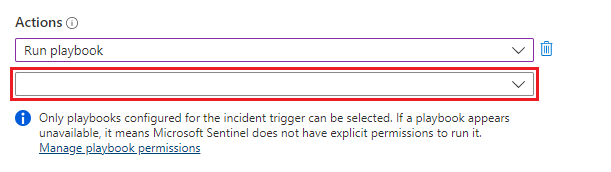

在“操作”下,从下拉列表中选择“运行 playbook”。

选择显示的新下拉列表。

你将看到订阅中所有 playbook 的列表。 灰显部分就是你无权访问的 playbook。 在“搜索 playbook”文本框中,开始键入上面创建的 playbook 的名称或名称的任何部分。 Playbook 列表将与你键入的每个字母一起进行动态筛选。

在列表中看到你的 playbook 时,请选择它。

如果 playbook 灰显,请选择“管理 playbook 权限”链接(在下面你选择 playbook 的小字段落中 - 见上面的屏幕截图)。 在打开的面板中,从可用资源组列表中选择包含 playbook 的资源组,然后选择“应用”。

再次选择“+ 添加操作”。 现在,从出现的新操作下拉列表中,选择“添加标记”。

选择“+ 添加标记”。 输入“教程-扩充的 IP 地址”作为标记文本,然后选择“确定”。

按原样保留其余设置,然后选择“应用”。

验证自动化是否成功

在“事件”页中,在搜索栏中输入标记文本“教程-扩充的 IP 地址”,然后按 Enter 以筛选应用了该标记的事件列表。 这些就是运行自动化规则的事件。

打开其中任意一个或多个事件,查看是否存在有关 IP 地址的注释。 如果存在这些注释,则表明 playbook 已针对事件运行。

清理资源

如果不打算继续使用此自动化场景,请删除使用以下步骤创建的 playbook 和自动化规则:

在“自动化”页中,选择“活动 playbook”选项卡。

在搜索栏中输入你创建的 playbook 的名称(或名称的一部分)。

(如果未显示,请确保将所有筛选器都设置为“全选”。)在列表中标记 playbook 旁边的复选框,然后从顶部横幅中选择“删除”。

(如果不想删除它,可改为选择“禁用”。)选择“自动化规则”选项卡。

在搜索栏中输入你创建的自动化规则的名称(或名称的一部分)。

(如果未显示,请确保将所有筛选器都设置为“全选”。)在列表中标记自动化规则旁边的复选框,然后从顶部横幅中选择“删除”。

(如果不想删除它,可改为选择“禁用”。)

相关内容

了解如何自动执行基本事件扩充场景后,接下来可详细了解自动化和其他可使用它的场景。

- 更多示例,请参阅将 playbook 与自动化规则配合使用。

- 深入了解如何将操作添加到 playbook。

- 了解一些不需要 playbook 的基本自动化场景。