你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

在“概述”页上可视化收集的数据

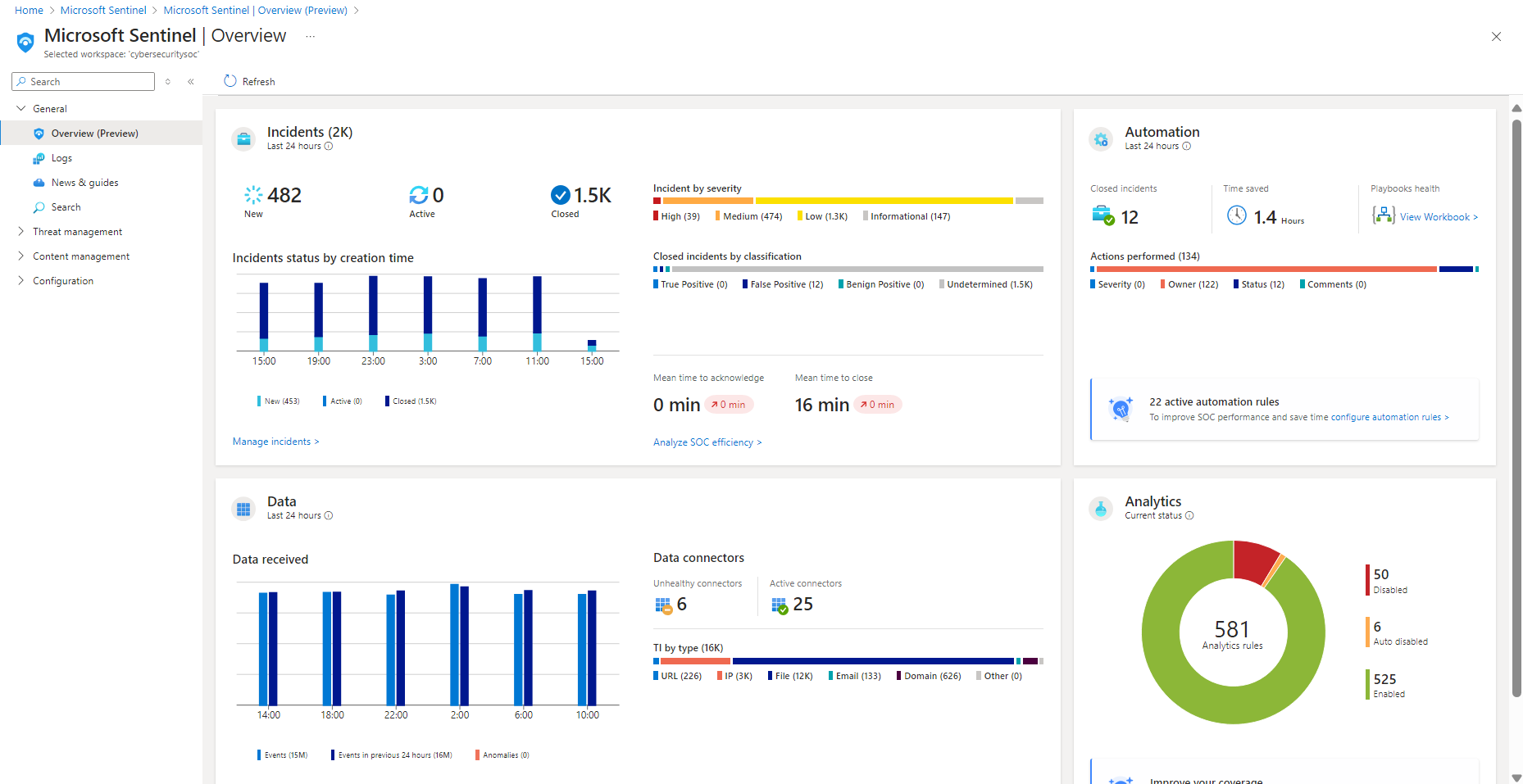

将数据源连接到 Microsoft Sentinel 后,使用“概述”页查看、监视和分析整个环境中的活动。 本文介绍 Microsoft Sentinel 的“概述”仪表板上提供的小组件和图表。

重要

Microsoft Sentinel 已在 Microsoft Defender 门户的 Microsoft 统一安全运营平台中正式发布。 对于预览版,Microsoft Sentinel 已在 Defender 门户中可用,并且无需 Microsoft Defender XDR 或 E5 许可证。 有关详细信息,请参阅 Microsoft Defender 门户中的 Microsoft Sentinel。

先决条件

- 确保你对 Microsoft Sentinel 资源具有读取者访问权限。 有关详细信息,请参阅 Microsoft Sentinel 中的角色和权限。

访问“概述”页

如果工作区已加入 Microsoft Defender 门户,请选择“常规”>“概述”。 否则,请直接选择“概述”。 例如:

仪表板每个部分的数据都是预先计算的,上次刷新时间显示在每个部分的顶部。 选择页面顶部的“刷新”可刷新整个页面。

查看事件数据

为了帮助降低干扰并尽量减少需要检查和调查的警报数目,Microsoft Sentinel 使用一种融合技术将警报关联到事件。 事件是可操作的相关警报组,供你调查和解决。

下图显示了“概述”仪表板上的“事件”部分的示例:

“事件”部分列出以下数据:

- 过去 24 小时内新的、未解决的和已结束的事件数量。

- 每种严重性的事件总数。

- 每种结束分类的已结束事件数量。

- 按创建时间显示的事件状态,以四小时为间隔。

- 确认事件的平均时间和结束事件的平均时间,以及 SOC 效率工作簿的链接。

选择“管理事件”可跳转到 Microsoft Sentinel“事件”页面来了解更多详细信息。

查看自动化数据

使用 Microsoft Sentinel 部署自动化后,可在“概述”仪表板的“自动化”部分监视工作区的自动化。

在顶部,可以看到自动化规则活动的摘要:自动化关闭的事件、自动化保存的时间,以及相关的 playbook 运行状况。

Microsoft Sentinel 通过查找单个自动化保存的平均时间乘以自动化解决的事件数来计算自动化所节省的时间。 公式如下:

(avgWithout - avgWith) * resolvedByAutomation其中:

- avgWithout 是在无需自动化的情况下解决事件所花费的平均时间。

- avgWith 是自动化解决事件所花费的平均时间。

- resolvedByAutomation 是自动化解决的事件数。

在摘要下方,有一个图形按操作类型汇总了自动化执行的操作数量。

在部分的底部,可以看到活动自动化规则的计数以及“自动化”页面的链接。

选择“配置自动化规则”链接可跳转到“自动化”页面,可在其中配置更多自动化。

查看数据记录、数据收集器和威胁情报的状态

在“概述”仪表板的“数据”部分,可以跟踪有关数据记录、数据收集器和威胁情报的信息。

查看以下详细信息:

Microsoft Sentinel 在过去 24 小时收集的记录数、与前一 24 小时的对比,以及在该时间段内检测到的异常数。

数据连接器状态的摘要,分为不正常连接器和活动连接器。 “不正常的连接器数”指示有多少个连接器存在错误。 “活动连接器”是将数据流式传输到 Microsoft Sentinel 的连接器,由连接器中包含的查询进行度量。

Microsoft Sentinel 中的威胁情报记录,按危害指标划分。

选择“管理连接器”可跳转到“数据连接器”页面,可在其中查看和管理数据连接器。

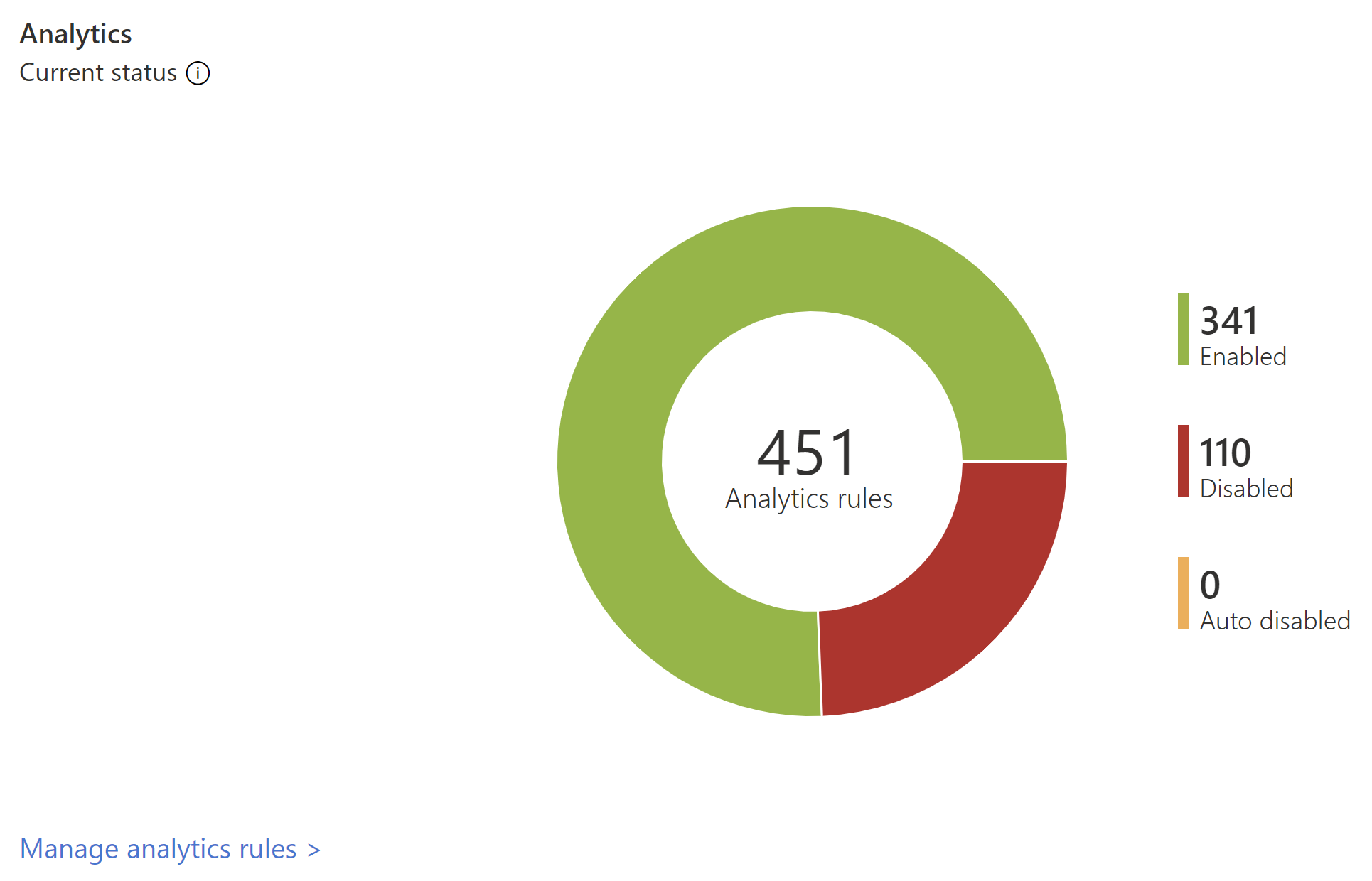

查看分析数据

在“概述”仪表板的“分析”部分跟踪分析规则的数据。

Microsoft Sentinel 中的分析规则数量按状态(包括已启用、已禁用和已自动禁用)显示。

选择“MITRE 视图”链接可跳转到“MITRE ATT&CK”,可在其中查看如何保护环境免受 MITRE ATT&CK 策略和技术的攻击。 选择“管理分析规则”链接可跳转到“分析”页面,可在其中查看和管理用于配置警报触发方式的规则。

后续步骤

使用工作簿模板深入了解环境中生成的事件。 有关详细信息,请参阅使用 Microsoft Sentinel 中的工作簿可视化和监视数据。

打开 Log Analytics 查询日志以获取从工作区运行的所有查询。 有关详细信息,请参阅审核 Microsoft Sentinel 查询和活动。

了解“概述”仪表板小组件幕后使用的查询。 有关详细信息,请参阅深入了解 Microsoft Sentinel 的新“概述”仪表板。