你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

更新 SOC 流程

安全运营中心 (SOC) 是组织内的一个集中式职能部门,它集成了人员、流程和技术。 SOC 实现组织的整体网络安全框架。 SOC 协调组织在监视、警报、预防、检测、分析和响应网络安全事件方面的安排。 由 SOC 管理员领导的 SOC 团队可能包括事件响应者,1、2 和 3 级 SOC 分析师、威胁搜寻者和事件响应管理员。

SOC 团队使用来自整个组织 IT 基础结构(包括网络、设备、应用程序、行为、设备和信息存储)的遥测。 然后,团队将这些数据进行关联和分析,以确定如何管理这些数据以及采取哪些行动。

若要成功迁移到 Microsoft Sentinel,不仅需要更新 SOC 使用的技术,还需要更新 SOC 任务和流程。 本文介绍如何在迁移到 Microsoft Sentinel 的过程中更新 SOC 和分析师流程。

更新分析师工作流

Microsoft Sentinel 提供了可映射到典型分析师工作流(从事件分配到结案)的一系列工具。 分析师可以灵活使用部分或全部可用的工具对事件进行会审和调查。 在组织迁移到 Microsoft Sentinel 的过程中,分析师需要适应这些新的工具集、功能和工作流。

Microsoft Sentinel 中的事件

在 Microsoft Sentinel 中,事件是 Microsoft Sentinel 确定保真度足以触发事件的警报的集合。 因此,使用 Microsoft Sentinel 时,分析师首先会在“事件”页中会审事件,然后在需要进行更深入的调查时继续分析警报。 将 SIEM 的事件术语和管理区域与 Microsoft Sentinel 进行比较。

分析师工作流阶段

下表描述了分析师工作流中的关键阶段,并突出显示了与工作流中的每个活动相关的特定工具。

| 分配 | 会审 | 调查 | 响应 |

|---|---|---|---|

| 分配事件: • 在“事件”页中手动分配 • 使用 playbook 或自动化规则自动分配 |

借助以下各项会审事件: •“事件”页中的事件详细信息 •“事件页”中“实体”选项卡下的实体信息 • Jupyter Notebook |

借助以下各项调查事件: • 调查图 • Microsoft Sentinel 工作簿 • Log Analytics 查询窗口 |

借助以下各项响应事件: • Playbook 和自动化规则 • Microsoft Teams War Room |

下一部分将术语和分析师工作流映射到特定的 Microsoft Sentinel 功能。

分配

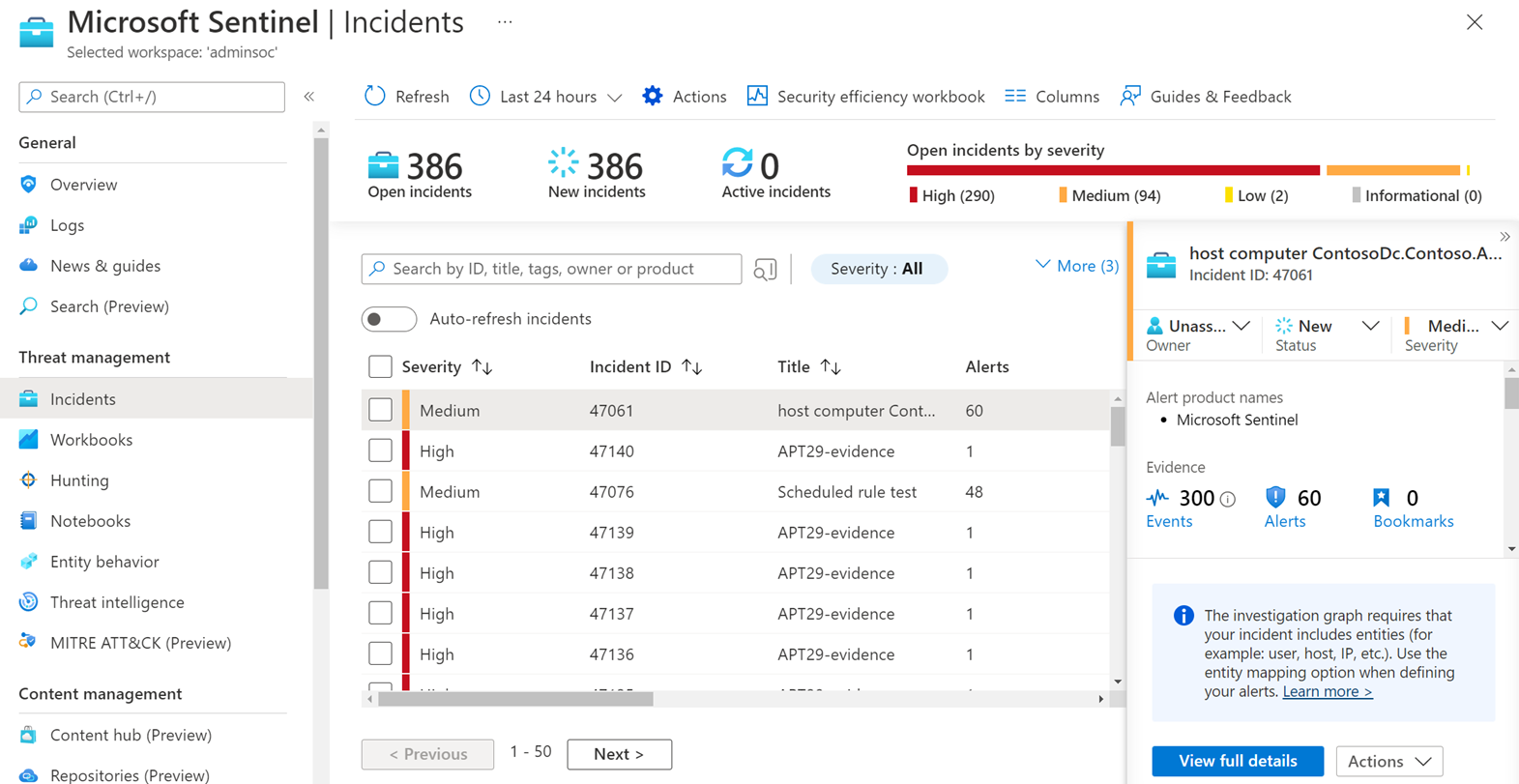

使用 Microsoft Sentinel“事件”页分配事件。 “事件”页包括事件预览和单个事件的详细视图。

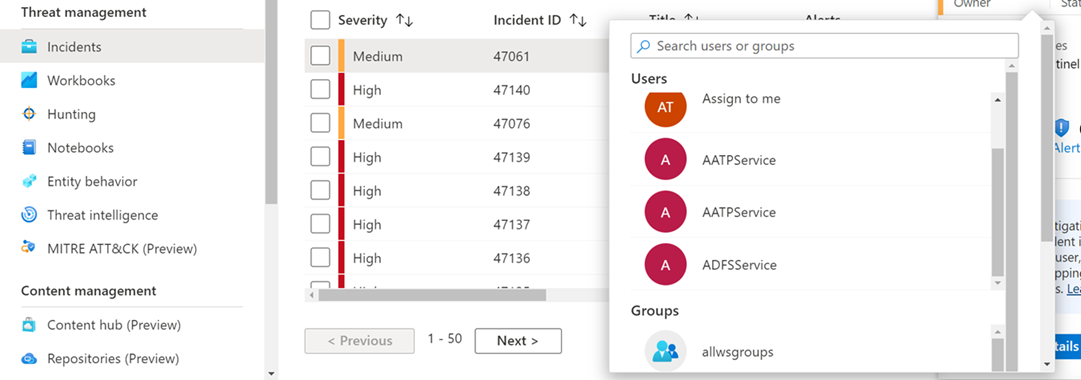

分配事件:

- 手动。 将“所有者”字段设置为相关用户名。

- 自动。 使用基于 Microsoft Teams 和逻辑应用的自定义解决方案,或自动化规则。

会审

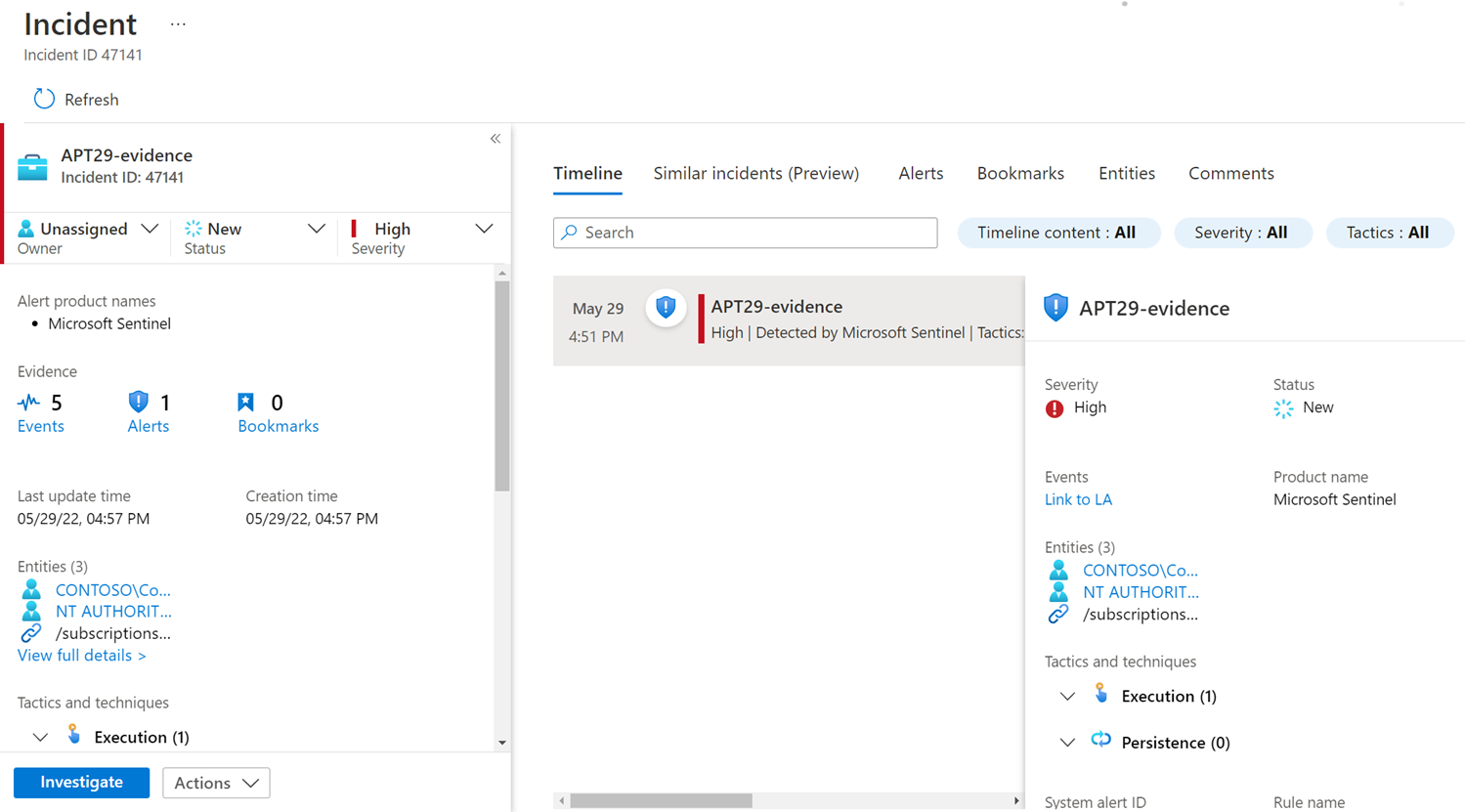

若要在 Microsoft Sentinel 中进行会审练习,可以从各种 Microsoft Sentinel 功能入手,具体取决于你的专业知识水平和正在调查的事件的性质。 典型的起点是在“事件”页中选择“查看完整详细信息”。 现在可以检查构成事件的警报、查看书签、选择实体以进一步深化到特定实体,或添加注释。

以下是用于继续评审事件的建议操作:

- 请选择“调查”以便直观表示事件与相关实体之间的关系。

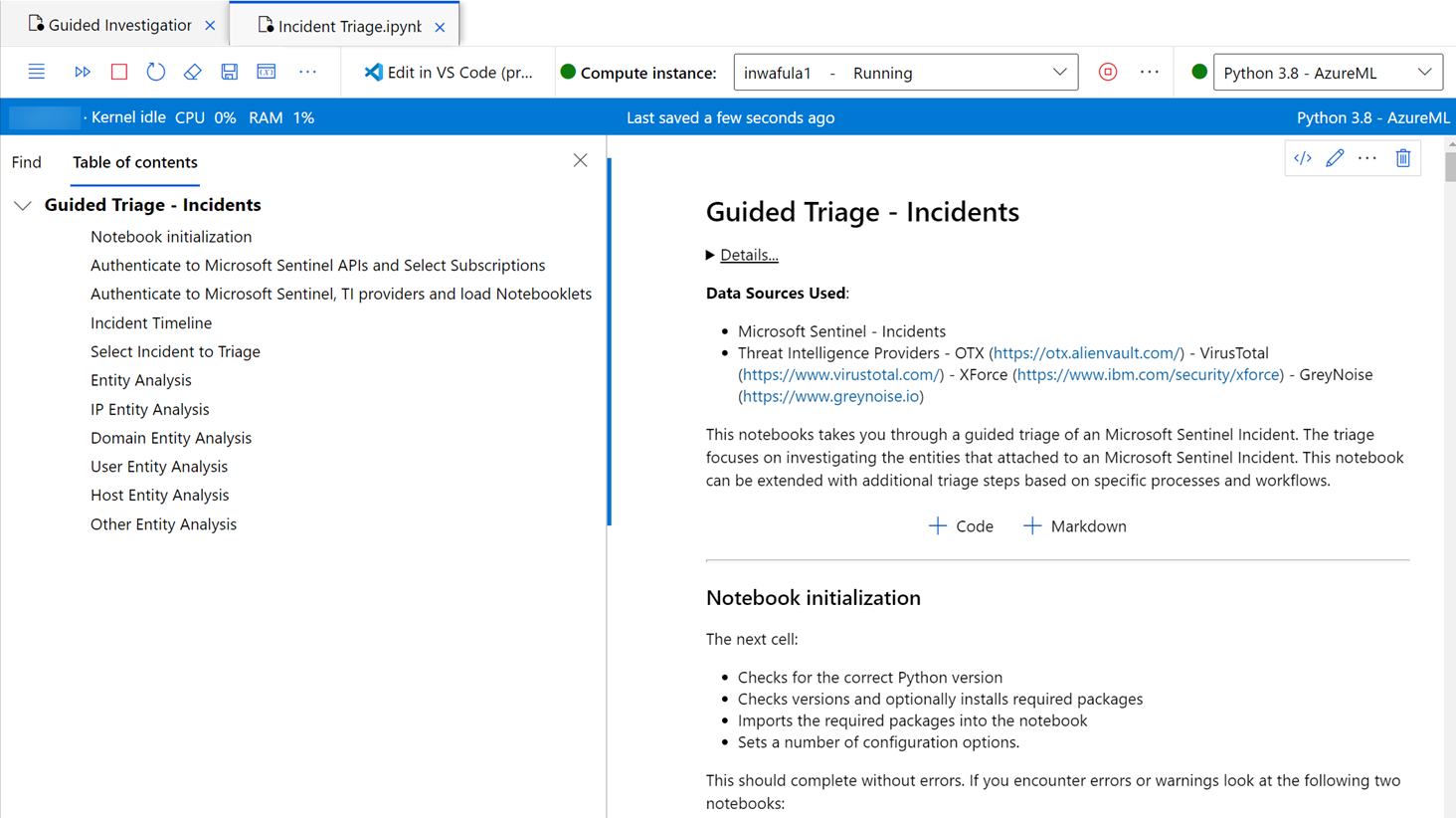

- 请使用 Jupyter 笔记本对特定实体执行深入的会审练习。 可以使用“事件会审”笔记本进行此练习。

加速会审

使用以下特性和功能来加速会审:

- 若要快速筛选,请在“事件”页中搜索与特定实体关联的事件。 在“事件”页中按实体筛选比在旧 SIEM 事件队列中按实体列筛选速度更快。

- 若要更快地进行会审,请使用警报详细信息屏幕在事件名称和说明中包含关键事件信息,例如相关用户名、IP 地址或主机。 例如,可将事件动态重命名为

Ransomware activity detected in DC01,其中DC01是通过可自定义的警报属性动态标识的关键资产。 - 若要进行更深入的分析,请在“事件”页中选择一个事件,然后选择“证据”下的“事件”以查看触发该事件的特定事件。 事件数据显示为与分析规则而不是原始事件关联的查询输出。 规则迁移工程师可以使用此输出来确保分析师获得正确的数据。

- 有关详细的实体信息,请在“事件”页中选择一个事件并在“实体”下选择一个实体名称,以查看该实体的目录信息、时间线和见解。 了解如何映射实体。

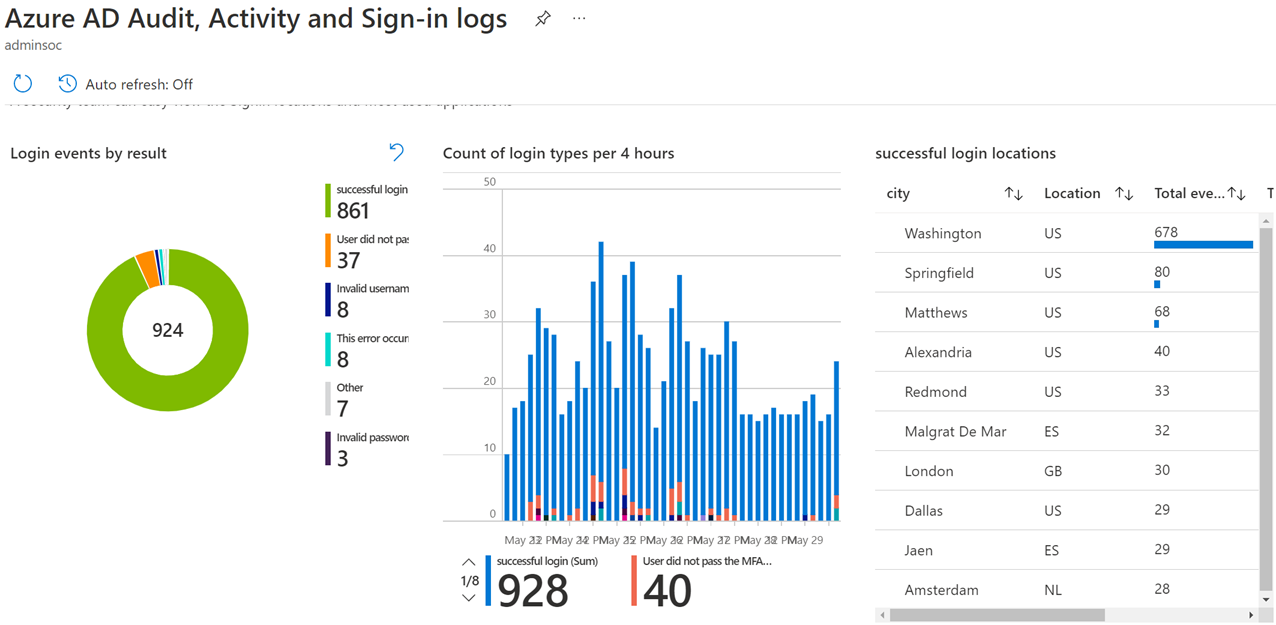

- 若要链接到相关工作簿,请选择“事件预览”。 可以自定义工作簿以显示有关事件或关联实体和自定义字段的其他信息。

调查

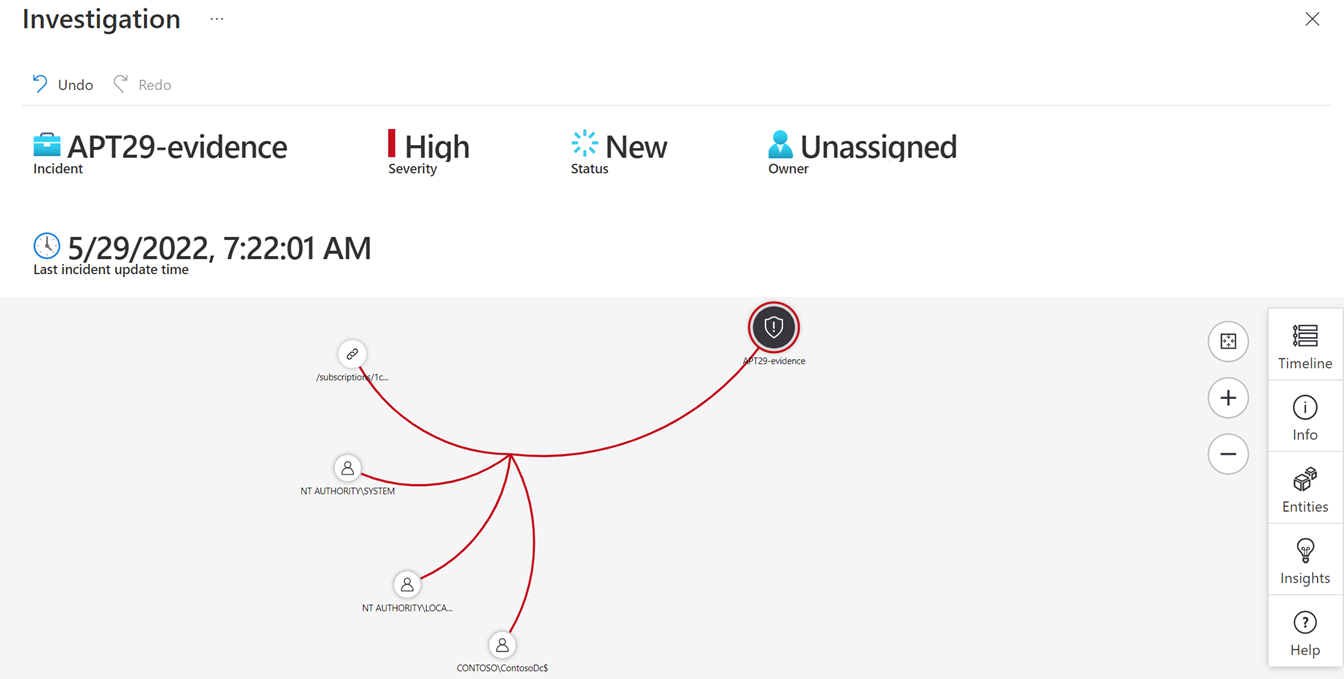

使用调查图深入调查事件。 在“事件”页中选择一个事件并选择“调查”,以查看调查图。

使用调查图可以:

- 通过将相关数据关联到任何涉及的实体,了解潜在安全性威胁影响的范围并确定其根本原因。

- 更深入地了解实体,并在不同的扩展选项之间进行选择。

- 通过查看从原始数据自动提取的关系,轻松了解跨不同数据源的连接。

- 使用内置的探索查询来扩大调查范围,以呈现完整威胁范围。

- 在调查威胁时使用预定义的探索选项有助于提出正确的问题。

在调查图中,还可以打开工作簿以进一步支持调查工作。 Microsoft Sentinel 包含多个工作簿模板,你可以根据自己的特定用例对其进行自定义。

响应

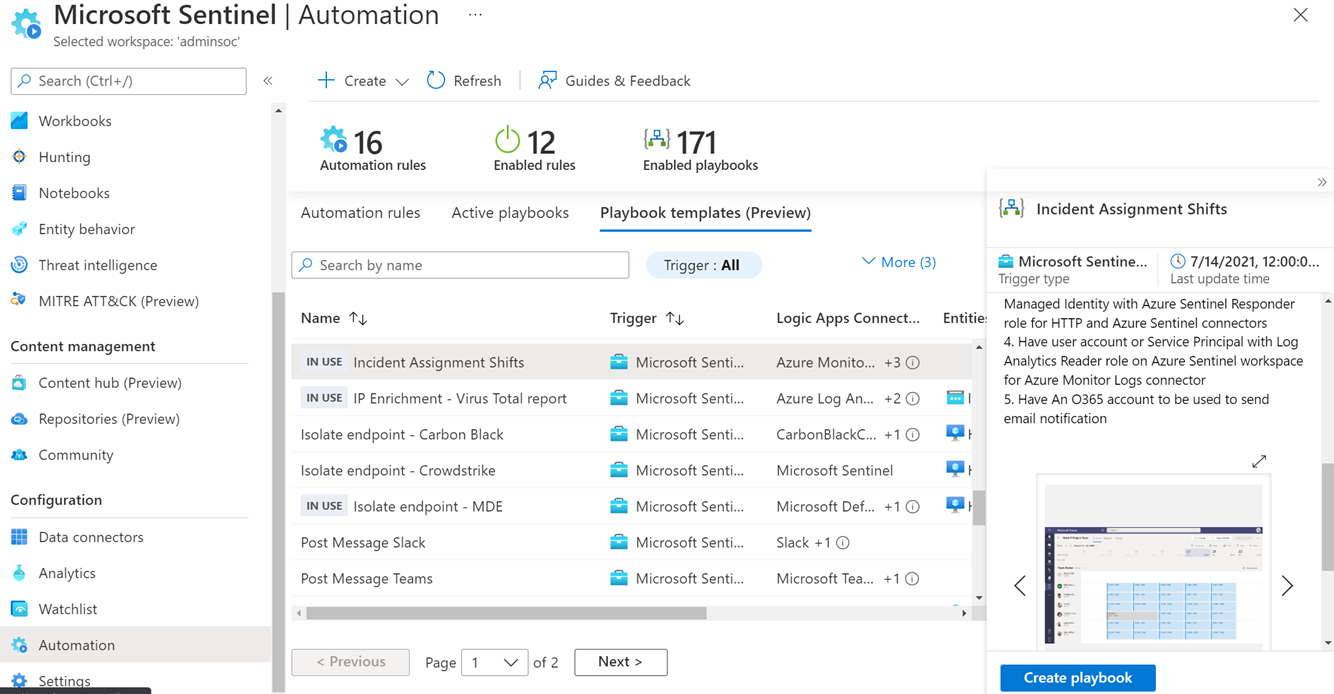

使用 Microsoft Sentinel 自动响应功能响应复杂威胁并缓解警报疲劳。 Microsoft Sentinel 使用逻辑应用 playbook 和自动化规则提供自动响应。

使用以下选项之一来访问 playbook:

- “自动化”>“Playbook 模板”选项卡

- Microsoft Sentinel 内容中心

- Microsoft Sentinel GitHub 存储库

这些源包含各种安全导向型 playbook,涵盖了很大一部分复杂程度不同的用例。 若要使用 playbook 简化工作,请使用“自动化”>“Playbook 模板”下的模板。 使用模板可以轻松将 playbook 部署到 Microsoft Sentinel 实例中,然后根据组织的需求修改 playbook。

请参阅 SOC 流程框架,将 SOC 流程映射到 Microsoft Sentinel 功能。

比较 SIEM 概念

使用此表可将旧 SIEM 的主要概念与 Microsoft Sentinel 概念进行比较。

| ArcSight | QRadar | Splunk | Microsoft Sentinel |

|---|---|---|---|

| 事件 | 事件 | 事件 | 事件 |

| 关联事件 | 关联事件 | 重要事件 | 警报 |

| 事件 | 违规行为 | 重要事件 | 事件 |

| 违规行为列表 | Tags | “事件”页 | |

| 标签 | SOAR 中的自定义字段 | Tags | Tags |

| Jupyter Notebook | Jupyter Notebook | Microsoft Sentinel 笔记本 | |

| 仪表板 | 仪表板 | 仪表板 | 工作簿 |

| 关联规则 | 构建基块 | 关联规则 | 分析规则 |

| 事件队列 | “冒犯行为”选项卡 | 事件评审 | “事件”页 |

后续步骤

迁移后,请浏览 Microsoft 的 Microsoft Sentinel 资源以拓展自己的技能并充分利用 Microsoft Sentinel。

另请考虑结合使用 Microsoft Sentinel 以及可实现集成式威胁防护的 Microsoft Defender XDR 和 Microsoft Defender for Cloud 来增强威胁防护。 这样可以受益于 Microsoft Sentinel 提供的广泛可见性,同时可以更深入地研究详细的威胁分析结果。

有关详细信息,请参阅: