你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

配置数据加密

适用于: Azure Database for PostgreSQL 灵活服务器

Azure Database for PostgreSQL 灵活服务器

本文提供如何为 Azure Database for PostgreSQL 灵活服务器配置数据加密的分步说明。

重要

只能在部署服务器时选择是使用系统管理还是客户管理的加密密钥对 Azure Database for PostgreSQL 灵活服务器进行数据加密。

本文介绍如何创建新服务器并配置其数据加密选项。 对于配置为使用客户管理的加密密钥进行数据加密的现有服务器,你将了解:

- 如何选择其他用户分配的托管标识供服务访问加密密钥之用。

- 如何指定其他加密密钥,或者如何轮换当前用于数据加密的加密密钥。

若要了解 Azure Database for PostgreSQL 灵活服务中的数据加密,请参阅数据加密。

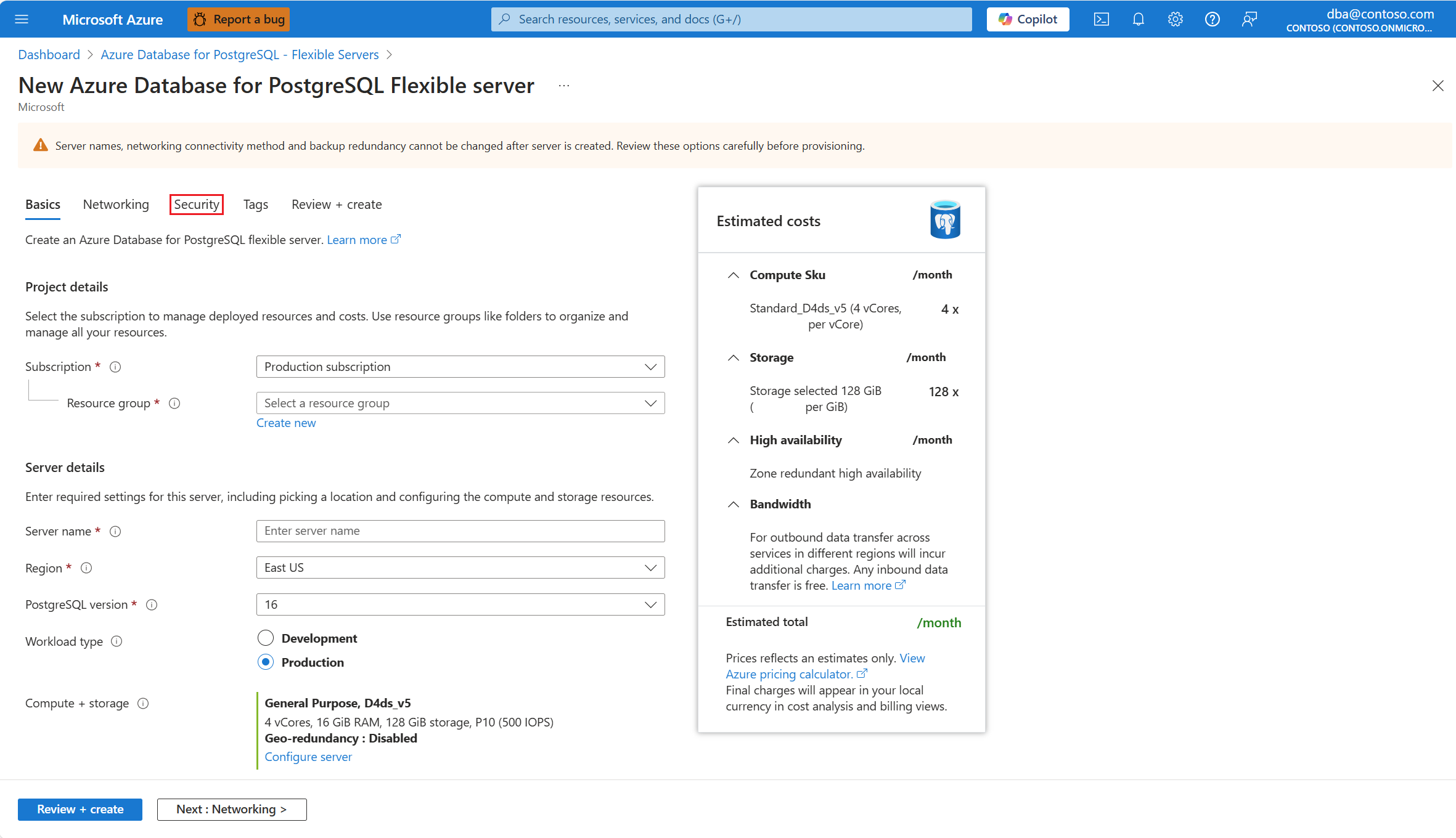

在服务器预配期间使用系统管理的密钥配置数据加密

使用 Azure 门户:

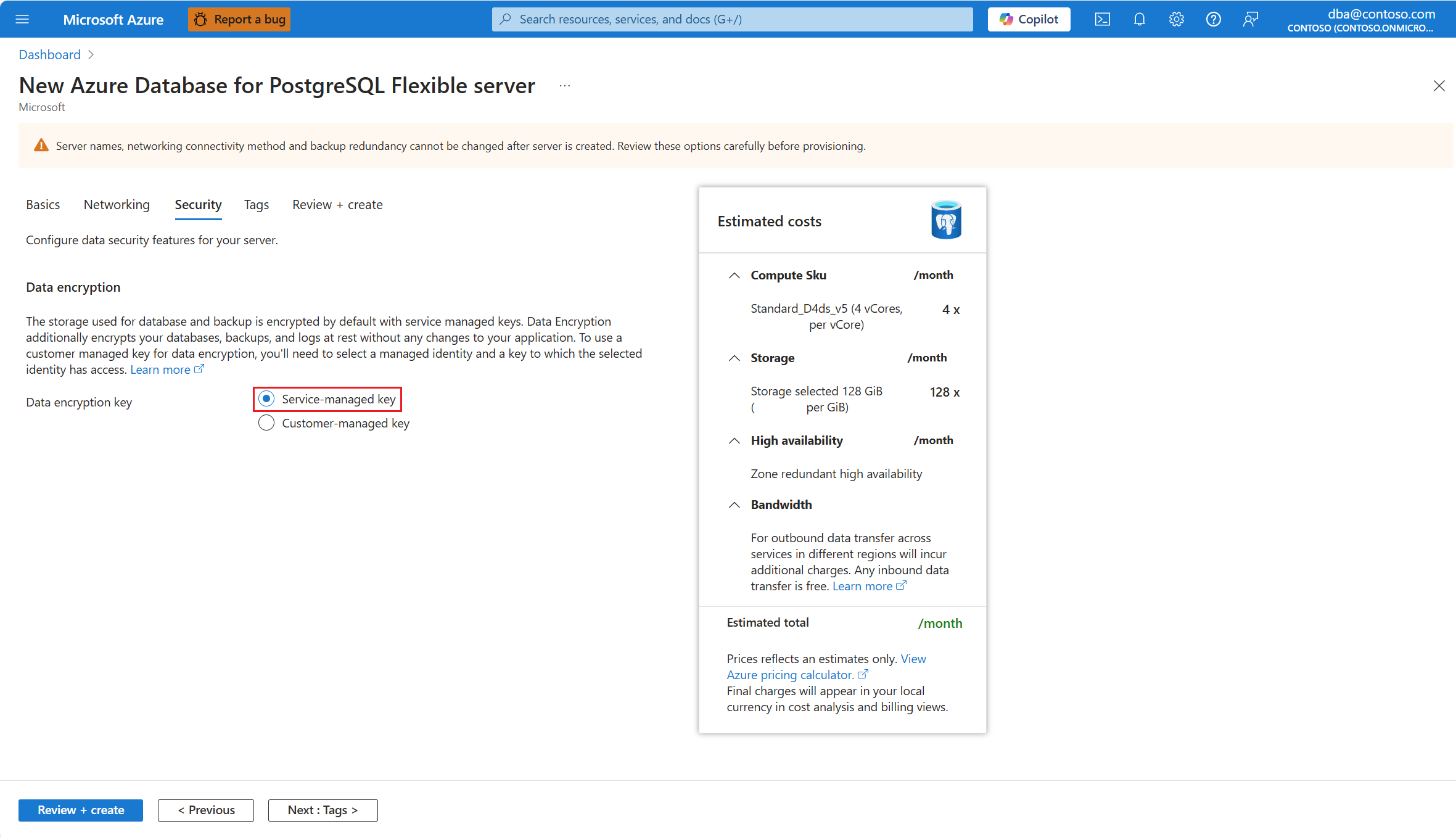

在服务器预配期间为数据加密配置客户管理的密钥

使用 Azure 门户:

创建一个用户分配的托管标识(如果尚未创建)。 如果服务器启用了异地冗余备份,则需要创建其他标识。 上述每个标识用于访问每一个数据加密密钥(共两个)。

注意

为了保持区域复原能力,我们建议在服务器所在的同一区域中创建用户托管标识,尽管这并非强制性操作。 如果服务器启用了异地备份冗余,建议在服务器的配对区域中创建用于访问异地冗余备份数据加密密钥的第二个用户托管标识。

创建一个 Azure Key Vault 或创建一个托管 HSM(如果尚未创建密钥存储)。 确保满足各项要求。 此外,请在配置密钥存储之前以及创建密钥并将所需的权限分配给用户分配的托管标识之前,按照建议进行操作。 如果服务器启用了异地冗余备份,则需要创建第二个密钥存储。 这第二个密钥存储用于保存数据加密密钥,复制到服务器配对区域的备份使用该密钥进行加密。

注意

用于保存数据加密密钥的密钥存储必须部署在与服务器相同的区域中。 如果服务器启用了异地备份冗余,则必须在服务器的配对区域中创建用于保存异地冗余备份数据加密密钥的密钥存储。

在密钥存储中创建一个密钥。 如果服务器启用了异地冗余备份,则每个密钥存储都需要一个密钥。 使用其中一个密钥加密所有服务器数据,包括所有系统和用户数据库、临时文件、服务器日志、预写日志段和备份。 使用第二个密钥加密异步复制到服务器配对区域的备份的副本。

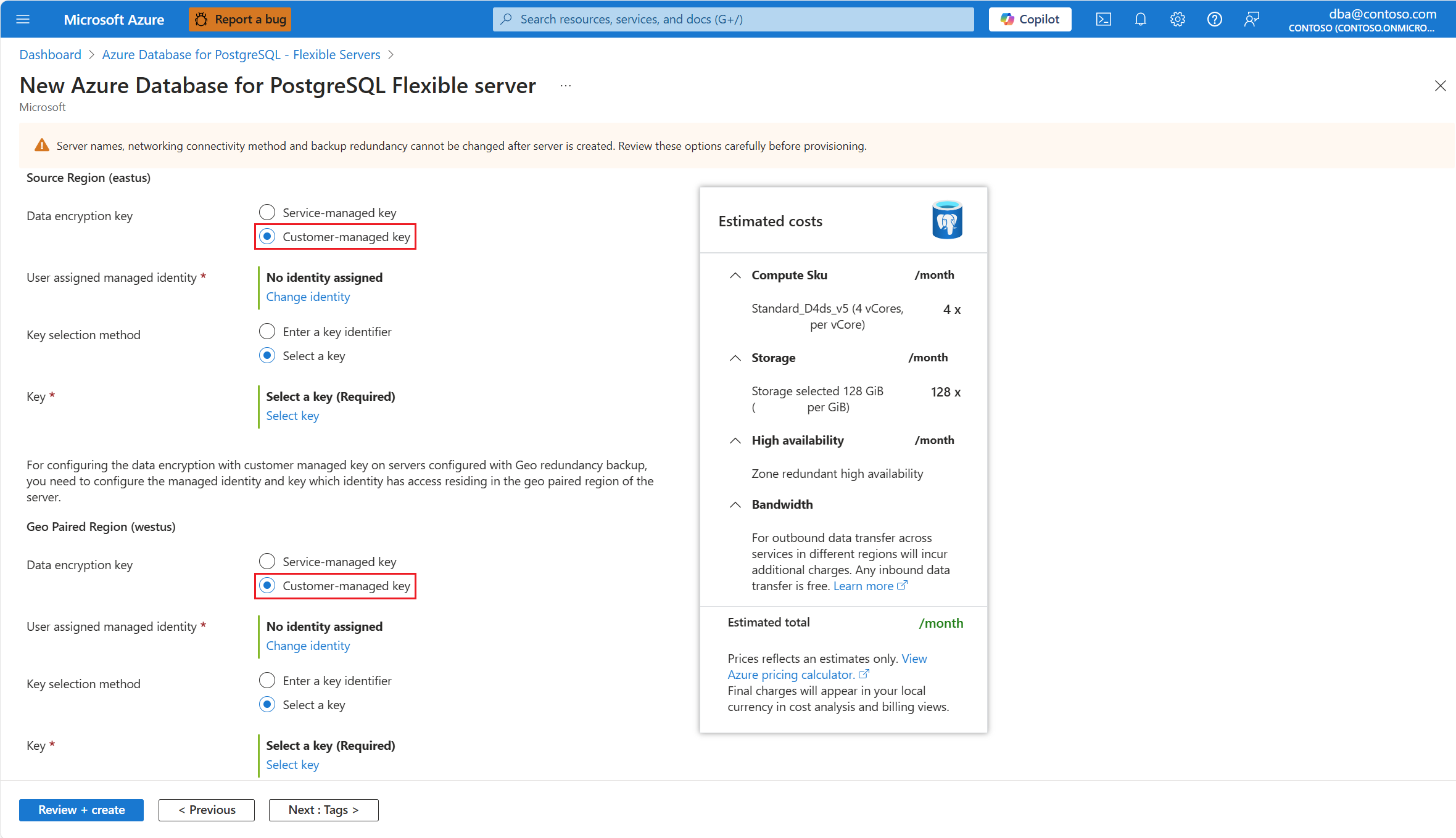

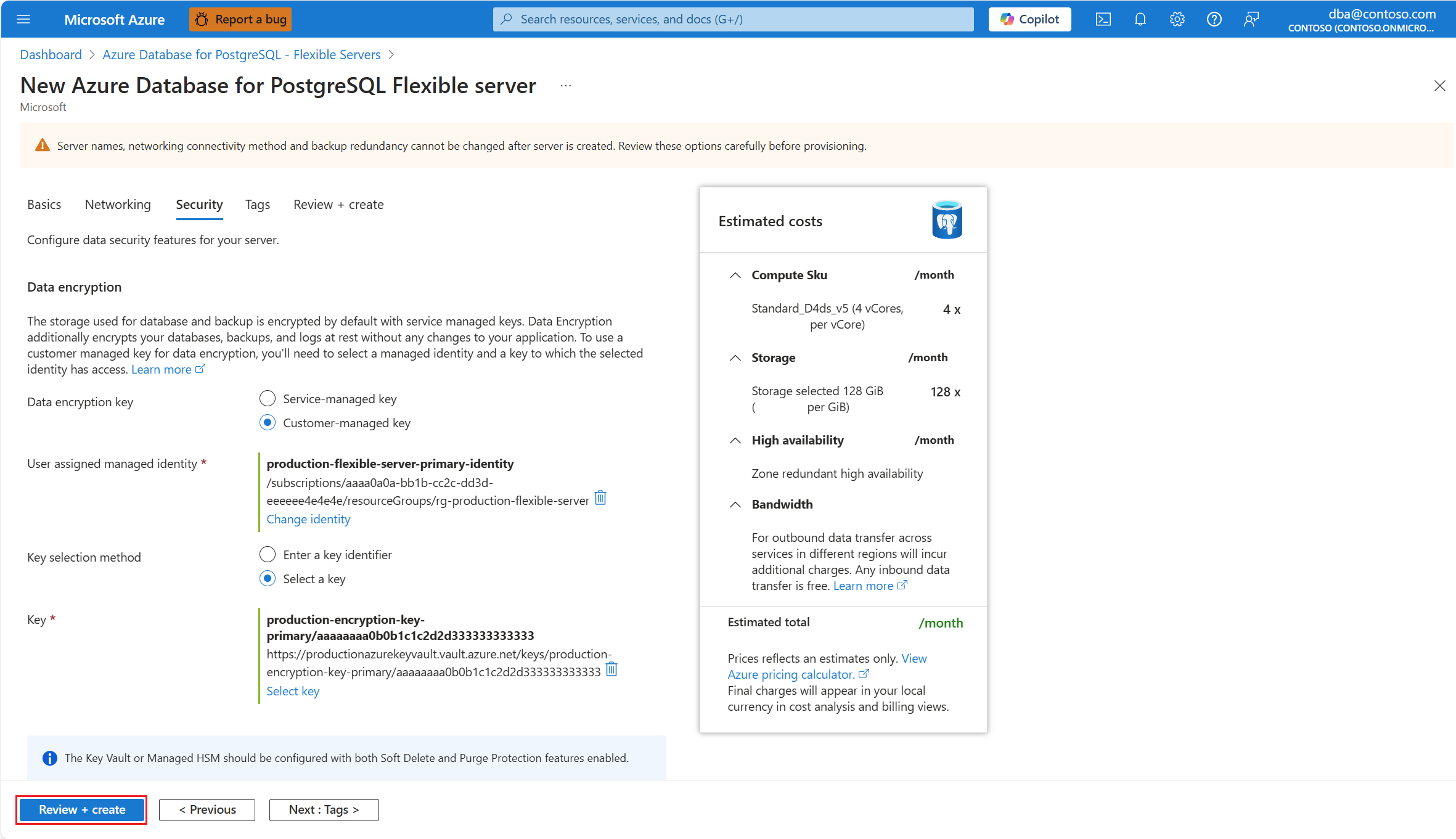

在预配 Azure Database for PostgreSQL 灵活服务器新实例的过程中,在“安全性”选项卡中。

在“数据加密密钥”中,选择“服务托管密钥”单选按钮。

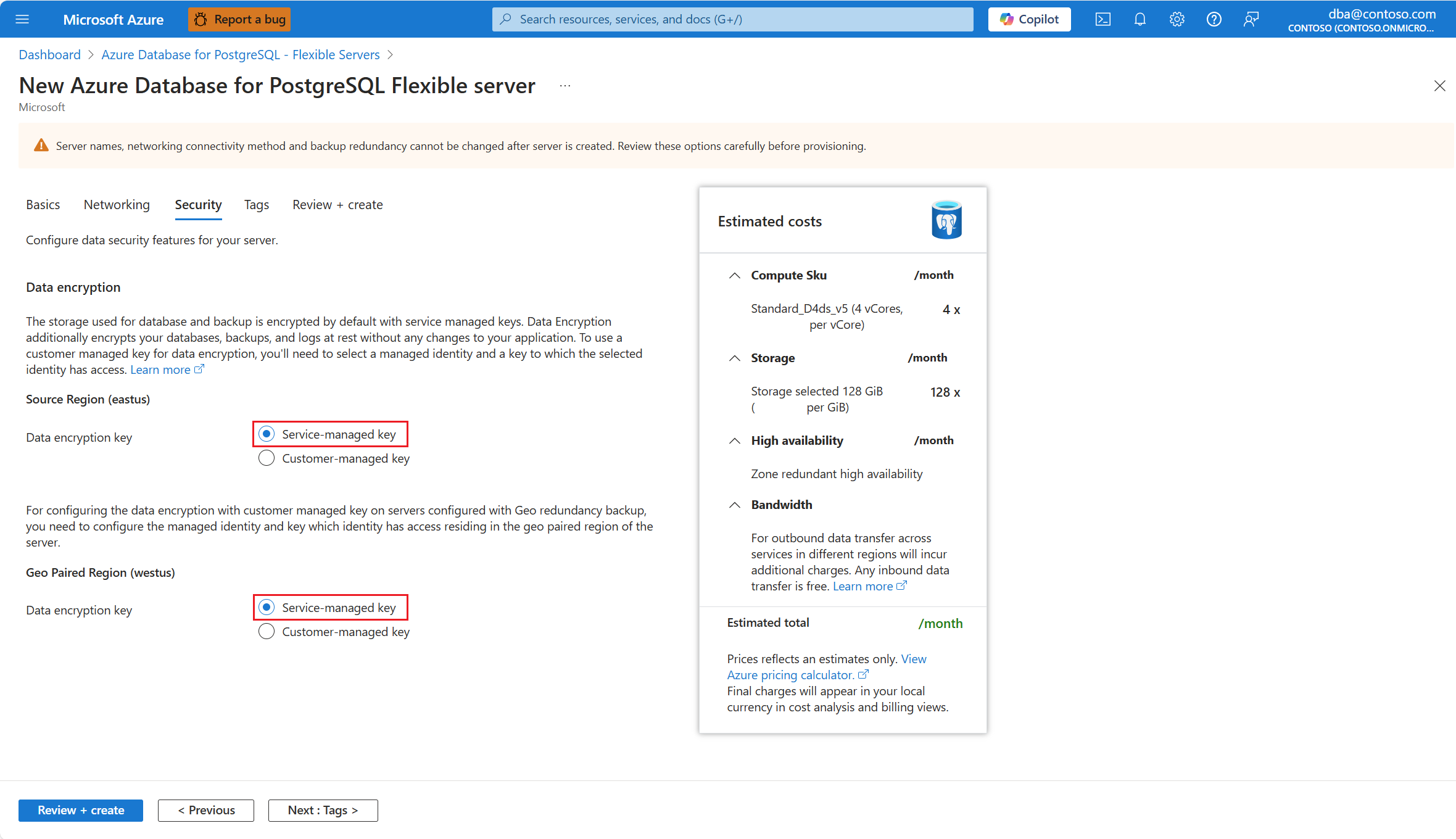

如果要将异地冗余备份存储与服务器一起预配,则“安全性”选项卡方面略有变化,因为服务器使用两个单独的加密密钥。 一个用于要在其中部署服务器的主要区域,一个用于服务器备份异步复制到的配对区域。

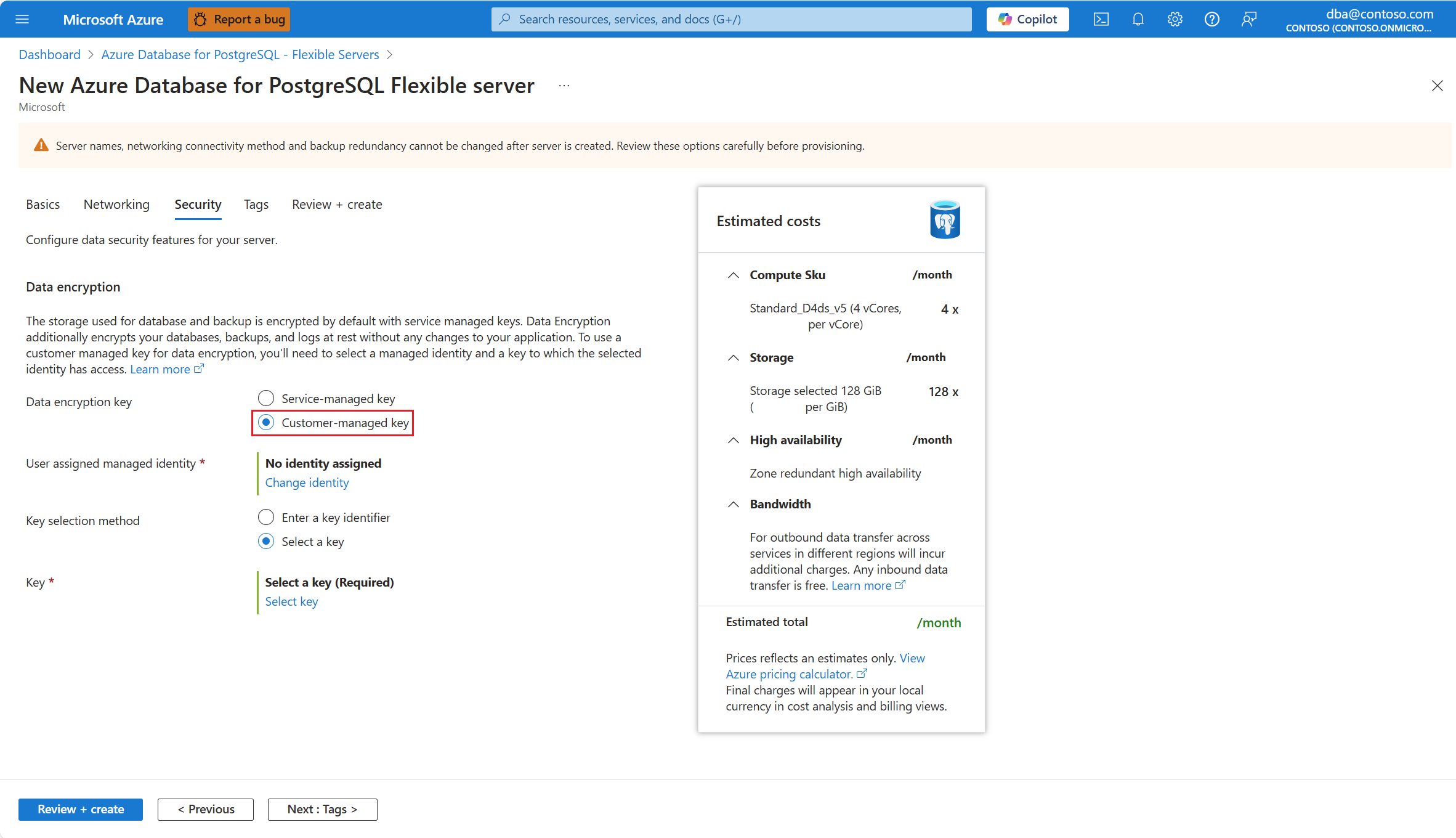

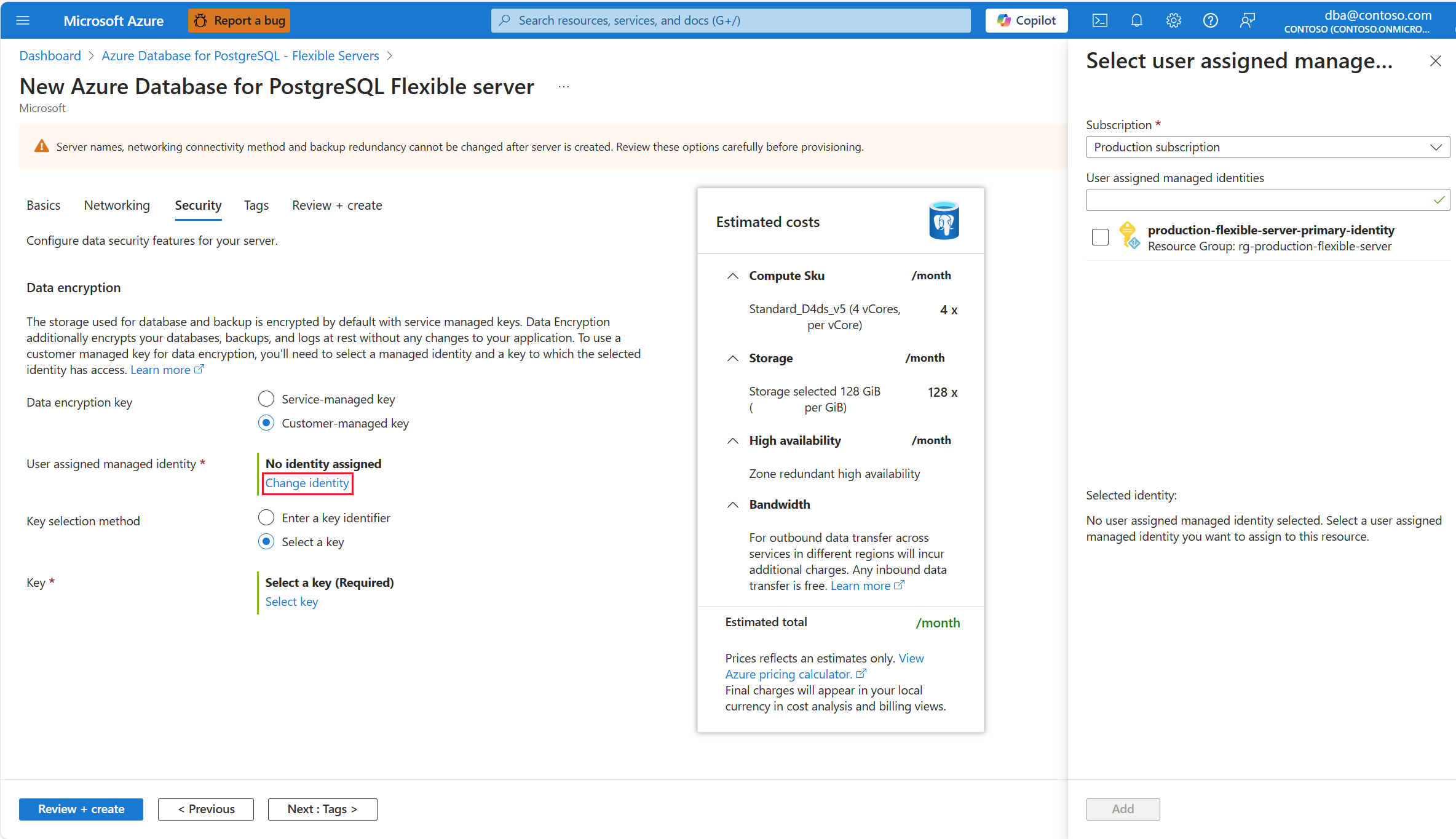

在“用户分配的托管标识”中,选择“更改标识”。

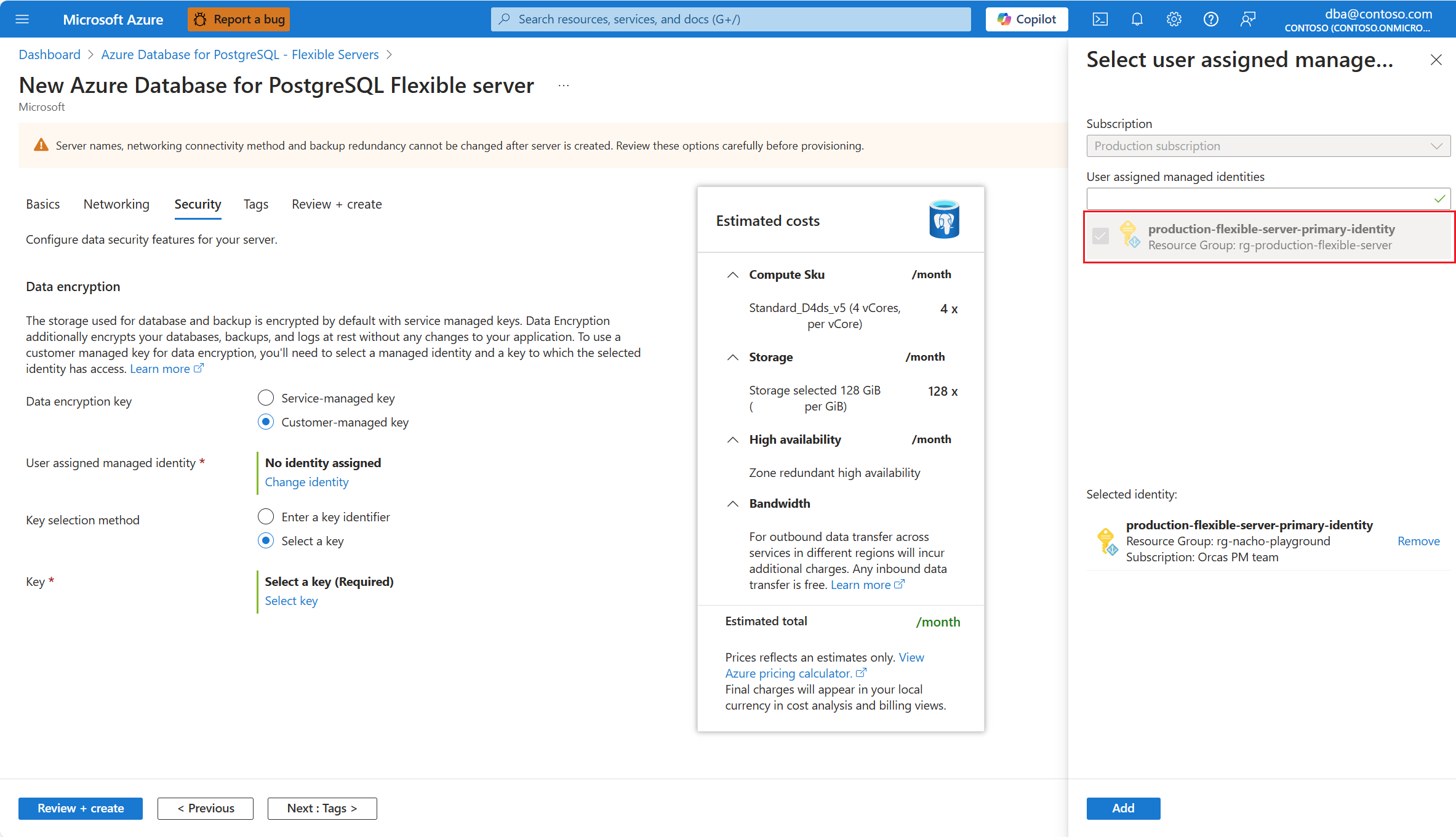

在用户分配的托管标识列表中,选择希望服务器用来访问 Azure Key Vault 中存储的数据加密密钥的那个托管标识。

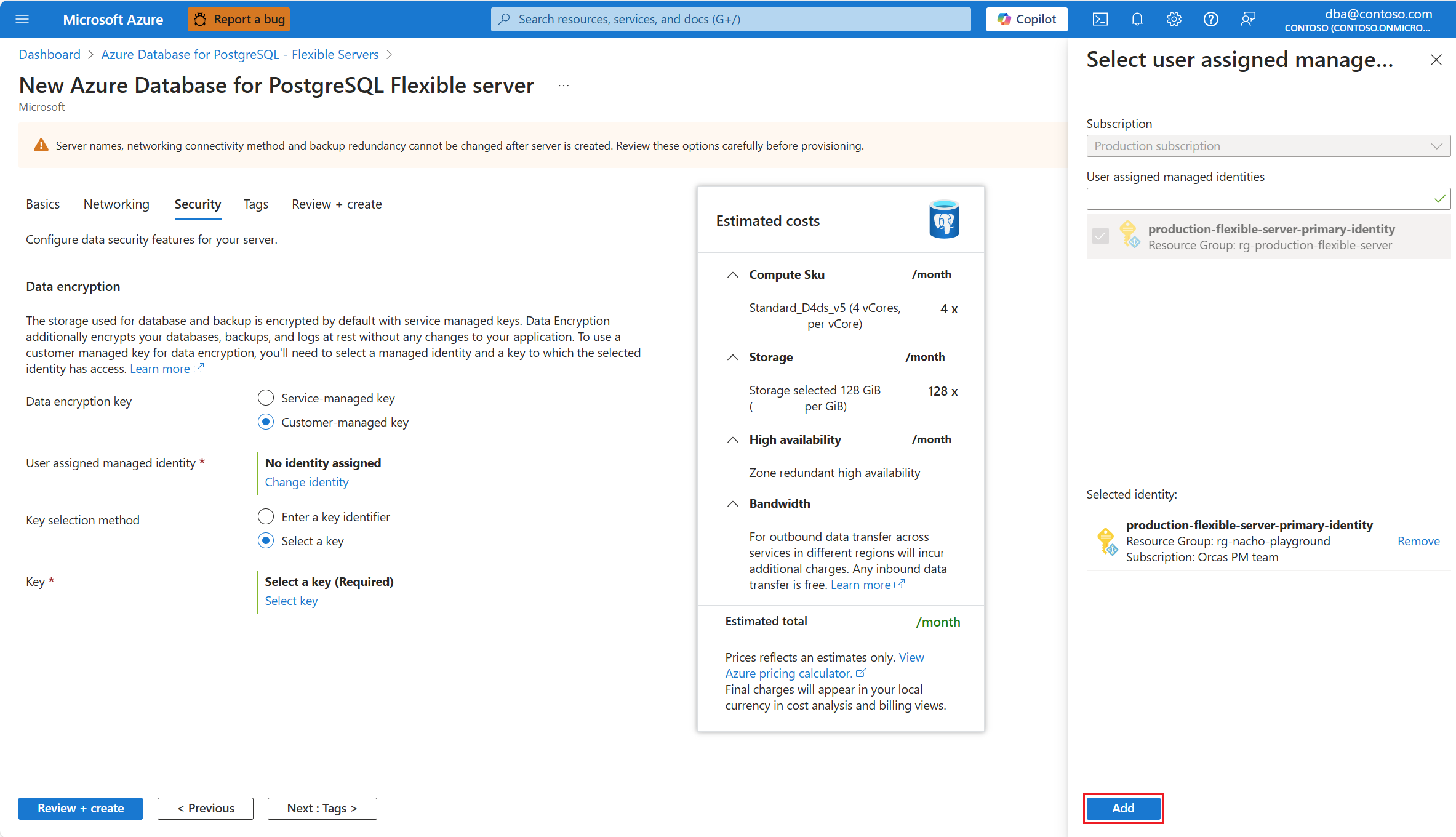

选择 添加 。

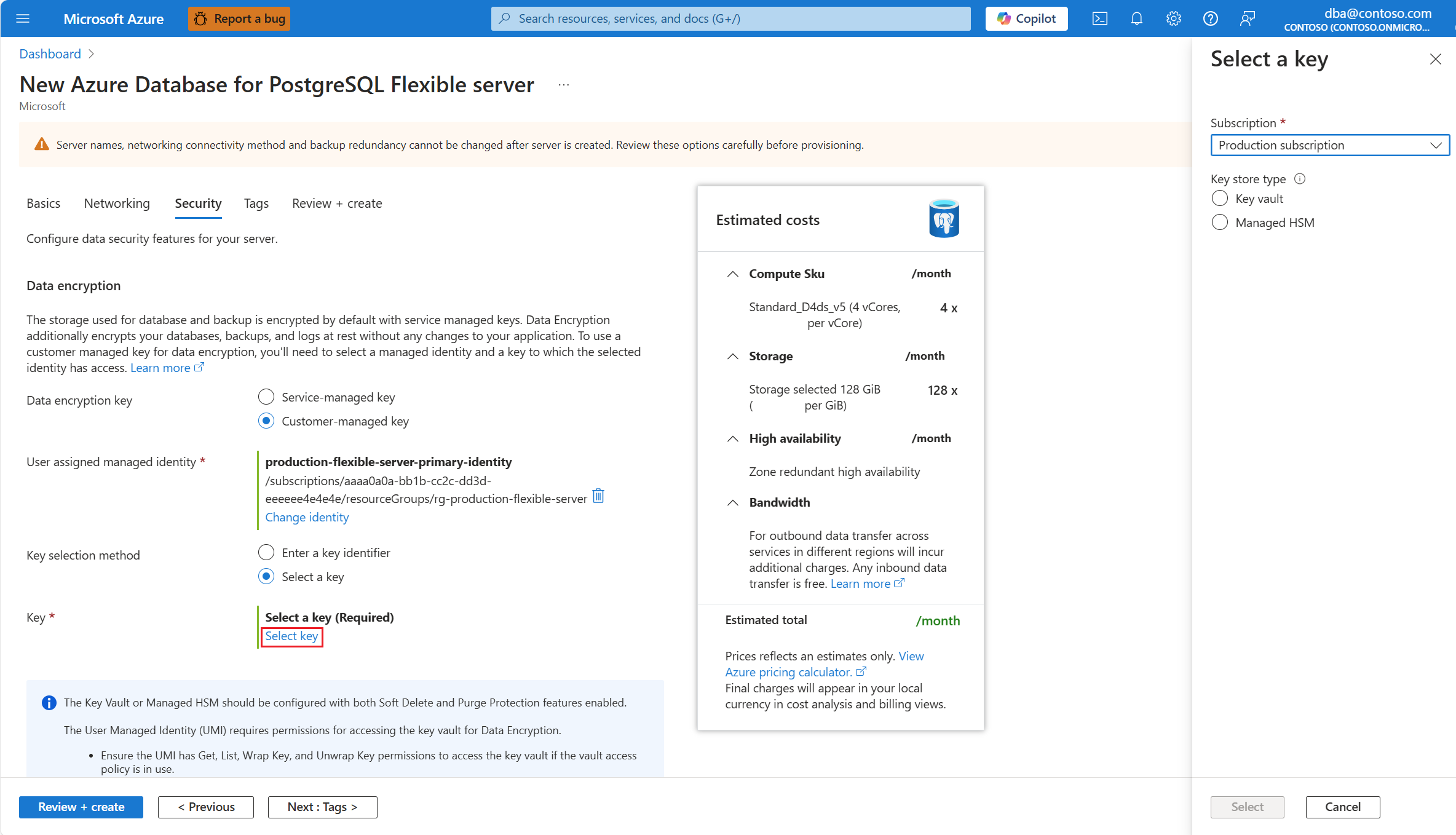

选择“选择密钥”。

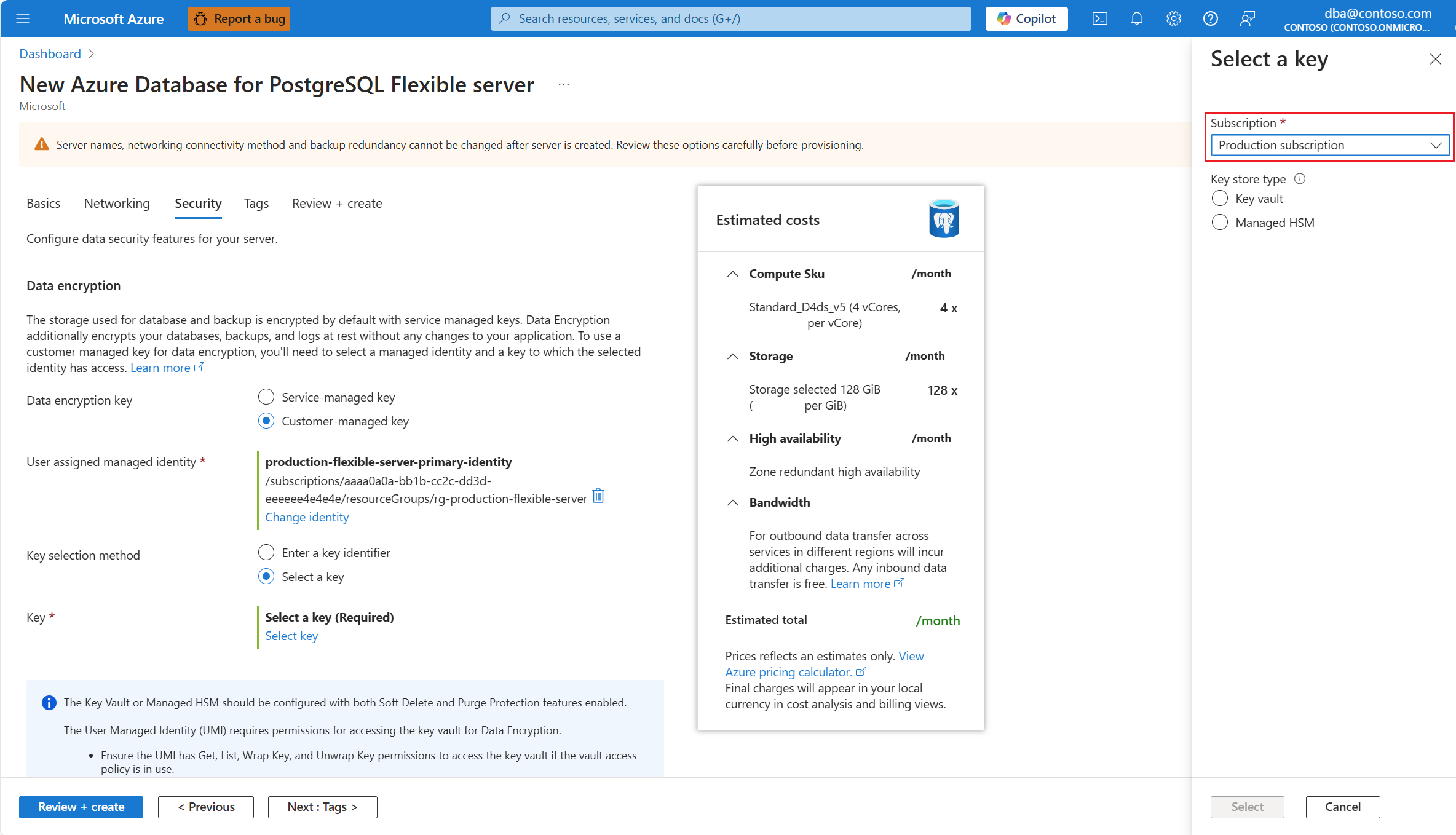

“订阅”会自动填入要在其上创建服务器的订阅的名称。 保存数据加密密钥的密钥存储必须与服务器位于同一订阅中。

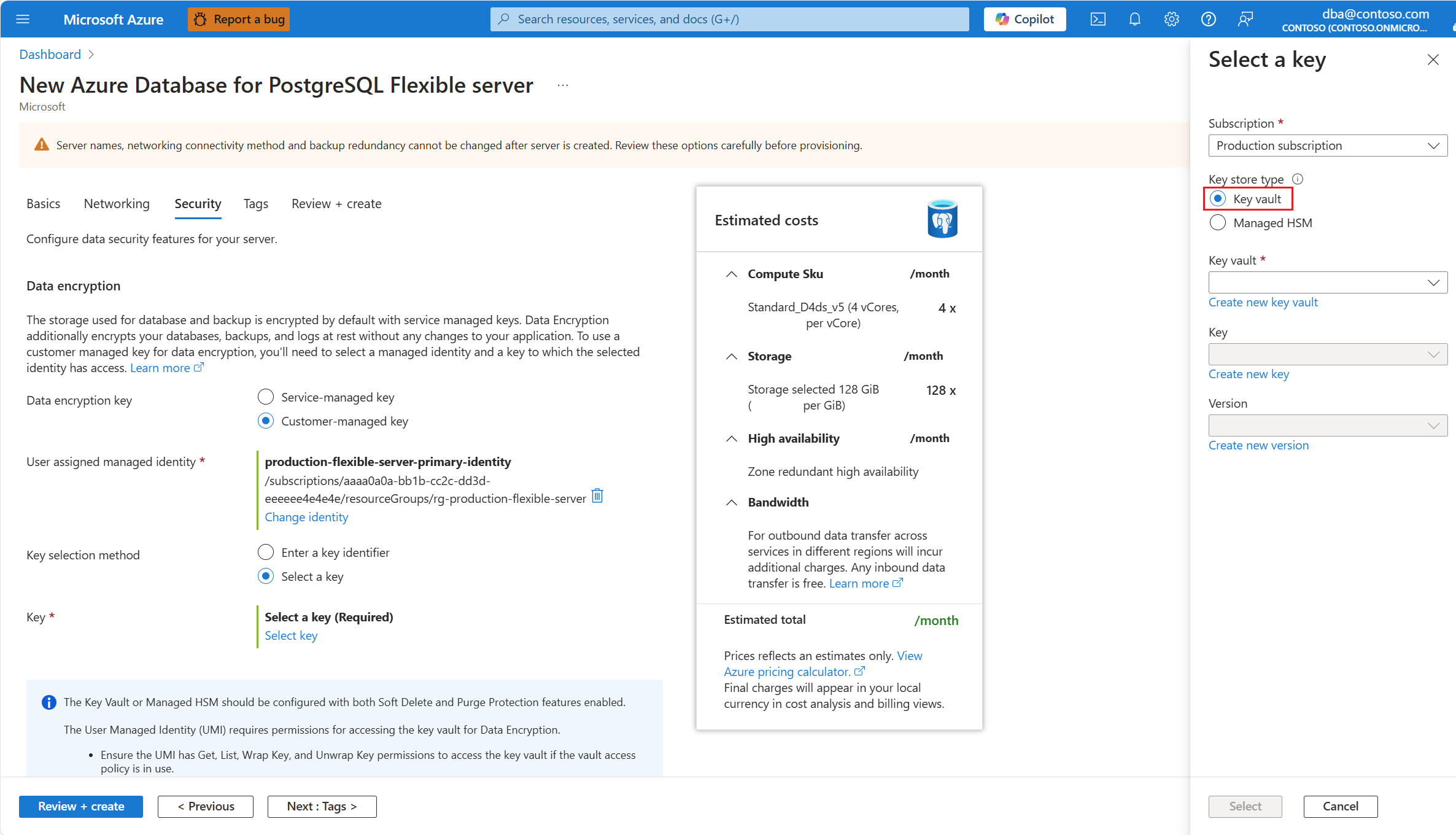

在“密钥存储类型”中,选择与计划在其中存储数据加密密钥的密钥存储类型相对应的单选按钮。 在此示例中,我们选择“Key Vault”,但如果选择“托管 HSM”,体验将类似。

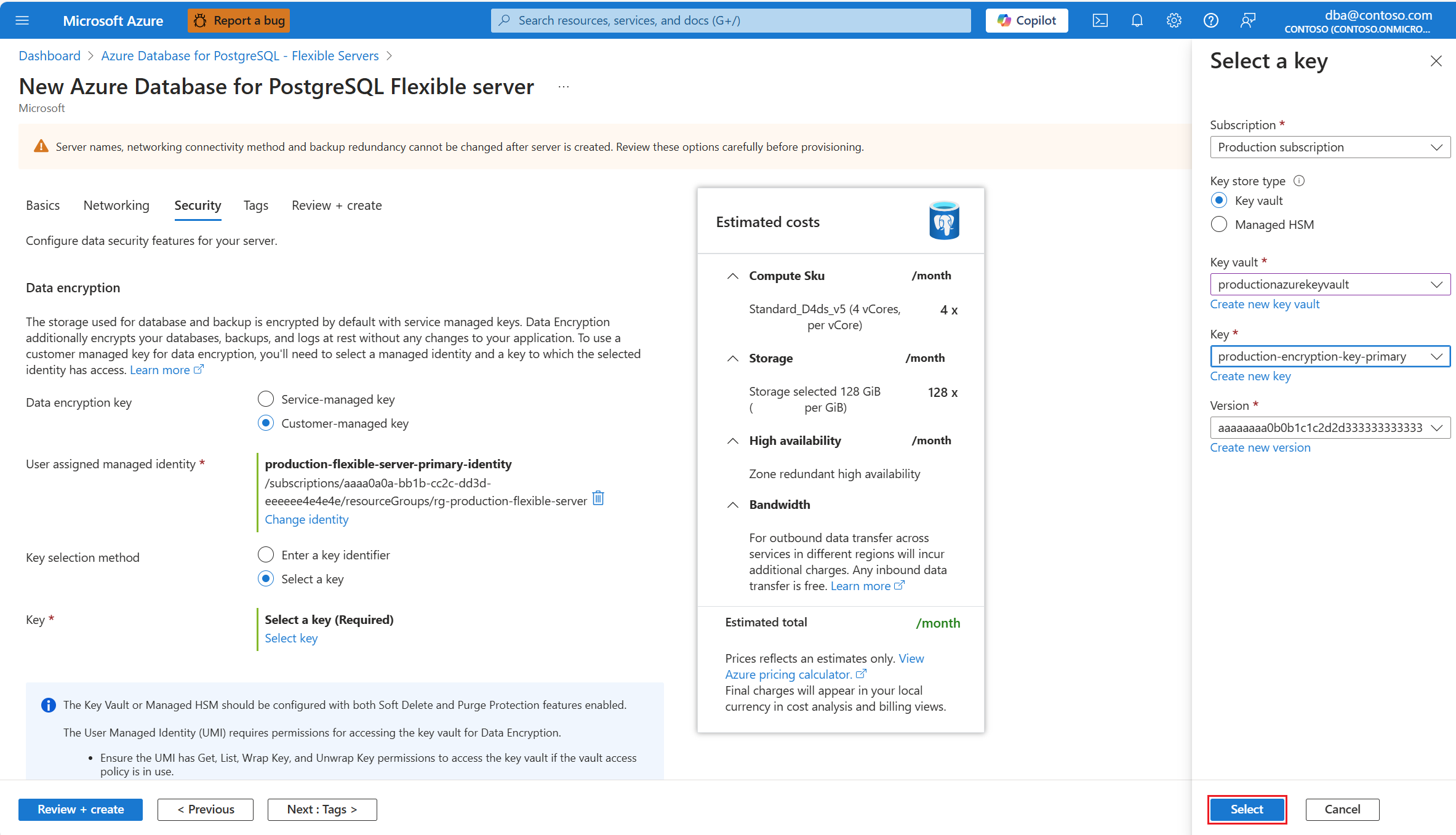

展开“Key Vault”(或“托管 HSM”(若已选择该存储类型)),然后选择数据加密密钥所在的实例。

注意

展开下拉框时,将显示“无可用项”。 需要几秒钟时间才能列出部署在服务器所在的同一区域中的密钥保管库的所有实例。

展开“密钥”,然后选择要用于数据加密的密钥的名称。

展开“版本”,然后选择要用于数据加密的密钥版本的标识符。

选择“选择” 。

配置新服务器的所有其他设置,然后选择“查看 + 创建”。

在现有服务器上为数据加密配置客户管理的密钥

只能在创建服务器时决定是使用系统管理的密钥还是客户管理的密钥进行数据加密。 一旦做出决定并创建服务器,便无法在两个选项之间切换。 如果想要从一个选项更改为另一选项,则只能将服务器的现有备份还原到新的服务器。 配置还原时,可以更改新服务器的数据加密配置。

对于部署了使用客户管理的密钥进行数据加密的现有服务器,可以进行多项配置更改。 可以更改的内容包括加密所用密钥的引用,以及服务用来访问密钥存储中所存密钥的用户分配的托管标识的引用。

必须更新 Azure Database for PostgreSQL 灵活服务器对密钥的引用:

- 手动或自动轮换存储在密钥存储中的密钥时。

- 想要使用存储在其他密钥存储中的相同或不同密钥时。

必须更新 Azure Database for PostgreSQL 灵活服务器用来访问加密密钥的用户分配的托管标识:

- 每当想要使用其他标识时

使用 Azure 门户:

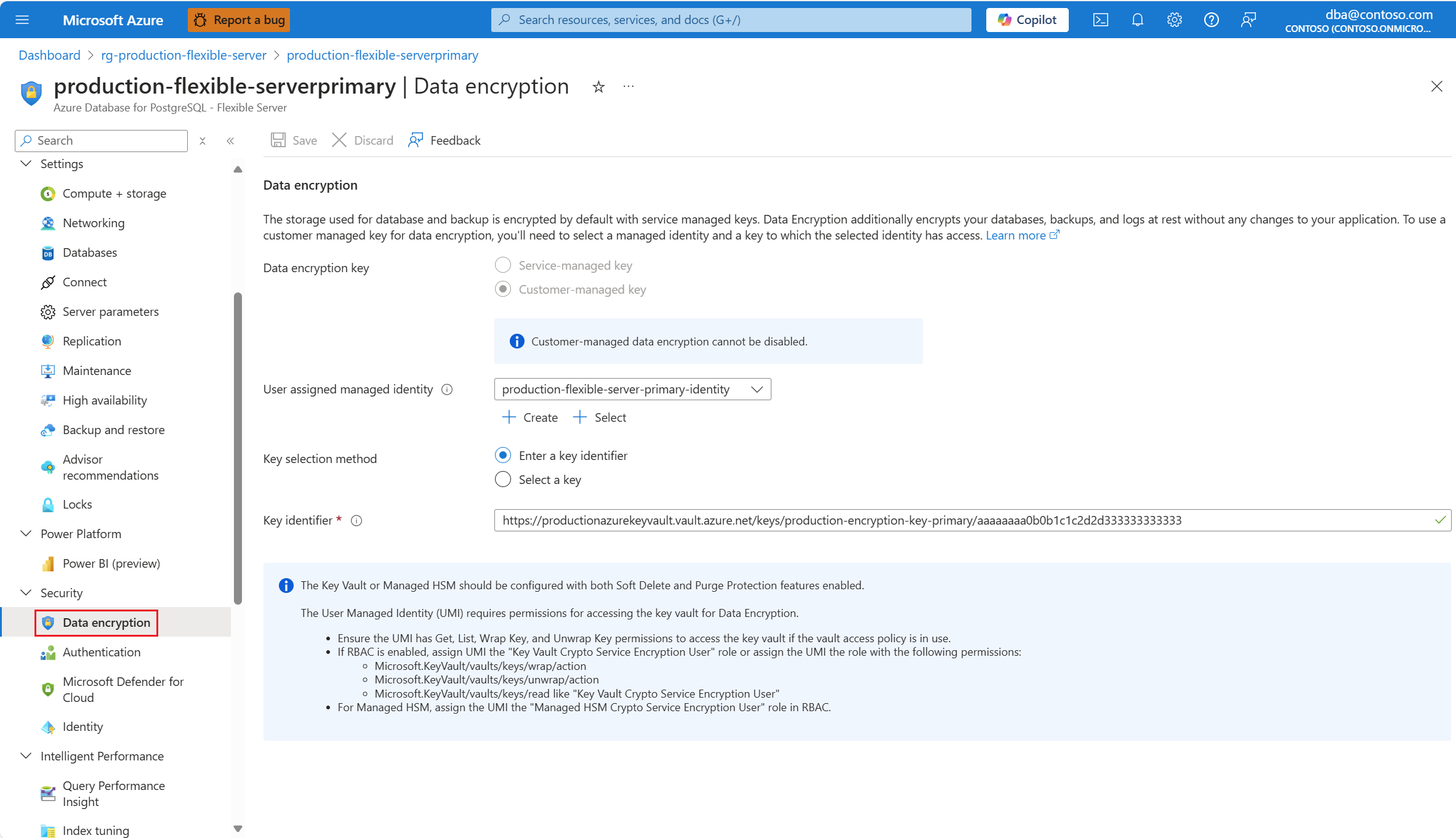

选择你的 Azure Database for PostgreSQL 灵活服务器。

在资源菜单的“安全性”部分下,选择“数据加密”。

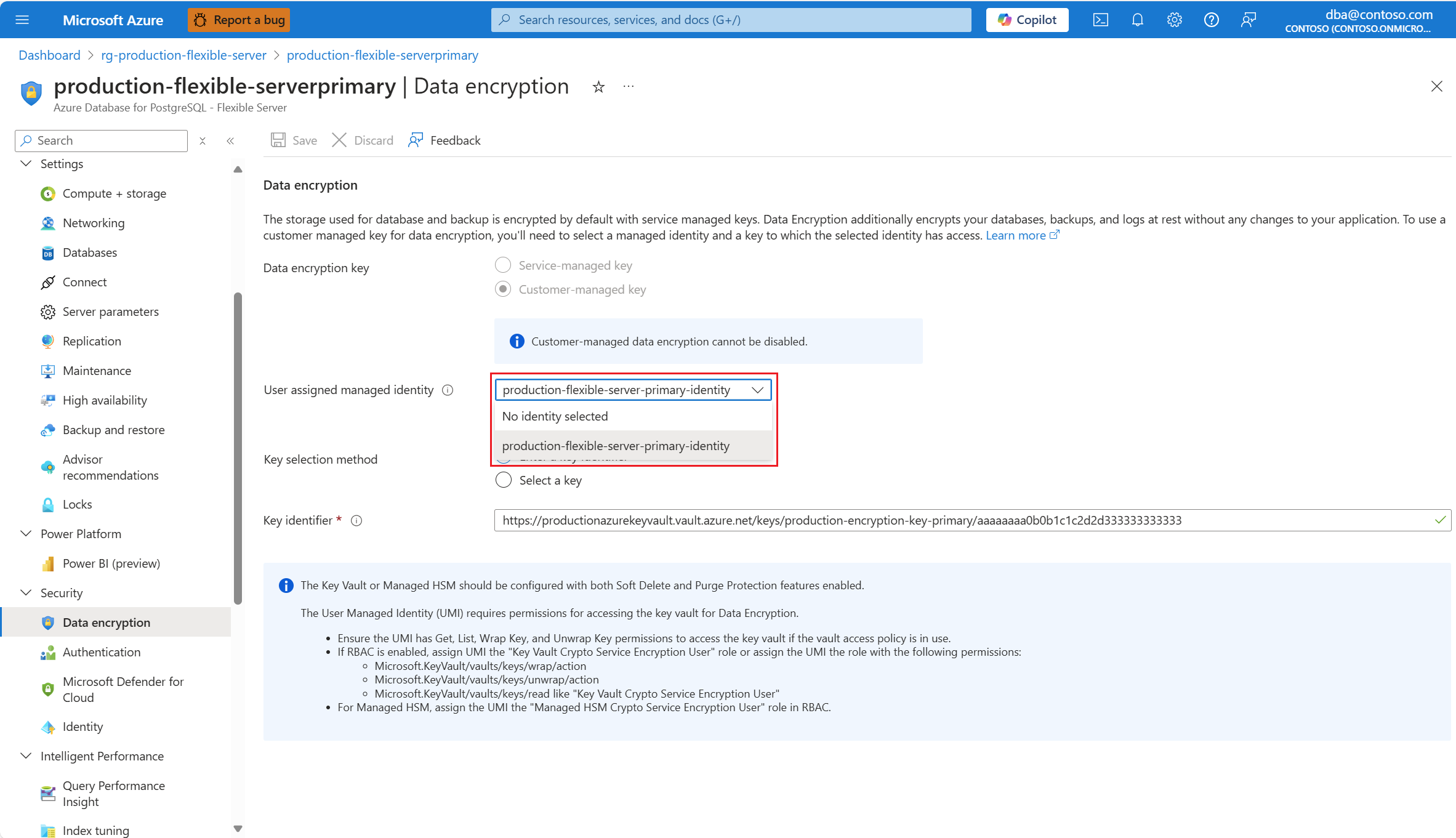

若要更改服务器访问密钥所在的密钥存储时使用的用户分配的托管标识,请展开“用户分配的托管标识”下拉列表,然后选择任何可用的标识。

注意

组合框中仅显示为 Azure Database for PostgreSQL 灵活服务器分配的标识。 为了保持区域复原能力,我们建议在服务器所在的同一区域中选择用户托管标识,尽管这并非强制性操作。 如果服务器启用了异地备份冗余,建议将用于访问异地冗余备份数据加密密钥的第二个用户托管标识放在服务器的配对区域中。

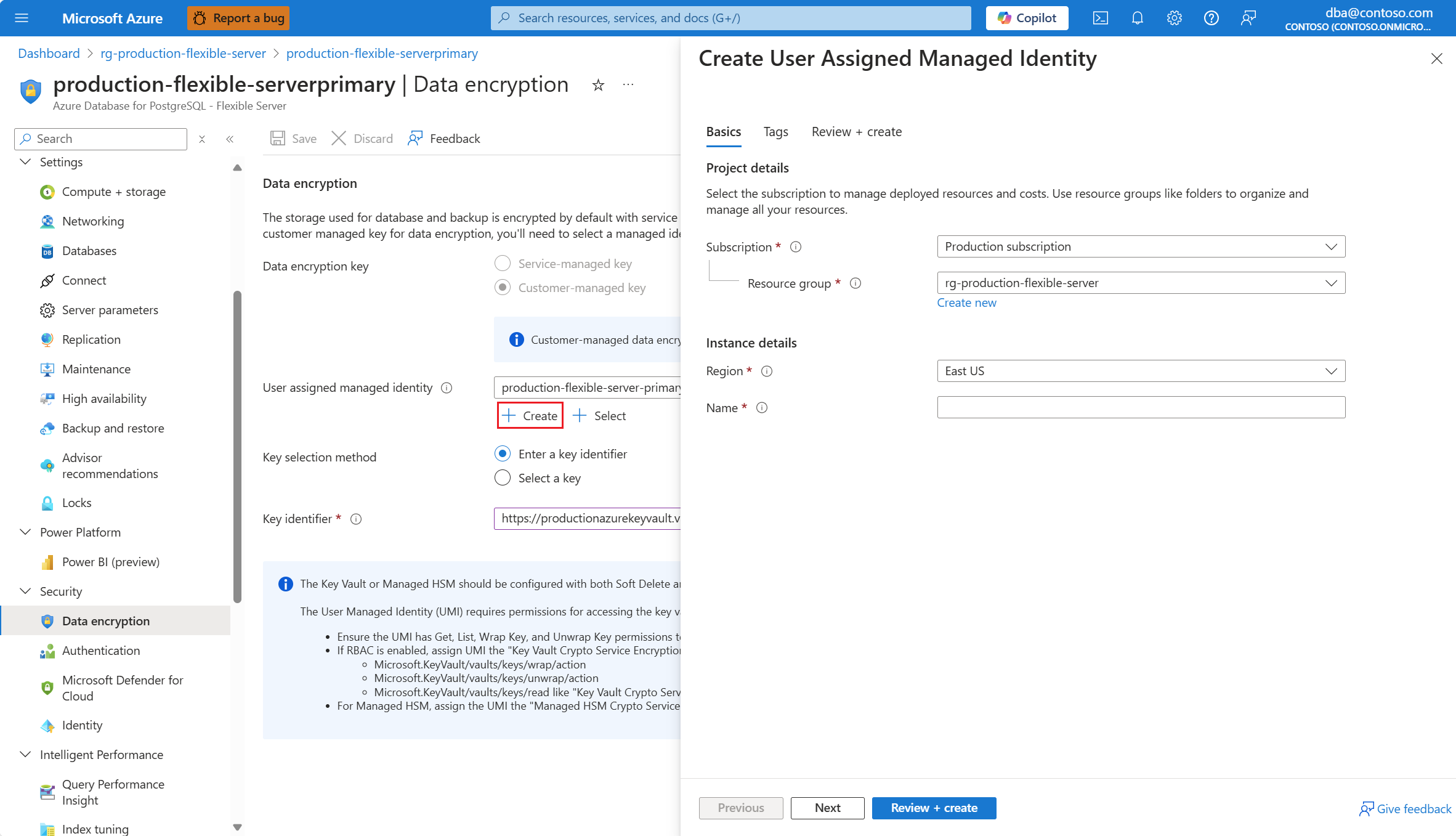

如果要用于访问数据加密密钥的用户分配的托管标识未分配给 Azure Database for PostgreSQL 灵活服务器,并且其甚至不作为 Microsoft Entra ID 中有相应对象的 Azure 资源而存在,则可以通过选择“创建”来创建它。

在“创建用户分配的托管标识”面板中,填写要创建的用户分配的托管标识的详细信息,该标识会自动分配给 Azure Database for PostgreSQL 灵活服务器来访问数据加密密钥。

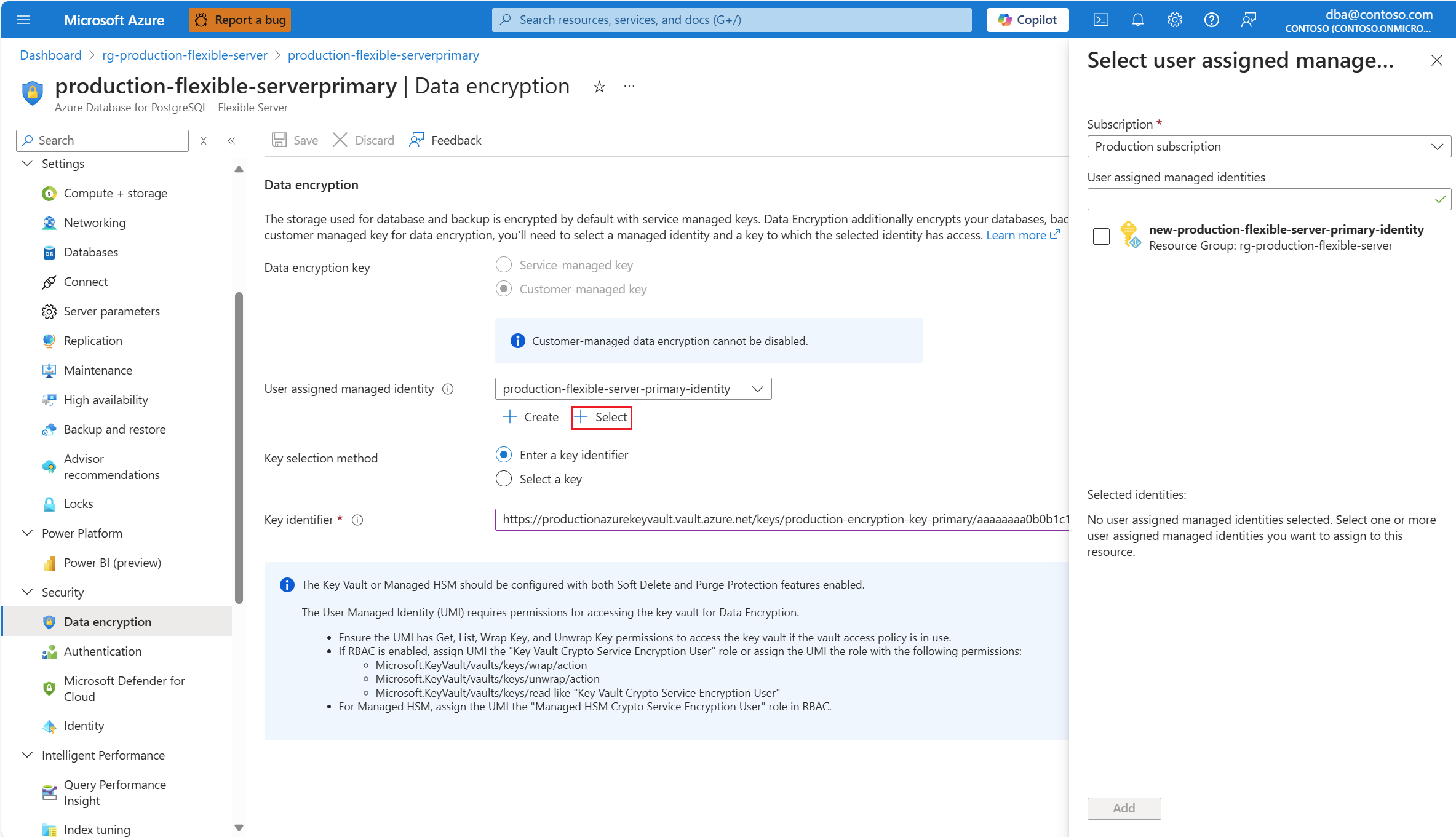

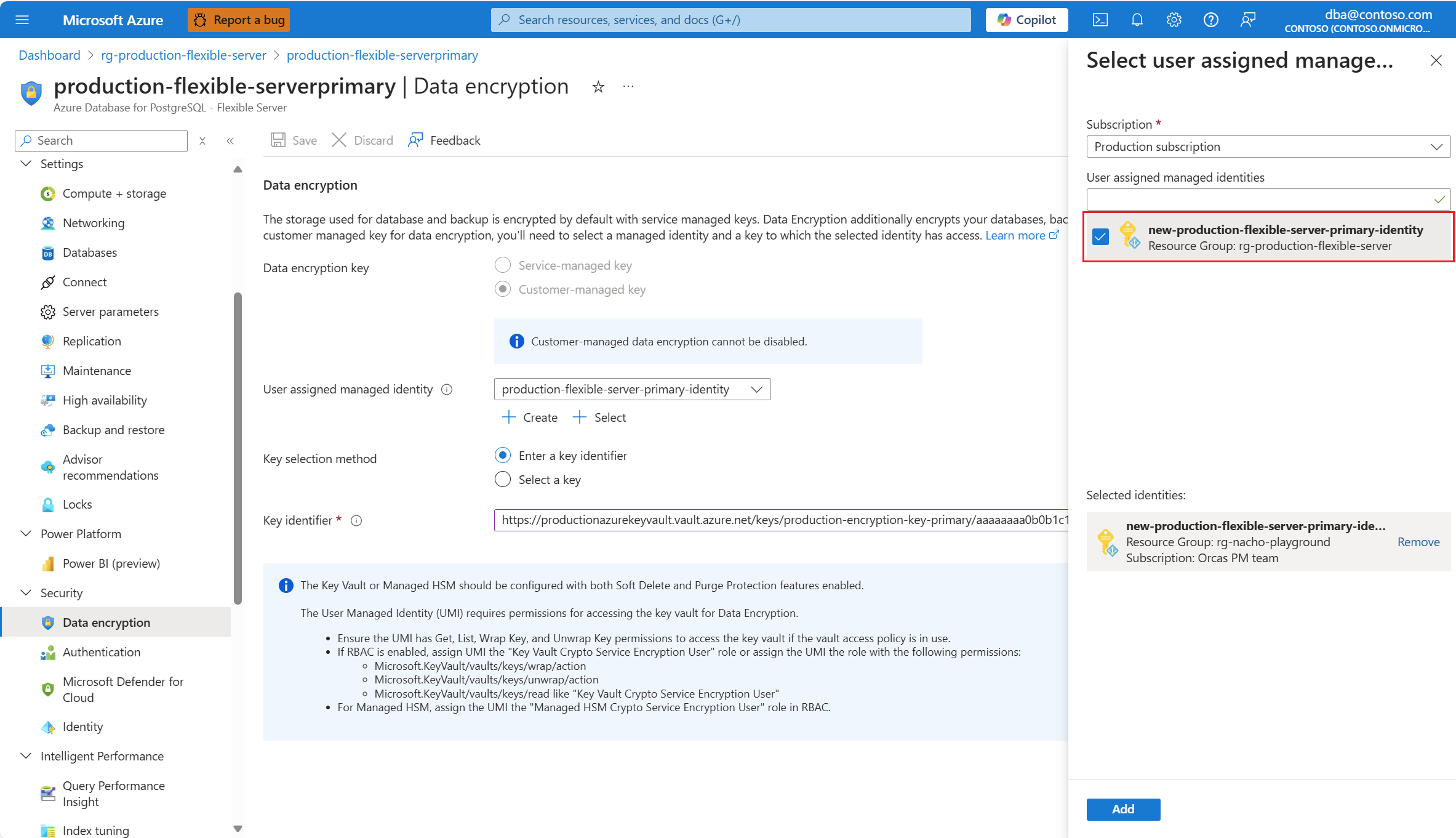

如果要用于访问数据加密密钥的用户分配的托管标识未分配给 Azure Database for PostgreSQL 灵活服务器,但其作为 Microsoft Entra ID 中有相应对象的 Azure 资源而存在,则可以通过选择“选择”来分配它。

在用户分配的托管标识列表中,选择希望服务器用来访问 Azure Key Vault 中存储的数据加密密钥的那个托管标识。

选择 添加 。

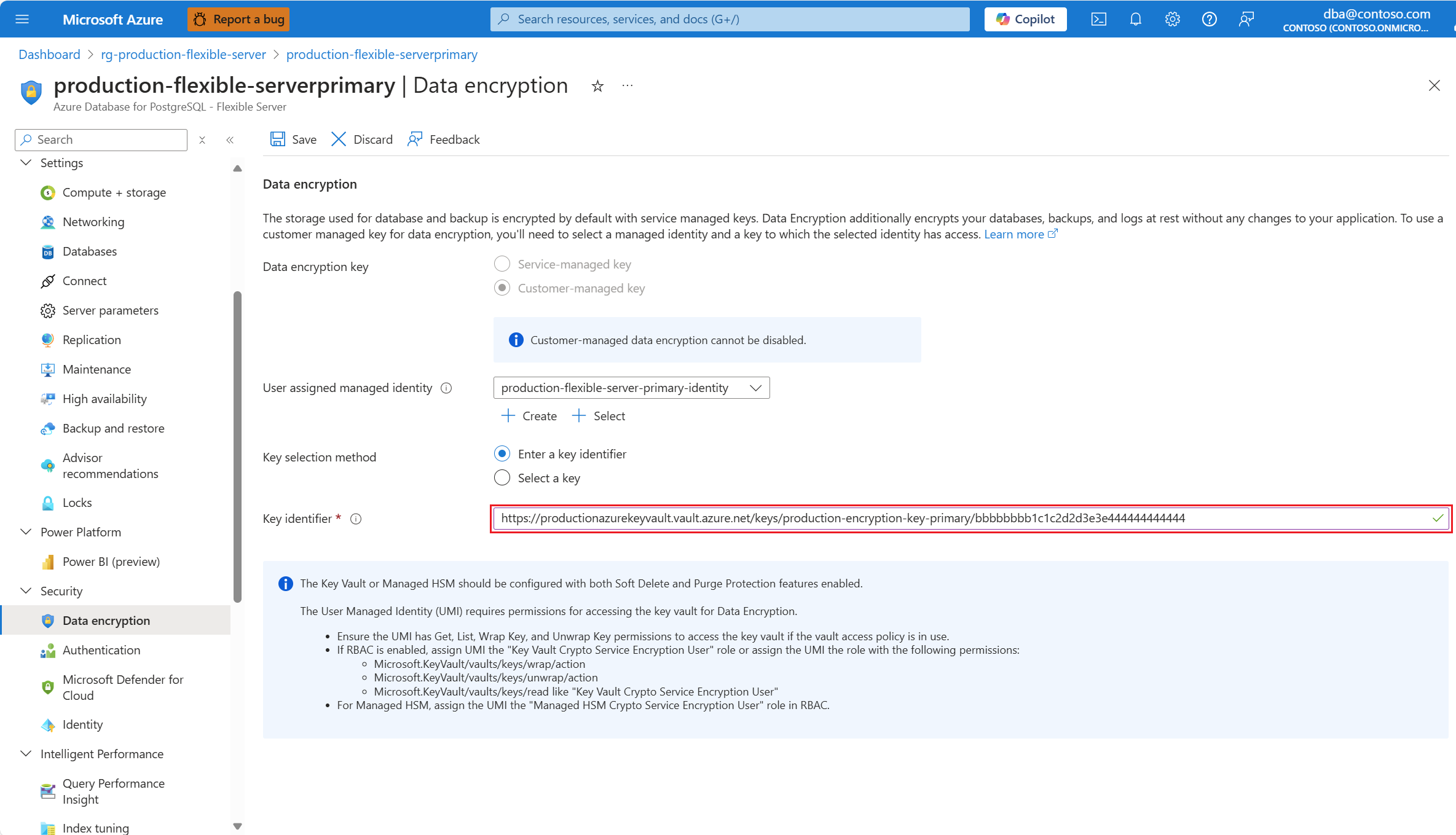

如果轮换密钥或要使用其他密钥,则必须更新 Azure Database for PostgreSQL 灵活服务器,使其指向新的密钥版本或新密钥。 为此,可以复制密钥的资源标识符,并将其粘贴到“密钥标识符”框中。

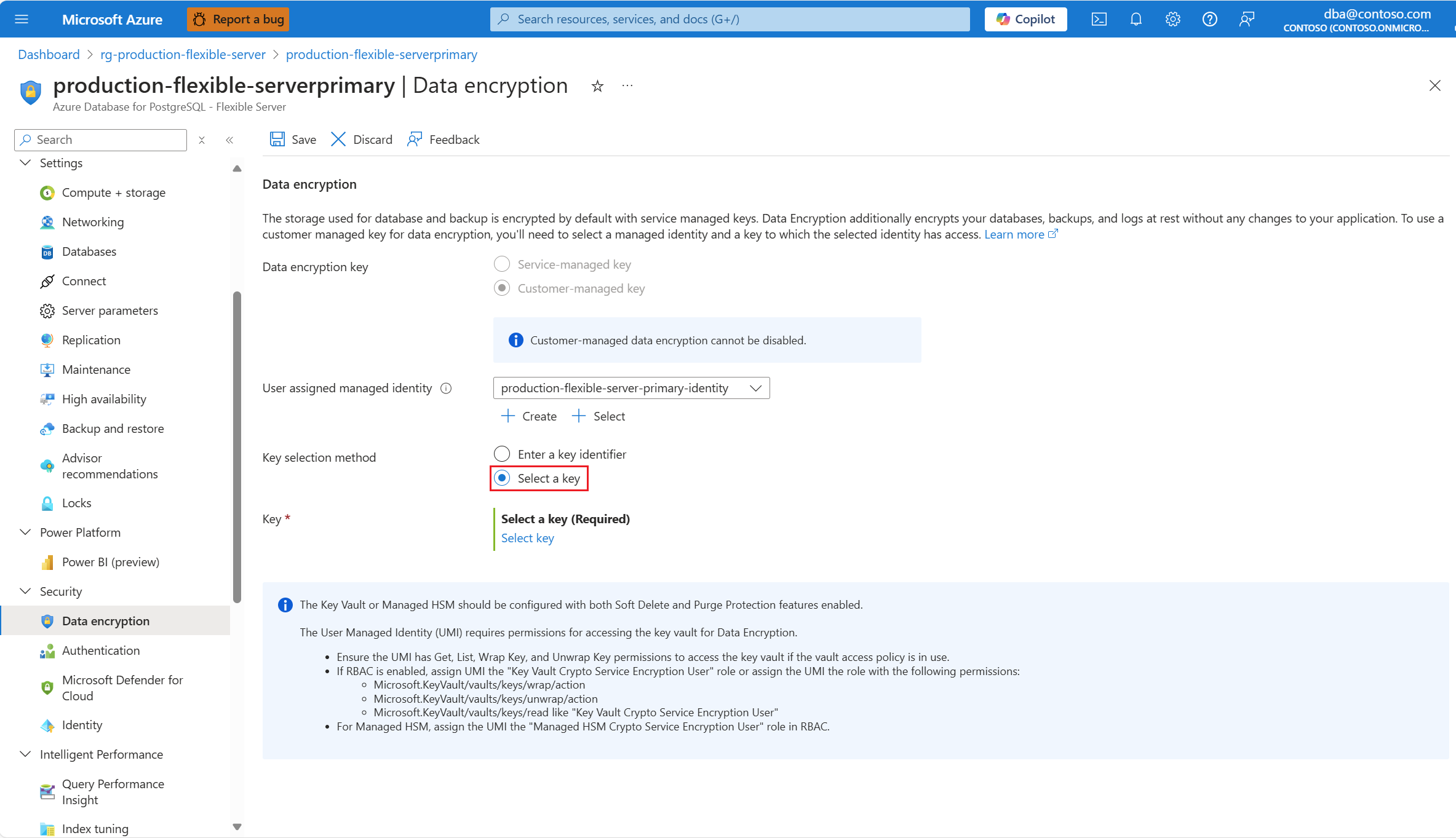

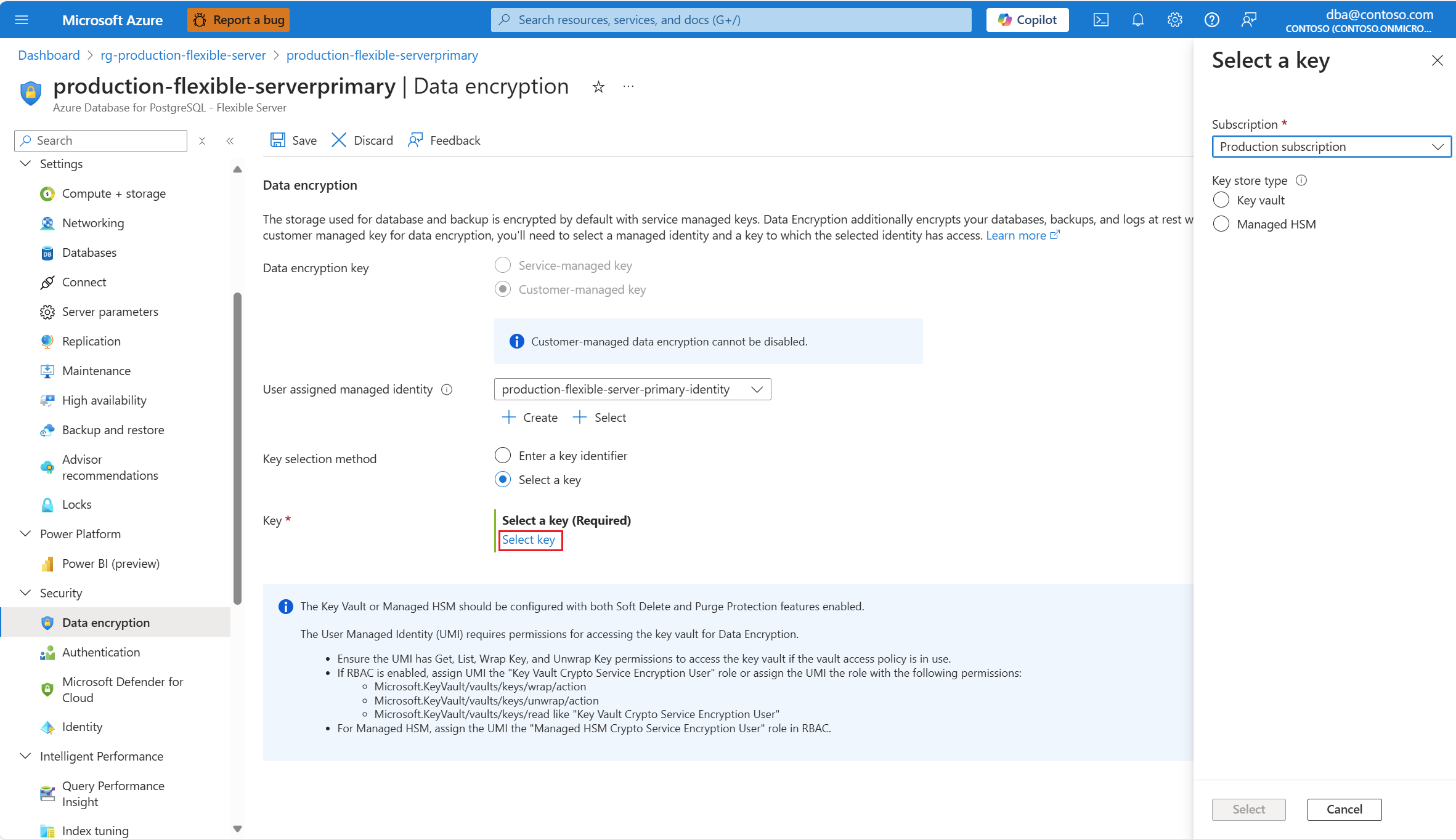

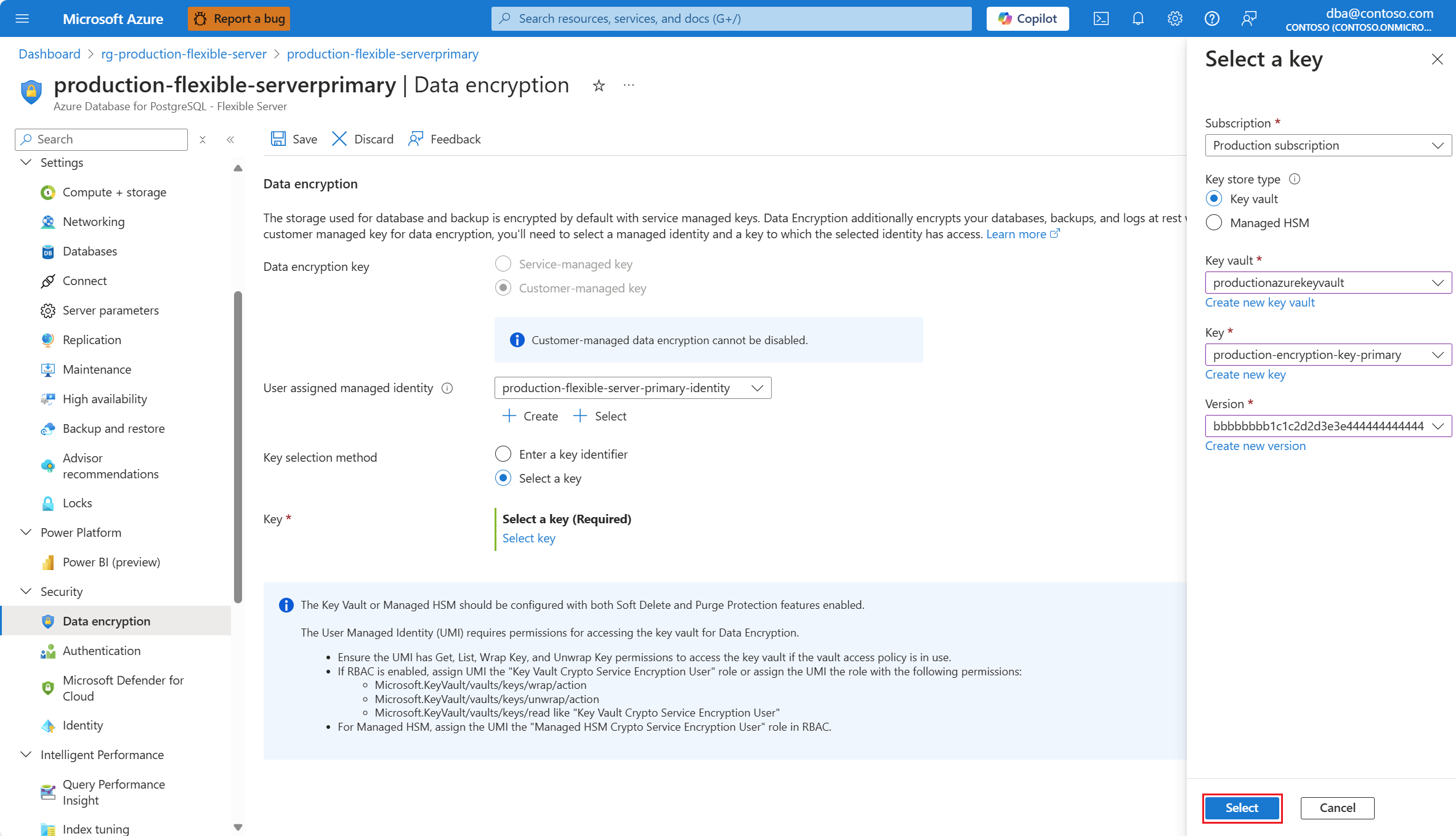

如果访问 Azure 门户的用户有权访问密钥存储中存储的密钥,则可以使用其他方法选择新密钥或新密钥版本。 为此,请在“密钥选择方法”中,选择“选择密钥”单选按钮。

选择“选择密钥”。

“订阅”会自动填入要在其上创建服务器的订阅的名称。 保存数据加密密钥的密钥存储必须与服务器位于同一订阅中。

在“密钥存储类型”中,选择与计划在其中存储数据加密密钥的密钥存储类型相对应的单选按钮。 在此示例中,我们选择“Key Vault”,但如果选择“托管 HSM”,体验将类似。

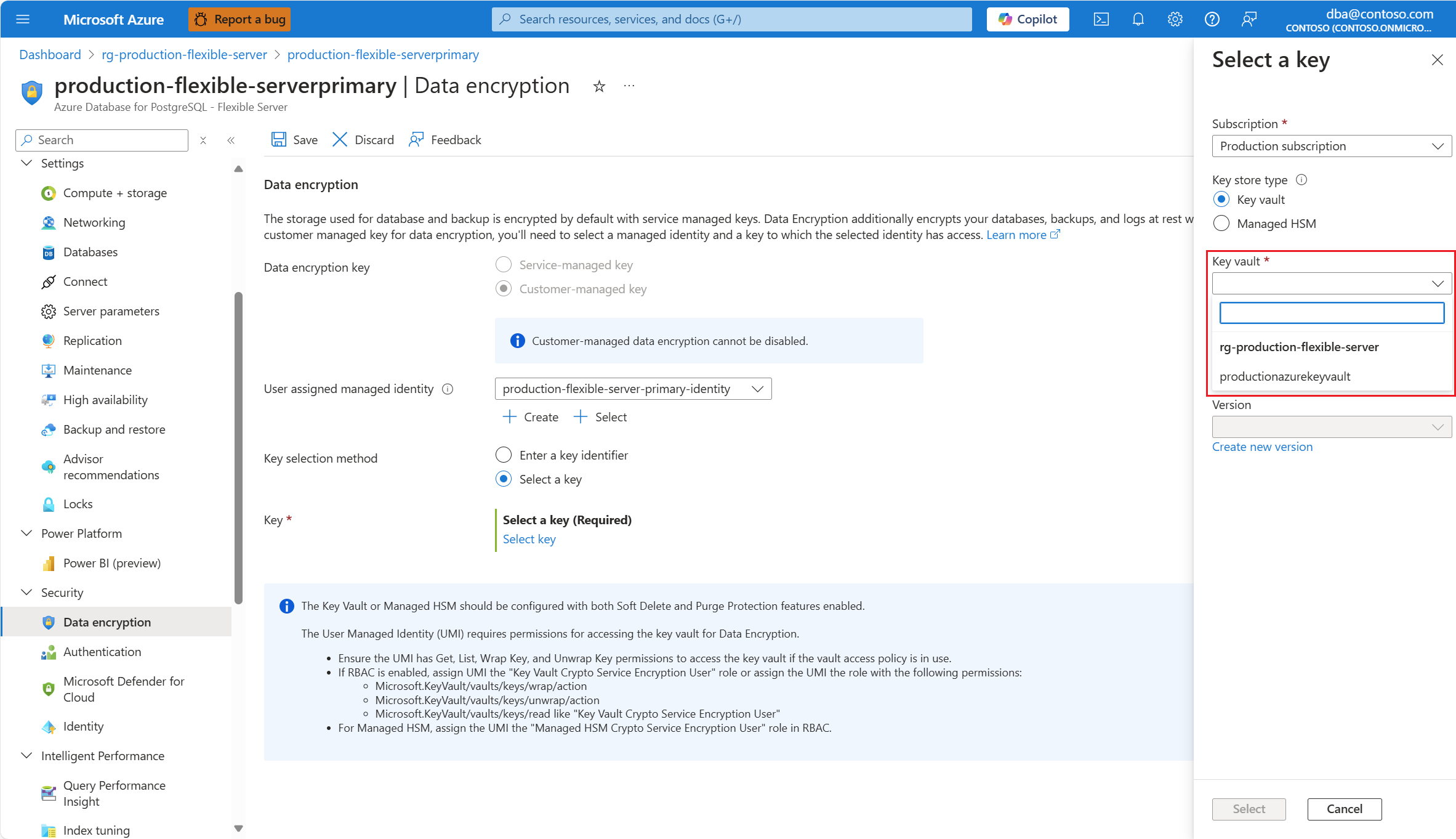

展开“Key Vault”(或“托管 HSM”(若已选择该存储类型)),然后选择数据加密密钥所在的实例。

注意

展开下拉框时,将显示“无可用项”。 需要几秒钟时间才能列出部署在服务器所在的同一区域中的密钥保管库的所有实例。

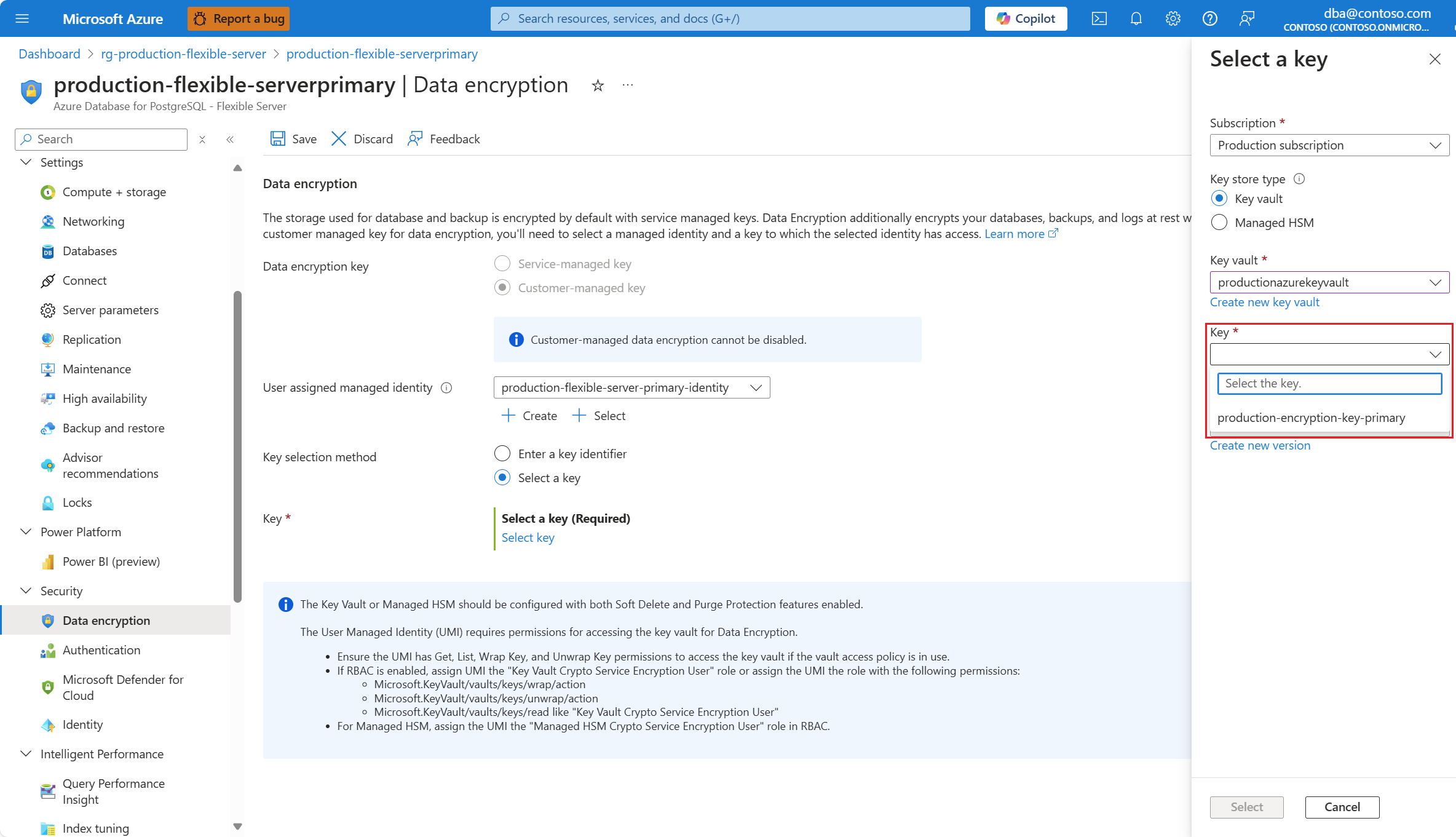

展开“密钥”,然后选择要用于数据加密的密钥的名称。

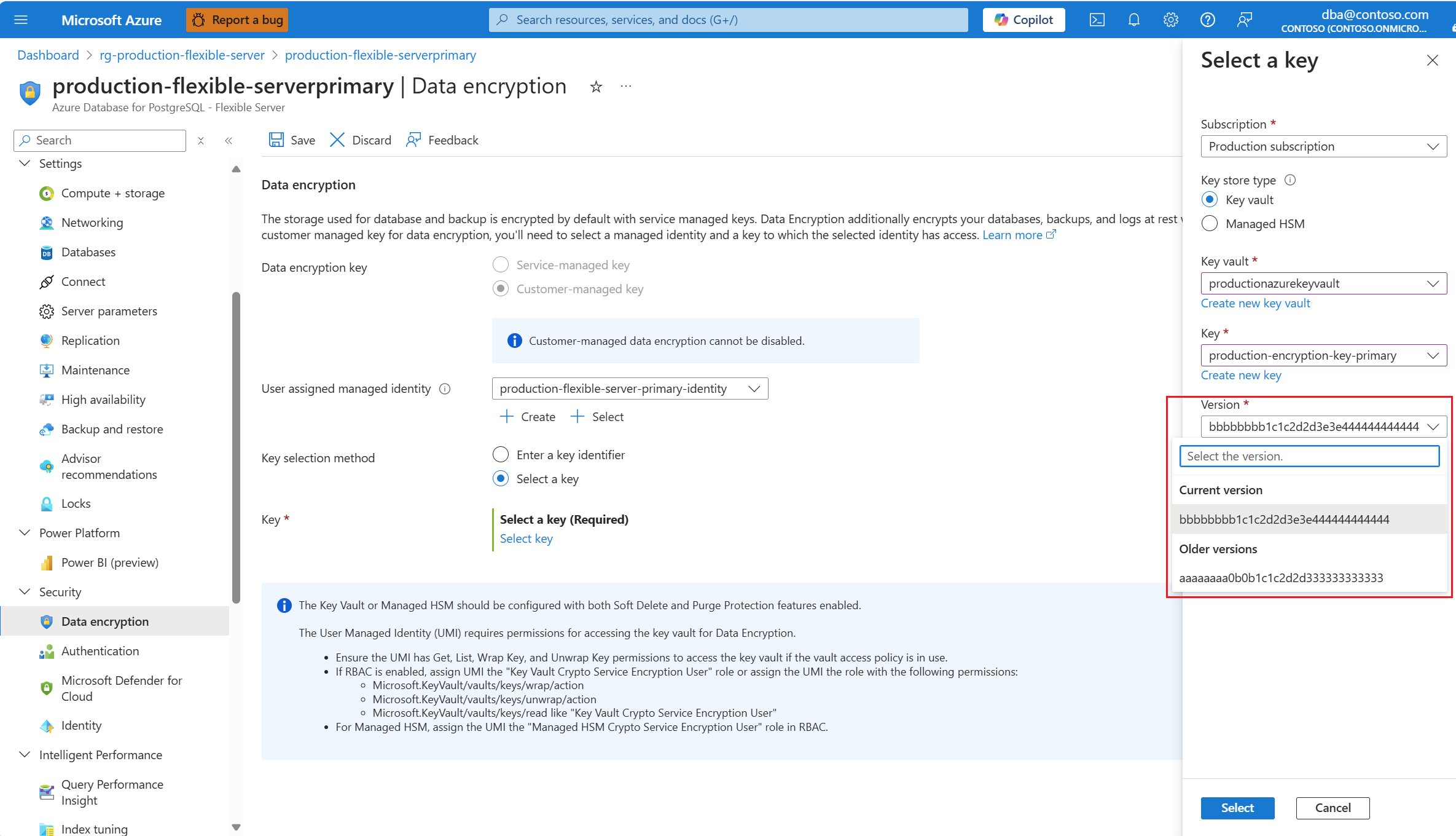

展开“版本”,然后选择要用于数据加密的密钥版本的标识符。

选择“选择” 。

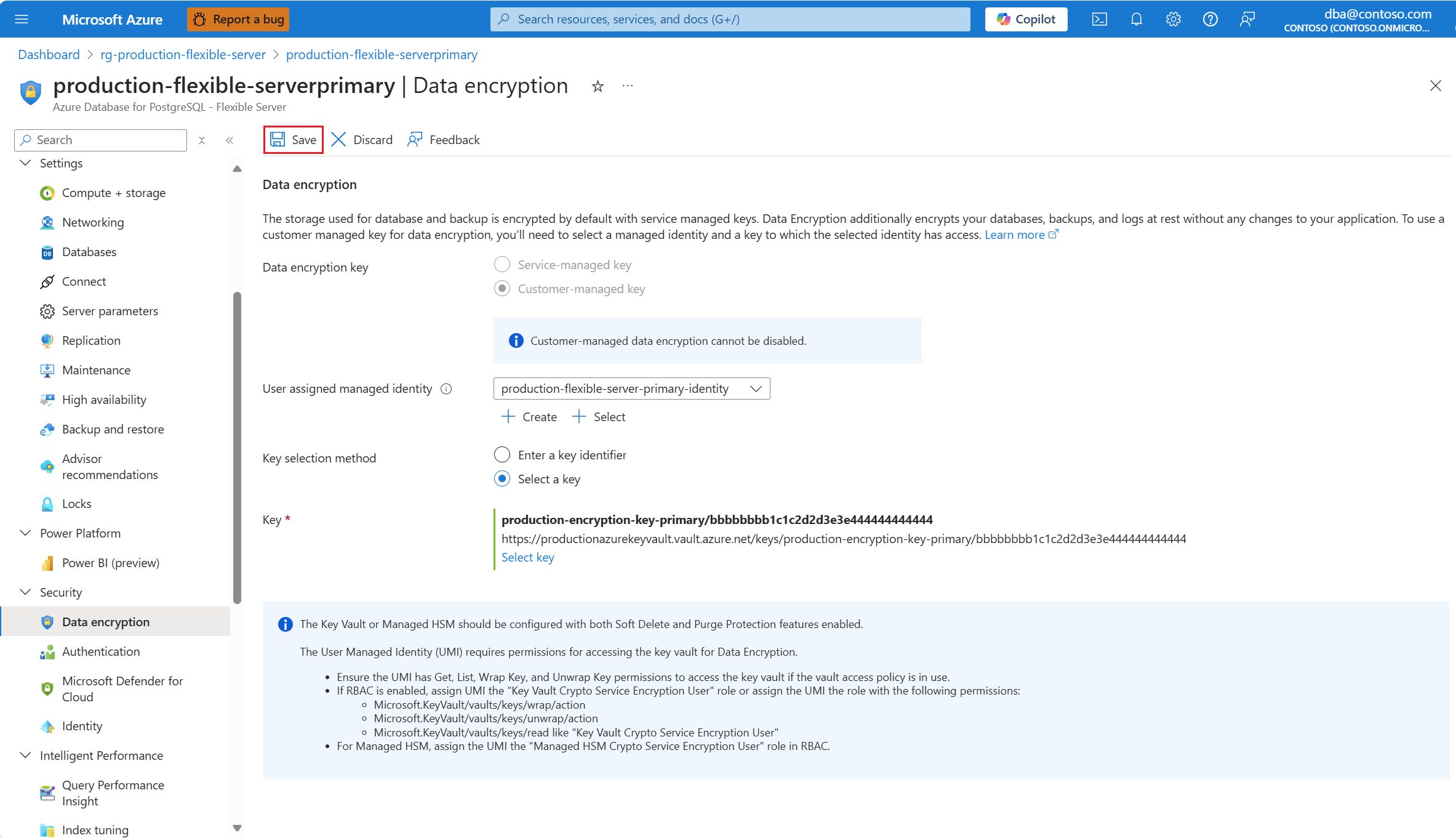

对所做的更改感到满意后,选择“保存”。

相关内容

- 数据加密。