本教程介绍了如何使用 Azure 网络观察程序 VPN 故障排除功能来诊断和排查两个虚拟网络之间的连接问题。 虚拟网络使用 VNet 到 VNet 连接通过 VPN 网关进行连接。

本教程介绍如何执行下列操作:

- 创建虚拟网络网关(VPN 网关)

- 在 VPN 网关之间创建连接

- 诊断和排查连接问题

- 解决问题

- 验证问题是否已解决

先决条件

- 具有活动订阅的 Azure 帐户。 如果还没有该订阅,可以在开始前创建一个免费帐户。

创建 VPN 网关

在本部分中,你将创建两个虚拟网络网关来连接两个虚拟网络。

创建第一个 VPN 网关

登录到 Azure 门户。

在门户顶部的搜索框中输入“虚拟网络网关”。 在搜索结果中,选择“虚拟网络网关”。

选择“+ 新建”。 在“创建虚拟网络网关”的“基本信息”选项卡中,输入或选择以下值:

设置 值 项目详细信息 订阅 选择 Azure 订阅。 实例详细信息 名称 输入“VNet1GW”。 区域 选择“美国东部”。 网关类型 选择“VPN”。 VPN 类型 选择“基于路由”。 SKU 选择“VpnGw1”。 Generation 选择“Generation1”。 虚拟网络 选择“创建虚拟网络”。 在“名称”中输入“myVNet1”。

对于资源组,选择“新建”。 输入“MyResourceGroup”,然后选择“确定”。

在“地址范围”中,输入“10.1.0.0/16”。

在“子网”下,对于子网名称,输入“GatewaySubnet”,对于地址范围,输入“10.1.1.0/24”。

选择“确定”以关闭“创建虚拟网络”。公共 IP 地址 公共 IP 地址 选择“新建”。 公共 IP 地址名称 输入“VNet1GW-ip”。 启用“主动-主动”模式 选择“已禁用”。 配置 BGP 选择“已禁用”。 选择“查看 + 创建”。

检查设置,然后选择“创建”。 网关可能需要 45 分钟或更长时间才能完全创建和部署。

创建第二个 VPN 网关

要创建第二个 VPN 网关,请使用以下值重复上文用于创建第一个 VPN 网关的步骤:

| 设置 | 值 |

|---|---|

| 名称 | VNet2GW. |

| 资源组 | myResourceGroup |

| 虚拟网络 | myVNet2 |

| 虚拟网络地址范围 | 10.2.0.0/16 |

| 网关子网地址范围 | 10.2.1.0/24 |

| 公共 IP 地址名称 | VNet2GW-ip |

创建存储帐户和容器

在本部分中,将创建一个存储帐户,然后在其中创建一个容器。

如果已有要使用的存储帐户,可以跳过以下步骤,然后转到“创建 VPN 网关”。

在门户顶部的搜索框中,输入“存储帐户”。 从搜索结果中选择“存储帐户”。

选择“+ 新建”。 在“创建存储帐户”的“基本信息”选项卡中,输入或选择以下值:

设置 值 项目详细信息 订阅 选择 Azure 订阅。 资源组 选择“myResourceGroup”。 实例详细信息 存储帐户名称 输入唯一名称。 本教程使用了“mynwstorageaccount”。 区域 选择“(US)美国东部”。 性能 选择“标准”。 冗余 选择“本地冗余存储(LRS)”。 选择“查看”选项卡,或选择“查看”按钮。

检查设置,然后选择“创建”。

部署完成后,选择“转到资源”以转到 mynwstorageaccount 的“概述”页面。

在“数据存储”下,选择“容器”。

选择“+ 容器”。

在“新建容器”中输入或选择以下值,然后选择“创建”。

设置 值 名称 输入“vpn”。 公共访问级别 选择“专用(没有匿名访问权限)”。

创建网关连接

创建 VNet1GW 和 VNet2GW 虚拟网络网关后,可以在它们之间创建连接,以允许通过 VNet1 和 VNet2 虚拟网络之间的安全 IPsec/IKE 隧道进行通信。 要创建 IPsec/IKE 隧道,请创建两个连接:

- 从 VNet1 到 VNet2

- 从 VNet2 到 VNet1

创建第一个连接

转到“VNet1GW”网关。

在“设置” 下,选择“连接” 。

选择“+ 添加”以创建从 VNet1 到 VNet2 的连接。

在“创建连接”中,在“基本信息”选项卡中输入或选择以下值:

设置 值 项目详细信息 订阅 选择 Azure 订阅。 资源组 选择“myResourceGroup”。 实例详细信息 连接类型 选择“VNet 到 VNet”。 名称 输入“to-VNet2”。 区域 选择美国东部。 选择“设置”选项卡或选择页面底部的“下一步:设置”按钮。

在“设置”选项卡中,输入或选择以下值:

设置 “值” 虚拟网络网关 第一个虚拟网关 选择“VNet1GW”。 第二个虚拟网关 选择“VNet2GW”。 共享密钥 (PSK) 输入“123”。 选择“查看 + 创建”。

检查设置,然后选择“创建”。

创建第二个连接

转到“VNet2GW”网关。

使用以下值按照上文用于创建第一个连接的步骤创建第二个连接:

设置 值 名称 to-VNet1 第一个虚拟网关 VNet2GW 第二个虚拟网关 VNet1GW 共享密钥 (PSK) 000 注意

要在两个 Azure VPN 网关之间成功创建 IPsec/IKE 隧道,网关之间的连接必须使用相同的共享密钥。 在前面的步骤中,使用了两个不同的密钥来创建网关连接问题。

诊断 VPN 问题

在本部分中,将使用网络观察程序 VPN 故障排除来检查两个 VPN 网关及其连接。

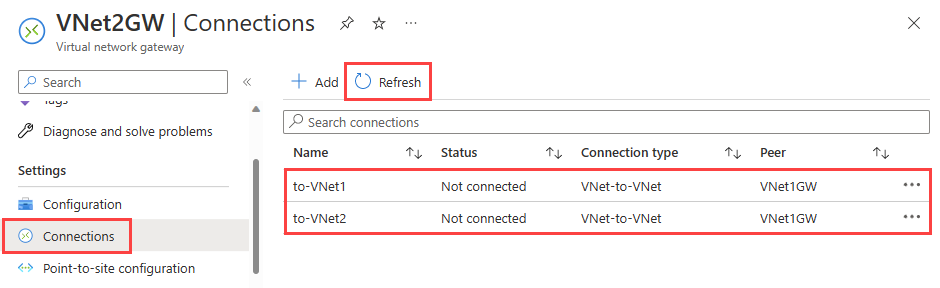

在“VNet2GW”网关的“设置”下,选择“连接”。

选择“刷新”可查看连接及其当前状态,该状态为“未连接”(因为共享密钥不匹配)。

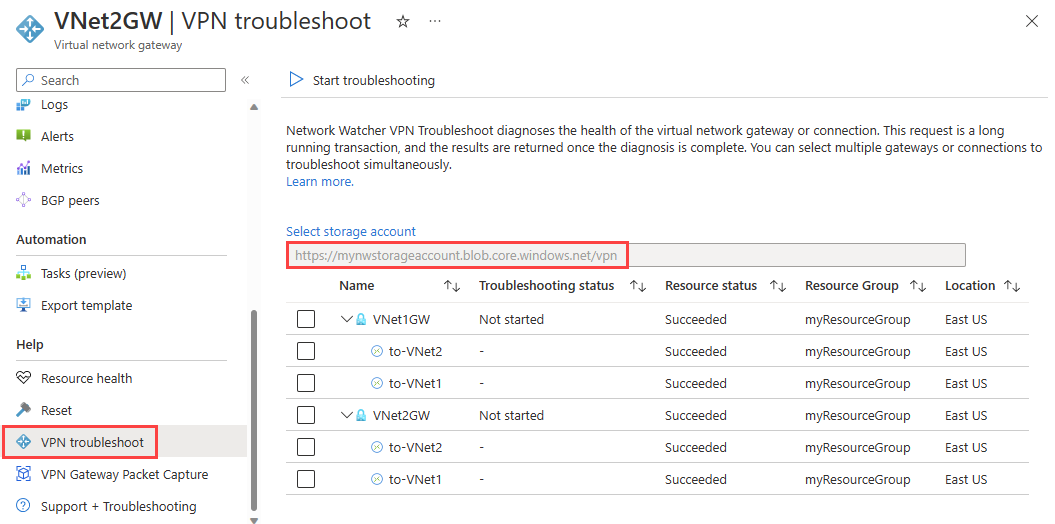

在“VNet2GW”网关的“帮助”下,选择“VPN 故障排除”。

选择“选择存储帐户”,以选择要将日志保存到的存储帐户和容器。

从列表中选择“VNet1GW”和“VNet2GW”,然后选择“开始故障排除”以开始检查网关。

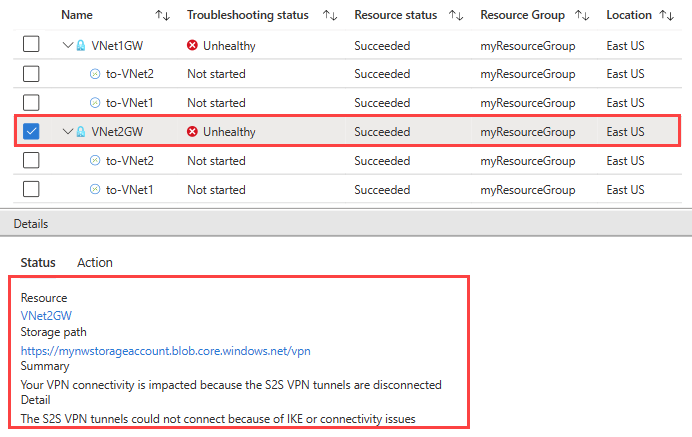

检查完成后,两个网关的故障排除状态将更改为“运行不正常”。 选择一个网关以查看“状态”选项卡下的更多详细信息。

由于 VPN 隧道已断开连接,因此请选择连接,然后选择“开始故障排除”以开始检查它们。

注意

可以通过一个步骤对网关及其连接进行故障排除。 但仅检查网关所需时间更少,并且可以根据结果决定是否需要检查连接。

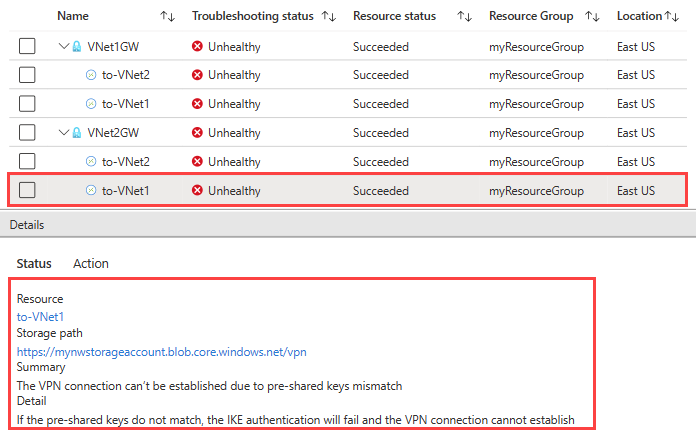

检查完成后,连接的故障排除状态将更改为“运行不正常”。 选择一个连接以查看“状态”选项卡下的更多详细信息。

VPN 故障排除已检查连接,并发现共享密钥不匹配。

修复问题并使用 VPN 故障排除进行验证

解决问题

通过更正“to-VNet1”连接上的密钥以匹配“to-VNet2”连接上的密钥来解决此问题。

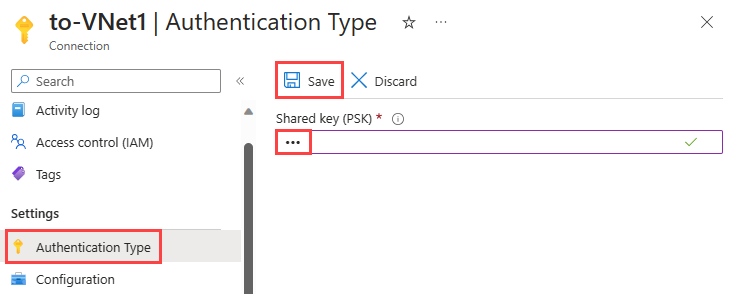

转到“to-VNet1”连接。

在“设置”下选择“身份验证”。

在“共享密钥 (PSK)”中输入“123”,然后选择“保存”。

检查连接状态

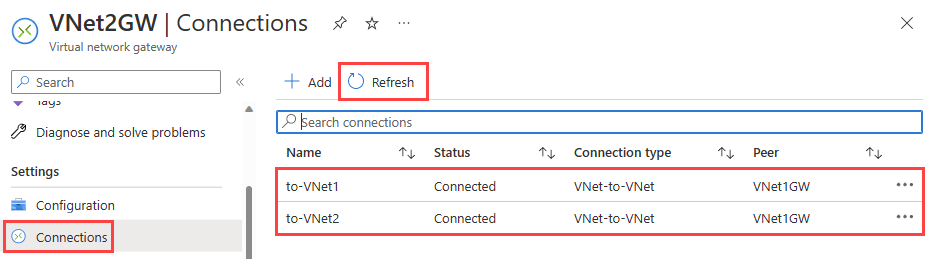

转到“VNet2GW”网关(也可以检查“VNet1GW”网关的连接状态)。

在“设置” 下,选择“连接” 。

注意

可能需要等待几分钟,然后选择“刷新”,以查看连接状态显示为“已连接”。

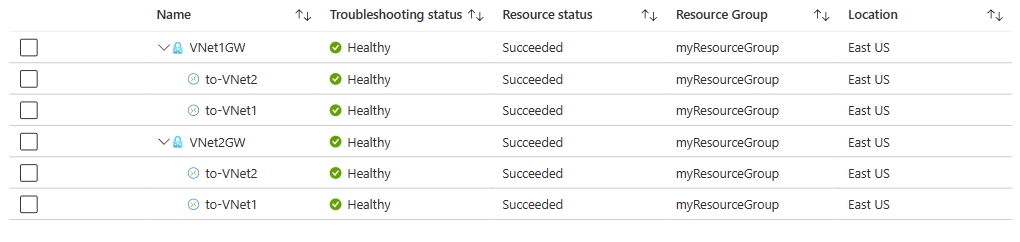

使用 VPN 故障排除检查连接运行状况

在“VNet2GW”的“帮助”下,选择“VPN 故障排除”。

选择“选择存储帐户”,以选择要将日志保存到的存储帐户和容器。

选择“VNet1GW”和“VNet2GW”,然后选择“开始故障排除”以开始检查网关

清理资源

不再需要 myResourceGroup 资源组时,将其及其包含的所有资源删除:

在门户顶部的搜索框中输入 myResourceGroup。 从搜索结果中选择“myResourceGroup”。

选择“删除资源组” 。

在“删除资源组”中,输入 myResourceGroup,然后选择“删除”。

选择“删除”以确认删除资源组及其所有资源。

后续步骤

若要了解如何记录与虚拟机之间的网络通信,以便可以在日志中查看异常情况,请转到下一教程。