你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

在 Azure Modeling and Simulation Workbench 中设置网络

在 Azure Modeling and Simulation Workbench 中,可以自定义网络以满足安全和业务需求。 可以使用以下方法之一连接到工作台:

- 列入允许列表的公共 IP 地址

- 虚拟专用网络 (VPN) 和/或 Azure ExpressRoute

每个室都有一个专用连接器。 每个连接器都可以支持上述任一协议,以在客户的本地环境或云环境和工作台之间建立网络访问。

添加 VPN 或 ExpressRoute 连接

如果组织在 Azure 中有业务或要求通过 VPN 连接到工作台,则应使用 VPN 或 ExpressRoute 连接器。

创建连接器时,工作台所有者(订阅所有者)可以将现有虚拟网络与 VPN 网关和/或 ExpressRoute 网关链接起来。 此链接提供本地网络与室之间的安全连接。

创建 VPN 或 ExpressRoute 连接器

在通过 VPN 或 ExpressRoute 创建用于专用 IP 网络的连接器之前,工作台需要进行角色分配。 Azure Modeling and Simulation Workbench 需要为托管与 ExpressRoute 或 VPN 连接的虚拟网络的资源组设置网络参与者角色集。

设置 值 角色 网络参与者 将访问权限分配到 用户、组或服务主体 成员 Azure 建模和模拟工作台 重要

某些用户可能已在其租户中以其先前的名称注册了 Azure Modeling and Simulation Workbench。 如果找不到 Azure Modeling and Simulation Workbench 应用程序,请尝试改用 Azure HPC Workbench。

创建连接器时,请指定 VPN 或 ExpressRoute 作为连接到本地网络的方法。

此时系统会显示订阅内可用的虚拟网络子网的列表。 为 VPN 网关或 ExpressRoute 网关选择同一虚拟网络中的网关子网以外的子网。

编辑允许的公共 IP 地址

可以在 Azure 门户中将 IP 地址列入允许列表,以允许连接到室。 创建新工作台时,只能为公共 IP 连接器指定一个 IP 地址。 创建连接器后,可以指定其他 IP 地址。 标准 CIDR(无类别域间路由)掩码表示法可用于允许跨子网的 IP 地址范围。

在创建连接器对象后,工作台所有者和商会管理员可以为连接器添加和编辑列入允许列表的公共地址。

若要编辑允许的 IP 地址列表,请采取以下操作:

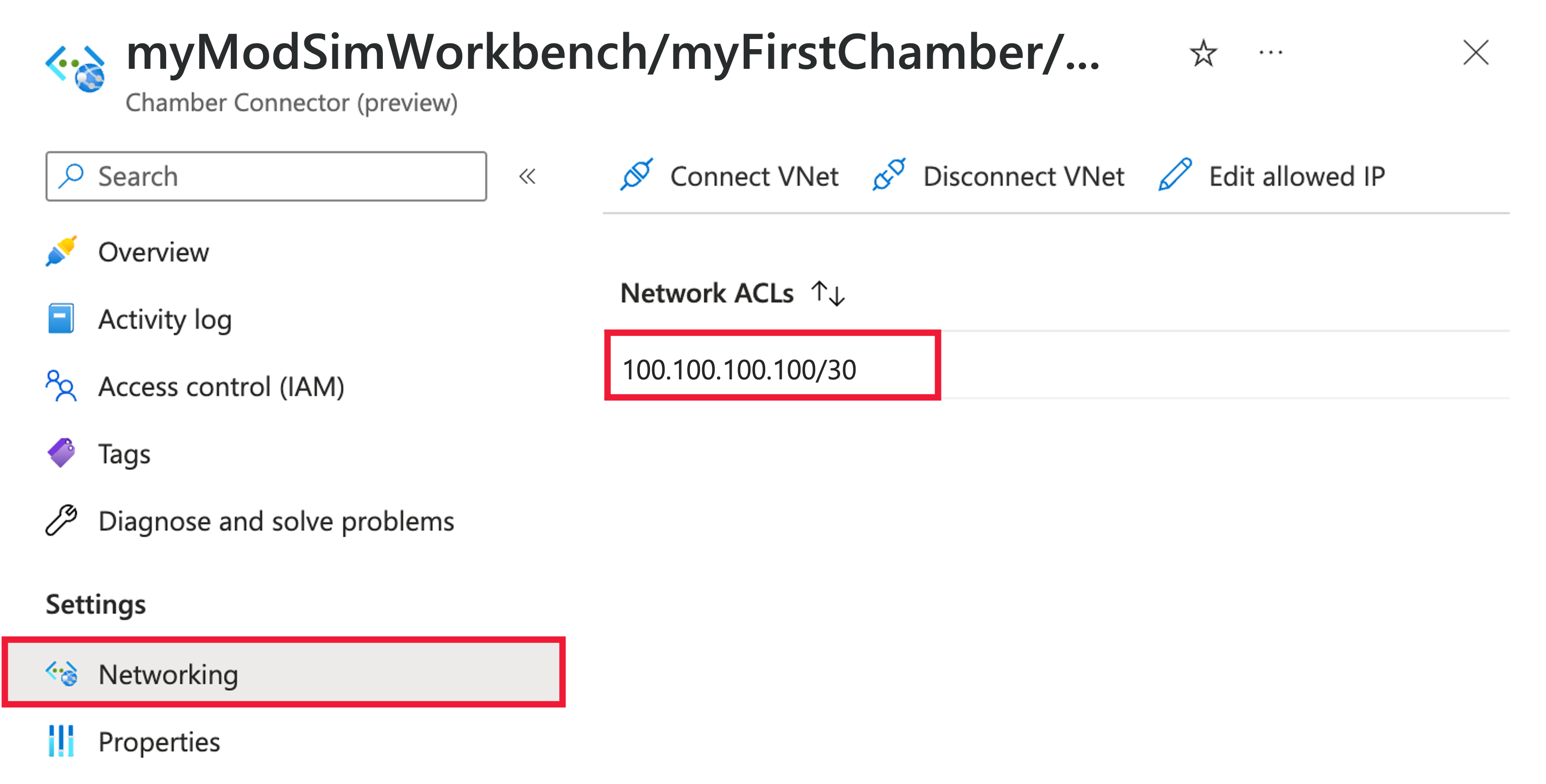

在 Azure 门户中,转到连接器对象的“网络”窗格。

选择“编辑允许的 IP”。 可以在此处删除现有 IP 地址或添加新 IP 地址。

选择“提交”以保存更改。

刷新连接器网络的视图,并确认更改是否显示。

重定向 URI

重定向 URI 是 Microsoft 标识平台重定向用户客户端并在身份验证后发送安全令牌的位置。 每次创建新连接器时,都需要在 Microsoft Entra ID 中注册应用程序的重定向 URI。

若要查找重定向 URI,请采取以下方法:

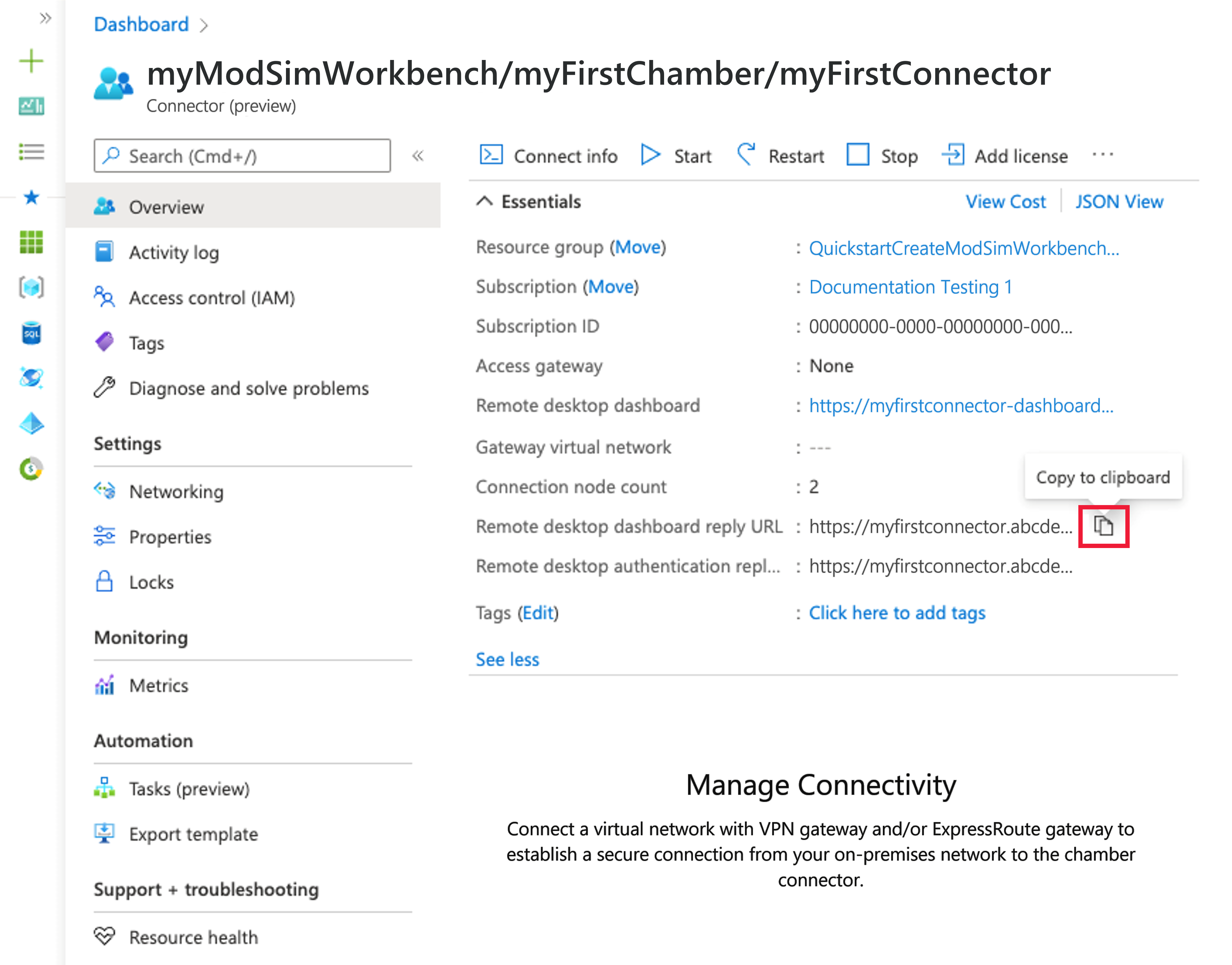

在 Azure Modeling and Simulation Workbench 中新工作台的页面上,选择左侧菜单中的“连接器”。 然后在资源列表中选择连接器。

在“概述”页上,使用“复制到剪贴板”图标查找并记录以下两个连接器属性。 如果这些属性不可见,请选择“查看更多”按钮以展开窗口。

- 仪表板回复 URL:例如 https://<dashboardFqdn>/etx/oauth2/code

- 身份验证回复 URL:例如 https://<authenticationFqdn>/otdsws/login?authhandler=AzureOIDC

必须在应用程序注册中注册重定向 URI,才能正确地对用户进行身份验证并将用户重定向到工作台。 若要了解如何添加重定向 URI,请参阅如何添加重定向 URI。

端口和 IP 地址

端口

Azure Modeling and Simulation Workbench 要求从用户工作站访问某些端口。 使用某些应用程序访问或连接到不同的网络时,防火墙和 VPN 可能会阻止这些端口访问某些目标位置。 请与系统管理员联系,确保客户端可以从所有工作位置访问该服务。

- 53/TCP 和 53/UDP:DNS 查询。

- 443/TCP:用于访问 VM 仪表板和任何 Azure 门户页面的标准 https 端口。

- 5510/TCP:ETX 客户端用于为基于本机和 Web 的客户端提供 VDI 访问。

- 8443/TCP:ETX 客户端用来与 ETX 管理节点进行协商和验证。

IP 地址

对于公共 IP 连接器,Azure IP 地址取自部署工作台位置的 Azure IP 范围。 Azure IP 范围和服务标记(公有云)中提供了所有 Azure IP 地址和服务标记的列表。 实现公共 IP 连接器时,无法列出所有工作台 IP 地址。

注意

可以通过添加虚拟机或添加用户来扩展 IP 地址池。 将更多用户添加到室时,系统将扩展连接节点。 用户群增加后,终结点 IP 地址的发现可能不完整。

为了更好地控制目标 IP 地址并充分地减少对企业防火墙的更改,建议使用 VPN 和 ExpressRoute 连接器。 使用 VPN 网关时,工作台的接入点仅限于网关 IP 地址。