你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

将 VPN 与 Azure Managed Instance for Apache Cassandra 配合使用

在注入虚拟网络时,Azure Managed Instance for Apache Cassandra 节点需要访问许多其他 Azure 服务。 通常情况下,访问权限是通过确保虚拟网络对 Internet 具有出站访问权限来启用的。 如果你的安全策略禁止出站访问,可以为相应的访问配置防火墙规则或用户定义的路由。 有关详细信息,请参阅必需出站网络规则。

但是,如果担心发生数据外泄的内部安全问题,安全策略可以禁止从虚拟网络直接访问这些服务。 通过将虚拟专用网 (VPN) 与 Azure Managed Instance for Apache Cassandra 配合使用,可以确保虚拟网络中的数据节点仅与单个 VPN 终结点通信,而不能直接访问任何其他服务。

工作原理

名为操作员的虚拟机是每个 Azure Managed Instance for Apache Cassandra 的一部分。 它可帮助管理群集,默认情况下,操作员与群集位于同一虚拟网络中。 这意味着操作员和数据 VM 具有相同的网络安全组 (NSG) 规则。 出于安全原因,这并不理想,而且它还会允许客户在为其子网设置 NSG 规则时阻止运营商访问必要的 Azure 服务。

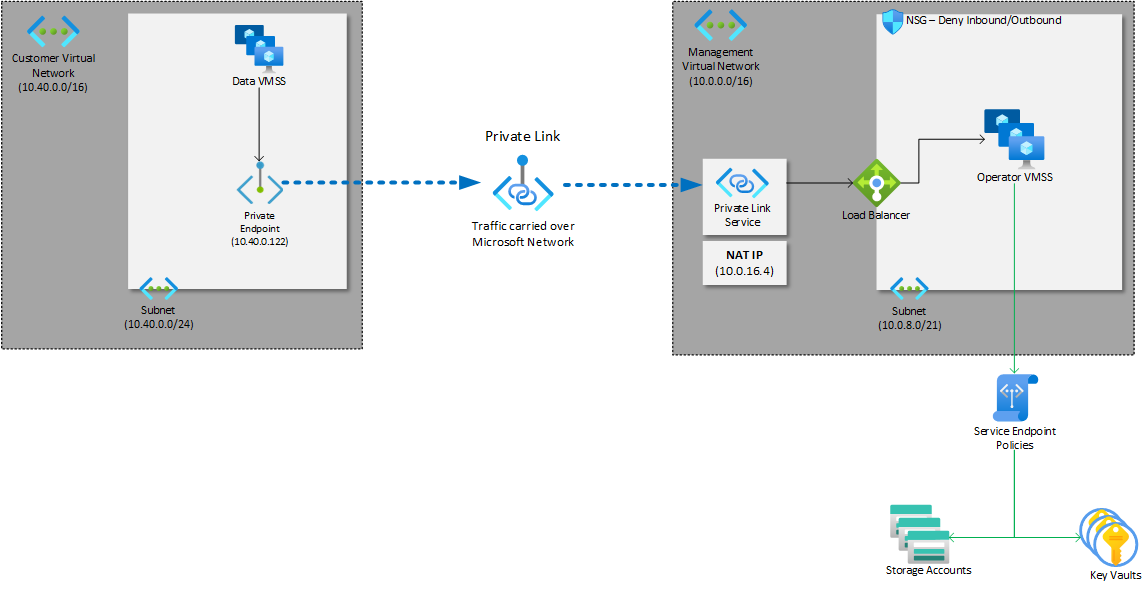

使用 VPN 作为 Azure Managed Instance for Apache Cassandra 的连接方法,操作员可以通过使用专用链接服务来处于不同于群集的虚拟网络中。 这意味着操作员可以位于有权访问所需 Azure 服务的虚拟网络中,而群集可以位于由你控制的虚拟网络中。

使用 VPN,操作员现在可以连接到名为专用终结点的虚拟网络地址范围中的专用 IP 地址。 专用链接可通过 Azure 主干网络在操作员与专用终结点之间路由数据,从而避免对公共 Internet 公开。

安全优势

我们希望阻止攻击者访问部署操作员的虚拟网络,并阻止其尝试窃取数据。 因此,我们已采取安全措施,以确保操作员只能访问必要的 Azure 服务。

服务终结点策略:这些策略通常对虚拟网络中的出口流量(尤其是流向 Azure 服务的流量)提供精细控制。 通过使用服务终结点,它们会建立限制,允许以独占方式对指定的 Azure 服务进行数据访问,例如 Azure 监视、Azure 存储和 Azure 密钥保管库。 值得注意的是,这些策略可确保数据流出量仅限于预先确定的 Azure 存储帐户,从而增强了网络基础结构中的安全性和数据管理。

网络安全组:这些组用于筛选出入 Azure 虚拟网络中资源的网络流量。 我们将阻止从操作员到 Internet 的所有流量,并通过一组 NSG 规则仅允许流量流向某些 Azure 服务。

如何将 VPN 与 Azure Managed Instance for Apache Cassandra 配合使用

创建 Azure Managed Instance for Apache Cassandra 群集,使用

"VPN"作为--azure-connection-method选项的值:az managed-cassandra cluster create \ --cluster-name "vpn-test-cluster" \ --resource-group "vpn-test-rg" \ --location "eastus2" \ --azure-connection-method "VPN" \ --initial-cassandra-admin-password "password"使用以下命令查看群集属性:

az managed-cassandra cluster show \ --resource-group "vpn-test-rg" \ --cluster-name "vpn-test-cluster"在输出中,创建

privateLinkResourceId值的副本。在 Azure 门户中,使用以下详细信息创建专用终结点:

- 在“资源”选项卡上,选择“按资源 ID 或别名连接到 Azure 资源”为连接方法,Microsoft.Network/privateLinkServices 为资源类型。 输入上一步中的

privateLinkResourceId值。 - 在“虚拟网络”选项卡上,选择虚拟网络的子网,并选择“静态分配 IP 地址”选项。

- 验证并创建。

注意

目前,管理服务与专用终结点之间的连接需要获得 Azure Managed Instance for Apache Cassandra 团队的批准。

- 在“资源”选项卡上,选择“按资源 ID 或别名连接到 Azure 资源”为连接方法,Microsoft.Network/privateLinkServices 为资源类型。 输入上一步中的

获取专用终结点网络接口的 IP 地址。

使用上一步中的 IP 地址作为

--private-endpoint-ip-address参数创建新的数据中心。

后续步骤

- 了解 Azure Managed Instance for Apache Cassandra 中的混合群集配置。